2019独角兽企业重金招聘Python工程师标准>>> ![]()

叙话

今天给一个网站配置了ssl证书,过程中踩到很多坑,前前后后耗时6个小时才查明问题,在此记录下,以作后续参考。

准备

已有网站 http://www.example.com,给其配置ssl证书,使得访问 https://www.example.com。

SSL证书申请

SSL证书申请方式,网上有很多免费的个人证书直接申请。也可自己使用工具手动生成,但会产生 “未授权访问被拒绝,或者安全性设置已到期 / :ERR_CERT_AUTHORITY_INVALID ”,不建议使用。

一般申请到的证书,会给你三个文件。先将以上文件全部上传到服务器。

上传到任何目录均可,不限制,可按照文中来,后续修改

*.cer 上传到 /etc/pki/tls/certs/目录 文件名:www.explame.com.cer

*.crt 上传到 /etc/pki/tls/certs/ 目录 www.explame.com.crt

*.key 上传到/etc/pki/tls/private/目录 www.explame.com.key

很失败的,我第一个坑踩到了证书文件上,后面讲下具体原由。

编译安装mod_ssl.so

之前的环境是yum安装的httpd方式,编译安装的请搜索编译安装mod_ssl.so方法。

yum安装方式:

yum install mod_ssl安装完毕后,默认会给你生成一堆配置及mod_ssl.so 且已加载。

/etc/httpd/conf.d/ssl.conf SSL默认配置文件

网上很多教程都会教你在当前这个默认文件里修改配置使用,其实这个文件完全可以不用修改的,忽略他,在你本身存在的网站配置上修改也一样起效。这个坑,很多人容易踩。

增加配置

原本配置

ServerName default

DocumentRoot "/var/WEB/default/wwwroot"

ServerAlias www.example.com www.local116.com

ErrorLog "/var/WEB/default/log/error.log"

CustomLog "/var/WEB/default/log/access.log" common

追加配置

ServerName www.example.com:443

DocumentRoot "/var/WEB/default/wwwroot"

ServerAlias www.example.com www.local116.com

ErrorLog "/var/WEB/default/log/error.log"

CustomLog "/var/WEB/default/log/access.log" common

SSLEngine on

SSLCertificateFile "/etc/pki/tls/certs/www.example.com.crt"

SSLCertificateKeyFile "/etc/pki/tls/private/www.example.com.key"

###详解配置###

主要是443的匹配作用,决定该网站接收端口

ServerName www.example.com:443 域名后面的:443 可有可无

ServerAlias 这里配置的所有域名都将可以使用https访问,前提是证书支持这些域名

SSLEngine on 开启SSL

SSLCertificateFile 配置证书文件

SSLCertificateKeyFile 配置证书秘钥文件

配置追加完毕后,重启httpd(很重要)。

方式一:

httpd -k stop

httpd -k start (无错误及其他任何信息提示,以为是启动成功了,访问网页发现是决绝访问,查看进程之后发现httpd根本没有启动)

方式二:

systemctl restart httpd.service

查看错误发现基本是找不到什么具体错误的

经过反反复复测试,改删配置才搞清出问题。

CRT - CRT应该是certificate的三个字母,其实还是证书的意思,常见于*NIX系统,有可能是PEM编码,也有可能是DER编码,大多数应该是PEM编码,相信你已经知道怎么辨别.

CER - 还是certificate,还是证书,常见于Windows系统,同样的,可能是PEM编码,也可能是DER编码,大多数应该是DER编码.

KEY - 通常用来存放一个公钥或者私钥,并非X.509证书,编码同样的,可能是PEM,也可能是DER.

因为当前使用的centos(LINUX系),使用的证书并不是.crt还是csr。

意识到配置中的证书文件选择错了,将其修改过来。

ServerName www.example.com:443

DocumentRoot "/var/WEB/default/wwwroot"

ServerAlias www.example.com www.local116.com

ErrorLog "/var/WEB/default/log/error.log"

CustomLog "/var/WEB/default/log/access.log" common

SSLEngine on

SSLCertificateFile "/etc/pki/tls/certs/www.example.com.csr" #此处修改为csr文件

SSLCertificateKeyFile "/etc/pki/tls/private/www.example.com.key"

再次重新启动httpd

systemctl restart httpd.service

此次终于启动成功,还有很多问题,譬如配置证书,http可以访问,https无法访问文件(404)大多都是因为证书引起的,必须确认访问的域名和配置的域名以及申请证书的域名是一致的。

443端口监听失败

注意,默认ssl.conf里面已经配置监听443端口的操作。不能再httpd.conf或者其他虚拟主机.conf里面增加监听,否则也会引起无法启动httpd。

ssl.conf

Listen 443 https遇到一些用户说,将apache httpd升级到2.4之后需要修改这个配置。

Listen 127.0.0.1:443 https给其增加IP绑定,我测试发现并不是必须的,ssl.conf是不需要改一个字符的。

当前版本: Apache/2.4.6 (CentOS)

如果遇到问题,可以尝试修改此处,测试是否得以解决。

查看相关日志

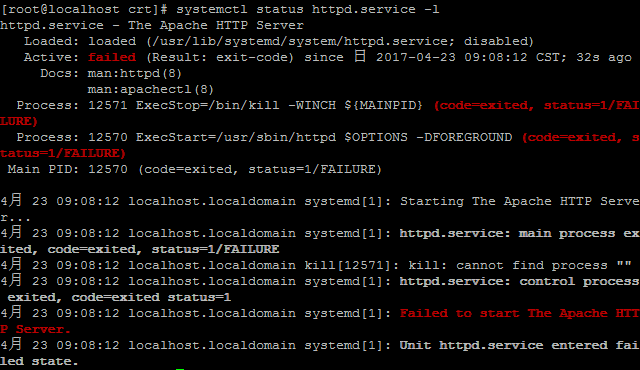

systemctl status httpd.service -l

tail /var/log/messages

如果发现是关于443的问题,检查后台是否有其他程序监听443。

netstat -nao|grep 443

或者检查所有被httpd引入的文件是否出现多个监听端口(Listen 443),如有修改后一般问题则解决。

可以使用httpd -S 查看当前httpd加载的文件配置,逐个进行排查。

总结

检查以下问题,保证无误,基本能解决问题。

- 证书申请的域名以及证书的文件无误

- 不同服务器加载的证书文件不同,根据不同服务器选择不同证书文件,且文件位置存在该文件。

- 保证所有被httpd加载的配置文件不能包含多个监听同一端口指令。如:Listen 443

- 保证无其他程序占用443及80等自行监听的虚拟主机端口。netstat 检测

- 网页无法显示完整,查看网页源码发现,如网页中出现http链接,由于https安全机制限制,则需要将其链接更改为https即可,如:https://example.com,另外可更改使用 //example.com,将自动识别当前协议,自动加载。

本文引用:

那些证书相关的玩意儿(SSL,X.509,PEM,DER,CRT,CER,KEY,CSR,P12等)