web安全渗透测试-目标资产的主动收集

web安全渗透测试-目标资产的主动收集

- 前言

在web渗透过程中不可避免的是对目标资产的信息收集,收集的方式分为主动收集和被动收集,通过付费系统课的两天学习,我想将我学到的和大家一起分享交流一起学习,有不足和错误,欢迎大家在评论区和我交流讨论。

目标资产的主动收集

原理

被动收集:借助于第三方渠道工具对信息进行搜索,避免于目标发生交互留下访问痕迹。

主动信息收集:直接与目标信息发生交互通信,无法避免留下访问痕迹

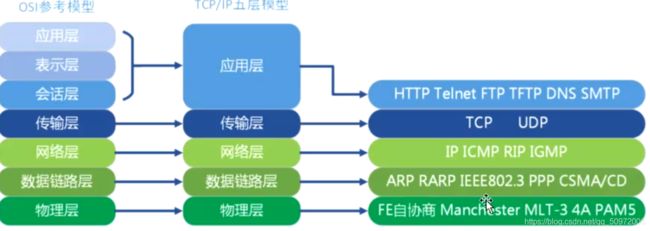

osi参考模型

谈到信息收集的原理,我们就必须去了解web信息交流的机理所以这里引进了osi参考模型。

osi参考模型:开放系统互联网意为开放式系统互联

此参考模型将网络通信工作分为7层,依次是物理层,数据链路层,网络层,传输层,会话层,表示层和应用层。

网络通信的参考模型是osi模型,那么真实网络通信是什么样子的呢?

真实网络通信模型:TCP/IP五层模型

TCP/IP五层模型:分为五层依次是物理层,数据链路层,网络层,传输层,应用层。

osi参考模型和TCO/IP五层模型的对应关系及对应的网络设备关系

** osi参考模型和TCO/IP五层模型的对应关系及对应的协议关系**

信息收集-二层发现 -arping/netdiscover命令探索

-arping是基于数据链路层ARP协议 通过ip地址去寻找MAC地址的协议

优缺点

优点:扫描速度快,可靠性高

缺点:不可路由

** arping命令的使用**

计算机通过ARP协议将IP地址转化成MAC地址。

ARP协议工作原理:两个主机之间进行直接通信,就必须要知道目标主机的MAC地址

,发广播包。

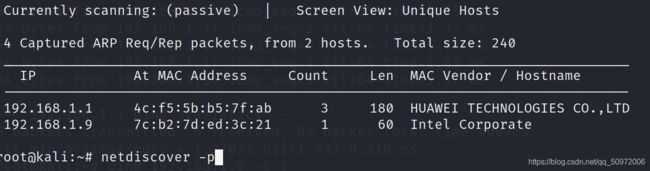

使用Netdiscover进行被动方式探测局域中存活的机器.

** netdiscover ARP侦查工具及他的主动模式和被动模式**

Netdiscover是一个主动/被动的ARP侦查工具,使用Netdiscover工具可以在网络上扫描ip地址,检测在线主机或·搜索为他们发送的ARP请求。

主动模式:主动发送数据包进行探测,但会引起管理员注意

路由是拒绝广播包的,所以只能扫描局域网内开机的mac地址

通过查询可以检测到该局域网里连接的主机,指令 netdiscoever -i eth0 -r 192.168.1.0/24

被动模式:隐蔽但慢,网卡被设置为混杂模式来侦听网络内的arp数据包进行被动式探测

可以主动去ping让此ip发送arp包 使得被动检测 侦听到

三层发现 -ping 命令工具探索

原理:利用osi中网络中的协议进行主机发现,一般使用IP,ICMP协议。

三层扫描的优缺点

优点:经过路由,速度相对较快

缺点:速度比二层发现慢,经常被防火墙过滤

** ping的实例1.hping3**

hping3:是一个命令行下使用TCP/IP数据包组装和分析工具,通常web服务会用来做压力测试(高并发)或者进行DOS攻击实验(拒绝服务攻击)

hping -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source +目标域名

指令说明

-c 1000 (指定发送数据包的数量)

-d 120 (指定单个数据包的字节大小)

-S (表示只发送SYN数据包“三次握手中的SYN包”)

-w 64 (指定TCP 窗口的大小)

-p 80 (指定目标端口)

--flood (表示洪水攻击模式 尽快发送数据包)

--rand-source(使用随机的源ip地址,注:此处的伪造ip地址,仅用于在局域网中伪造,如果通过出口路由器后,目标主机还是会记录真实ip地址)

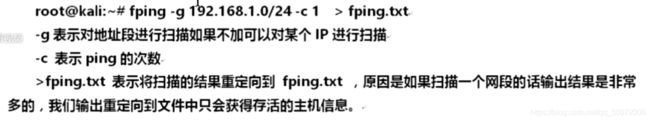

** ping的实例2.FPING工具**

Fping是ping一整个ip段,及对整个ip段进行扫描

fping -g 192.168.1.1.0/24 -c 1 >fping.txt

cat fping.txt 查看ping通的网段文件

四层发现-Nmap的扫描方式

nmap 简介

nmap 是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获叏

那台主机正在运行以及提供什么服务等信息。nmap 支持很多扫描技术,例如:UDP、TCP connect()、

TCP SYN(半开扫描)、ftp 代理(bounce 攻击)、反向标志、ICMP、FIN、ACK 扫描、圣诞树(Xmas Tree)、

SYN 扫描和 null 扫描。还可以探测操作系统类型。

两台主机间的通信是进程之间的通信

Nmap 基 本扫描方 式

使用 nmap 扫描一台服务器

root@kali:~# nmap 192.168.1.100

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-30 11:06 CST

Nmap scan report for 192.168.1.100

Host is up (0.00043s latency

扫描一个范围: 端口 1-200

root@kali:~# nmap -p 1-200 192.168.1.100 #-p 参数,规定端口范围扫描

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-30 11:27 CST

Nmap scan report for 192.168.1.100

Host is up (0.00039s latency).

Not shown: 197 filtered ports

PORT STATE SERVICE

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

MAC Address: 48:5F:99:83:AB:AF (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 9.16 seconds

扫描一台机器:查看此服务器的操作系统类型。

root@kali:~# nmap -O 192.168.1.106 #-O 参数,显示服务器版本

Starting Nmap 7.70 ( https://nmap.org ) at 2019-10-30 11:52 CST

Nmap scan report for 192.168.1.106

Host is up (0.0010s latency).

Not shown: 991 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49158/tcp open unknown

MAC Address: 00:0C:29:35:53:89 (VMware)

这是老头2021年的第一篇纯干货文章,在好友的督促下我想会有更多的干货文与大家见面。

如果感觉有用的话请一键三连哦!