破解流程

破解Android程序流程:反编译—>分析–>修改–>回编译–>签名,这些都是在命令行中操作,当然也有集成了这些操作的工具:

macos:Android-Crack-Tool

Windows:Android Killer

相关知识

寄存器

这里解释下寄存器的概念,寄存器是用来存储

寄存器是CPU内部用来存放数据的一些小型存储区域,用来暂时存放参与运算的数据和运算结果。也就是存储来存储数据的。现在所有手机都是用的arm芯片

这里说一些题外话:比较常见的CPU有intel的X86架构的CPU的还有arm架构的CPU,其中intel的X86架构的cpu指令集有复杂指令集和精简指令集,arm中只有精简指令集。

复杂指令集和精简指令集

所谓复杂和简单就是根据是否要根据程序来设计指令来提高计算机的性能,复杂指令集会根据应用程序来增加一些复杂功能的指令集,这样也就导致CPU的指令越来越多越设计越复杂造价也越高,而精简指令集则不会根据程序来设计指令集,那么怎么提高性能?

jvm和davlik的一些区别

翻译成机器码的工作就是由高级语言的编译器来做的,把这些工作交给了编译器。所以两种区别就是复杂指令集会根据程序来增加自己的指令集达到提高计算机性能的作用,精简指令集则是交给了编译器去做指令转换的工作。由于加入了编译器的转换所以运行速度会慢,而且占用的内存也会变多,同样的程序在arm芯片的手机上和intel芯片的电脑上,手机上占用的空间更多。精简指令集的arm架构还有一个特点是其寄存器特别多,而davlik虚拟机利用这个特性对原本java虚拟机进行了改动:

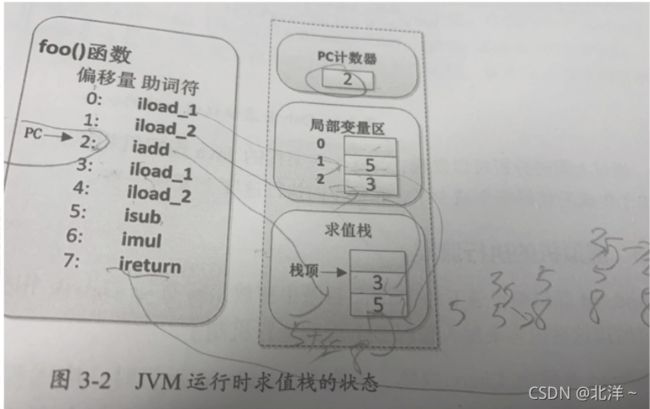

java虚拟机中每个线程都会有一个PC计数器和一个java栈,PC计数器用于记录程序执行到哪个地方,java栈中用来记录java方法的调用记录叫做栈帧,每调用一个方法就会分配一个新栈并压入java栈,每个栈帧都包含局部变量区,求值栈(jvm叫做操作数栈),局部变量区用来存储方法的参数和局部变量,求值栈用于保存求值的中间结果及调用其他方法的参数。方法运算时从栈中的局部变量区取数据进行运算将结果存放在操作数栈中,最后返回的时候从操作数栈中弹出结果

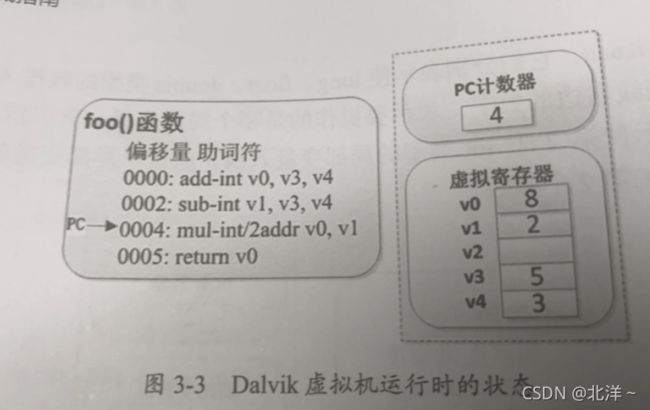

而davlik虚拟机运行时中也为每一个线程维护了一个PC计数器和一个调用栈,不同的是这个调用栈中维护了一个寄存器列表,至于虚拟寄存器分配多少个是根据方法结构体中的registers字段给出,davlik虚拟机根据这个字段创建一份虚拟的寄存器列表。将java栈帧中的局部变量区和操作数栈换成了寄存器列表来存储。所以java虚拟机是基于栈架构,而davlik虚拟机基于寄存器架构

常见Davlik字节码解释

1.常见Davlik字节码:

定义字段类型:

check-cast 寄存器(操作数),定义的类型;

举例:

check-cast v0,Lcom/android/Launcher2/launcherApplication;代表定义v0的类型为LauncherApplication

字段写入字段读取(通用解释)

总结:指令 目的操作数 源操作数前面代表指令 寄存器中的值(操作数) 所属类 变量名 变量属性本质上指令操作的还是操作数,根据指令变量是读取还是被赋值读取get:读取变量赋值给操作数赋值set:赋值变量的值为操作数的值

静态字段写入:

const 寄存器 ,值所对应的ID(0X0代表为null)

sput-object 寄存器,字段所属的类;->字段名字:字段类型

const/4 v3, 0x0

sput-object v3, Lcom/disney/Class1;->globalIapHandler:Lcom/disney/config/GlobalPurchaseHandler;

将0x00(代表null)存入v3寄存器中

将v3寄存器中的值写入Class1中的globalIapHandler变量,该变量类型为GlobalPurchaseHandler,

也就是Class1.globalIapHandler = null;

静态字段读取:

sget -object 寄存器, 字段所属的类;->字段名称:字段类型

举例:

sget-object v0, Lcom/disney/Class1;->PREFS_INSTALLATION_ID:Ljava/lang/String;

读取Class1中的PREFS_INSTALLATION_ID变量,该变量类型为String

普通字段写入:

.local v0, args:Landroid/os/Message;

const/4 v1, 0x12

iput v1, v0, Landroid/os/Message;->what:I

将args变量存入v0寄存器中

将0X12传入到v1寄存器中

设置Message中的what变量为v1的值

相当于 args.what=18;

普通字段读取:

iget-object 寄存器 p0(代表该变量所在类的示例即this), 字段所属的类;->字段名字:zidaun1:字段类型

举例:

iget-object v0, p0, Lcom/disney/Class1;->_view:Lcom/disney/Class2;

从v0寄存器中拿Class1中的_view变量,这个变量类型为Class2

调用方法:

invoke-virtual {寄存器:调用者(p0代表this)和方法参数信息}, 方法所在的类;->方法名(参数) 返回值

举例:

invoke-virtual {p0},Lcom/android/Launcher2/Launcher;_>getApplication()L android/app/Application;

java实现代码为:(this.)getApplication();

调用父类方法:

invoke-super {寄存器 :代表调用者和参数},方法所属的类;->方法名称(参数类型)返回值【V代表无返回值】

invoke-super {p0,p1},Landroid/app/ActivityGroup;->onCreate(Landroid/os/Bundle;)V

调用接口:

invoke-interface {寄存器【和方法一样也是调用者和方法参数信息】}, 方法所属的接口全名;->方法名(参数类型)返回值

invoke-interface {v3,v6,v9},Landroid/content/SharedPreferences;->getBoolean(Ljava/lang/String;Z)Z

java实现代码为:v3.getBoolean(v6,v9);

判断语句:

一,if-nez(与if-eqz相反)

if-nez 寄存器(里面存储的是操作数), :标号处

如果操作数不为null或者不为0或者不相等就跳转到标号处执行代码

举例:

move resule v0 (将上一条命令的结果赋值给v0)

if-nez v0, :cond_0

(判断其值不为0【条件为真】就跳转到cond_0标号处,反之程序继续执行直到执行到return-void指令处)

二,if-eqz

表示在结果为0或者相等时跳转(与if-nez相反)

方法返回:

return-void 没有返回值

破解程序

分析修改smail文件

1.修改完smali文件安装到手机上

重新编译,回编译命令为

apktool b 文件地址

回编译中常见的错误:

1.提示"at brut.androlib.Androlib.buildResourcesFull(Androlib.java:477)"

解释:该问题为打包资源出错,程序使用的的API版本号和apkool中framework-res.apk基于Android的版本不一致导致

举例:程序使用的API版本号为25;而apkttol版本号为2.2.2其对应的framework-res.apk的版本是基于Android6.0的,

其API为23。两者不一致

解决方法为:找一台API和程序使用的API版本号一致的android设备,从中获取framework-res.apk,并把这个apk安装到本地

使用命令:

(1.)获取android设备中的framework-res.apk:

adb pull /system/framework/framework-res.apk

(2.)安装到本地apktool中

apktool if ./framework-res.apk

重新签名

编译完生成的APK文件是没有进行签名的,所以不能安装。

通过signapk对APK文件进行签名

使用命令:

cat /User/android/Program/signapk

#!/bin/sh

java -jar ~/Program/signapk_jar/signapk.jar ~/Program/signapk_jar/testkey.x509.pem ~/Program/signapk_jar/testkey.pk8 $1 signed.apk

这些文件都可以从android源码中提取。

接着完成apk的签名操作:

signapk 编译后未签名的apk文件地址

签名后完成后会在上面的文件地址里面生成sign.apk文件

到此这篇关于Android逆向入门之常见Davlik字节码解析的文章就介绍到这了,更多相关Android Davlik 内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!