内网渗透-域渗透

域渗透

- 概念

-

- 工作组

- 域

- 域控

- 域树

- 域森林

- 活动目录

- 安全域的划分

- 内网信息收集

-

- 手动信息收集

-

- 网络配置信息

- 操作系统及软件信息

- 本机配置信息

- 进程列表

- 查看启动程序信息

- 查看计划任务

- 主机开机时间

- 用户列表

- 端口列表

- 查看补丁列表

- 查看本机共享列表

- 查询路由表及所有可用接口的ARP缓存

- 查询防火墙相关配置

- 查看代理配置

- 查询并开启远程连接服务

- 自动信息收集

- 查询当前权限

-

- 判断是否存在域

-

- 查看系统详细信息

- 查询当前登录域及登录信息

- 判断主域

- 探测域内存活主机

-

- NETBIOS 快速探测内网

- ARP探测内网

- 扫描域内端口

-

- Metasploit端口扫描

- 收集域内基础信息

-

- 查询域

- 查询域内所有计算机

- 查询域内所有用户组列表

- 查询所有域成员计算机列表

- 获取密码信息

- 获取域信任信息

- 查找域控制器

- 获取域内用户和管理员信息

- 定位域管理员

- 工具篇

-

- nps-npc

- frp

- EW

- ngrok

学习之前先记录一下域相关的文章,方便之后来回溯

概念

工作组

这是局域网中的一个概念,当我们局域网内的主机太多时,或者需要对不用户进行功能分类时,就需要用到工作组。就相当于把我们的文件分类装在不同的文件夹中,一个是学习一个是工作。我们可以右击 此电脑 的属性,发现可以直接看到我们所处的工作组,其右侧可以进行设置更改。工作组的凭证都是放在本地的。

域

域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可。可以理解为升级版的工作组。用户想要访问域中的内容,必须以合法的身份认证来登录域。

域控

域控制器(DC) 负责所有连入的计算机和用户的验证工作

存放活动目录(AD)数据库的计算机就称为DC

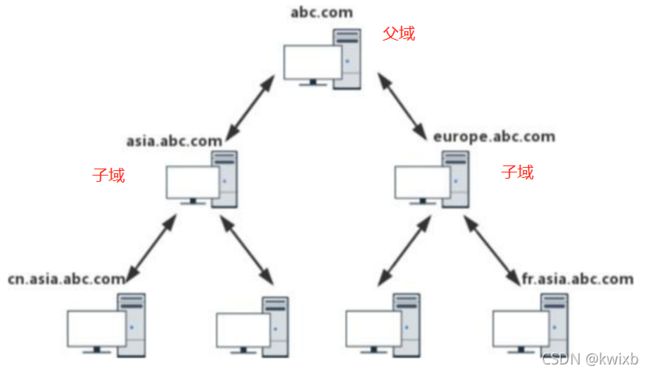

域树

共用一个连续的域名的windows域,比如:zpchcbd.com,a.zpchcbd.com,b.zpchcbd.com 这三个在同一个域树上,同时zpchcbd.com则被称为树的根域,然后a.zpchcbd.com , b.zpchcbd.com 则被成为子域。

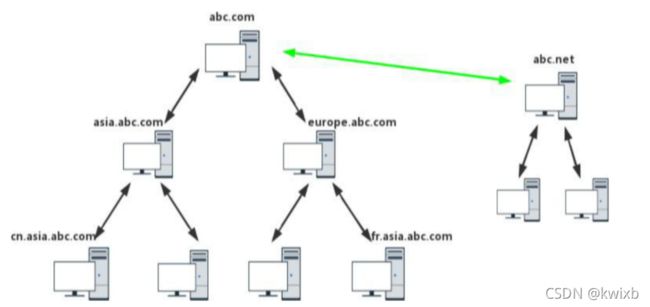

域森林

由一个或多个没有形成连续名称空间的域树组成,林中每个域树都有唯一的名称空间,之间不连续。域林 指若干个域树通过建立信任关系组成的集合。可以通过域树之间建立的信任关系来管理和使用整个域林中的资源,从而又保持了原有域自身原有的特性。同一个林中,林根域与其他树根域自动建立双向信任关系. 信任关系可传递

活动目录

活动目录(AD)域环境中提供目录服务的组件,存储网络对象(用户、组、计算机、共享资源、打印机和联系人)的信息。实现了目录服务,提供了网络环境的集中式管理。相当于建立了索引。

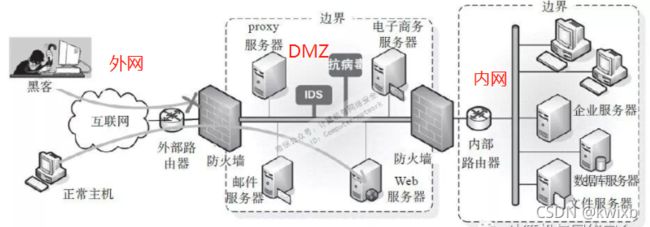

安全域的划分

安全域目的是将安全等级相同的计算机划分为一个网段。同一网段的计算机有相同的网络边界,边界布有防火墙来实现对其他安全域的访问控制

划分为3个区域:

内网:安全级别最高

DMZ:安全级别中等(隔离区,放置必须公开的服务器如 web服务器、FTP服务器、论坛服务器)

DMZ访问控制策略

- 内网可以访问外网

- 内网可以访问DMZ

- 外网不能访问内网

- 外网可以访问DMZ

- DMZ不能访问内网

- DMZ不能访问外网 (邮箱服务除外)

内网信息收集

-

对当前机器的角色:

普通WEB服务器?开发测试服务器?公共服务器?代理服务器?DNS服务器? -

对当前机器所处的网络拓扑图位置

绘制大致拓扑图结构 -

当前机器所处区域

是在DMZ?还是核心区?办公区?

手动信息收集

- 本机信息:

操作系统、权限、内网IP、杀毒软件、端口、服务、补丁更新频率、网络连接、共享、会话。 - 域内主机:

操作系统、权限、内网IP、杀毒软件、端口、服务、补丁都是批量安装

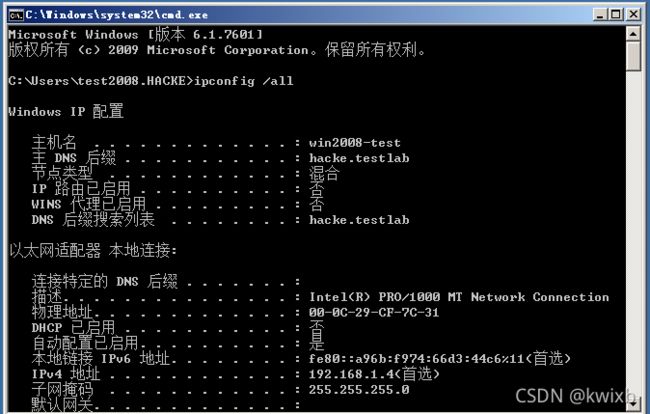

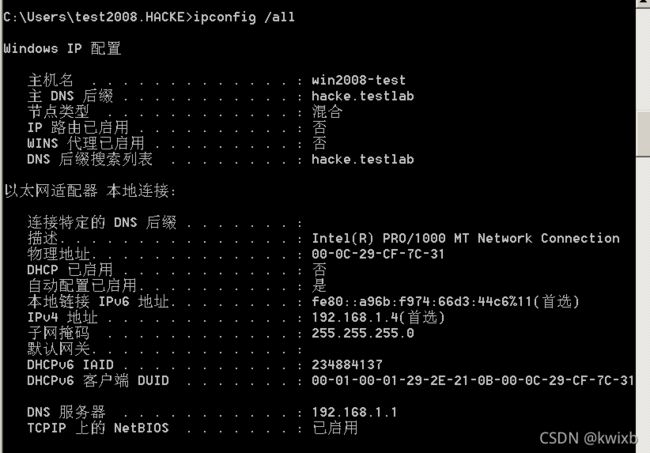

网络配置信息

ipconfig /all

操作系统及软件信息

操作系统版本信息

systeminfo | findstr /B /C:"OS name" /C:"OS version"

中文版

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

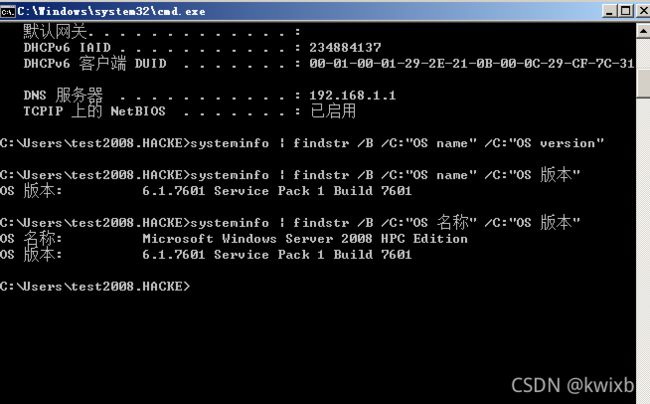

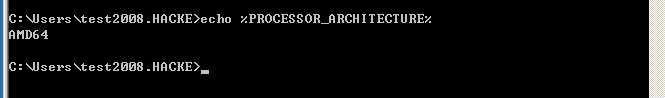

系统体系结构

echo %PROCESSOR_ARCHITECTURE%

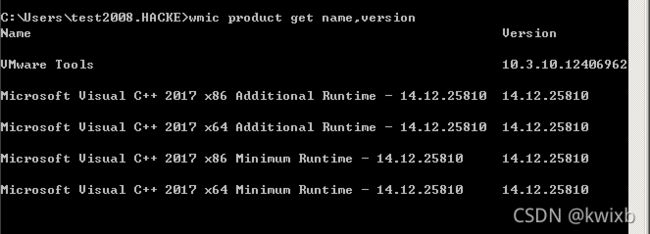

查看软件及版本。路径

wmic product get name,version

利用powershell收集软件版本信息

powershell "get-wmiobject -class win32_product | select-object -property name,version"

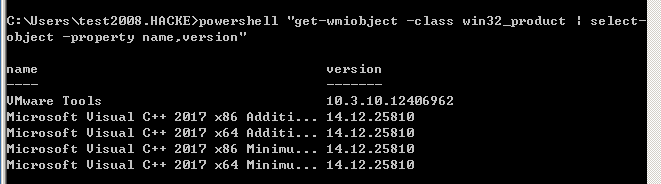

本机配置信息

wmic service list brief

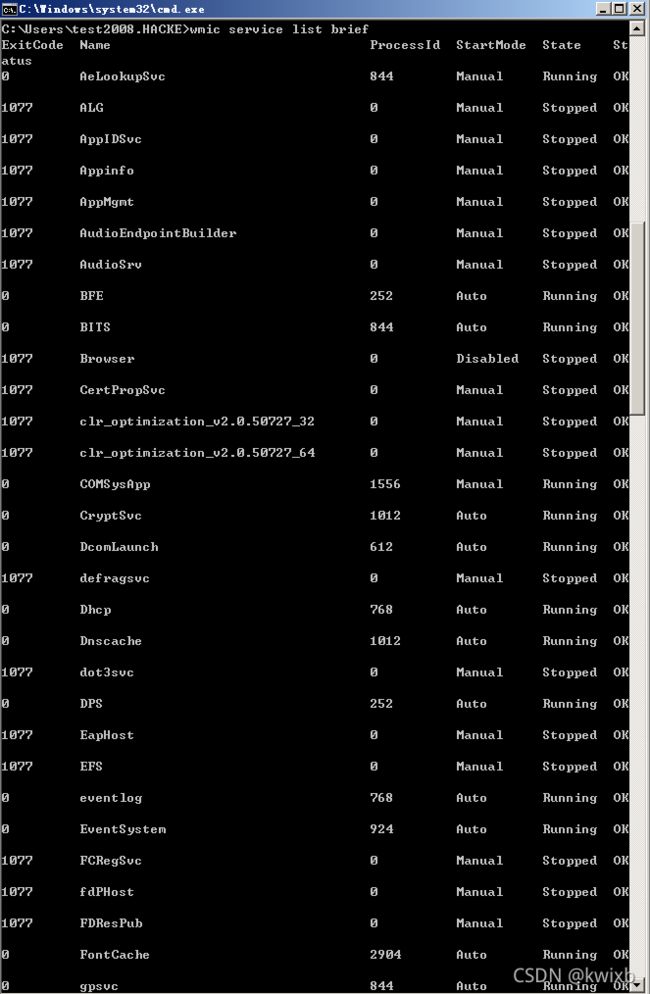

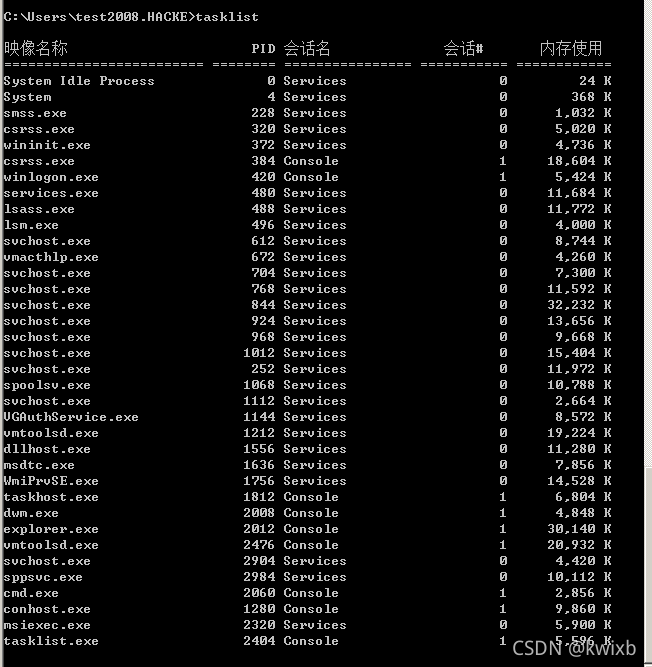

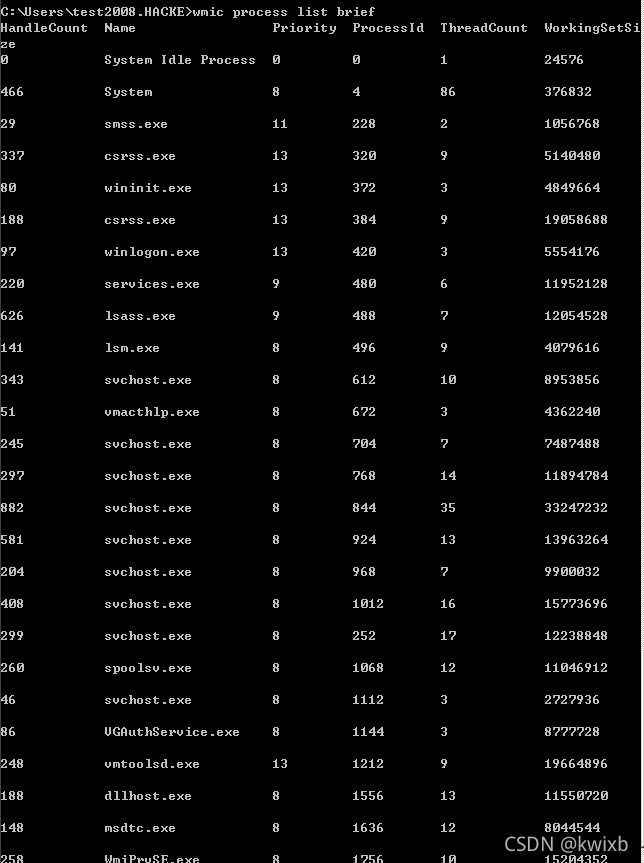

进程列表

tasklist

进程信息

wmic precess list brief

{“360tray.exe”, “360安全卫士”},

{“360sd.exe”, “360杀毒”},

{“a2guard.exe”, “a-squared杀毒”},

{“ad-watch.exe”, “Lavasoft杀毒”},

{“cleaner8.exe”, “The Cleaner杀毒”},

{“vba32lder.exe”, “vb32杀毒”},

{“MongoosaGUI.exe”, “Mongoosa杀毒”},

{“CorantiControlCenter32.exe”, “Coranti2012杀毒”},

{“F-PROT.EXE”, “F-PROT杀毒”},

{“CMCTrayIcon.exe”, “CMC杀毒”},

{“K7TSecurity.exe”, “K7杀毒”},

{“UnThreat.exe”, “UnThreat杀毒”},

{“CKSoftShiedAntivirus4.exe”, “Shield Antivirus杀毒”},

{“AVWatchService.exe”, “VIRUSfighter杀毒”},

{“ArcaTasksService.exe”, “ArcaVir杀毒”},

{“iptray.exe”, “Immunet杀毒”},

{“PSafeSysTray.exe”, “PSafe杀毒”},

{“nspupsvc.exe”, “nProtect杀毒”},

{“SpywareTerminatorShield.exe”, “SpywareTerminator杀毒”},

{“BKavService.exe”, “Bkav杀毒”},

{“MsMpEng.exe”, “Microsoft Security Essentials”},

{“SBAMSvc.exe”, “VIPRE”},

{“ccSvcHst.exe”, “Norton杀毒”},

{“QQ.exe”, “QQ”},

{“f-secure.exe”, “冰岛”},

{“avp.exe”, “卡巴斯基”},

{“KvMonXP.exe”, “江民杀毒”},

{“RavMonD.exe”, “瑞星杀毒”},

{“Mcshield.exe”, “麦咖啡”},

{“egui.exe”, “NOD32”},

{“kxetray.exe”, “金山毒霸”},

{“knsdtray.exe”, “可牛杀毒”},

{“avcenter.exe”, “Avira(小红伞)”},

{“ashDisp.exe”, “Avast网络安全”},

{“rtvscan.exe”, “诺顿杀毒”},

{“ksafe.exe”, “金山卫士”},

{“QQPCRTP.exe”, “QQ电脑管家”},

{“Miner.exe”, “流量矿石”},

{“AYAgent.aye”, “韩国胶囊”},

{“patray.exe”, “安博士”},

{“V3Svc.exe”, “安博士V3”},

{“avgwdsvc.exe”, “AVG杀毒”},

{“ccSetMgr.exe”, “赛门铁克”},

{“QUHLPSVC.EXE”, “QUICK HEAL杀毒”},

{“mssecess.exe”, “微软杀毒”},

{“SavProgress.exe”, “Sophos杀毒”},

{“fsavgui.exe”, “F-Secure杀毒”},

{“vsserv.exe”, “比特梵德”},

{“remupd.exe”, “熊猫卫士”},

{“FortiTray.exe”, “飞塔”},

{“safedog.exe”, “安全狗”},

{“parmor.exe”, “木马克星”},

{“beikesan.exe”, “贝壳云安全”},

{“KSWebShield.exe”, “金山网盾”},

{“TrojanHunter.exe”, “木马猎手”},

{“GG.exe”, “巨盾网游安全盾”},

{“adam.exe”, “绿鹰安全精灵”},

{“AST.exe”, “超级巡警”},

{“ananwidget.exe”, “墨者安全专家”},

{“AVK.exe”, “GData”},

{“ccapp.exe”, “Symantec Norton”},

{“avg.exe”, “AVG Anti-Virus”},

{“spidernt.exe”, “Dr.web”},

{“Mcshield.exe”, “Mcafee”},

{“avgaurd.exe”, “Avira Antivir”},

{“F-PROT.exe”, “F-Prot AntiVirus”},

{“vsmon.exe”, “ZoneAlarm”},

{“avp.exee”, “Kaspersky”},

{“cpf.exe”, “Comodo”},

{“outpost.exe”, “Outpost Firewall”},

{“rfwmain.exe”, “瑞星防火墙”},

{“kpfwtray.exe”, “金山网镖”},

{“FYFireWall.exe”, “风云防火墙”},

{“MPMon.exe”, “微点主动防御”},

{“pfw.exe”, “天网防火墙”},

{“S.exe”, “在抓鸡”},

{“1433.exe”, “在扫1433”},

{“DUB.exe”, “在爆破”},

{“ServUDaemon.exe”, “发现S-U”},

{“BaiduSdSvc.exe”, “百度杀软”},

安全狗:

SafeDogGuardCenter.exe

safedogupdatecenter.exe

safedogguardcenter.exe

SafeDogSiteIIS.exe

SafeDogTray.exe

SafeDogServerUI.exe

D盾:

D_Safe_Manage.exe

d_manage.exe

云锁:

yunsuo_agent_service.exe

yunsuo_agent_daemon.exe

护卫神:

HwsPanel.exe 护卫神·入侵防护系统(状态托盘)

hws_ui.exe 护卫神·入侵防护系统

hws.exe 护卫神·入侵防护系统 服务处理程序

hwsd.exe 护卫神·入侵防护系统 监控组件

火绒:

hipstray.exe

wsctrl.exe

usysdiag.exe

趋势科技:

TMBMSRV.exe

ntrtscan.exe

PCCNTMON.exe

TMLISTEN.exe

原文链接

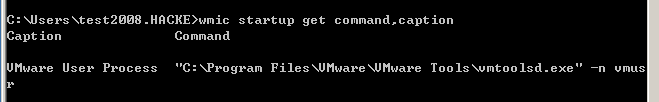

查看启动程序信息

wmic startup get command,caption

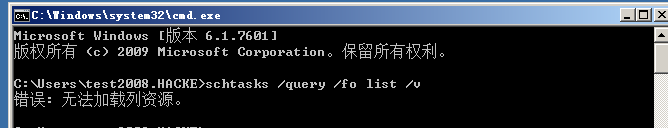

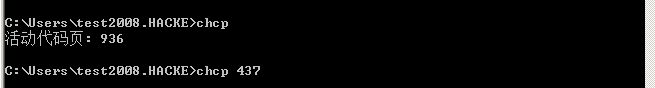

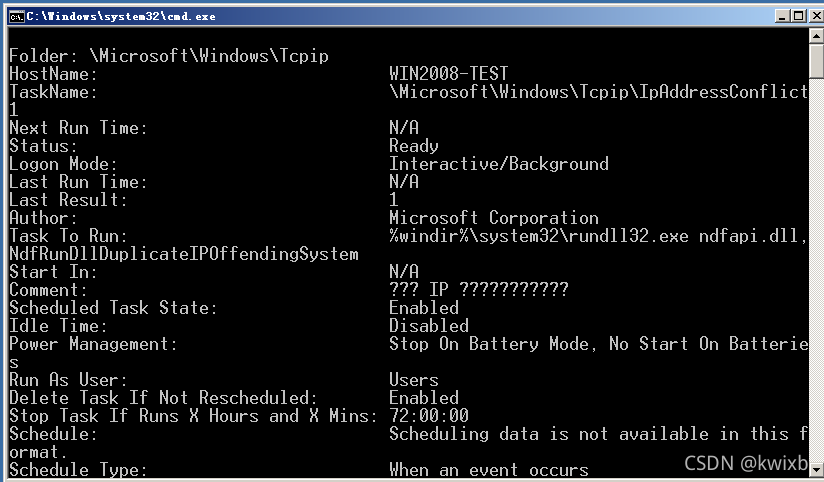

查看计划任务

schtasks /query /fo list /v

chcp 437

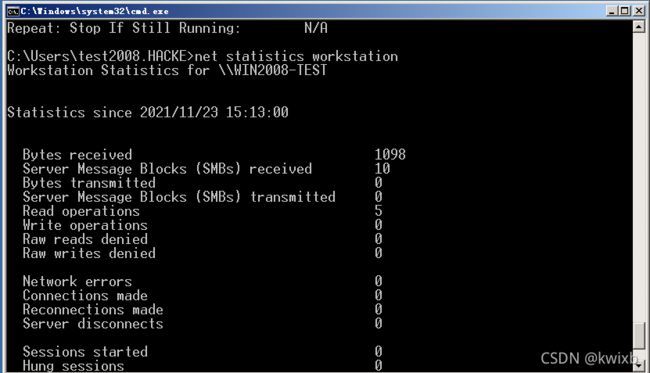

主机开机时间

net statistics workstation

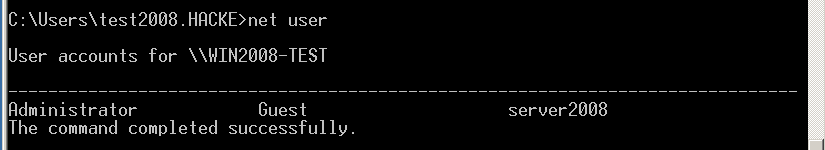

用户列表

通过分析用户列表,找出内网命名规则。推测整个域的用户命名规则

net user

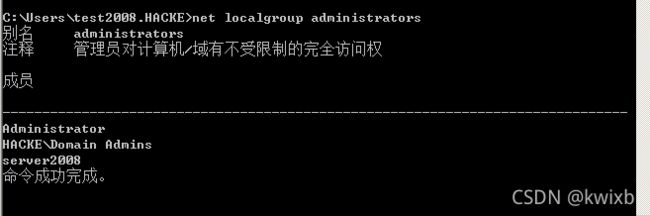

获取本地管理员信息

net localgroup administrators

查看当前在线用户

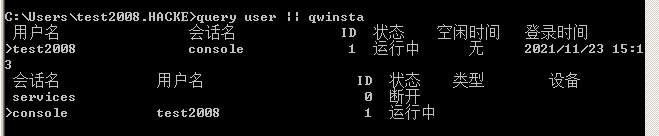

query user || qwinsta

端口列表

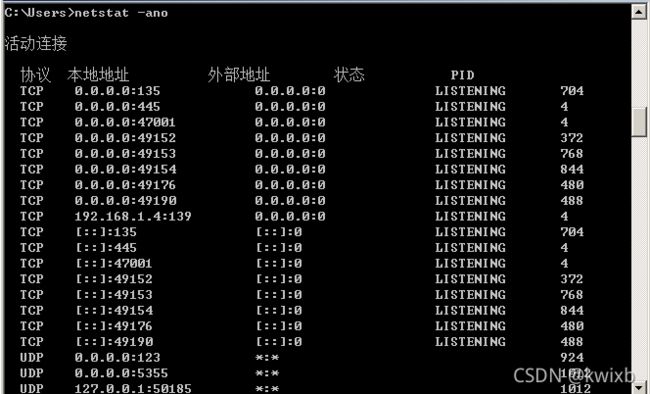

netstat -ano

查看补丁列表

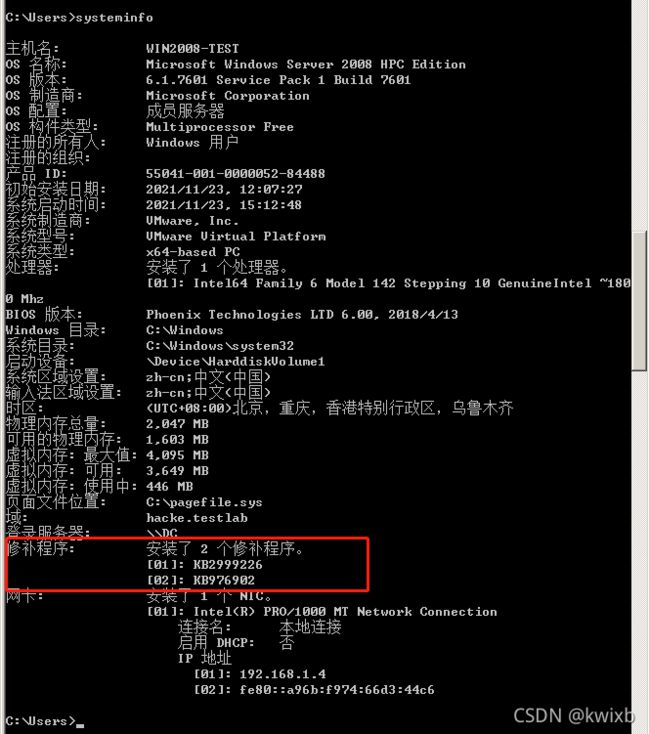

systeminfo

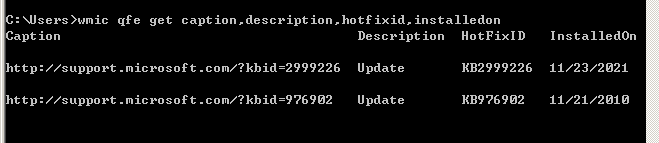

使用wmic查看补丁

wmic qfe get caption,descriptiopn,hotfixid,installedon

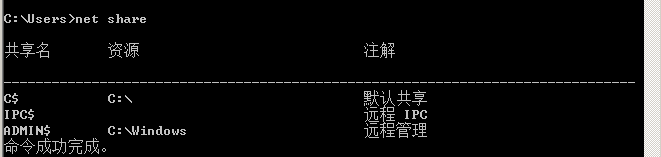

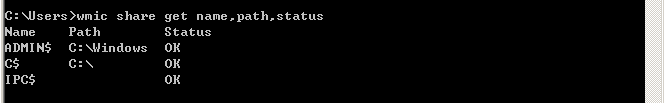

查看本机共享列表

net share

wmic查看共享列表

wmic share get name,pash,status

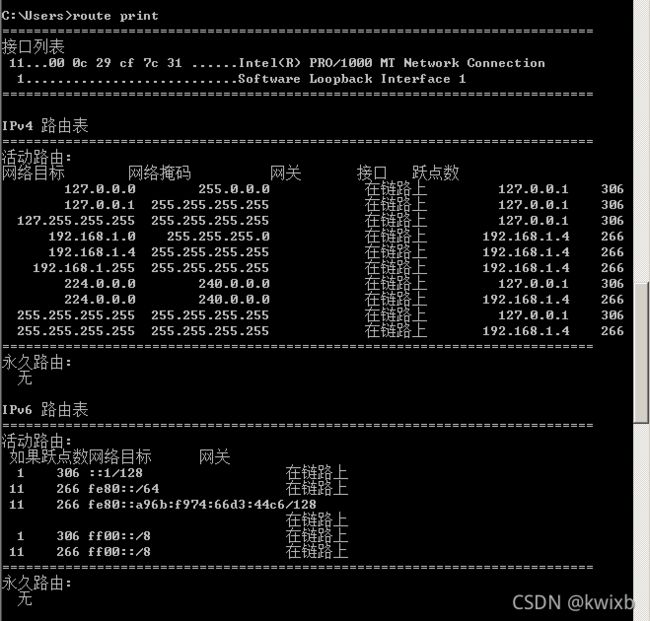

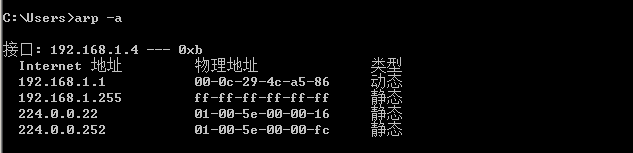

查询路由表及所有可用接口的ARP缓存

route print

arp -a

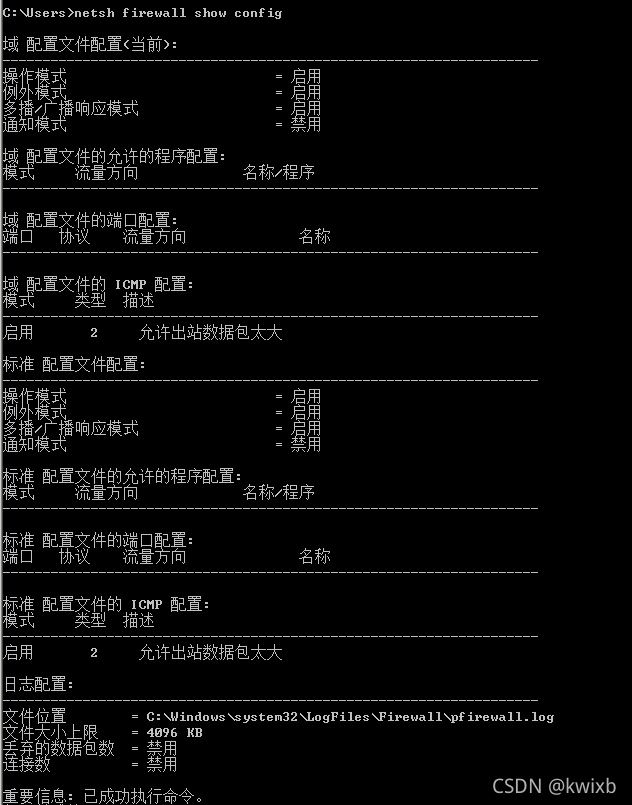

查询防火墙相关配置

关闭防火墙

win server 2003 之前版本

netsh firewall set opmode disable

win server 2003 之后版本

netsh advfirewall set allprofiles state off

查看防火墙配置

netsh firewall show config

以下均需管理员身份操作

———允许程序全部连接

win server 2003 之前

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

win server 2003 之后

netsh advfirewall firewall add rule name="pass nc =" dir=in action=allow program="c:\nc.exe"

———允许程序退出

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow

program="c:\nc.exe"

———允许3389端口放行

netsh advfirewall firewall add rule name="remote desktop" protocol=TCP dir=in localport=3389 action=allow

———自定义防火墙日志存储位置

netsh advfirewall set currentprofile logging filename "c:\windows\temp\fw.log"

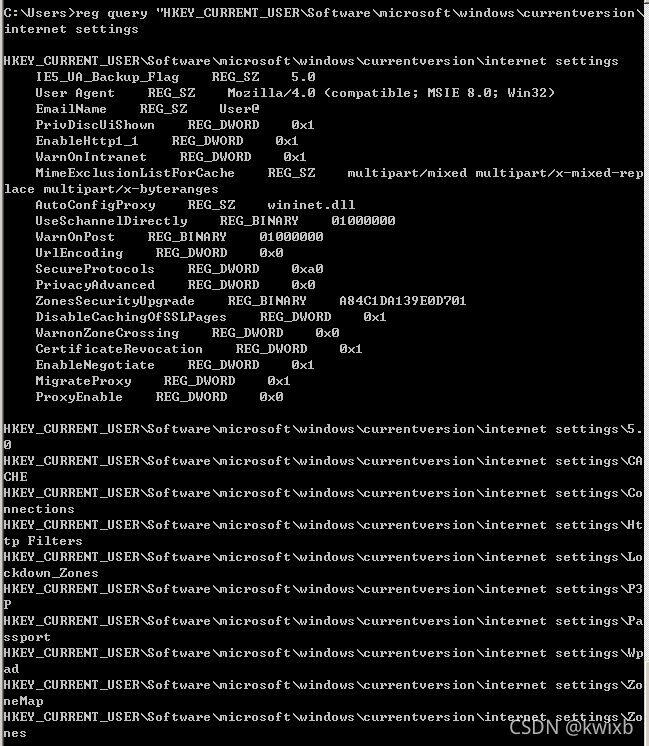

查看代理配置

查看服务127.0.0.1的1080端口的代理配置信息

reg query "HKEY_CURRENT_USER\Software\microsoft\windows\currentversion\internet settings"

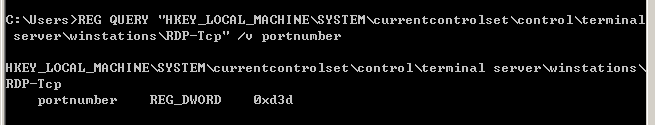

查询并开启远程连接服务

———查看远程连接端口

在命令行环境中执行注册表查询语句。连接的端口为0xd3d,转换后为3389

reg query "HKEY_LOCAL_MACHINE\SYSTEM\currentcontrolset\control\terminal server\winstations\RDP-Tcp" /v portnumber

自动信息收集

利用脚本在目标机器上完成流程、服务、用户账号、用户组、网络接口、硬盘信息、网络共享信息、操作系统、安装的补丁、安装的软件、启动时运行的程序、时区等信息的查询工作。github

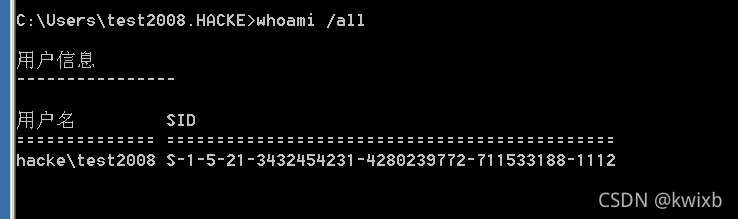

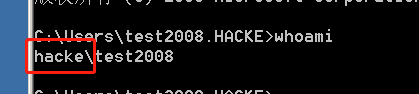

查询当前权限

whoami

可以看出是域内用户

若当前内网中存在域,那么本地普通用户只能查询本机相关信息,不能查询域内信息。本地管理员用户和域内用户可以查询域内信息。

———获取域SID

whoami /all

net user xxx /domain

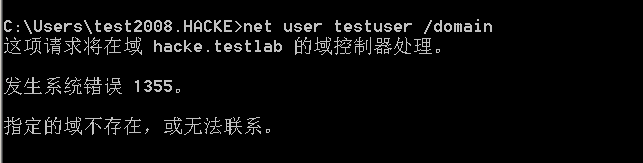

判断是否存在域

执行下面命令, 查看网关IP、dnsIP、域名、本机是否和DNS服务器处于同一网段

ipconfig /all

使用nslookup解析域名IP 判断域控和DNS服务器是否在同一台服务器。

nslookup hacke.testlab

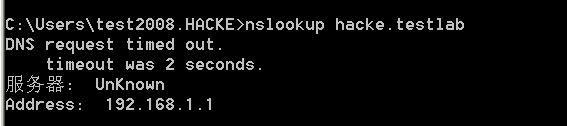

查看系统详细信息

执行 systeminfo "域"就是域名,登录服务器就是域控

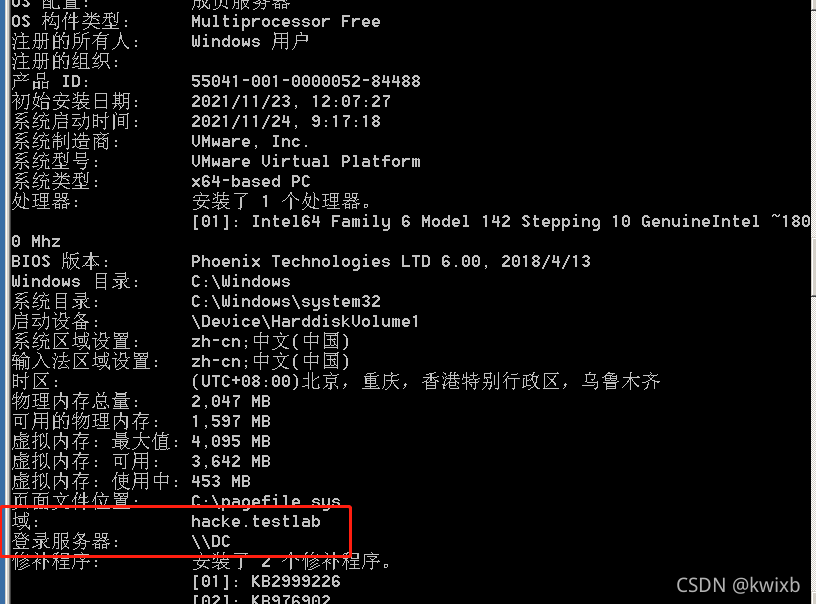

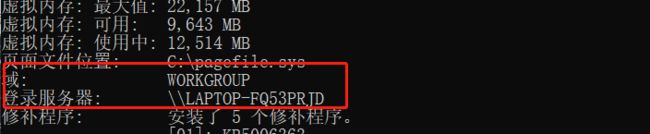

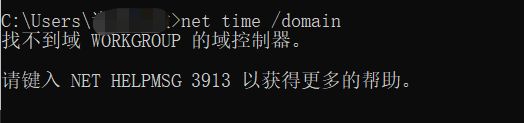

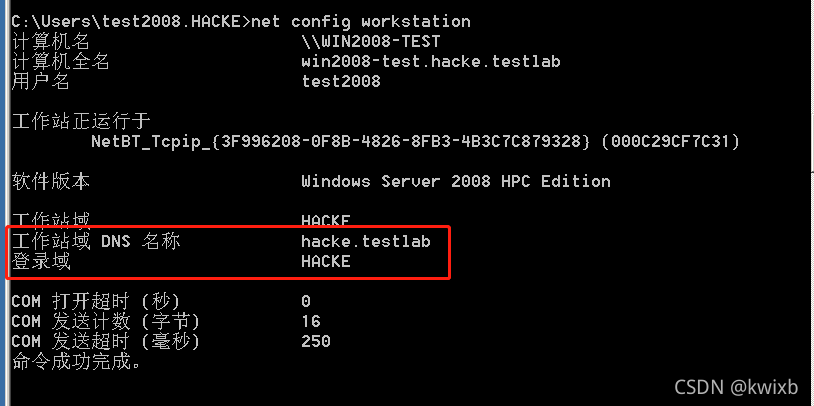

查询当前登录域及登录信息

net config workstation

"工作站域DNS名称"为域名(如果为WORKGROUP表示当前为非域环境)

"登录域"表示当前登录用户为域用户还是本地普通用户

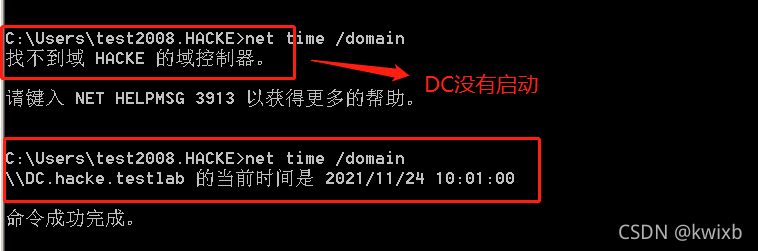

判断主域

域服务器一般会同时作为时间服务器使用

net time /domain

这命令有几种情况

探测域内存活主机

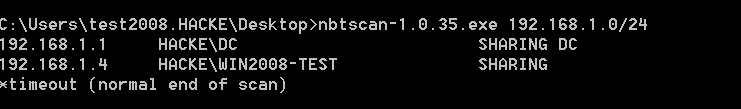

NETBIOS 快速探测内网

把nbtscan上传到目标主机

ARP探测内网

arp.exe -t 192.168.1.0/24

扫描域内端口

具体关注

- 端口的banner信息

- 端口上运行的服务

- 常见应用的默认端口

常见端口信息总结 :https://blog.csdn.net/qq_44806973/article/details/121507889

持续更新

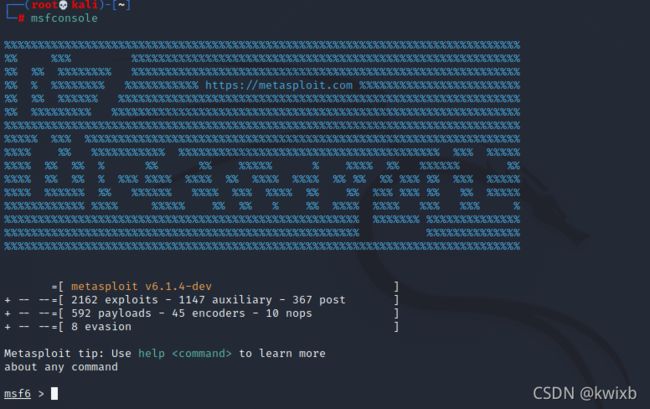

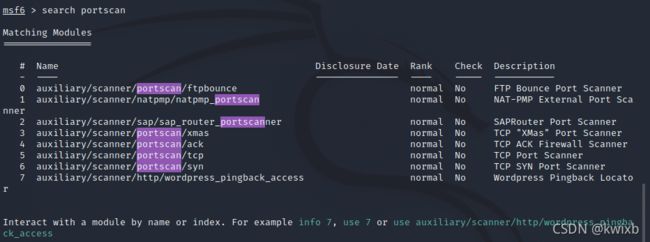

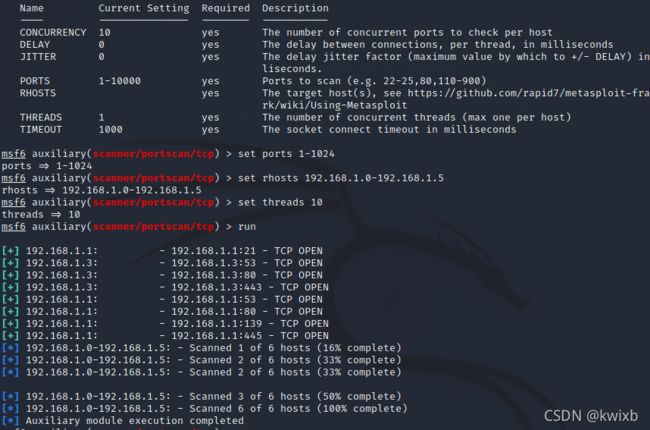

Metasploit端口扫描

kali linux 自带Metasploit 工具

msfconsole

search portscan

use auxiliary/scanner/portscan/tcp

show options

收集域内基础信息

确定当前内网存在域,且所空的计算机在域内,就可以进行域内相关信息的收集。下面命令都需域内用户才有的权限

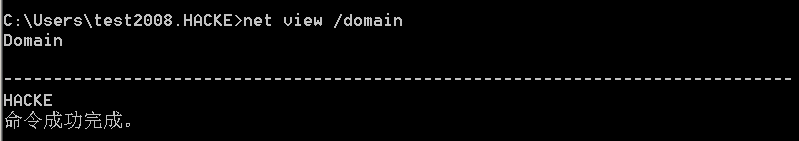

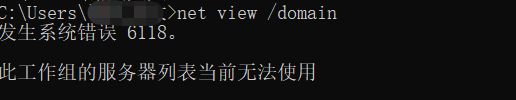

查询域

net view /domain

这语句执行时发生了错误代码6118

排查后

解决方法:

win+r 输入services.msc 启动 server,WorkStation,computer Browser

这三个服务便能解决

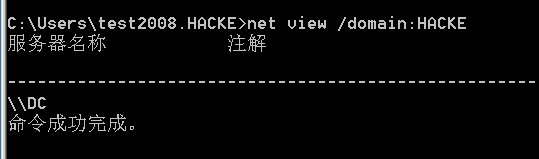

查询域内所有计算机

net view /domain:HACKE

目前不清楚为什么只有DC一个域用户,应该还存在 test2008 和 testuser

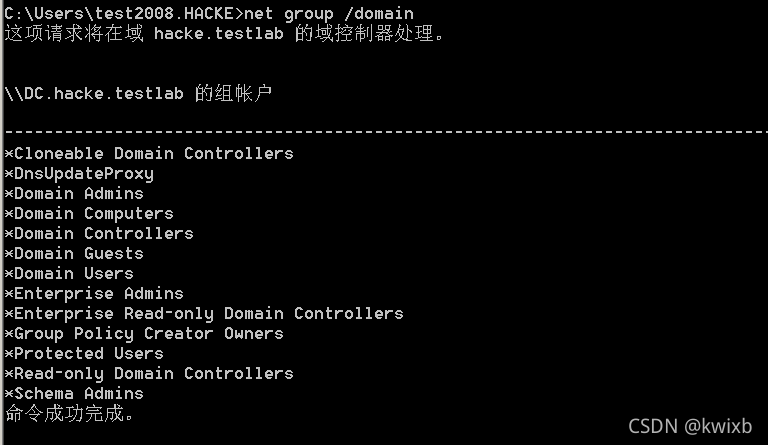

查询域内所有用户组列表

net group /domain

Domain Admins 域管理员

Domain computers 域内机器

Domain controllers 域控制器

Domain guest 域访客 权限低

Domain users 域用户

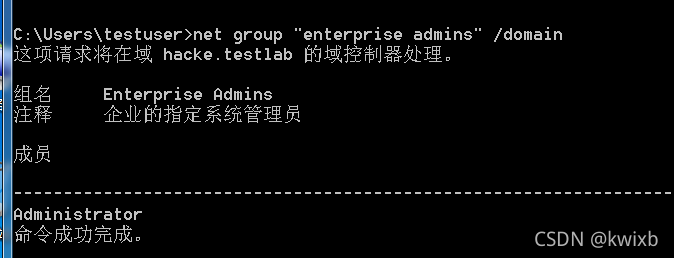

enterprise admins 企业系统管理员

默认Domain Admin enterprise admins 对域内所有域控制器有完全控制权

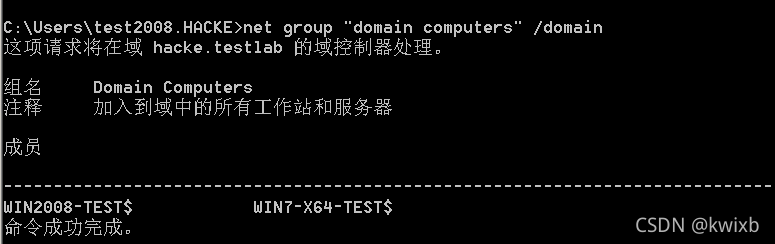

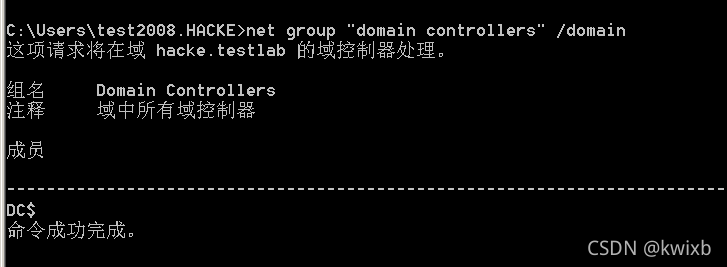

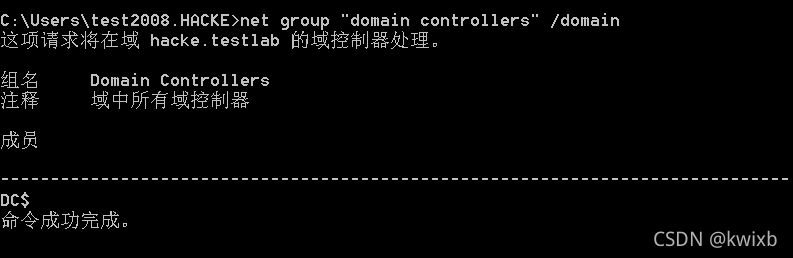

查询所有域成员计算机列表

net gruop "domain computers" /domain

net group "domain controllers" /domain

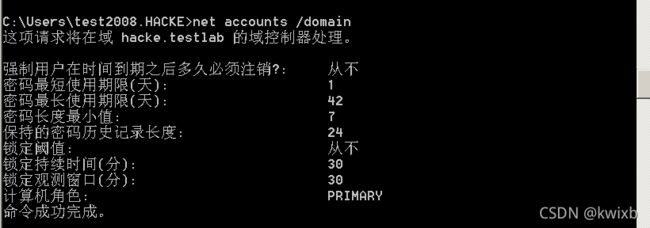

获取密码信息

密码策略、密码长度、错误锁定等信息

net accounts /domain

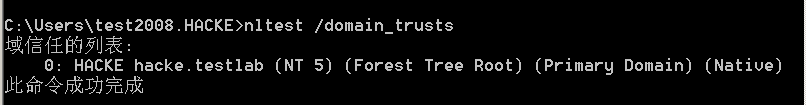

获取域信任信息

nltest /domain_trusts

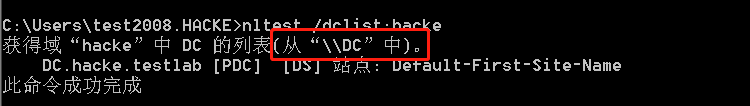

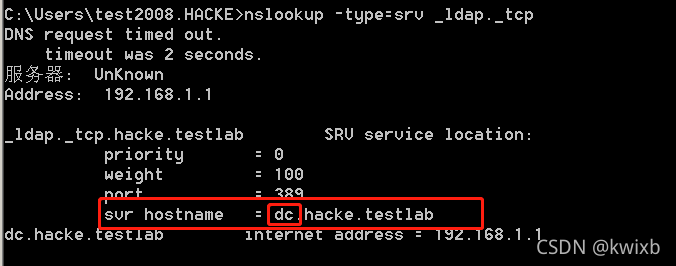

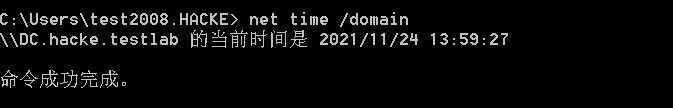

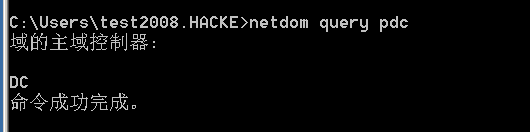

查找域控制器

nltest /dclist:hacke

nslookup -type=srv _ldap._tcp

net time /domain

net group "domain controllers" /domain

netdom query pdc

获取域内用户和管理员信息

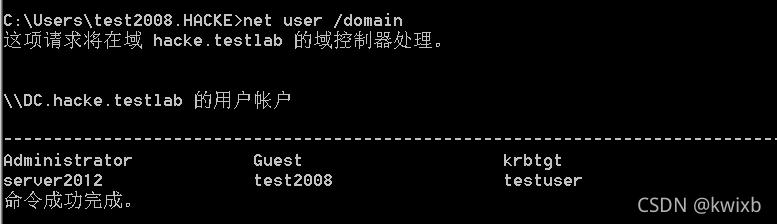

net users /domain

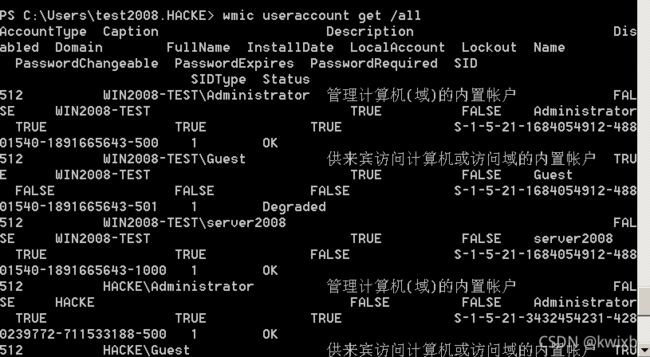

wmic useraccount get /all

dsquery user

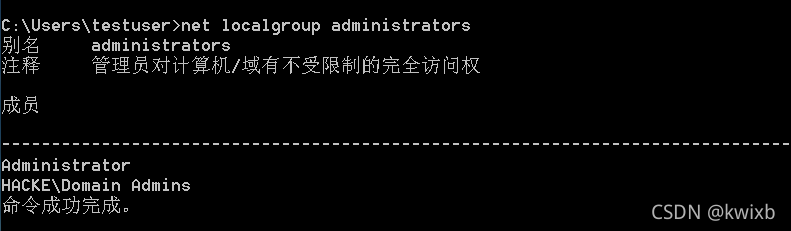

———查询本地管理员组用户

net loaclgroup administrators

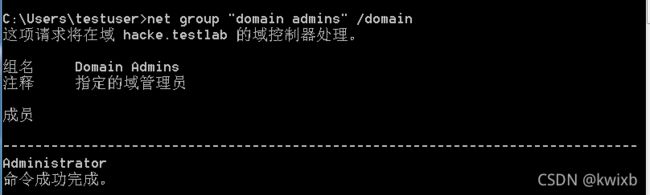

net group "domain admins" /domain

net group "enterprise admins" /domain

定位域管理员

内网渗透是获取内网中特定机器或用户的权限,进而获取特定的资源,对内网安全进行评估

工具篇

nps-npc

nps是一款轻量级、高性能、功能强大的内网穿透代理服务器。目前支持tcp、udp流量转发,可支持任何tcp、udp上层协议(访问内网网站、本地支付接口调试、ssh访问、远程桌面,内网dns解析等等……),此外还支持内网http代理、内网socks5代理、p2p等,并带有功能强大的web管理端。

https://github.com/ehang-io/nps/releases

frp

frp 是一个专注于内网穿透的高性能的反向代理应用,支持 TCP、UDP、HTTP、HTTPS 等多种协议。可以将内网服务以安全、便捷的方式通过具有公网 IP 节点的中转暴露到公网。

https://github.com/fatedier/frp/releases

EW

EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。但是,现在工具已经不更新了。

ngrok

ngrok 是一个反向代理,通过在公共端点和本地运行的 Web 服务器之间建立一个安全的通道,实现内网主机的服务可以暴露给外网。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放,所以ngrok可以很方便地协助服务端程序测试。

https://ngrok.com/