OpenSCAP wodle是OpenSCAP与Wazuh HIDS的集成,提供了对代理执行配置和漏洞扫描的能力。它主要用于:

验证安全性合规性:OpenSCAP策略定义组织中的所有系统必须满足的需求,以符合适用的安全性策略和/或安全性基准。

执行漏洞评估:OpenSCAP识别并分类系统中的漏洞。

执行专门的评估:OpenSCAP可以执行特定的自定义系统检查。(例如,检查可疑的文件名和可疑的文件位置)

一、怎样工作

安全内容自动化协议(SCAP)是以标准化的方式表达和操作安全数据的规范。SCAP使用几个规范来自动化持续监视、漏洞管理和报告安全遵从性扫描的结果。

安全遵从性评估流程的组成部分:

SCAP扫描器:这是一个读取SCAP策略并检查系统是否与之兼容的应用程序。有许多工具可以根据SCAP策略扫描您的系统。这个wodle是与nist认证的OpenSCAP扫描器的集成。

安全策略(SCAP内容):这些策略决定系统必须如何设置以及检查什么。这些策略包含对系统将需要遵循的规则的机器可读的描述。

概要文件(Profiles):每个安全策略可以包含多个概要文件,这些概要文件根据特定的安全基线提供一组规则和值。您可以将概要文件视为策略中的特定规则子集;概要文件确定将实际使用策略中定义的哪些规则,以及在评估期间将使用哪些值。

评估(扫描):这是OpenSCAP扫描器根据特定的安全策略和概要文件在代理上执行的过程。通常只需要几分钟,这取决于概要文件中选择的规则的数量。

1、需求

此权限在代理上执行,因此每个代理必须满足以下要求:

OpenSCAP为了执行SCAP评估,我们需要扫描器。如前所述,我们使用OpenSCAP。你可以用以下命令来安装:

基于rpm的发行版:

#yum install openscap-scanner

基于debian的发行版:

#apt-get install libopenscap8 xsltproc

Python 2.6+ Python是这个领域的核心部分。目前所有的Linux发行版都附带python,因此应该不会造成不便。

2、默认策略

以下是Wazuh默认包含的安全策略:

每个代理必须具有/var/ ossec/wodles/oscap/content中的策略。

3、Wodle流

代理将根据配置定期运行openscap-scanner。扫描的每个结果将被发送到管理器,如果结果的状态是失败的,它将生成一个警报。也可以调整规则来发送pass结果。

扫描完成后,发送报告事件,生成警告:

二、配置

1、基本用法

要配置OpenSCAP的选项,请转到ossec.conf,或有关特定选项的详细信息,请参见OpenSCAP部分。

在本例中,我们将Wazuh配置为每天运行OpenSCAP,超时时间为30分钟。

2、评估RHEL7上PCI-DSS的符合性

本节描述如何评估红帽企业Linux 7代理上的支付卡行业数据安全标准(PCI-DSS)合规性。

步骤1:配置代理

必须正确地标识每个代理,以便知道要执行哪个策略和概要文件。

代理的ossec.conf文件:

步骤2:配置管理器

我们只想在Red Hat 7服务器上执行SSG RH7策略的PCI-DSS配置文件。

管理器/var/ossec/etc/shared/default/agent.conf文件(假设代理在默认组中):

步骤3:重新启动管理器和代理

要应用新的配置,请重新启动管理器:

对于 Systemd:

#systemctl restart wazuh-manager

对于 SysV Init:

#service wazuh-manager restart

现在,重新启动所有代理:

#/var/ossec/bin/agent_control -R -a

如果您喜欢,可以使用选项- u < id>重新启动特定代理,其中,id是代理的id号。

第四步,看警报

当评估完成后,你将会看到OSSEC的警告结果

注意,提取每个字段是为了便于搜索和分析。

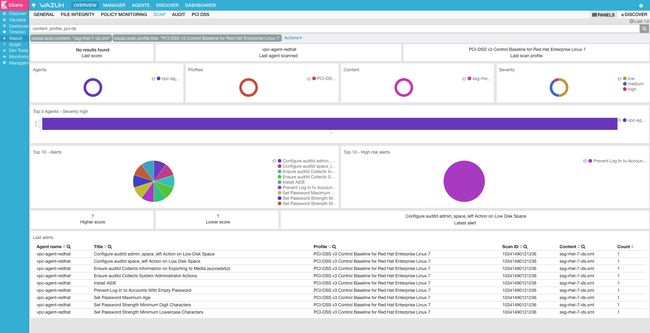

第五步:仪表盘

最后,您可以使用Kibana的OpenSCAP仪表板研究所有结果。

3、审核红帽产品的安全漏洞

Red Hat安全响应团队为影响Red Hat Enterprise Linux 3、4、5、6和7的所有漏洞(由CVE名称标识)提供 OVAL定义。这使用户能够执行漏洞扫描并诊断系统是否脆弱。

步骤1:配置代理

必须正确地标识每个代理,以便知道要执行哪个策略和概要文件。

代理ossec.conf:

步骤2:配置管理器

我们只想在RedHat 7服务器上执行RedHat安全策略。

管理器shared/agent.conf

步骤3:重新启动管理器和代理

要应用新的配置,请重新启动管理器:

对于 Systemd:

#systemctl restart wazuh-manager

对于 SysV Init:

#service wazuh-manager restart

现在,重新启动所有代理:

#/var/ossec/bin/agent_control -R -a

第四步,看警报

当评估完成后,你将会看到OSSEC的警告结果

注意,提取每个字段是为了便于搜索和分析。

第五步:仪表盘

最后,您可以使用Kibana的OpenSCAP仪表板查看所有扫描结果。

4、重写超时时间

对于特定的评估,有可能重写超时:

5、使用配置文件

我们可以将评估限制在策略的特定profile:

6、用CPE字典

您还可以选择指定CPE字典文件,该文件用于确定哪些检查与特定平台相关。

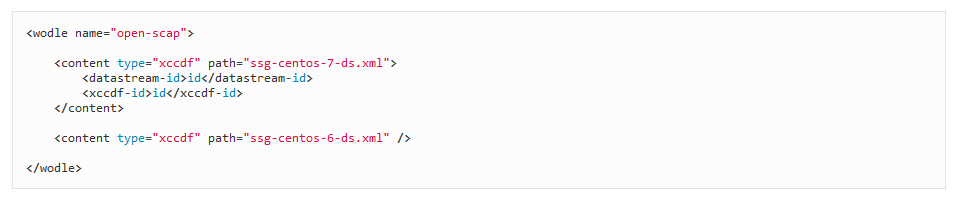

7、使用IDs

您可以选择datastream文件的特定ID: