开篇直讲方法.

最近项目中有一个需求.编写用户独有的用户支付码.

支付码生成算法是一个对安全性比较高算法.不仅需要一个单项加密,逆向不可解的加密方式还需要在支付码中加载用户信息.所以我们商量如何完成该需求.

通过学习大量的加密算法与竞品应用的调查,我们最后决定使用Google动态令牌方法.

先简单了解一下Google动态令牌的原理:

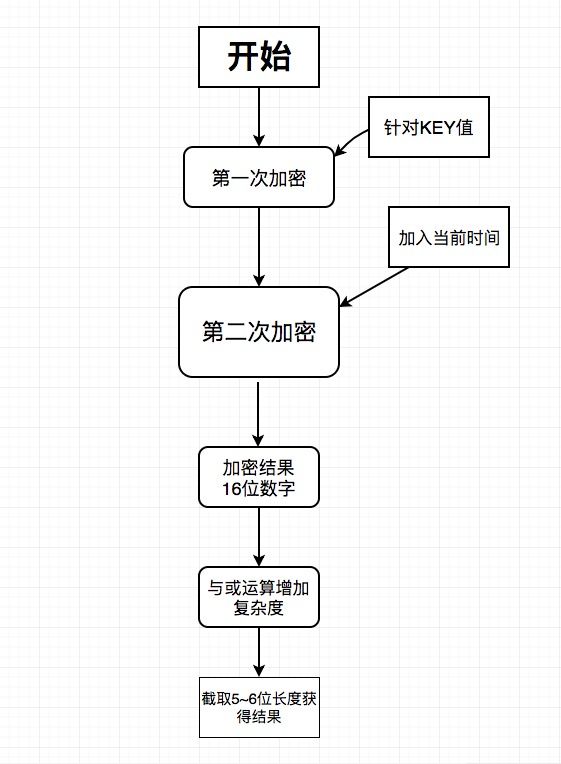

整体经过两次加密,KEY值是两边共同约定的一串字符或数字.其中的变量只有"时间".

那么如何完成动态解密呢?

加入我们设置动态密码的有效期是30s那么我们以时间中的10秒为最小单位生成密码.每10秒内生成的密码是一样的(举例:1秒~9秒生成密码都是558897, 11秒~19秒生成密码都是238919).生成密码值后,后台进行验证.后台只需要生成最多3次密码并对照前端生成密码值,一致就可完成验证.

我们来看一下实际的SimpleDemo

public MapAcquireAuthenticator(String checkCode, String secret) {

String msg = null;

Boolean success = false;

Map returnMap = new HashMap<>();

boolean check = GoogleAuthenticatorSample.authcode(checkCode, secret);// 验证码输入有误

if (!check) {

msg = "验证码不正确,校验失败!";

returnMap.put("msg", msg);

returnMap.put("success", success);return returnMap;

}

msg = "校验成功!";

success = true;returnMap.put("msg", msg);

returnMap.put("success", success);

return returnMap;

}

public static Boolean authcode(String codes, String savedSecret) {//savedSecret == KEY, code : 条形码

long code = 0L;

try {

code = Long.parseLong(codes); //string 转 long

} catch (Exception arg7) {

arg7.printStackTrace();

}

long t = System.currentTimeMillis();

GoogleAuthenticatorSample ga = new GoogleAuthenticatorSample();

ga.setWindowSize(3);

boolean r = ga.check_code(savedSecret.toUpperCase(), code, t);

return Boolean.valueOf(r);

}

private boolean check_code(String secret, long code, long timeMsec) { // secret:密钥 code:条形码 timeMsec:当前时间

Base32 codec = new Base32();

byte[] decodedKey = codec.decode(secret); //decodedKey Base32加密后结果

long t = timeMsec / 1000L / 30L;

for (int i = -this.window_size; i <= this.window_size; ++i) {

long hash;

try {

hash = (long) verify_code(decodedKey, t + (long) i);

} catch (Exception arg13) {

arg13.printStackTrace();

throw new RuntimeException(arg13.getMessage());

}

if (hash == code) {

return true;

}

}

return false;

}

private static int verify_code(byte[] key, long t) throws NoSuchAlgorithmException, InvalidKeyException {

byte[] data = new byte[8];

long value = t;

for (int signKey = 8; signKey-- > 0; value >>>= 8) {

data[signKey] = (byte) ((int) value);

}

SecretKeySpec arg12 = new SecretKeySpec(key, "HmacSHA1");

Mac mac = Mac.getInstance("HmacSHA1");

mac.init(arg12);

byte[] hash = mac.doFinal(data);

int offset = hash[19] & 15;

long truncatedHash = 0L;

for (int i = 0; i < 4; ++i) {

truncatedHash <<= 8;

truncatedHash |= (long) (hash[offset + i] & 255);

}

truncatedHash &= 2147483647L;

truncatedHash %= 1000000L;

return (int) truncatedHash;

}

以上是后台的例子.是按照上诉流程基本原理执行.那么问题来了.前端如何完成加密过程呢?

我们先分析一下整体加密计算的流程.

第一步:

Base32 codec = new Base32();

byte[] decodedKey = codec.decode(secret); //decodedKey Base32加密后结果

先对secret进行Base32的加密,secret是两端共持有的公钥密码.先对公钥进行混乱处理,加强了整体加密结果的不可逆性.

long t = timeMsec / 1000L / 30L;

timeMsec是分秒级的时间戳,除以1000获取到秒级,那么再除以30是标识了每个密码的有效期为30秒.

第二步:

byte[] data = new byte[8];

long value = t;

for (int signKey = 8; signKey-- > 0; value >>>= 8) {

data[signKey] = (byte) ((int) value);

}

初始化一个8位byte数组,以时间作为数组元素.data作为下一个参数进行计算.

第三步:

SecretKeySpec arg12 = new SecretKeySpec(key, "HmacSHA1");

Mac mac = Mac.getInstance("HmacSHA1");

mac.init(arg12);

byte[] hash = mac.doFinal(data);

使用HMacSHA1加密,获取最后的加密结果hash.

第四步:

到此,加密操作已经完成.剩下的操作就是缩短密码位数了.

int offset = hash[19] & 15;

long truncatedHash = 0L;

for (int i = 0; i < 4; ++i) {

truncatedHash <<= 8;

truncatedHash |= (long) (hash[offset + i] & 255);

}

truncatedHash &= 2147483647L;

truncatedHash %= 1000000L;

2147483647是2的32次幂,做与运算后取了一个32位二进制数,最后跟1000000取余数,就获取到了6位令牌数组.

那么接下来我们将它翻译成Objective-C,直接上代码

首先我们需要Base32加密方法与 HMACSHA1的加密方法.

Base32方法我在Google上找到作者叫Dave Poirier的MF_Base32Additions方法.HMACSHA1就可以直接使用YYKit的方法就可以.在这里就不详细介绍方法实现了.

NSData*base32Data = [NSDatadataWithBase32String:key];

long timeIn = ([NSDate date].timeIntervalSince1970 / 30);

NSMutableData *mData = [NSMutableData dataWithLength:8];

Byte*data = (Byte*) [mDatabytes];

longvalue = timeIn;

for(intsignKey =8; signKey-- >0; value = value >>8) {

data[signKey] = (Byte)((int) (value));

}

NSData *SHA1Code = [[NSData dataWithBytes:data length:8] hmacSHA1DataWithKey:base32Data];

Byte*hash = (Byte*) [SHA1Codebytes];

intoffset = hash[19] &15;

longtruncatedHash =0;

for(inti =0; i <4; ++i) {

truncatedHash = truncatedHash <<8;

truncatedHash |= (long) (hash[offset + i] &255);

}

truncatedHash &=2147483647;

truncatedHash %=1000000;

FLog(@"EncryptCode NUM = %6ld", truncatedHash);

NSString*secret =kStringWithFormat(@"%6ld", truncatedHash);

整体思路与上面是一致的.这样我们就实现了动态令牌的算法. Demo地址,里面有MF_Base32Additions加密算法,欢迎交流