先吐槽下,汉化版--词不达意--

burpsuite是默认将拦截开(intercept is on)的,也就是,在你设置好代理后,你打开网页,它已经默认将请求包拦截下来了。

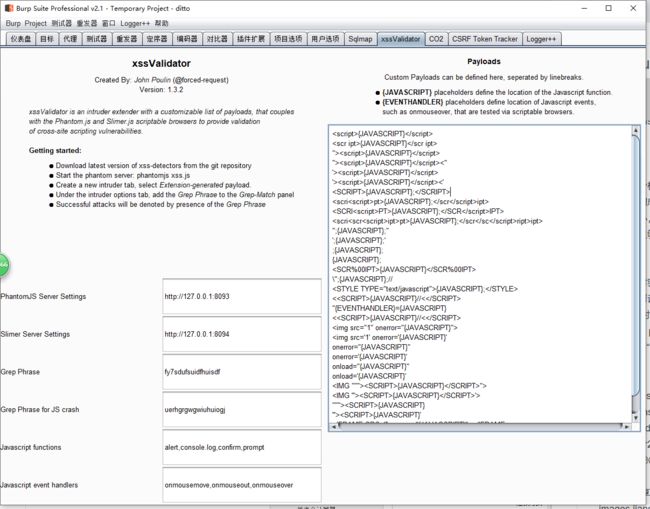

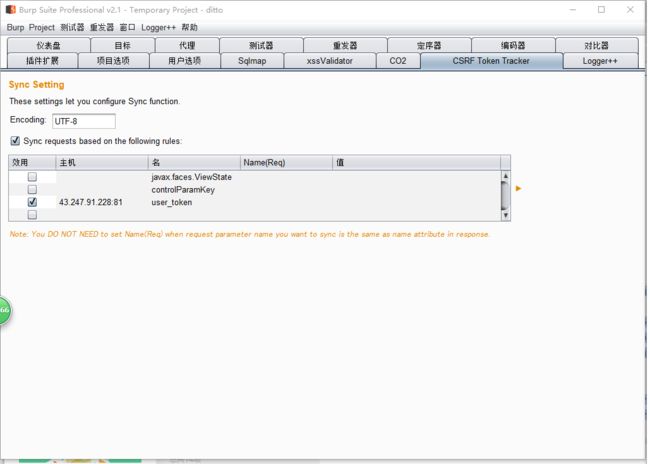

常用插件:

Xssvalidate-xss攻击

Autorize-越权测试

logger++-看日志

CSRF Token Tracker-自动更新Token

###生成许可证激活方法:

右键“burp-loader-keygen-2.jar”以Java(TM) Platform SE binary的方式打开keygen,修改License Text为任意值,点击run启动burpsuite

http://www.kxdw.com/soft/12111.html

#####link.bat启动

java -Dfile.encoding=utf-8 -javaagent:BurpSuiteCn.jar -Xmx1024m -noverify -Xbootclasspath/p:burp-loader-keygen-2.jar -jar burpsuite_pro_v2.1.jar

汉化补丁要放在burp根目录下

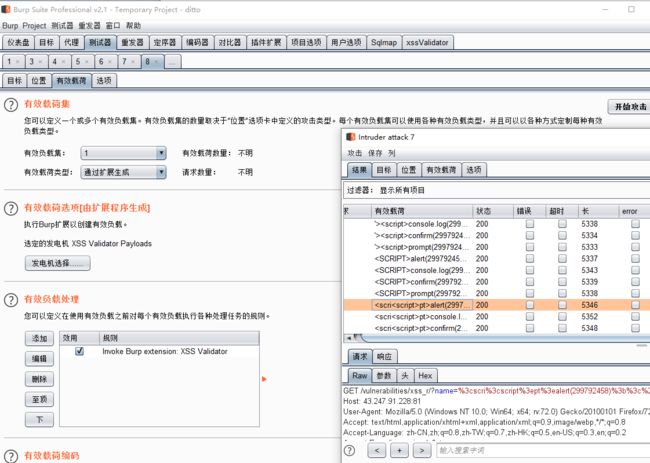

四种暴力破解方式的区别:

- 一个字典,两个参数,先匹配第一项,再匹配第二项【sniper】

- 一个字典,两个参数,同用户名同密码【battering ram】

- 两个字典,两个参数,同行匹配,短的截止【pitch fork】

- 两个字典,两个参数,交叉匹配,所有可能【cluster bomb】

工具tab介绍:

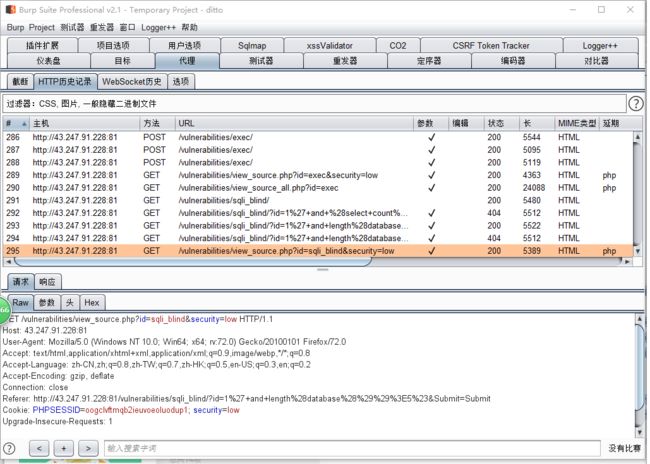

- Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

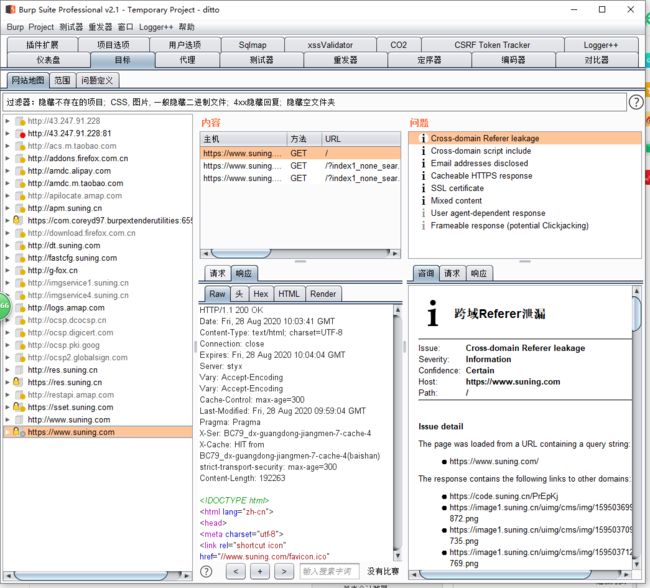

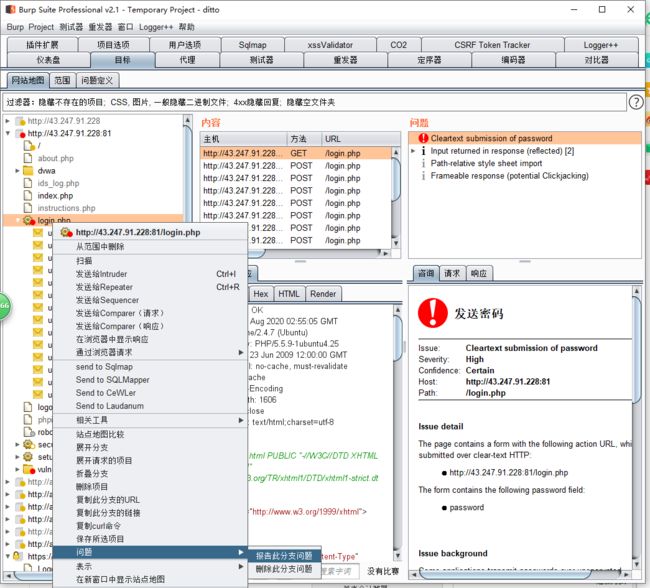

- Target(目标)——显示目标目录结构的的一个功能

- Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

- Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

- Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击。

- Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

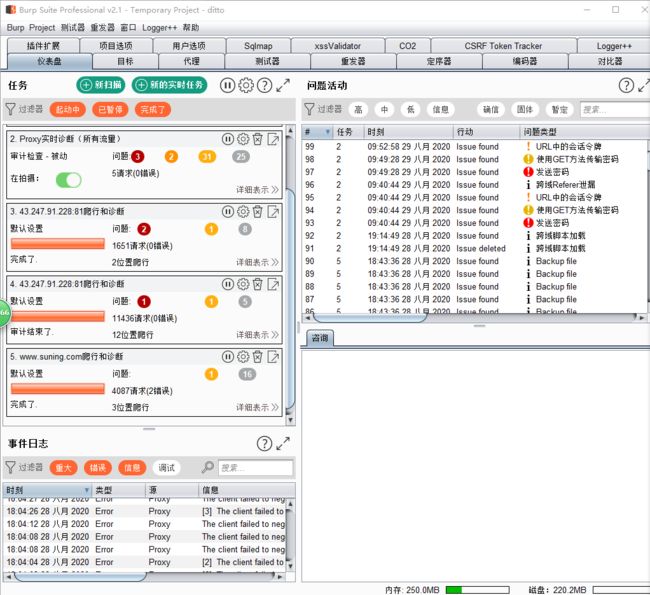

- Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

- Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

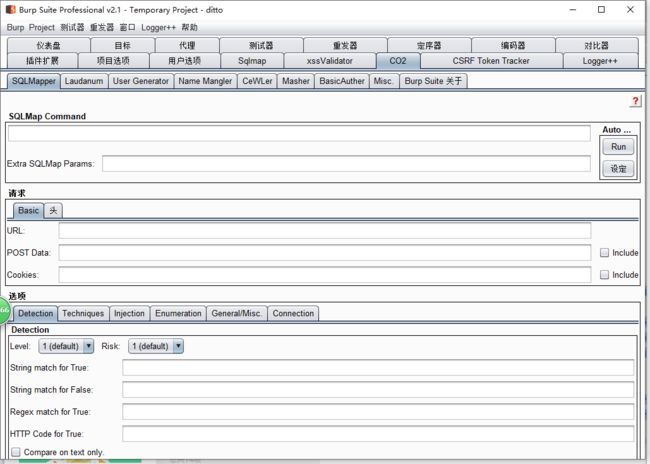

sqlmap.jar右键send to sqlmap相当于执行了下面这个

>sqlmap.py -r C:\Users\ADMINI~1\AppData\Local\Temp\\1598874704701.req

@1598874704701.req

GET /vulnerabilities/brute/?username=sss&password=qqq&Login=Login HTTP/1.1

Host: 43.247.91.228:81

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:72.0) Gecko/20100101 Firefox/72.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Referer: http://43.247.91.228:81/vulnerabilities/brute/?username=pablo&password=letmein&Login=Login

Cookie: PHPSESSID=oogclvftmqb2ieuvoeoluodup1; security=low

Upgrade-Insecure-Requests: 1

实验结果分析与总结

密码爆破的成成功率在于字典的针对性及字典的大小,理论上来说只要有足够大的字典以及足够多的时间所有的密码都会爆破成功。

思考

如果需要对密码字段进行MD5加密操作,该如何设置Intruder?

答案: 在对密码字典进行设置时,在"payload processing"中添加一条,选择“Hash”->“MD5”