本实验设计为一个黑客拆解二进制炸弹的游戏。仅提供一个二进制可执行文件bomb_64和主函数所在的源程序bomb.c,不提供每个关卡的源代码。程序运行中有6个关卡(6个phase),每个关卡需要用户输入正确的字符串或数字才能通关,否则会引爆炸弹(打印出一条错误信息)!

运用GDB调试工具和objdump反汇编工具,通过分析汇编代码,找到在每个phase程序段中,引导程序跳转到“explode_bomb”程序段的地方,并分析其成功跳转的条件,以此为突破口寻找应该在命令行输入何种字符串来通关。

修改bomb_64文件权限

切换到实验用户

第一关

首先对bomb_64文件进行反汇编,并将结果输出到1.txt

objdump -d bomb_64 > 1.txt

注:如果提示权限不够,切换回root再执行这条命令,之后再切回普通用户

本实验共有6个关卡,下面先开始第一关,打开txt,定位到phase_1函数处。

通过阅读汇编代码可知,里面有一个strings_not_equal函数,故推测它进行字符串比较。且比较后的结果,有je跳转指令,可能是相等则通关。故程序自身应有一个字符串,经代码检测,关键点在0x401af8。故下面进入gdb调试,然后查看0x401af8该地址对应的数据。

由上图可知,第一关的答案是“Science isn't about why, it's about why not?”。

对答案进行测试。成功过关!

第二关

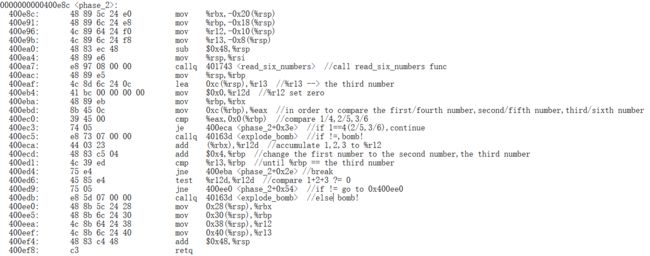

定位到phase_2的汇编代码中

阅读汇编代码,函数read_six_numbers可以推测应该输入6个数,而通过循环比较第1个和第3个数,第2个和第4个,第5个和第6个数,要求相对应的三组数彼此相等(即1=4,2=5,3=6),除此之外还有一个要求,即前三个数加起来(累加存储在%r12)应该不等于0。

满足此要求的答案有多个,输入1 2 3 1 2 3进行测试,成功通关!

第三关

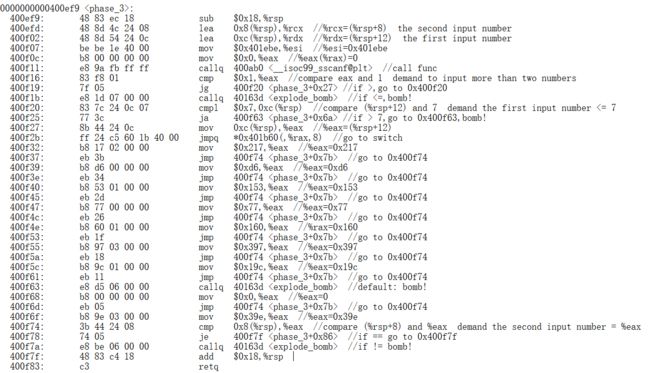

定位到phase_3的代码中

要求输入至少2个数,第一个数会和7进行比较,要求不能大于7,而后进入switch结构,要求第二个数要等于switch中对%eax赋值的数。

这里第一个数只要输入0-7其中的一个,第二个数输入switch中相对应的%eax的值即可,这里输入2 214进行测试,成功通关!

第四关

定位到phase_4和func4的反汇编代码中

阅读汇编代码,它要求输入一个数,这个数要求大于0,然后调用func4,并要求结果返回55。在func4的代码中,是关于递归函数的调用,阅读其代码后,翻译成c语言代码如下:

利用如上c语言代码,测试数据9恰能使返回的结果为55,故第四关应该输入9,成功通关!

第五关

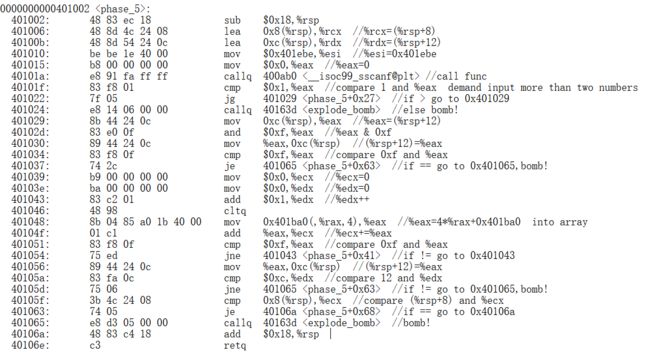

定位到phase_5的反汇编代码

阅读汇编代码,它也是要求要输入至少两个数,第一个数要和0xf相与(只保留后四位),并且&之后的结果不能等于15,之后进入循环,要求%eax累加到12(每次循环+1),即循环12次并且要求第12次取出的数要等于15,每次循环%eax不断以自身从数组取出的数做索引,并把取出的数累加到%ecx,最后比较%ecx中的数和输入的第二个数,要求两个数要相等。

在0x401048中设置断点,最后测试当输入7时,能够满足第12次取出的数为15,此时%ecx=11+13+9+4+8+0+10+1+2+14+6+15=93,测试数据7 93,成功通关!

第六关

定位到最后一关的反汇编代码

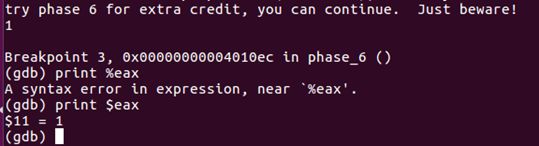

阅读汇编代码,经查阅strtol()函数可以将字符串转换为相应进制的整数,%edx作为第三个参数,指定了其转换进制,所以在strtol()函数中进行十进制转换,假定输入1,在0x4010ec中设置断点,发现%eax中的数字就是输入的数字1。

可以观察到fun6的参数%edi(0x602780)是固定的,所以输出的值应该也是固定的,所以主要看0x40110e,在此处设置断点,打印%edx和%rax中的内容,发现%edx的数据为1,而%rax数据为600

最后测试输入600,成功通关!

这次实验参考了网上许多大神的讲解,可能里面还会存在一些错误,如果可爱的你发现了,请评论或私聊指正哦!有不理解的也可以提问,大家一起进步!