前言

当我们拿到砸壳后的ipa包之后,我们怎么让它运行在我们的手机上面呢,这个时候,我们就用到了重签名,在进行重签名之前,我们需要了解iOS的签名原理。

双向代码签名

1.mac电脑通过CSR文件(本地公钥)向App Store申请证书(证书包含在描述文件中)

2.mac电脑拿到证书会将本地私钥(p12)进行绑定

3.安装app时,利用本地私钥(p12)对app进行签名,并且将描述文件/app签名/证书一并打包app

4.iOS系统两次签名验证

4.1ios系统利用内置公钥验证证书

4.2取出证书中的公钥验证app签名

利用Xcode进行重签名

1.需要查看app可执行文件(Mach0文件)的加密信息

2.删除插件,因为无法重签名

3.利用Xcode新建同名工程

4.修改info.plist文件,将BundleID改了

5.利用codesign重签Frameworks

6.给可执行文件上可执行权限

7.将需要重签名的app包替换成新工程的app包,运行

实现

这里介绍一个更简单的方法实现

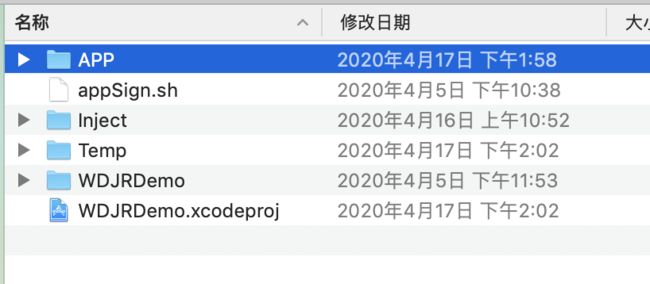

1.在我们新建的项目根目录下放入脚本

2.脚本内容如下:

# ${SRCROOT} 它是工程文件所在的目录

TEMP_PATH="${SRCROOT}/Temp"

#资源文件夹,我们提前在工程目录下新建一个APP文件夹,里面放ipa包

ASSETS_PATH="${SRCROOT}/APP"

#目标ipa包路径

TARGET_IPA_PATH="${ASSETS_PATH}/*.ipa"

#清空Temp文件夹

rm -rf "${SRCROOT}/Temp"

mkdir -p "${SRCROOT}/Temp”

#----------------------------------------

# 1. 解压IPA到Temp下

unzip -oqq "$TARGET_IPA_PATH"-d "$TEMP_PATH"

# 拿到解压的临时的APP的路径

TEMP_APP_PATH=$(set-- "$TEMP_PATH/Payload/"*.app;echo"$1")

# echo "路径是:$TEMP_APP_PATH”

#----------------------------------------

# 2. 将解压出来的.app拷贝进入工程下

# BUILT_PRODUCTS_DIR 工程生成的APP包的路径

# TARGET_NAME target名称

TARGET_APP_PATH="$BUILT_PRODUCTS_DIR/$TARGET_NAME.app"

echo"app路径:$TARGET_APP_PATH"

rm -rf "$TARGET_APP_PATH"

mkdir -p "$TARGET_APP_PATH"

cp -rf "$TEMP_APP_PATH/""$TARGET_APP_PATH"

#----------------------------------------

# 3. 删除extension和WatchAPP.个人证书没法签名Extention

rm -rf "$TARGET_APP_PATH/PlugIns"

rm -rf "$TARGET_APP_PATH/Watch”

#----------------------------------------

# 4. 更新info.plist文件 CFBundleIdentifier

# 设置:"Set : KEY Value" "目标文件路径"

/usr/libexec/PlistBuddy -c "Set :CFBundleIdentifier $PRODUCT_BUNDLE_IDENTIFIER""$TARGET_APP_PATH/Info.plist”

#----------------------------------------

# 5. 给MachO文件上执行权限

# 拿到MachO文件的路径

APP_BINARY=`plutil -convert xml1 -o - $TARGET_APP_PATH/Info.plist|grep -A1 Exec|tail -n1|cut -f2 -d\>|cut -f1 -d\<`

#上可执行权限

chmod +x "$TARGET_APP_PATH/$APP_BINARY”

#----------------------------------------

# 6. 重签名第三方 FrameWorks

TARGET_APP_FRAMEWORKS_PATH="$TARGET_APP_PATH/Frameworks"

if[ -d "$TARGET_APP_FRAMEWORKS_PATH"];

then

forFRAMEWORK in"$TARGET_APP_FRAMEWORKS_PATH/"*

do

#签名

/usr/bin/codesign --force --sign "$EXPANDED_CODE_SIGN_IDENTITY""$FRAMEWORK"

done

fi

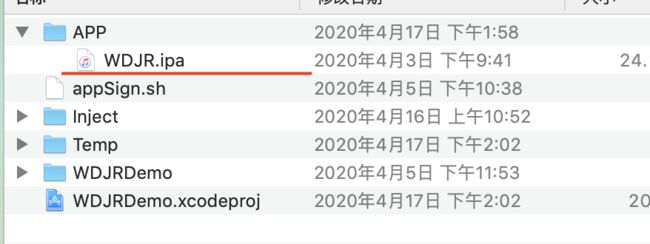

3.在根目录文件下新建文件夹APP,并在该文件夹目录下放入我们需要越狱的ipa包

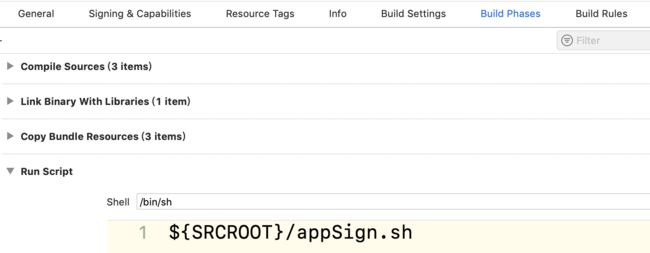

4.在Xcode的Build Phases中运行我们的脚本即可

5.注意,必须要用真机,而且必须选择我们自己的证书