网络安全kali渗透学习 web渗透入门 Kali系统的被动信息收集

信息收集的方式可以分为两种:被动和主动。

被动信息收集方式是指利用第三方的服务对目标进行访问了解,比例:Google搜索。

主动的信息收集方式:通过直接访问、扫描网站,这种将流量流经网站的行为。比如:nmap扫描端口。

被动信息收集的目的:通过公开渠道,去获得目标主机的信息,从而不与目标系统直接交互,避免留下痕迹。

这篇文章教大家如何进行Kali系统的被动信息收集

以下有视频版还有文字版

不知道怎么操作的请看文字版的,里面详细的步骤。

关注公众号侠盗男爵回复【kali系统】

视频版↓:

网络安全kali/web安全/渗透测试/-小白入门到精通 最网最全内容!_哔哩哔哩_bilibili

文字版↓:

年底了号主把我自己用到所有技术“做过的实战项目-内网实战靶场环境-渗透工具”还有很多渗透思维图谱!

详细步骤:

3.1.2 信息收集内容

-

IP地址段

-

域名信息

-

邮件地址

-

文档图⽚数据

-

公司地址

-

公司组织架构

-

联系电话 / 传真号码

-

人员姓名 / 职务

-

目标系统使⽤的技术架构

-

公开的商业信息

3.1.3 信息用途

-

信息描述目标

-

发现目标

-

社会工程学攻击

-

物理缺口

3.2 信息收集-DNS

3.2.1 域名解析原理

1、 DNS 服务器概述:

运行DNS 服务器程序的计算机,储存DNS 数据库信息。DNS服务器分为根域DNS服务器、顶级域名DNS服务器。根域DNS服务器有13个,都存储了全部的顶级域名服务器的所在地址;顶级域名服务器存储了每位客户所注册的主机地址,这里对应到163.com.这个级别。

2、域名记录:A,Cname,NS,MX,PTR

(1)A记录(Address)正向解析

A记录是将一个主机名(全称域名FQDN)和一个IP地址关联起来。这也是大多数客户端程序默认的查询类型。例:xuegod.cn-> 8.8.8.6

(2)PTR记录(Pointer)反向解析

PTR记录将一个IP地址对应到主机名(全称域名FQDN)。这些记录保存在in-addr.arpa域中。

(3)CNAME记录(Canonical Name)别名

别名记录,也称为规范名字(Canonical Name)。这种记录允许您将多个名字映射到同一台计算机。

例:www.xuegod.cn 对应IP8.8.8.6,web.xuegod.cn 对应IP8.8.8.6

(4)MX记录(Mail eXchange)

MX记录是邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据 收信人的地址后缀来定位邮件服务器。

例:mail.xuegod.cn

当有多个MX记录(即有多个邮件服务器)时,则需要设置数值来确定其优先级。通过设置优先级数字来指明首选服务器,数字越小表示优先级越高。

(5)NS记录(Name Server)

NS(Name Server)记录是域名服务器记录,也称为授权服务器,用来指定该域名由哪个DNS服务器来进行解析。

例:dns.xuegod.cn

作业:登录:https://wanwang.aliyun.com/ 花50元/年 买域名绑定到你的云主机上

3、DNS 缓存服务器

缓存DNS服务器:不负责解析域,只是缓存域名解析结果。

DNS查询方式: 递归查询和迭代查询

一个DNS查询过程,通过8个步骤的解析过程就使得客户端可以顺利访问www.163.com 这个域名,但实际应用中,通常这个过程是非常迅速的,如图 3-1 所示。

图 3-1 DNS查询过程示意图

DNS查询过程

1) 浏览器缓存:当用户通过浏览器访问某域名时,浏览器首先会在自己的缓存中查找是否有该域名对应的IP地址(若曾经访问过该域名且没有清空缓存便存在);

2) 系统缓存:当浏览器缓存中无域名对应IP则会自动检查用户计算机系统Hosts文件DNS缓存是否有该域名对应IP;

3) 路由器缓存:当浏览器及系统缓存中均无域名对应IP则进入路由器缓存中检查,以上三步均为客户端的DNS缓存;

4) ISP(互联网服务提供商)DNS缓存(一般就是本地DNS服务器):当在用户客户端查找不到域名对应IP地址,则将进入ISP DNS缓存中进行查询。比如你用的是电信的网络,则会进入电信的DNS缓存服务器中进行查找;

5) 根域名服务器:当以上均未完成,则进入根服务器进行查询。全球仅有13台根域名服务器,1个主根域名服务器,其余12为辅根域名服务器。根域名收到请求后会查看区域文件记录,若无则将其管辖范围内顶级域名(如.com)服务器IP告诉本地DNS服务器;

6) 顶级域名服务器:顶级域名服务器收到请求后查看区域文件记录,若无则将其管辖范围内主域名服务器的IP地址告诉本地DNS服务器;

7) 主域名服务器:主域名服务器接受到请求后查询自己的缓存,如果没有则进入下一级域名服务器进行查找,并重复该步骤直至找到正确纪录;

8)保存结果至缓存:本地域名服务器把返回的结果保存到缓存,以备下一次使用,同时将该结果反馈给客户端,客户端通过这个IP地址与web服务器建立链接。

3.2.2 DNS信息收集-NSLOOKUP

ctrl+shift++ 终端字体放大

ctrl+ - 终端字体缩小

1、将域名解析为IP地址

┌──(rootxuegod53)-[~]

└─# ping xuegod.cn

PING xuegod.cn (101.200.128.35) 56(84) bytes of data.

64 bytes from xuegod.cn (101.200.128.35): icmp_seq=1 ttl=52 time=90.3 ms

域名的IP

2、使用nslookup查看域名

└─# nslookup xuegod.cn

Server: 114.114.114.114 #DNS服务器

Address: 114.114.114.114#53 #DNS服务器地址

Non-authoritative answer:

Name: xuegod.cn #我们解析的域名

Address: 101.200.128.35 #解析到的IP地址

例2:查看百度

└─# nslookup www.baidu.com

Server: 114.114.114.114

Address: 114.114.114.114#53

Non-authoritative answer:

www.baidu.com canonical name = www.a.shifen.com.

Name: www.a.shifen.com

Address: 220.181.38.149

Name: www.a.shifen.com 是www.baidu.com的域名别名

Address: 220.181.38.150

3.2.3 DNS信息收集-DIG

语法: dig (选项) 需要查询的域名

@

any #显示所有类型的域名记录。默认只显示A记录

┌──(rootxuegod53)-[~]

└─# dig xuegod.cn

└─# dig @114.114.114.114 xuegod.cn

└─# dig @114.114.114.114 xuegod.cn any #any表示查询所有

; <<>> DiG 9.11.5-P4-3-Debian <<>> @114.114.114.114 xuegod.cn any

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 34135

;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;xuegod.cn. IN ANY

;; ANSWER SECTION:

xuegod.cn. 295 IN A 101.200.128.35

xuegod.cn. 86095 IN NS dns8.hichina.com.

xuegod.cn. 86095 IN NS dns7.hichina.com.

xuegod.cn. 295 IN MX 5 mxbiz1.qq.com.

xuegod.cn. 295 IN MX 10 mxbiz2.qq.com.

使用-x参数IP反查域名

└─# dig -x 114.114.114.114

114.114.114.114.in-addr.arpa. 22 IN PTR public1.114dns.com

注:114.114.114.114反向解析为public1.114dns.com

└─# ping public1.114dns.com

PING public1.114dns.com (114.114.114.114)

查询DNS服务器bind版本信息

查询DNS版本信息的目的:可以通过版本信息来查找相关版本漏洞的利用方式

例1: 查看dnspod的域名服务器ns3.dnsv4.com使用bind的软件版本信息

└─# dig txt chaos VERSION.BIND @ns3.dnsv4.com

;; QUESTION SECTION:

;VERSION.BIND. CH TXT

;; ANSWER SECTION:

VERSION.BIND. 0 CH TXT “1.1.1711.01” #这是软件包版本信息

说明:

txt记录类型

chaos类级别

version版本信息

3.2.4 查询网站的域名注册信息和备案信息

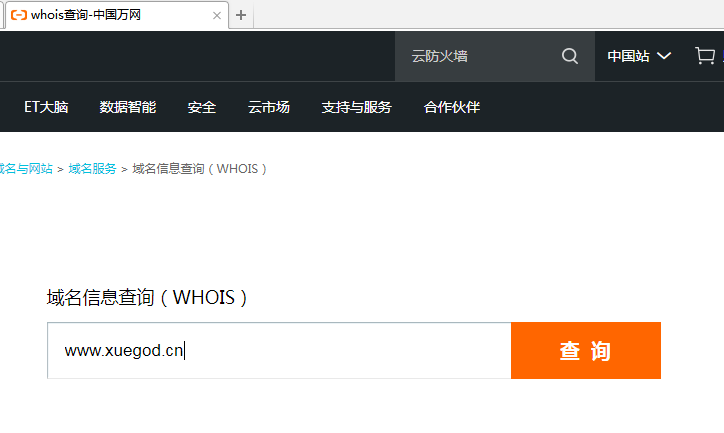

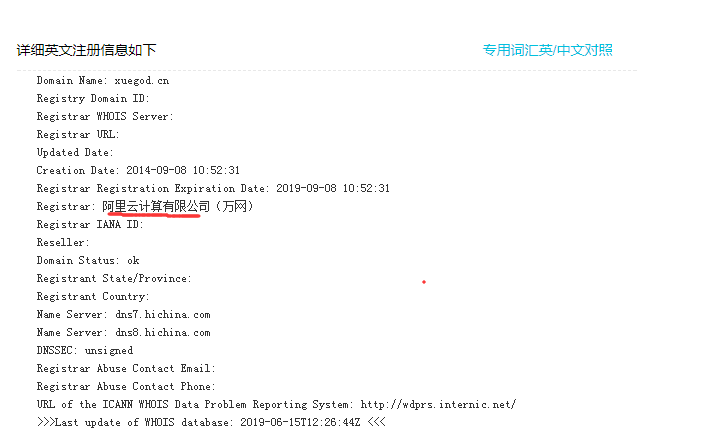

1、Whois 查询方式Web接口查询和Whois命令查询

(1)、通过Web接口查询:

这里只是举例2个其实有很多。

阿里云:https://whois.aliyun.com/

站长之家:http://whois.chinaz.com/

(2)、Whois命令查询

┌──(rootxuegod53)-[~]

└─# whois xuegod.cn

Domain Name: xuegod.cn

ROID: 20140908s10001s72166376-cn

Domain Status: ok

Registrant: 北京学神科技有限公司

Registrant Contact Email: [email protected]

Sponsoring Registrar: 阿里云计算有限公司(万网)

Name Server: dns7.hichina.com

Name Server: dns8.hichina.com

Registration Time: 2014-09-08 10:52:31

Expiration Time: 2021-09-08 10:52:31

DNSSEC: unsigned

2、备案信息查询

(1)、Web接口查询:

http://icp.chinaz.com/

(2)、天眼查