Wireshark数据抓包分析之传输层协议(TCP协议)

Wireshark数据抓包分析之传输层协议(TCP协议)

本实验主要介绍了利用wireshark进行数据抓包并分析TCP协议,通过本实验的学习,你能够熟悉并掌握Wireshark的基本操作,加深对常用网络协议的理解。

实验简介

实验所属系列:Wireshark数据抓包分析

实验对象: 本科/专科信息安全专业、网络工程

相关课程及专业:TCP协议分析、网络编程实例教程、计算机网络

实验时数(学分):4学时

实验类别:实践实验类

预备知识

1.TCP协议的由来

上一次的课程详细介绍了UDP协议,可以知道该协议实验非常简单,并且容易实现。但是其可靠性较差,一旦将数据包发出,将无法知道对方是否收到。为了解决这个问题,TCP协议就诞生了。使用TCP协议,可以提供网络的安全性。因为使用TCP协议传输数据时,每发送一个数据包都要求确认。如果有一个数据包丢失,就收不到确认包,发送方就知道应该重发这个数据包。这样,TCP协议就保证了数据的安全性。

2.TCP端口

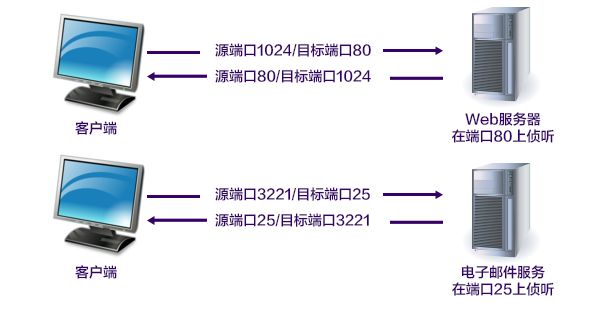

TCP端口就是为TCP协议通信提供服务的窗口。所有TCP通信都会使用源端口和目的端口,而这些可以在每个TCP头中找到。端口就像是老式电话机上的接口,一个总计操作员会监视着一个面板上的指示灯和插头。当指示灯亮起的时候,它就会链接这个呼叫者,问它想要和谁通话,然后插一根电缆线将它和它的目的地址链接起来。每次呼叫都需要有一个源端口(呼叫者)和目的端口(接收者)。TCP端口大概就是这样工作的。

为了能够将数据传输到远程服务器或者设备的特定应用中去,TCP数据包必须知道远程服务所监听的端口。如果想试着链接一个不同于所设置的端口,那么这个通信就会失败。这个序列中的源端口并不十分重要,所以可以随机选择。远程服务器也可以很简单的从发送过来的原始数据中得到这个端口。如下图所示,在图中列举两种服务使用的TCP端口。

图中表示客户端与Web服务器和邮件服务器的一个通信。从该图中,可以看到客户端与不同服务器建立连接时,使用的源端口和目标端口都不同。

在使用TCP进行通信的时候,有65535个端口可供使用,并通常将这些端口分成两个部分,如下所示:

1~1023:是标准端口组(忽略掉被预留的0),特定服务会用到这些通常位于标准端口分组中的标准端口。

1024~65535:是临时端口组(尽管一些操作对此有着不同的定义),当一个服务想在任意时间使用端口进行通信的时候,操作系统都会随机选择这个源端口,让这个通信使用唯一的源端口。这些源端口通常就位于临时端口组。

3.TCP三次握手

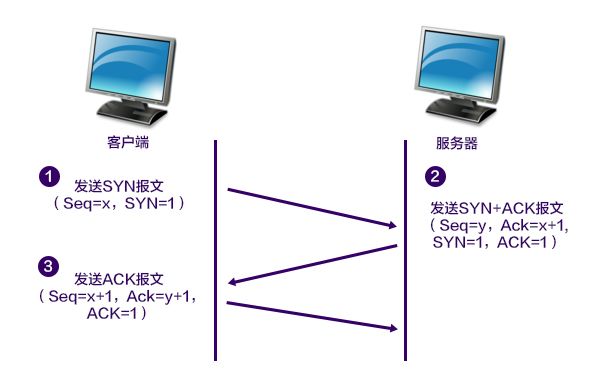

在TCP/IP协议中,TCP协议提供可靠的链接服务,通过使用三次握手建立一个链接。所有基于TCP协议的通信都需要以两台主机的握手开始。下面将介绍TCP的三次握手。TCP的三次握手如下图所示:

上图描述了TCP的三次握手,为了帮助学习者更清晰的理解TCP协议,下面我们详细介绍这三次握手。在图中,Seq表示请求序列号,Ack表示确认序列号,SYN和ACK为控制位。

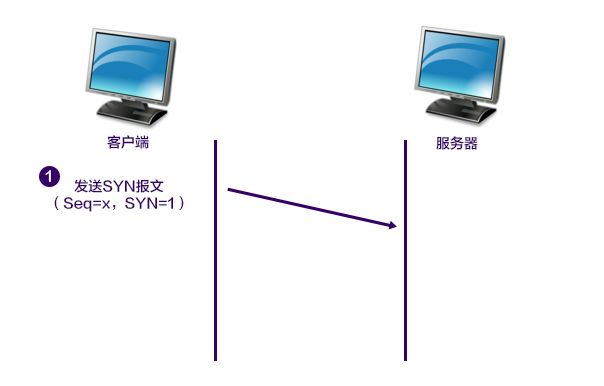

3.1 第一次握手

第一次握手建立连接时,客户端向服务器端发送SYN报文(Seq=x,SYN=1),并进入SYN_SEND状态,等待服务器确认。如下图

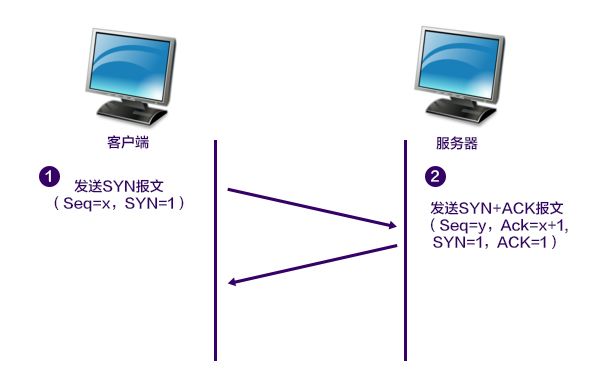

3.2 第二次握手

第二次握手实际上是分两部分完成的。即SYN+ACK(请求和确认)报文。

(1)服务器收到了客户端的请求,向客户端回复一个确认信息(Ack=x+1)。

(2)服务器再向客户端发送一个SYN包(Seq=y)建立连接的请求,此时服务器进入SYN_RECV状态,如下图所示:

3.3 第三次握手

第三次握手,客户端收到服务器的回复(SYN+ACK报文)。此时,客户端也要向服务器发送确认包(ACK).此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手,如下图所示:

这样就完成了三次握手,此时,客户端就可以与服务器开始传送数据了。

4.TCP四次断开

在TCP协议中,每次握手后都会终止。就和人与人之间相互问候一样,最终都会有一句再见。TCP终止用来在两台设备完成通信后正常的结束链接。该过程包含4个数据包,并且用一个FIN标志来标明链接的终结。

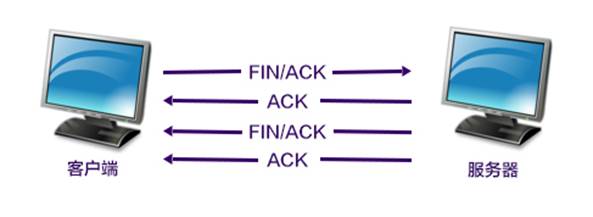

TCP四次断开连接如下图

如上图所示的四个过程,通过发送了4个数据包断开了与服务器的链接,整个过程的一个详细概述如下:

(1)客户端通过发送一个设置了FIN和ACK标志的TCP数据包,告诉服务器通信已经完成。

(2)服务器收到客户端发送的数据包后,发送一个ACK数据包来响应客户端。

(3)服务器再向客户端传送一个自己的FIN/ACK数据包。

(4)客户端收到服务器的FIN/ACK包时,响应服务器一个ACK数据包。然后结束通信过程。

5.TCP重置

在理想情况中,每一个连接都会以TCP四次断开来正常的结束会话。但是在现实中,连接经常会突然中断。例如,这可能由于一个潜在的攻击者正在进行断开扫描,或者仅仅是主机配置的错误。在这些情况下,就需要使用设置了RST标志的TCP数据包。RST标志用来指出连接异常中止或拒绝连接请求的包。

实验目的

1 熟悉并掌握Wireshark的基本操作。

2 加深对常用网络协议的理解,提高就业机会。

3 培养学生理论联系实践的研究兴趣。

实验环境

服务器:windows 系统,IP地址:10.1.1.33

测试者:windows系统,IP地址:10.1.1.142

在实验环境中,我们通过模拟局域网的两台机器之间的数据传输,来抓取和分析TCP协议数据。

实验步骤一

根据实验环境,本实验的步骤如下:

1.在测试环境使用发包工具和Wireshark抓取TCP三次握手和四次断开的数据包。

2.详细分析TCP协议的三次握手以及四次断开。

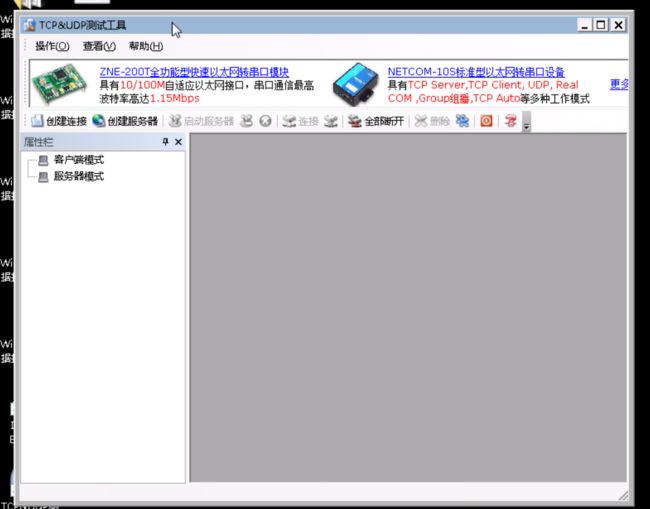

**任务描述:**安装发包工具,并配置TCP客户端,服务端,与Wireshark配合使用 此工具与分析UDP协议时相同,实验室环境中已经安装,在此再重复一遍,我们使用" TCP&UDP测试工具"来制作和发送TCP数据包。双击测试者机器桌面的" TCP&UDP测试工具",会出现下图显示页面:

下面我们需要配置TCP的服务端以及客户端。

1.配置服务器端

选择10.1.1.33的机器,双击桌面的" TCP&UDP测试工具",右键点击服务器模式,在下拉列表中,选择创建服务器,如下图:

选择"创建服务器"之后,会弹出服务器端口设置,本次使用默认工具给的6000端口即可,点击"确定"按钮。

点击"确定"按钮之后,在左侧的服务器模式列表中,会出现创建的列表,选择我们创建的服务器,右键点击,选择"启动服务器",即完成了服务器端的配置

2.配置客户端

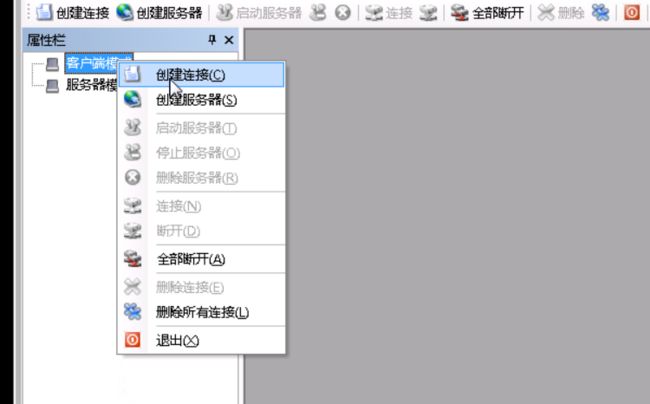

选择10.1.1.142的机器,双击桌面的" TCP&UDP测试工具",右键点击客户端模式,在下拉列表中,选择"创建连接",如下图:

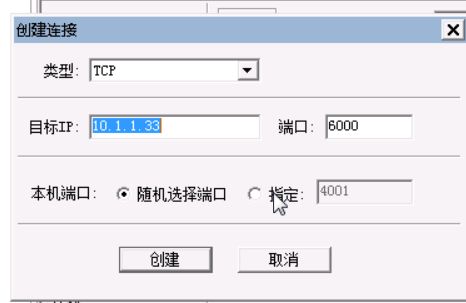

在弹出的窗口中,选择TCP协议,服务器IP为10.1.1.33.端口6000,本机随意IP,如下图

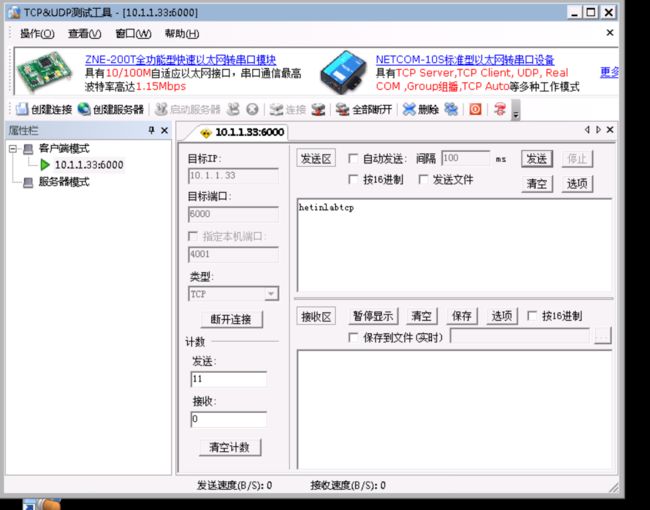

点击创建后,如下图,

3.获取TCP数据包

获取的TCP协议的数据包。分为两部分,即TCP三次握手,四次断开的数据。但在实际的操作中,可能遇到的情况较多,比如源IP和目的IP比较多,协议的帧号乱序等各种问题。在此,我们教大家简单的过滤功能,着色功能方便过滤和查看。 启动Wireshark,在Filter中输入tcp,点击Apply会看到很多的数据包,这是因为测试环境中,有很多的应用程序,与其服务器连接,使用TCP协议。如下图,

我们可以看到,有很多的数据,不方便查看。在这里,我们已知两台机器的IP情况下,可以在filter中输入"ip.addr == 10.1.1.142 and ip.addr == 10.1.1.33"来过滤出我们想要的数据,点击工具中的"连接"按钮。如下图

在点击"断开连接"后,会出现TCP的四次断开。全部的过程截图,如下:

![]()

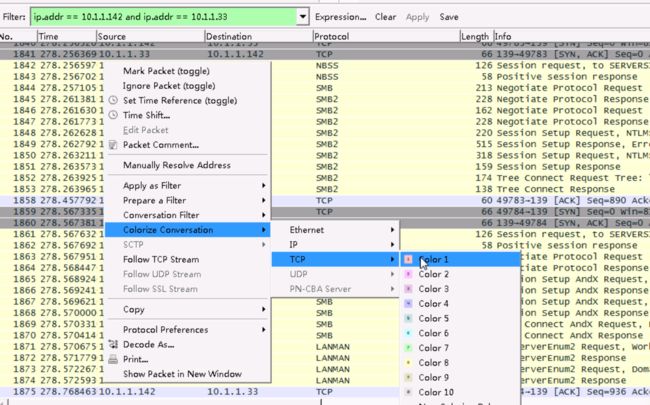

如上图,如果还是觉得不方便分析协议的话,Wireshark还为我们提供了着色和指定的帧信息保存功能。左键点击某一帧,右键选择"Colorize Conversation",横向选择"TCP",横向再选择自己喜欢的颜色,操作如下图

结果如下

![]()

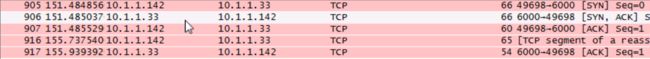

从上面可以很容易的看出,10901,10904,10905帧是tcp的三次握手,906,907,916,917帧是四次断开的数据。如果你还想把三次握手和四次断开的数据包分别保存,Wireshark也提供了这样的功能,并且支持帧序号乱序的情况。下面,我们先来保存三次握手的数据包,因三次握手的帧是乱序,我们先右键点击帧,选择"Mark Packet(toggle)’,在依次选择帧,帧,如下图

![]()

在Wireshark的菜单栏中,依次选择FIle->Export Specified Packets 命令,打开如下所示页面

选择Marked packets,并选择保存名字和路径,即可。下面来保存四次断开的数据,在Wireshark的菜单栏中,依次选择FIle->Export Specified Packets 命令,打开如下所示页面

选择Range,输入序号的起始和结束数字,选择保存名字和路径即可。

实验步骤二

**任务描述:**通过实验一,我们已经获取了数据包,并且进行了分类保存,实验二将对TCP的三次握手进行详细分析

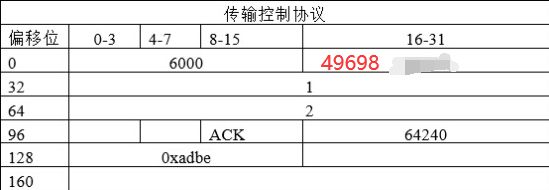

1.TCP首部

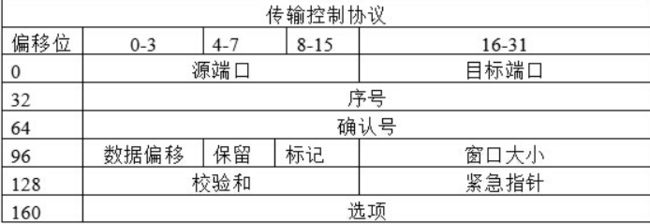

在分析TCP数据包之前,先介绍一下TCP首部格式,如下

TCP首部格式

在上面的表中,TCP首部的各字段含义如下所示:

源端口:用来传输数据包的端口。

目标端口:数据包将要被发送到的端口。

序号:该数字用来表示一个TCP片段。这个域用来保证数据流中的部分没有流失。

确认号:该数字是通信中希望从另一个设备得到的下一个数据包的序号。

保留:包括Resverved、Nonce、CWR、和ENC-Echo,共6个比特位。

标记:用来表示所传输的TCP数据包类型。该字段中可用的标记包括URG、ACK、PSH、RST、SYN和FIN。

窗口大小:TCP接收者缓冲的字节大小。

校验和:用来保证TCP首部和数据的内容,在达到目的地时的完整性。

紧急指针:如果设置了URG位,这个域将被检查作为额外的指令,告诉CPU从数据包的哪里开始读取数据。

选项:各种可选的域,可以在TCP数据包中进行指定。

上面提到了TCP传输时,可用到的标记位,下面分别介绍这6种标记的作用,如下:

URG:紧急标志,表示TCP包的紧急指针有效,用来保证TCP连接不被中断,并且督促中间层设备要尽快处理这些数据。

ACK:确认标志,表示应答域有效,就是前面所说的TCP应答号将会包含在TCP数据包中,该标志位有两个值,分别是0和1。当为1的时候,表示应答域有效。反之为0。

**PSH:**该标志位表示Push操作。所谓Push操作就是指在数据包到达接收端以后,立即传送给应用程序,而不是在缓存区排队。

RST:该标志位表示链接复位请求,用来复位那些产生错误的链接,也被用来拒绝错误和非法的数据包。

SYN:表示同步序号,用来建立连接。SYN 标志位和ACK标志位搭配使用,当连接请求的时候,SYN=1,ACK=0;当连接被响应的时候,SYN=1,ACK=1。这个标志的数据包经常被用来进行端口扫描。扫描者发现一个只有SYN的数据包,如果对方主机响应了一个数据包回来,就表面该主机存在这个端口;但是由于这种扫描方式只是进行TCP三次握手的第一次握手,因此这种扫描成功表示扫描的机器不安全。因为一个安全的主机,将会强制要求一个链接严格的进行TCP的三次握手。

FIN:表示发送端以及达到数据末尾,也就是说双方的数据传送完毕,没有数据可以传送了。此时发送FIN标志位的TCP数据包后,链接将被断开。这个标志的数据包也经常被用于进行端口扫描。当一个FIN标志的TCP数据包发送到一台计算机的特定端口后,如果这台计算机响应了这个数据,并且反馈回来一个RST标志的TCP包,就表明这台计算机上没有打开这个端口,但是这台计算机是存在的;如果这台计算机没有反馈回来任何数据包,这就标明,这台被扫描的计算机存在这个端口。

2.分析TCP的三次握手

TCP三次握手是理解TCP协议最重要的部分,下面我们就以tcp-handshake.pcapng捕获文件为例,来分析TCP的三次握手

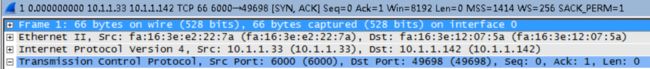

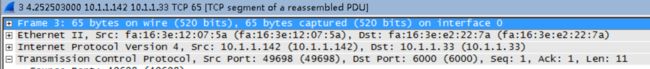

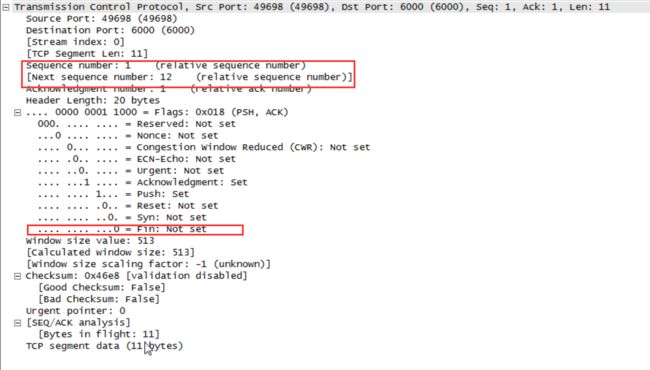

2.1.第一次握手

TCP第一次握手,捕获的数据包信息如下所示

从Wireshark的Packet List面板中的Info列可以看到显示的TCP标志位是SYN。所以该数据包是客户端向服务器发送的第一次握手连接。在Packet Details面板中,显示了该包的详细信息,下面详细介绍

![]()

以上信息,表示这是第1个数据帧的相信信息,并且该包的大小为60个字节。

![]()

以上内容是以太网帧头部信息,其实源MAC地址为fa:16:3e:12:07:5a,目标MAC地址为fa:16:3e:e2:22:7a。

![]()

以上内容是IPv4首部的详细信息。其中源IP是10.1.1.142,目的IP为10.1.1.33。

![]()

以上内容是传输层首部的详细信息,这里使用TCP协议,其中源端口为49698,目标端口为6000.下面对该首部中的每个字段进行详细介绍,

根据以上信息的描述,可以看出该包是客户端发送给服务器建立连接请求的一个数据包。建立连接的源端口号为56678,目标端口号为6000,确认编号为0。而且在标志位FLAGS(0x0002)中,只设置了SYN,也就是位同步标志,表示请求建立连接。选项是8个字节,里面的内容有最大段(MSS),大小为1460字节。

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第一次握手TCP首部

2.2.第二次握手

TCP第二次握手捕获数据包相信信息,如下:

在该界面显示了第二次握手数据包的详细信息,其中位于TCP上面的信息与第一次握手时相近似,这里不做解释,重点看TCP协议部分,如下

以上描述的详细信息是服务器收到请求后,发给客户端的确认包(SYN+ACK)。根据以上描述,可以看到在该帧数据包中包含这个主机初始的序列号0,以及一个确认号1。这个确认号比之前那个数据包(1帧数据包)序列号大1,是因为该域是用来表示主机所期望得到的下一个序列号的值。

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

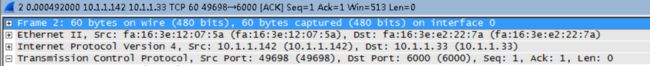

2.3.第三次握手

TCP第三次握手捕获数据包相信信息,如下:

这里我们直接看重点的TCP协议部分

以上信息就是客户端向服务器发送的确认包。在以上信息中,序列号和确认号都是1。标志位中只设置了ACK,表示该数据包是一个确认包。这样就完成了TCP链接的建立阶段。此时没有Options字段。

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第三次握手TCP首部

实验步骤三

**任务描述:**TCP的四次断开,也是TCP协议的主要工作之一。下面将通过捕获的tcp-break.pcapng文件,来分析TCP的四次断开。

1.第一次断开

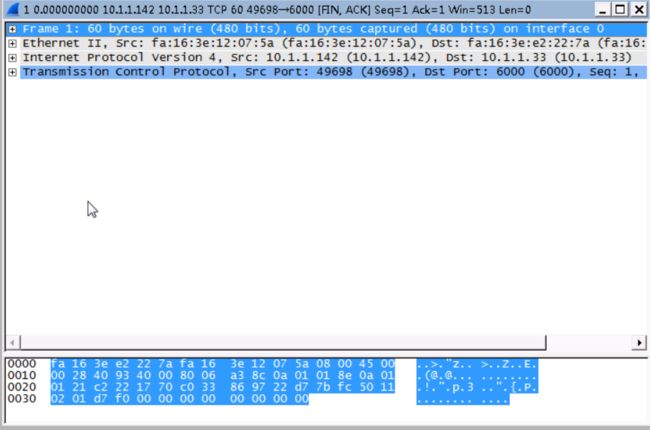

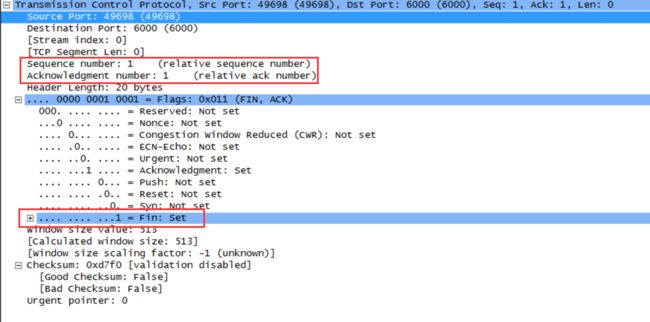

TCP第一次断开连接的数据包,如下:

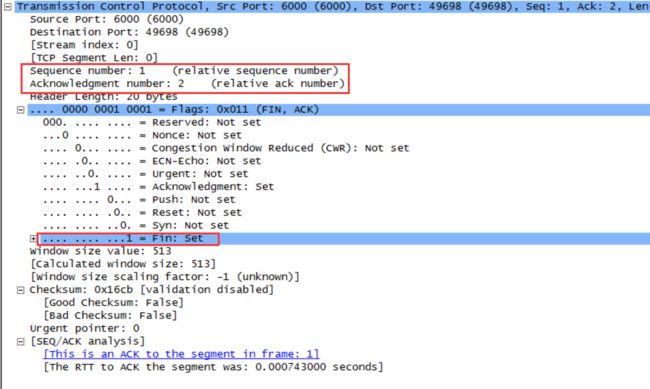

在该界面显示了TCP第一次断开,数据包的详细信息,我们具体来看下TCP部分

通过以上信息的描述,可以看到客户端向服务器发送FIN和ACK标志的数据包开始断开连接,其中FIN和ACK标志位都为1.

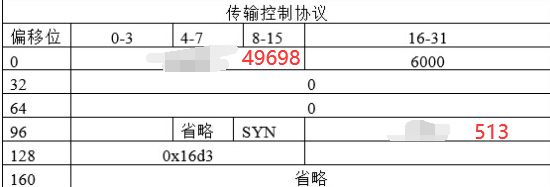

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第一次断开TCP首部格式

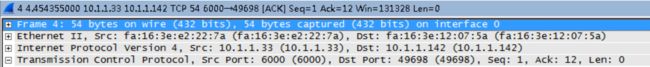

2.第二次断开

TCP第二次断开连接的数据包,如下

在该界面显示了TCP第二次断开,数据包的详细信息,我们具体来看下TCP部分

通过以上信息的描述,可以看出该包是服务器向客户端发送的ACK包。其中ACK标志位为1.

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第二次断开TCP首部格式

3.第三次断开

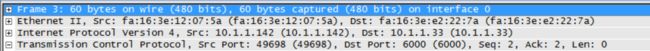

TCP第三次断开连接的数据包,如下

在该界面显示了TCP第三次断开,数据包的详细信息,我们具体来看下TCP部分

通过以上信息的描述,可以看出该包是服务器向客户端发送的FIN和ACK包。其中FIN和ACK标志位为1.

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第三次断开TCP首部格式

4.第四次断开

TCP第四次断开连接的数据包,如下

在该界面显示了TCP第四次断开,数据包的详细信息,我们具体来看下TCP部分

通过以上信息的描述,可以看到客户端向服务器发送ACK的包。其中,ACK标志位都为1.

我们将上面的信息,对应到TCP首部格式的每个字段,如下:

第四次断开TCP首部格式

答案

分析与思考

能否清楚的表述出三次握手和四次断开的原理

在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接,如图1所示。 (SYN包表示标志位syn=1,ACK包表示标志位ack=1,SYN+ACK包表示标志位syn=1,ack=1)

(1) 第一次握手:建立连接时,客户端A发送SYN包(SEQ_NUMBER=j)到服务器B,并进入SYN_SEND状态,等待服务器B确认。

(2) 第二次握手:服务器B收到SYN包,必须确认客户A的SYN(ACK_NUMBER=j+1),同时自己也发送一个SYN包(SEQ_NUMBER=k),即SYN+ACK包,此时服务器B进入SYN_RECV状态。

(3) 第三次握手:客户端A收到服务器B的SYN+ACK包,向服务器B发送确认包ACK(ACK_NUMBER=k+1),此包发送完毕,客户端A和服务器B进入ESTABLISHED状态,完成三次握手。

完成三次握手,客户端与服务器开始传送数据。

图1 TCP三次握手建立连接

由于TCP连接是全双工的,因此每个方向都必须单独进行关闭。这个原则是当一方完成它的数据发送任务后就能发送一个FIN来终止这个方向的连接。收到一个 FIN只意味着这一方向上没有数据流动,一个TCP连接在收到一个FIN后仍能发送数据。首先进行关闭的一方将执行主动关闭,而另一方执行被动关闭。

(1)客户端A发送一个FIN,用来关闭客户A到服务器B的数据传送(报文段4)。

(2)服务器B收到这个FIN,它发回一个ACK,确认序号为收到的序号加1(报文段5)。和SYN一样,一个FIN将占用一个序号。

(3)服务器B关闭与客户端A的连接,发送一个FIN给客户端A(报文段6)。

(4)客户端A发回ACK报文确认,并将确认序号设置为收到序号加1(报文段7)。

TCP采用四次挥手关闭连接如图2所示。

图2 TCP四次挥手关闭连接

1.为什么建立连接协议是三次握手,而关闭连接却是四次握手呢?

这是因为服务端的LISTEN状态下的SOCKET当收到SYN报文的连接请求后,它可以把ACK和SYN(ACK起应答作用,而SYN起同步作用)放在一个报文里来发送。但关闭连接时,当收到对方的FIN报文通知时,它仅仅表示对方没有数据发送给你了;但未必你所有的数据都全部发送给对方了,所以你可能未必会马上会关闭SOCKET,也即你可能还需要发送一些数据给对方之后,再发送FIN报文给对方来表示你同意现在可以关闭连接了,所以它这里的ACK报文和FIN报文多数情况下都是分开发送的。

2.为什么TIME_WAIT状态还需要等2MSL后才能返回到CLOSED状态?

这是因为虽然双方都同意关闭连接了,而且握手的4个报文也都协调和发送完毕,按理可以直接回到CLOSED状态(就好比从SYN_SEND状态到ESTABLISH状态那样);但是因为我们必须要假想网络是不可靠的,你无法保证你最后发送的ACK报文会一定被对方收到,因此对方处于LAST_ACK状态下的SOCKET可能会因为超时未收到ACK报文,而重发FIN报文,所以这个TIME_WAIT状态的作用就是用来重发可能丢失的ACK报文。

- 为什么不能用两次握手进行连接?

我们知道,3次握手完成两个重要的功能,既要双方做好发送数据的准备工作(双方都知道彼此已准备好),也要允许双方就初始序列号进行协商,这个序列号在握手过程中被发送和确认。

现在把三次握手改成仅需要两次握手,死锁是可能发生的。作为例子,考虑计算机S和C之间的通信,假定C给S发送一个连接请求分组,S收到了这个分组,并发送了确认应答分组。按照两次握手的协定,S认为连接已经成功地建立了,可以开始发送数据分组。可是,C在S的应答分组在传输中被丢失的情况下,将不知道S是否已准备好,不知道S建立什么样的序列号,C甚至怀疑S是否收到自己的连接请求分组。在这种情况下,C认为连接还未建立成功,将忽略S发来的任何数据分组,只等待连接确认应答分组。而S在发出的分组超时后,重复发送同样的分组。这样就形成了死锁。

**补充:

a. 默认情况下(不改变socket选项),当你调用close( or closesocket,以下说close不再重复)时,如果发送缓冲中还有数据,TCP会继续把数据发送完。

b. 发送了FIN只是表示这端不能继续发送数据(应用层不能再调用send发送),但是还可以接收数据。

c. 应用层如何知道对端关闭?通常,在最简单的阻塞模型中,当你调用recv时,如果返回0,则表示对端关闭。在这个时候通常的做法就是也调用close,那么TCP层就发送FIN,继续完成四次握手。如果你不调用close,那么对端就会处于FIN_WAIT_2状态,而本端则会处于CLOSE_WAIT状态。这个可以写代码试试。

d. 在很多时候,TCP连接的断开都会由TCP层自动进行,例如你CTRL+C终止你的程序,TCP连接依然会正常关闭,

TCP和UDP的区别

| TCP | UDP | |

|---|---|---|

| 是否连接 | 面向连接 | 面向非连接 |

| 传输可靠性 | 可靠的 | 不可靠的 |

| 应用场合 | 传输大量的数据 | 少量数据 |

| 速度 | 慢 | 快 |

-

TCP协议在传送数据段的时候要给段标号;UDP协议不

-

TCP协议可靠;UDP协议不可靠

-

TCP协议是面向连接;UDP协议采用无连接

-

TCP协议负载较高,采用虚电路;UDP采用无连接

-

TCP协议的发送方要确认接收方是否收到数据段(3次握手协议)

-

TCP协议采用窗口技术和流控制