使用Burpsuite抓取IOS,Android(安卓)手机app数据

前言

Burp Suite是用于Web应用安全测试、攻击Web应用程序的集成平台,它将各种安全工具无缝地融合在一起,以支持整个测试过程中,从最初的映射和应用程序的攻击面分析,到发现和利用安全漏洞。

之前的文章已经详细介绍过了BurpSuite工具的使用,有不了解这款工具的可以去看看之前的文章https://blog.csdn.net/qq_45066628/article/details/124267042

今天我们来介绍一下使用Burpsuite抓取IOS,Android(安卓)手机app数据的实际使用。

Android(安卓)端

前提条件:

- 电脑和手机连接同一个WIFI,即同一个局网下

- 电脑装有burpsuit软件

- 安卓手机(也可以使用安卓模拟器)

演示步骤

0x01电脑端:

此时记下电脑的IP地址:192.168.1.132

2. burpsuite设置

设置代理为我们本地电脑的ip:

3. burpsuite 证书

我们把证书导出到文件夹:E:\burpsuite_pro

当我们点击【next】后,证书导出成功,我这里的导出的路径为:我们把证书导出到文件夹:E:\burpsuite_pro

4.手机端设置代理

我们使用手机连接wifi(我们的电脑也是连接这个wifi 的),打开wifi的设置:

我们把手机的代理设置本地电脑的IP(我这里设置为192.168.1.132,端口为8011,该端口就是我们上面步骤在burpsuite设置的端口。

具体步骤:手机【设置】–【WLAN】–XX(此处为我们的wifi名称) 的【>】(点击该右尖括号)进行wifi 详情,进行代理设置。

5.手机端导入burpsuite 证书

为了避免证书问题,我们可以选择导入刚刚的burpsuite证书,把burpsuite 证书复制到手机,然后导入证书。

手机【设置】–【更多设置】–【安全】–【从手机U盘和SD卡安装】

在【设置】–【更多设置】–【安全】–【从手机U盘和SD卡安装】–【受信任的凭证】中,我们可以证书导入成功。

6.电脑端burp正常拦截手机端流量

我们可以回到电脑端的burpsuite中,看到捕获到的手机流量。接下来,我们就可以进行流量串改等操作。

0x02 手机连接电脑的WIFI

有时候,我们的电脑是有线连接,这时需要做的只是以下简单几步:

1. 电脑开启wifi

如果我们wifi 软件有各种安全设置,请关闭这些安全功能。

2. wifi 的网关

找到我们开启了wifi 的网关,这里可以看到wifi 网关的为192.168.191.1

这里WiFi网关的地址192.168.191.1相当于 0x01里面的电脑的IP地址:192.168.1.132

3. burp设置代理

此时burp需要设置绑定WiFi网关的地址,具体如下:

4. 手机端导入burpsuite 证书

为了避免证书问题,我们可以选择导入刚刚的burpsuite证书,把burpsuite 证书复制到手机,然后导入证书。

手机【设置】–【更多设置】–【安全】–【从手机U盘和SD卡安装】

在【设置】–【更多设置】–【安全】–【从手机U盘和SD卡安装】–【受信任的凭证】中,我们可以证书导入成功。

5. 电脑端burp正常拦截手机端流量

我们可以回到电脑端的burpsuite中,看到捕获到的手机流量。接下来,我们就可以进行流量串改等操作。

重点说一下:

①burpsuite 代理配置的就是监听:WiFi网关的地址192.168.191.1

②手机端导入证书还是同样的操作步骤。

IOS端

1.下载对应证书–安装描述文件

2.设置–通用–查看描述文件(自己查看验证而已)

3.设置—通用—关于本机----信任证书设置(拉倒最底下)—开启信任。

前提条件

1.手机和WIFI必须可以同一WIFI。

2.你要有台电脑

3.你要有台IPhone(肾机)

演示步骤

配置端口

配置代理IP和端口,采用WIFI,电脑和手机在同一WIFI。所以用电脑IP做代理,此处不能使用127.0.0.1。

BURP会自己列出电脑的IP让你选择。

此处配置成功

代理IP 192.168.64.170端口为8080

验证

安装证书

信任证书

- 然后打开手机找到,设置-----通用----关于本机------信任证书设置(拉倒最底下)—开启信任。

配置代理

配置成功

最近在想办法搞谷歌浏览器HTTPS代理信任问题,火狐导入证书就可以。还有部门安卓手机需要转换是证书格式才可以导入。

证书转换问题

1.没有转换之前打开

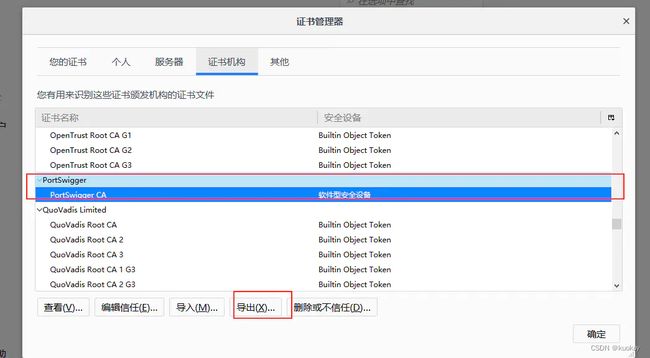

Firefox的设置里面,选择高级,然后选择证书机构,导入刚才下载的证书

新版本在

Firefox 隐私与安全–证书—查看

然后选择证书机构,导入刚才下载的证书

导入成功后发现证书机构中多出ProtSwigger导出就可以。