nmap在kali的使用方法和常见命令(入门)

kali linux 自带有namp,无需下载安装,命令形式为namp +

点击可查看使用说明信息

扫描目标计算机,一般可以获取以下信息:

是否在线

所在网络的拓扑

开放的端口

所使用的操作系统

所运行的服务与版本

所存在的漏洞

常用命令穷举

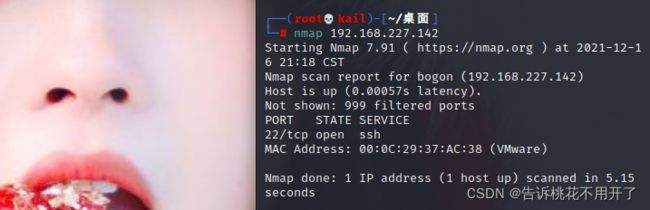

经典单个主机IP/域名普通扫描:

nmap 目标IP只检测是否联网:

nmap -sn 目标IP多个不连续目标:

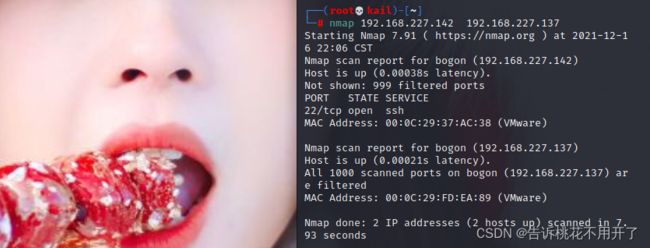

nmap [目标ip1 ip2 ip3......]区域全目标:

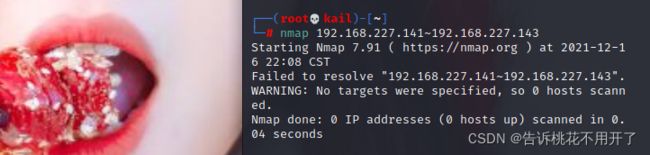

nmap [IP地址范围]目标全子网:

nmap [IP地址/掩码位数]屏蔽ping协议:

nmap -PN [目标IP]仅可ping协议:

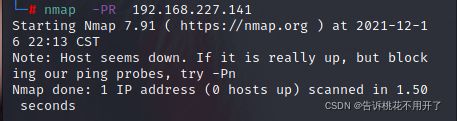

nmap -sP [目标IP]使用ARP协议:

nmap -PR [目标IP]使用TCP协议:

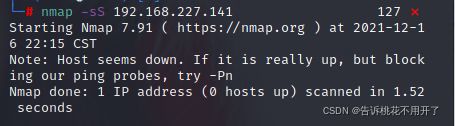

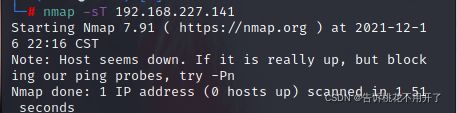

1.半扫描,迅速且隐蔽

nmap -sS 目标IP2.全扫描,完成3次握手

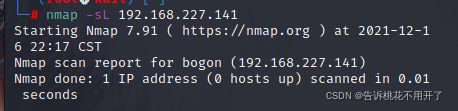

nmap -sT 目标IP反向域名解析:

nmap -sL 目标IP使用UDP协议:

nmap -sU [目标IP]查看服务版本:

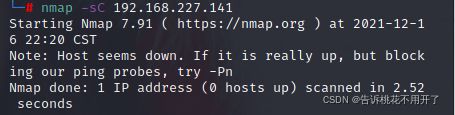

nmap -sV详细服务信息:

nmap -sC确定正在运行的机器:

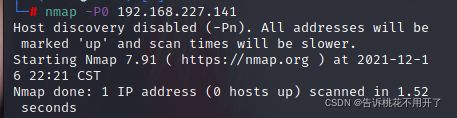

nmap -P0 目标IP发送一个设置了SYN标志位的空TCP报文,尝试建立连接:

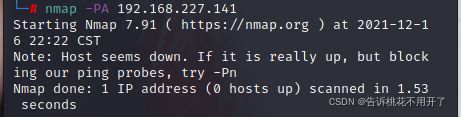

nmap -PS 目标IP发送一个设置了ACK标志位的空TCP报文,尝试建立连接:

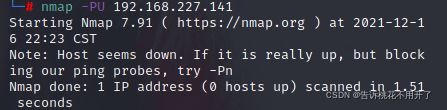

nmap -PA 目标IP发送一个空的UDP报文:

nmap -PU 目标IP发送一个ICMP type 8 (回声请求)报文到目标IP地址:

nmap -PE 目标IP证书鉴权检查:

nmap --script=auth [目标IP]暴力破解:

nmap --script=brute [目标IP]信息挖掘:

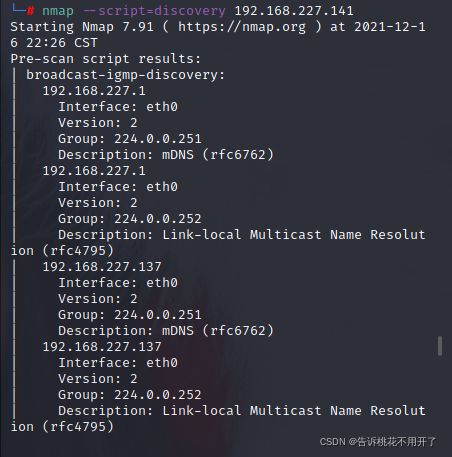

nmap --script=discovery [目标IP]读取文件:

nmap -iL 文件拒绝服务攻击:

nmap --script=dos [目标IP]利用已知的漏洞入侵系统:

nmap --script=exploit [目标IP]利用第三方的数据库或资源进行信息收集或攻击:

nmap --script=external [目标IP]进行模糊测试,发送异常的包到目标机,探测出潜在漏洞:

nmap --script=fuzzer [目标IP]进行入侵,此类脚本可能引发对方的IDS/IPS的记录或屏蔽:

nmap --script=intrusive [目标IP]探测目标机是否感染了病毒、开启了后门等信息:

nmap --script=malware [目标IP]检查系统安全:

nmap --script=safe [目标IP]检查常见的漏洞:

nmap --script=vuln [目标IP]检查所有端口:

nmap -p "*" [目标IP]指定端口:

nmap -p 端口号 [目标IP]查看常用端口:

nmap --top-ports 端口数量 [目标IP]扫描结果另存为1.txt:

nmap -oX 1.txt [目标IP]高级扫描:

不利用自身ip进行扫描获取目标开放端口

启动postgresql

systemctl start postgresql验证,active(活跃)

systemctl status postgresql启动MSF

msfconsole使用扫描空闲主机的模块

use auxiliary/scanner/ip/ipidseq查看需要进行配置内容

show options进行配置,在Required下,yes代表必须设置,no代表可以不更改,设置RHOSTS的一个扫描范围,同时设置THREADS的线程数,50或者100

run使用msf内的nmap中的-sI获取192.168.200.131对目标进行扫描

nmap -PN -sI 傀儡机IP 目标IP运行时按X查看进程

端口反馈:

- open:应用程序在该端口接受TCP连接/UDP报文

- closed:关闭的端口对于nmap也是可访问的,它接受nmap探测报文并作出响应,但是没有应用程序在其上监听

- filtered:由于包过滤阻止探测报文达到端口,nmap无法确定端口是否开放。过滤可能来自专业的防火墙设备,路由规则或者主机上的软件防火墙

- unfiltered:未被过滤状态意味着端口可访问,但是nmap无法确定它是开发还是关闭。只有映射防火墙规则集的ACK扫描才会把端口分类到这个状态

- open|filtered:无法确定端口是开放还是过滤

主机反馈:

- 第1行:Nmap的版本以及扫描开始的时间

- 第2行:是一个标题,生成目标主机的报告

- 第3行:目标主机当前状态

- 第4行:在进行扫描的端口中,关闭的端口数

- 第5、6、7:当前主机开发的端口以及端口对应的服务

- 第8行:该主机的MAC地址和网卡类型

- 最后一行:总结信息

操作系统反馈:

- ①操作系统的供应商名字

- ②操作系统的名字

- ③操作系统的版本

- ④当前设备的类型

本文仅作经验分享,请勿用于违法事项。