新能源汽车智能制造工控安全解决方案

目标:

满足等保2.0,满足《工业控制系统信息安全防护指南》和行业规范合规要求。

符合汽车制造行业网络化、自动化、智能化趋势,结合实际业务场景解决生产系统存在的风险问题、降低安全运营风险。

与业务深度结合,采用最适的防护策略,保障智能制造可靠性和安全性。

工控安全里程碑事件:

2010年名为“震网”的Stuxnet蠕虫病毒,侵入了西门子为核电站设计的工业控制软件,

导致伊朗某铀浓缩工厂1/5的离心机报废。“震网”是第一个专门攻击物理世界基础设施的蠕虫病毒。它能够攻击石油运输管道、发电厂、大型通信设施、机场等多种工业和民用基础设施。

知名的工控CVE漏洞:

SIMATIC S7-300拒绝服务漏洞(CVE-2016-3949)

西门子S7-300/400 PLC产品远程拒绝服务漏洞(CVE-2017-2681)(SA2017-04)

西门子工控产品远程拒绝服务漏洞(CVE-2017-2680)(SA2017-03)

西门子工控软件产品远程拒绝服务漏洞(CVE-2017-6865)(SA2017-02)

CVE-2017-16720 Advantech WebAccess远程命令执行

Omron 多款产品缓冲区错误漏洞 CVE-2020-27257

Schneider CVE-2018-7229,Authentication Bypass,CVSS 7.5

Schneider CVE-2018-7231,Command Execution – ‘system.opkg.remove’,CVSS 9.8

工控法律法规:

工信部:

《工业控制系统信息安全事件应急管理工作指南》,指导工控安全应急工作管理,建立健全的工控安全应急机制,提高工控安全事件的组织和应急处置能力,预防和减少工控安全事件带来的损失和危害。

《工业互联网发展行动计划(2018-2020 年)》,深入实施工业互联网创新发展战略,推动实体经济与数字经济深度融合。

《工业控制系统信息安全行动计划(2018-2020 年)》,建成全国在线监测网络,应急资源库,仿真测试、信息共享、信息通报平台,态势感知、安全防护、应急处理。

《工业控制系统信息安全防护指南》《指南》整体思路借鉴了等级保护的思想,提出了贴近实际工业企业真实情况。

《工业控制系统信息安全防护能力评估工作管理办法》,规范工业控制系统信息安全防护能力评估工作,切实提升工控安全防护水平。

国务院:

《关于深化“互联网+先进制造业”发展工业互联网的指导意见》,以全面支撑制造强国和网络强国建设为目标,围绕推动互联网和实体经济深度融合,构建网络、平台、安全三大功能体系,持续提升我国工业互联网发展水平。

参考资料:

美国国家标准技术研究所NIST:ICS security指南:https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-82r2.pdf

ICS工控雷达:https://ics-radar.shodan.io/。

modbus渗透框架:https://github.com/0x0mar/smod。

ICS安全资料和工具:

https://github.com/w3h/icsmaster

https://github.com/ITI/ICS-Security-Tools

https://github.com/mushorg/conpot

常见攻击手法:

渗透扫描探测

DDos攻击

payload PLC inject注入攻击

目标PLC中引入恶意逻辑

PLC 冲击波

固件攻击

中间人攻击

工控协议漏洞攻击

PLC 程序病毒扩散

工控系统及架构:

工业控制系统:

Industrial Control Systems,ICS简称工控系统,是由各种自动化控制组件以及对实时数据进行采集、监测的过程控制组件共同构成的确保工业基础设施自动化运行、过程控制与监控的业务流程管控系统。

工业控制系统的结构从最初的CCS(计算机集中控制系统),到第二代的DCS(分散控制系统),发展到现在流行的FCS(现场总线控制系统)。

核心组件:

工控机(Industrial Personal Computer)IPC。专门为工业现场而设计的计算机,机箱采用钢结构,有较高的防磁、防尘、防冲击、抗高温。(研华、西门子、Kontron控创、wago、beckhoff)

PLC(Program Logic Control ),可编程逻辑控制器,这种控制器能够运行梯形逻辑图,而且还能使用多种语言形式编写程序如C语言、Java和LABView。标准PLC嵌入了实时OS(RTOS)。

PAC(可编程自动化控制器,Programmable Automation Controller)正如所设想的一样,它的编程能力能够把PLC控制在许多领域里提升到一个更高的水平,比如通讯、数据处理以及用户接口的发展。

数据采集与监控系统(Supervisory Control and Data Acquisition,SCADA)。

分布式控制系统(Distributed Control Systems,DCS)。

可编程控制器(Programmable Logic Controller,PLC)。

远程终端(Remote Terminal Unit,RTU)一种远端测控单元装置,负责对现场信号、工业设备的监测和控制。与常用的可编程控制器PLC相比,RTU通常要具有优良的通讯能力和更大的存储容量,适用于更恶劣的温度和湿度环境,提供更多的计算功能,SCADA系统中扮演重要角色。

智能电子设备IED。

人机交互界面设备(Human Machine Interface,HMI)。

工控标准:

国际电工委员会(IEC)成立于1906年,它是世界上成立最早的国际性电工标准化机构,负责有关电气工程和电子工程领域中的国际标准化工作。

IEC 62443标准:

其制定的工控网络与系统信息安全标准:IEC 62443标准是一个系列,工业通信网络网络和系统安全。

普渡模型:

Purdue Enterprise Reference Architecture普渡企业参考架构,被IEC 62443及其他工业安全标准所采纳,并且被用作工控系统网络分段的关键概念。普渡参考模型(Purdue Reference Model)在工控系统行业中也被简称为“普渡模型”(Purdue Model),现有工控网络大多数是按照普渡模型设计的,按功能和流程划分为5个层级,如下图:

车间工业物联网拓扑图

工业物联网构成:

工业主流以太网、现场总线、工业无线。

主流的工业以太网7种主流工业以太网:

PROFINET、POWERLINK、ETHERNET/IP、ETHERCAT、SERCOSIII、MODBUS TCP、CC-LINK IE。

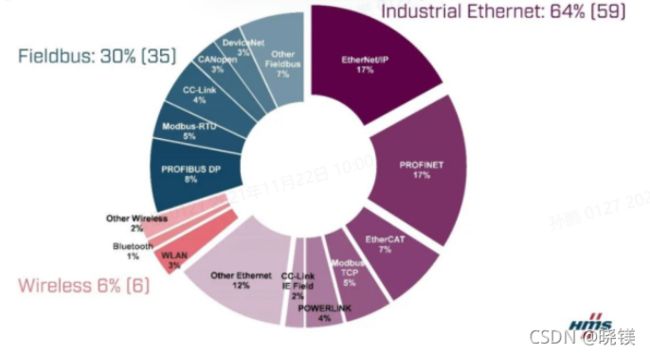

HMS关于工业网络的报告:

工控网络协议:

工控安全技术解决方案:

围绕工业企业控制安全、网络安全、接入安全、主机安全、安全管理、安全可视化等主要安全需求:

1、工控网络流量检测入侵检测系统

2、行为基线建模

3、资产指纹匹配识别

4、工控恶意代码检测

5、工控漏洞风险关联匹配

6、工控数据库审计

7、工控防火墙

8、工控漏洞检测平台

9、工控主机防护系统

10、工控态势感知

涉及工业互联网防攻击、防病毒、防入侵、防控制等安全产品。工控防火墙,工业协议库、工业协议深度过滤功能,多维度acl策略管理,更适应车辆制造生产场景。

工控监测审计系统,工控资产被动识别、本地化可视化分析、工控指令监测、针对工控流量监、行为基线建模。

工控入侵检测系统,工控漏洞利用检测、工业协议深度检测、ARP 攻击检测、DDOS攻击检测、安全事件管理及分析、自定义语义检测等功能。实现工控IDS智能防护引擎、工控安全事件库、自定义检测引擎功能。

工控漏洞扫描平台,工控资产无损识别、无损漏洞检测、资产扫描报告、交互式安全检测报告、可视化风险监控分析功能。实现工控资产指纹库、资产识别引擎、工控漏洞库、漏洞关联匹配引擎等功能。

工控安全管理平台,研发资产管理、拓扑管理、设备管理、策略管理、安全监测分析、日志管理等功能。实现工控资产指纹库、资产识别引擎、工控漏洞库、漏洞关联匹配引擎等功能的研发。

对部署的工控防火墙、工控监测审计、工控入侵检测、工控漏洞扫描等产品进行集中管控,应对工业控制系统网络安全集中管理的需求。

工控主机防护系统,应用程序白名单、脚本白名单、网络白名单、移动存储管控等功能。用于工业应用环境的工控主机防护产品,对工业现场工作站、服务器等系统进行终端安全防护。

工控态势感知,研发工控态势感知(风险趋势、攻击态势、漏洞态势、资产态势)、工控安全分析,事件聚合、关联分析、流量异常、设备画像、行为分析。

工控安全入侵监测系统:

针对工业控制网络的信息安全审计平台,旁路模式部署,基于对工业控制协议(如OPC、Siemens S7、Modbus TCP、Ethernet/IP(CIP)、IEC61850 MMS、IEC104、DNP3、Profinet、OMRON Fins等)的通信报文进行深度解析(DPI,Deep Packet Inspection)。

能够实时检测针对工业协议的网络攻击、用户误操作、用户违规操作、非法设备接入以及蠕虫、病毒等恶意软件的传播并实时报警,同时详实记录一切网络通信行为,包括指令级的工业控制协议通信记录,为工业控制系统的安全事故调查提供坚实的基础。

主要功能点:

工控协议深度解析

操行行为审计

通信行为建模

攻击异常检测

告警日志审计

基于DPI的工控协议深度解析:

识别多种工业协议,提供主流工业协议的深度报文解析,有效识别协议动态端口,提供报文格式检查,完整性检查,指令检查等功能,支持OPC、Modbus TCP等十余种主流工控协议支持超过1000种的功能码识别。

细粒度协议指令检测与审计:

通过工控协议的深度解析能力,结合“白名单+智能学习”机制,对各类工控协议数据包进行快速捕获和指令级解析。利用智能算法学习建立工控通信基线,对网络中工控协议通信行为与基线进行对比分析,不符合工控通信基线的异常指令操作、新设备(IP地址)、异常连接行为、异常通信地址/端口等将触发告警。

工业协议深度解析

OPC、Modbus、IEC 60870-5-104、IEC 61850 MMS、Siemens S7等主流工控协议深度解析。

多种协议寄存器、功能码识别。OPC DA,XML-DA等操作,包括支持OPC的动态端口、OPC只读字段识别。

Modbus TCP协议语法、Reset及连接跟踪、协议白名单,点表等字段识别。

Modbus、S7、OPC协议值域字段识别。

Siemens S7协议读写操作、版本号、寄存器区、DB区区号、点类型、值范围、传输层协议控制等字段识别。

Ethernet/IP(CIP)协议语法、丢包Reset,支持Ethernet/IP(CIP)协议本身自定义的参数配置,支持CIP数据表、PCCC控制等字段识别。

对Profinet协议传输功能码及操作对象进行控制。

IEC104协议白名单、传输原因长度、公共地址长度、信息体地址长度等的配置

DNP3协议白名单,包括版本号、源IP、目的IP、源IP掩码、目的IP掩码、源地址、目的地址、功能码等字段识别。

事件告警:

支持对工控协议报文不符合其规约规定的格式进行检测并告警

支持对工程师站组态变更、操控指令变更、PLC下装、负载变更等关键事件告警;

支持对告警事件一键加入白名单支持关键服务中断检测,在设定的时间内,单IP 某服务的接收报文为零时进行告警;

支持允许管理员自定义工控协议通信告警规则,对符合告警规则的通信行为进行告警。

异常流量监测

监测设备的流入流出流量并设置基线值,超出基线值进行报警

监测并采集系统内正常的网络通信,并可手动调校相关通信连接基线,对偏离基线的行为进行检测告警。

事件分析统计

图形化显示一定时间段监控范围内的所有网络连接,并对异常的网络连接标记显示;

提供网络流量及报文数量的实时、历史分时、历史分天(可自定义范围)等的统计情况;

支持对各类告警事件进行多维度的统计。

对工控系统工程师站组态变更、操控指令变更、PLC下装、所有写操作、负载变更等关键事件进行实时监控现场控制层异常操作指令检测。

工控流量检测技术

Netflow异常检测技术,当前面临网络攻击速度越来越快,攻击自动化程度和隐蔽程度越来越高,攻击工具越来越复杂,在攻击检测领域,基于netflow的流量统计与异常检测技术具有广泛的应用前景,大有作为。

netflow是一种流量特征监控技术,最早是思科提出的。经过20多年的发展对流经网络设备的IP flow进行检测和统计功能更加成熟。描述了一种用于路由器输出网络流量的统计数据的方法,目前成为当今胡来你我领域工人的最主要的IP流量分析技术、统计和计费行业标准。被大多数路由器厂商的路由和三层交换机支持。

不少基于零散的数据包分析,针对分析的结果无法很好的串联起来。而基于netflow分析

一个netflow的流定义为,在一个源IP地址和目的IP地址间传输的单向数据包流,且所有数据包具有共同的传输层源、目的的端口号。Netflow流由源IP地址、目的IP地址、源端口、目的端口、协议、TOS、接口编号七个字段标识单方面的连接,每当路由器上收到一个数据包,都会扫描这七个字段来判断,数据包是否属于一个已存在的流,如果流已经存在,进行包数和字节的累加操作,否则生成一个新的流。

Netflow工作原理,根据网络数据包传输时,连续相邻的数据包通常是通往相同目的IP地址传送的特性、配合cache快取机制,利用标准的交互模式处理数据流的第一个IP数据包,生产netflow缓存,然后同样的数据基于缓存信息在同一个数据流中进行传输,不再匹配相关的访问控制等策略,netflow缓存同时包含了随后数据流的统计信息。

Netflow演进过程中,思科一共发布5个版本,netflow v1、v5、v7、v8、v9。v5是最常用的版本。

流数据生成技术收集原始报文,生成数据流,然后把生成的数据流分发到IDS模块进行深度包解析,识别而已行为。

有效处理netflow v5 v9 IPFIX流,还可以自定义流。

支持ipv4 ipv6

Plugin结构设计提高扩展性,对于新的协议分析,写模块加载即可。

存储指定的流量、数据包。

能和其他收集器、扫描器、分析器交互

丢包率小于1%

能够将流本地导出到 Apache、Syslog、MySQL/MariaDB、Splunk(通过 TCP 流)。

能够将流本地导出 到 Kafka 和 ElasticSearch(使用导出插件)。

支持PF_RING技术 和最新的内核绕过 PF_RING零拷贝(ZC) 技术,用于超高速数据包捕获。

能够收集sFlow流并将其透明地转换为 NetFlow v5/v9/IPFIX。

多处理器、多核细化系统的多线程架构。

支持隧道(包括GRE、PPP、VXLAN和 GTP)流量和导出内部/外部信封/数据包信息的能力。

HTTP、MySQL/Oracle、DNS 协议分析:除了流量导出之外,还能够生成 Web、MySQL/Oracle 和 DNS 活动的日志。

IPv4 数据包重复数据删除

流收集重复数据删除

BGP HTTP DNS DHCP JSON/Kafka FTP IMAP/SMTP/POP 插件 NetFlow-Lite 插件

SIP/RTP

GTP

V0/V1/V2

Modbus

一方面进行,异常流量检测,另一方面还要有流量统计分析工具。例如flow-tools cflowd

流量统计模块,主要完成总流量、黑白名单、重点目标流入流出流量、单个IP地址流入流出流量、各协议端口流量的统计,并将统计结果写入数据库进行统计,展示到web控制台,对系统关注的流量,以及现在或未来有可能产生网络安全事件的流量进行统计,为流量异常检测和模式匹配模块提供信息。

通过总流量统计,可以对一段时间内的整体流量态势有一个清晰的了解,一旦发现某时某刻流量突变,则有可能有恶意行为产生。

通过对黑白明担、重点对象的入、出流量统计,可以非常直观的看到黑白明担、重点对象的网络流量是否有突然增长或突然下降的现象,通过对统计结果的分析可以进一步明确一段时间内重点检测目标是否出现异常或恶意行为。

即从核心交换机,镜像流量旁路分析,旁路分析server针对网卡上的流量,进行整流生成netflow/或自定义的flow,针对flow进行分析,深度包还原针对每个流分析可以完整的识别出请求行为链路,然后进行IDS入侵检测识别,最后把netflow发给流分析工具,针对数据流进行统计,汇总,生成历史数据流特征,为流量异常检测和模式匹配模块提供信息。

集成ndpi协议深度解析功能

ndpi支持协议解析还原列表:

FTP_CONTROL、POP3、SMTP、IMAP、DNS、IPP、HTTP、MDNS、NTP、NetBIOS、NFS、SSDP、BGP、SNMP、XDMCP、SMBv1、Syslog、DHCP、PostgreSQL、MySQL、Hotmail、Direct_Download_Link、POPS、AppleJuice、DirectConnect、ntop、COAP、VMware、SMTPS、FacebookZero、UBNTAC2、Kontiki、OpenFT、FastTrack、Gnutella、eDonkey、BitTorrent、SkypeCall、Signal、Memcached、SMBv23、Mining、NestLogSink、Modbus、Xbox、QQ、TikTok、RTSP、IMAPS、IceCast、PPLive、PPStream、Zattoo、ShoutCast、Sopcast、Tvants、TVUplayer、HTTP_Download、QQLive、Thunder、Soulseek、SSL_No_Cert、IRC、Ayiya、Unencrypted_Jabber、MSN、Oscar、Yahoo、BattleField、GooglePlus、VRRP、Steam、HalfLife2、WorldOfWarcraft、Telnet、STUN、IPsec、GRE、ICMP、IGMP、EGP、SCTP、OSPF、IP_in_IP、RTP、RDP、VNC、PcAnywhere、SSL、SSH、Usenet、MGCP、IAX、TFTP、AFP、Stealthnet、Aimini、SIP、TruPhone、ICMPV6、DHCPV6、Armagetron、Crossfire、Dofus、Fiesta、Florensia、Guildwars、HTTP_ActiveSync、Kerberos、LDAP、MapleStory、MsSQL-TDS、PPTP、Warcraft3、WorldOfKungFu、Slack、Facebook、Twitter、Dropbox、GMail、GoogleMaps、YouTube、Skype、Google、DCE_RPC、NetFlow、sFlow、HTTP_Connect、HTTP_Proxy、Citrix、NetFlix、LastFM、Waze、YouTubeUpload、GenericProtocol、CHECKMK、AJP、Apple、Webex、WhatsApp、AppleiCloud、Viber、AppleiTunes、Radius、WindowsUpdate、TeamViewer、Tuenti、LotusNotes、SAP、GTP、UPnP、LLMNR、RemoteScan、Spotify、Messenger、H323、OpenVPN、NOE、CiscoVPN、TeamSpeak、Tor、CiscoSkinny、RTCP、RSYNC、Oracle、Corba、UbuntuONE、Whois-DAS、Collectd、SOCKS、Nintendo、RTMP、FTP_DATA、Wikipedia、ZeroMQ、Amazon、eBay、CNN、Megaco、Redis、Pando_Media_Booster、VHUA、Telegram、Vevo、Pandora、QUIC、WhatsAppVoice、EAQ、Ookla、AMQP、KakaoTalk、KakaoTalk_Voice、Twitch、WeChat、MPEG_TS、Snapchat、Sina(Weibo)、GoogleHangout、IFLIX、Github、BJNP、SMPP、DNScrypt、TINC、Deezer、Instagram、Microsoft、Starcraft、Teredo、HotspotShield、HEP、GoogleDrive、OCS、Office365、Cloudflare、MS_OneDrive、MQTT、RX、AppleStore、OpenDNS、Git、DRDA、PlayStore、SOMEIP、FIX、Playstation、Pastebin、LinkedIn、SoundCloud、CSGO、LISP、Diameter、ApplePush、GoogleServices、AmazonVideo、GoogleDocs、WhatsAppFiles、Targus Dataspeed、DNP3、IEC60870、Bloomberg、CAPWAP、Zabbix、s7comm、Microsoft Teams、WebSocket。

基于ndpi增加第三方或自研插件,snort、ac自动机等。

增加多种协议插件,dcerpc、db、bgp插件、dnp3插件、enip插件、ftp插件、iec103插件、modbus、patricia、104插件、s7插件、quicklz插件等。对工业数据进行深度的还原监控,大数据分析关联辅助,找出异常工攻击行为,及时阻断。