网络空间信息安全-密码学-信息密码技术基础

希望可以和大家在评论区交流学习~

4.1 密码技术概述

4.2 对称密码体系

4.3 非对称密码体系

4.4 密码管理

Cryptology

发展阶段:古代加密方法、古典码、近现代密码学

eg:斯巴达密码棒,即“塞塔式密码”,采用了移位法,密码棒利用字条缠绕木棒的方式,对字母进行位移。

4.1 密码技术概述

4.1.1 密码学发展历史

1.第一阶段是古代到1949年

科学密码学的前夜时期,直觉、信念

2.第二阶段是1949年到1975年

近代密码阶段

3.第三时期是1976年至今

现代密码阶段,证明在发送端和接收端无密钥传输的保密通信是可能的,RSA算法-RSA密码体制

姚期智-保密通信计算复杂度理论;王小云-经典哈希函数

古典密码算法:替代(代换)加密、置换加密、对称加密算法(包括DES,AES)、非对称加密算法(包括RSA、背包密码、Rabin、椭圆曲线)

4.1.2 密码技术基本概念

密码学是研究编制密码和破译密码的科学,也是研究密码变化的客观规律。

密码学是密码编码学和密码分析学的统称。

-密码编码学(Cryptography):应用于编制密码以保守通信秘密;

-密码分析学(Cryptanalysis):应用于破译密码以获取通信情报。

重点概念:

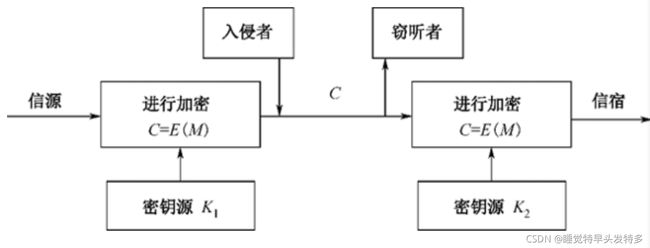

消息的发送者称为信源,消息的授权目的地称为信宿。

采用密码方法隐蔽和保护机要消息,可使未授权者不能提取信息。

被隐蔽的原始消息称为明文M;

通过密码可将明文变换成另一种隐蔽形式,称为密文C;

由明文到密文的变换过程C=Ek(M)称为加密;

秘钥K:是一种参数,是将明文转换成密文或将密文转换为明文的算法中输入的数据。

由合法接收者从密文恢复出明文的过程M=Dk(C)=Dk(Ek(M))称为解密;

非法接收者试图从密文分析出明文的过程成破译 。

密码体制有五个组成部分:

密码体制有五个组成部分:

明文的集合M称为明文空间,密文的集合C称为密文空间;密钥的集合K称为密钥空间。由加密密钥控制的加密交换算法E,即Ek:M→C;由解密密钥控制的解密算法D,即Dk:C→M, Dk(Ek(M))=M。

五元组(M,C,K,E,D)称为一个密码体制,体制的安全性不能不能依赖于算法的保密,只能依赖于密钥的保密。

3种可能的破解方式:

根据密钥的特点将密码体制分为对称密码体制和非对称密码体制两种。

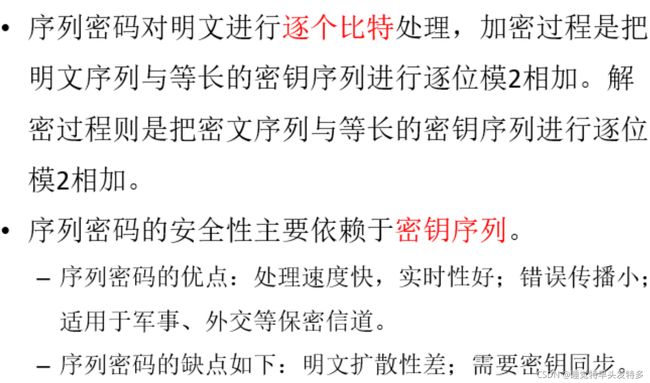

加密密钥Ke,解密密钥Kd;若相等则称为对称加密体制/私钥加密体制/单钥加密体制;又可细分为流密码(Stream Cipher)和分组密码(Block Cipher); 流密码:数据逐比特加密,即数据流与密钥流逐比特进行异或(XOR)运算。

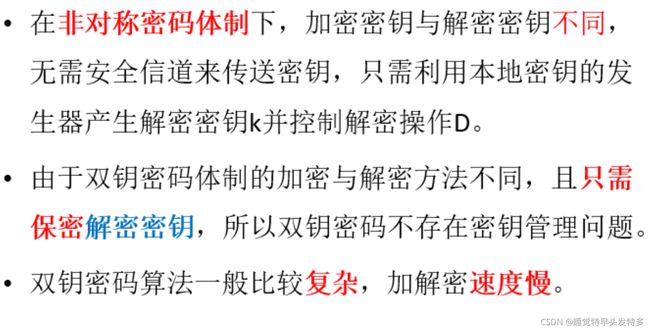

若不相等,则称为非对称加密体制/公钥加密体制/双钥加密体制。双钥密码算法一般比较复杂,加解密速度慢。

以密码算法对明文的处理方式为标准,则可将密码系统分为序列密码和分组密码系统

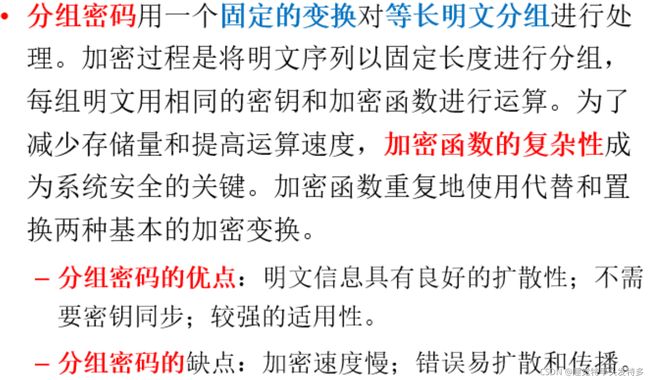

分组密码:对数据分组进行处理。

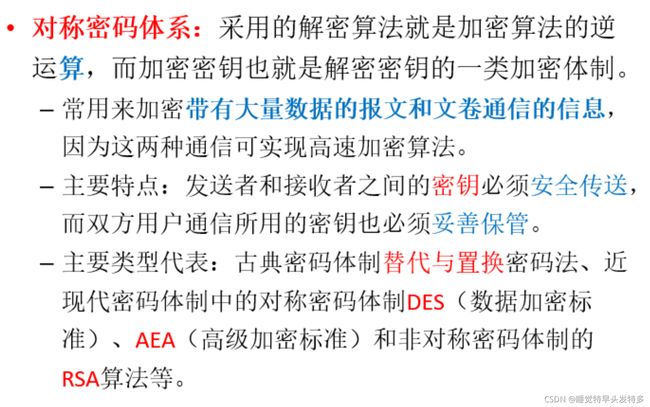

4.2 对称密码体系

采用的解密算法就是加密算法的逆运算,而加密密钥也就是解密密钥的一类加密体制。eg:古典密码体制替代与置换密码法、近现代密码体制中的对称密码体制DES(数据加密标准)、AEA(高级加密标准)和非对称密码体制的RSA算法等。

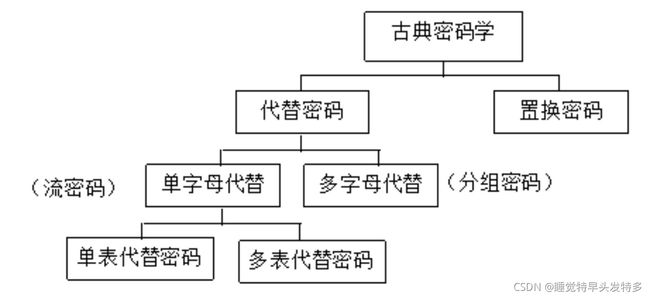

1.古典密码学 被传统密码学所借鉴

2.古典密码的种类

4.2.1 古典密码体制

1.替代密码法

有单字母密码法和多字母密码法两种。

移位映射法 ;倒映射法(abcd→dcba)

1)单字符单表代换密码——凯撒密码:明文中所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。

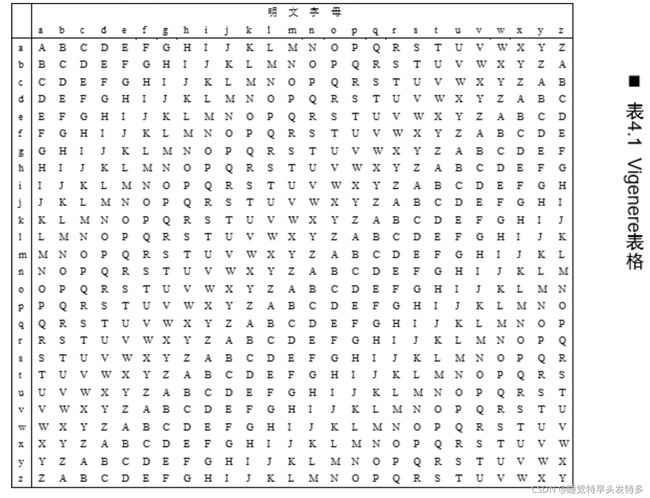

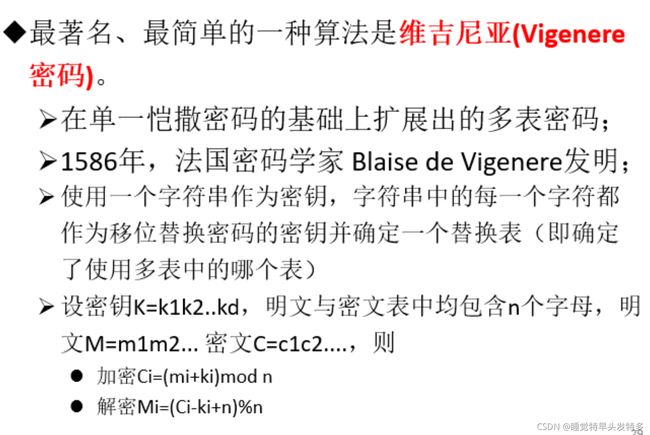

2)多字符多表代换密码——Vigenere Cipher 使用一系列(两个以上)代换表依次对明文消息的字母进行代换的加密方法。该技术使用多个不同的单字母代换来加密明文消息。

2.置换密码法

明文字母本身不变,根据某种规则改变明文字母在原文中的相应位置,使之称为密文的一种方法又称为换位密码法。

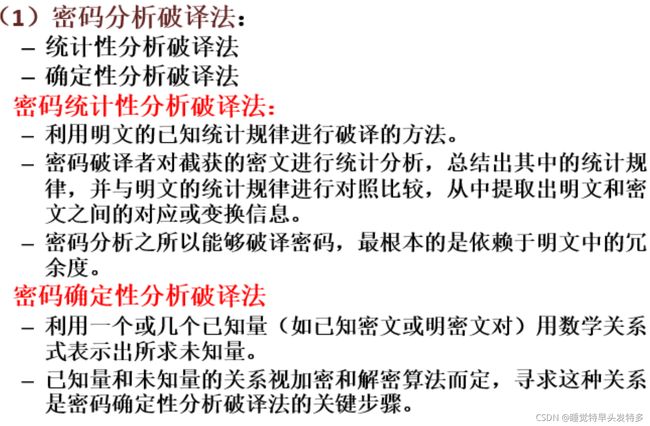

4.2.2 初等密码分析破译法

1.破译密码的基本方法

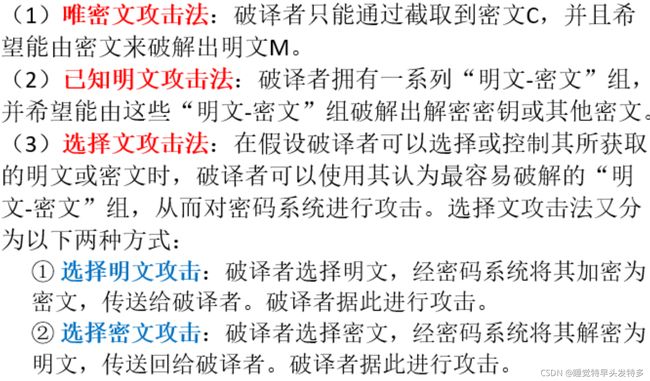

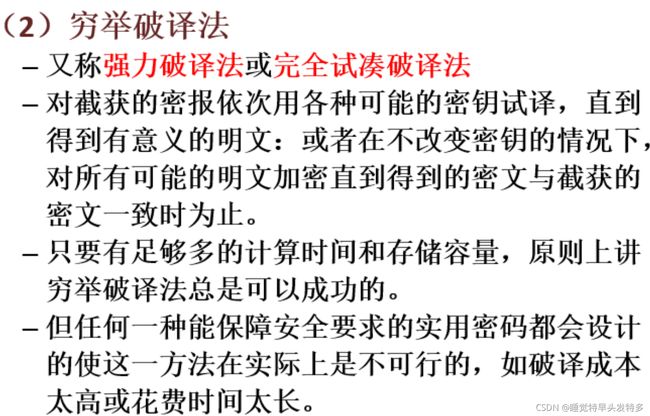

密码攻击的方法:分析破译法/穷举破译法

2.密码分析破译的等级

密码攻击者分为以下四个等级:

(1)唯密文攻击:破译者根据截获的密文进行攻击

(2)已知明文攻击:掌握了一些相应的明文与密文

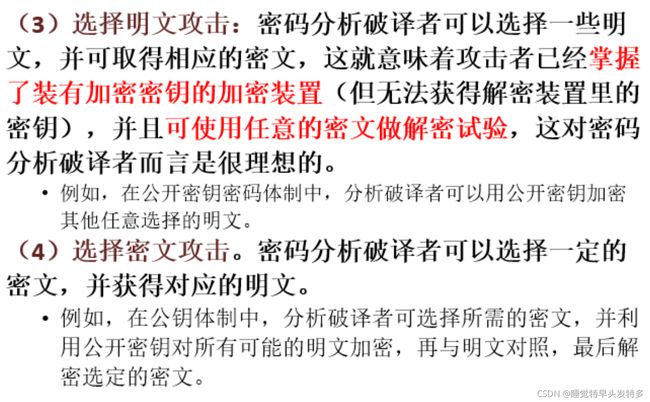

(3)选择明文攻击

(4)选择密码攻击

4.2.3 单钥密码体制

加密和解密使用单一的相同密钥的加密制度

单钥加密体制

有两种加密法:分组密码&流密码;不仅可用于数据的加密,也可用于消息的验证;又称为对称密码体制;基本技术:替换、置换和移位

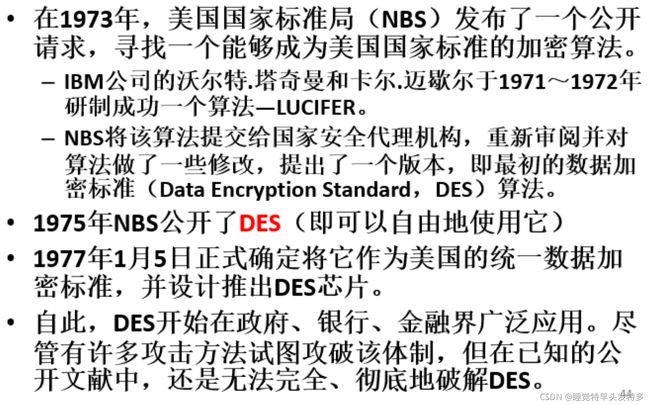

1 数据加密标准

2 DES的工作原理

3 工作模式

(1)电子密码本(ECB):

使用分组密码方式将一长串明文分解成为适当的分组,对每一分组用加密E()函数分别加密,即ECB操作方式。

---------------------------------------------------------------------------------------------------------------------------------

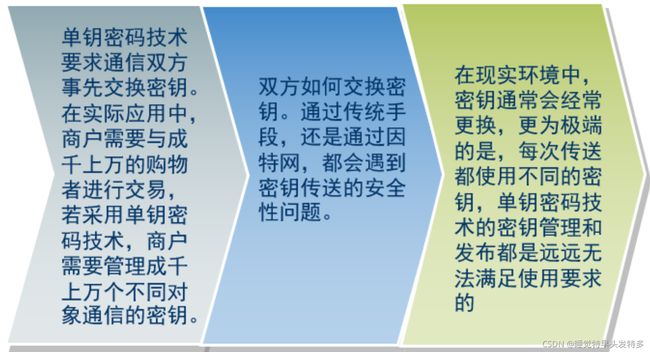

对称密钥体制的加密过程

对称密钥体制的密钥管理

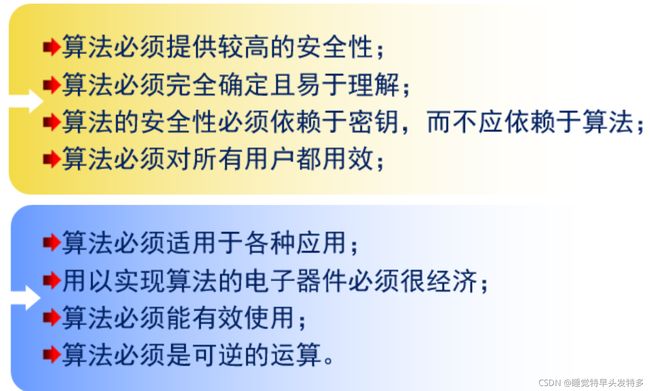

对称算法设计标准

1.分组密码的设计思想

扩散 产生扩散的最简单方法是通过“置换”

混淆 明文、密钥和密文之间的关系复杂化,通常的方法是“代换”

2.分组密码的设计要求

一 分组长度足够大

二 密钥量足够大

三 算法足够复杂

四 加密、解密算法简单,易软、硬件实现

五 便于分析

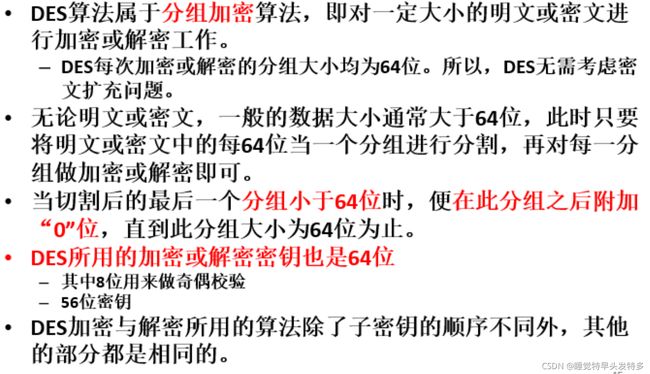

3.分组密码——DES数据加密标准

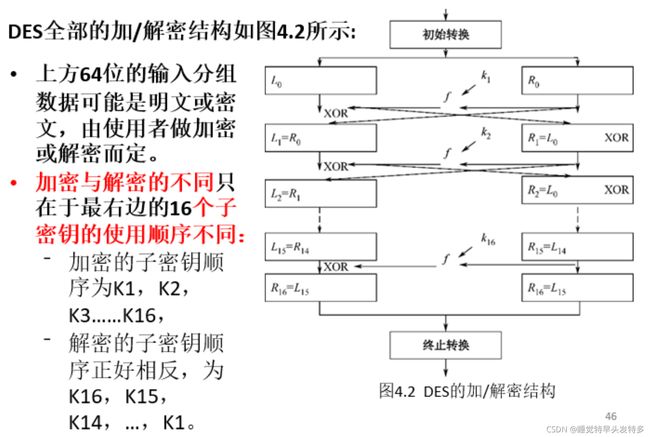

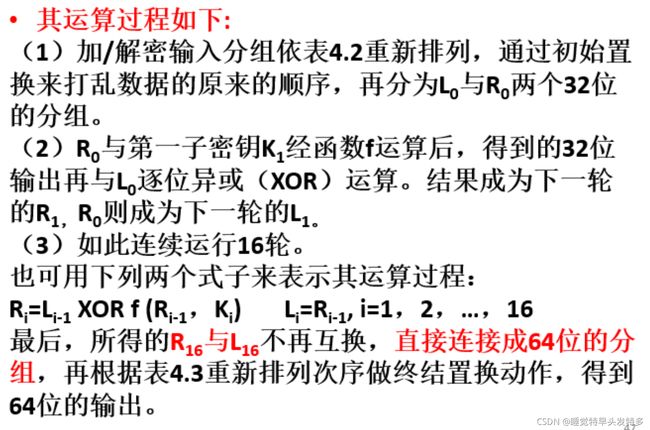

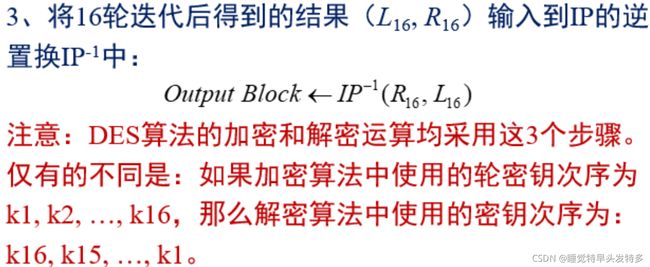

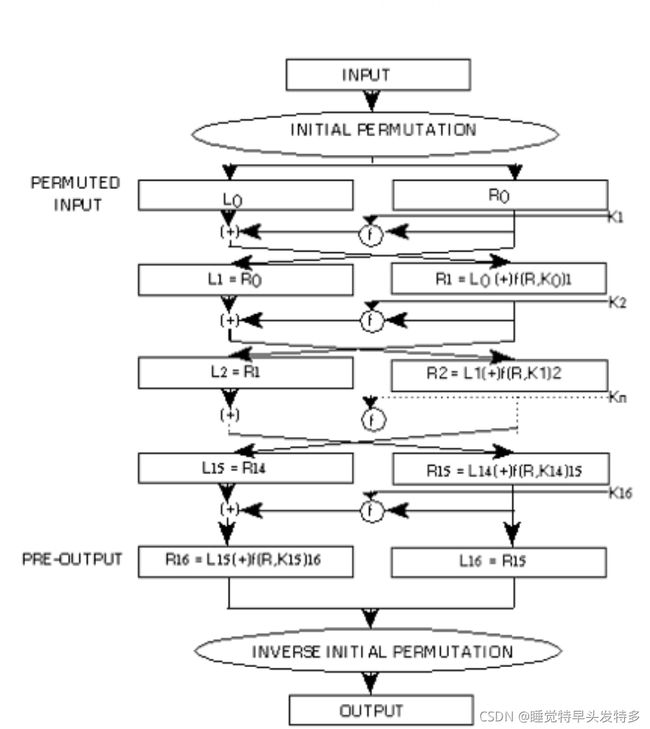

1、对输入分组进行固定的“初始置换”IP运算,表示为:(L0,R0)⬅IP(Input Block)/L0,R0称为“左右半分组”,各为32比特,IP是固定的函数。

2、迭代运算,即将下面的运算迭代16轮:

Li⬅Ri-1 Ri⬅Li-1

DES算法流程图

初始置换IP表不变