记一次逻辑漏洞挖掘

最近在学习业务逻辑漏洞,总觉得在靶场练习不如去实战试试。

于是用百度语法搜了一些网站,尝试几个都没有挖到。本来准备放弃了,不想浪费时间,想着测完剩下几个就溜了。测着测着,还真找到了一个漏洞。

当时看到这个注册界面,想着测试一下是否短信轰炸漏洞,后来发现后端发送短信有时间限制,尝试绕过无果后就放弃了。于是老老实实注册了一个账号。

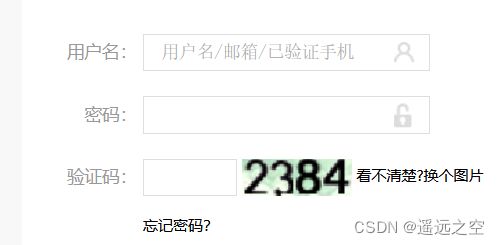

来到登录界面,看到有验证码就放弃了爆破。在用户名处尝试sql注入也没有什么发现。然后又尝试登录抓包尝试修改用户id和一些参数看看是否存在越权,最后也是没有发现。

还不想放弃,于是又来到找回密码界面看看有没有任意密码重置漏洞,这里看到找回密码流程有3步,输入用户名和验证码——>发送短信验证账号——>完成重置密码

一顿抓包修改参数后发现任然没有收获......

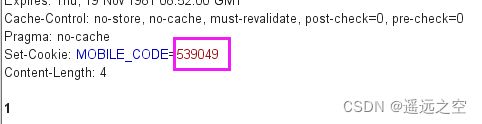

在第二步短信验证的时候,常规进行发送短信抓包。

查看返回包的时候,突然眼前一亮,居然是验证码回显,对比了一下发送到手机的验证码,没跑了

使用这个验证码,成功进入重置密码最后阶段。

漏洞危害:

可以通过遍历字典找出已注册的用户名、邮箱、手机号,然后利用这个漏洞越权重置其他用户的登录密码。(评级应该是低危或者中危)