软考笔记(二)高级系统架构师/分析师:计算机网络基础与信息安全

目录

软考官网 报名通道

软考架构师笔记(一):计算机系统基础

软考架构师笔记(二):计算机网络基础与信息安全

软考架构师笔记(三):操作系统基础

软考架构师笔记(四):企业信息化与系统规划

软考架构师笔记(五):系统需求工程 需求分析

软考架构师笔记(六):数据库

软考架构师笔记(七):系统分析 系统设计

软考架构师笔记(八):系统架构

软考架构师笔记(九):软件工程与项目管理

软考架构师笔记(十):系统测试 维护 稳定性

TCP/IP 协议栈

OSI模型: TCP/IP模型

应用层: http tftp telnet 应用层

表示层:

会话层: 建立连接,保持连接,断开连接

传输层: UDP用户数据报协议 TCP传输控制协议 传输层

网络层: IP ICMP IGMP 作用:ip寻网络层 网际层

链路层: ARP将ip地址转化为mac地址 RARP

物理层: 将上面的送出去 网络接口层应用层:

- 网页访问协议:HTTP/HTTPS port:80/443 ,超文本传输协议

- 邮件收发协议:POP3(收) prot:110,SMTP(发) prot:25,IMAP(可接收邮件的一部分)

- FTP:port:20数据端口/21控制端口,文件传输协议

- SSH/Telnet:远程登录协议

- DNS: port:53,域名解析协议,记录域名与IP的映射关系

- DHCP: port:67 IP地址自动分配

传输层:

- TCP: 可靠的

- UDP:不可靠的

网络层/网际层

- IP:

- ICMP:ping命令

- ARP: IP地址---> MAC地址

- RARP:MAC地址--> IP地址

网络诊断相关命令

- ping 命令:因特网包探索器,用于测试网络连接量的程序

- tracert 命令:路由跟踪实用程序,用于确定 IP 数据包访问目标所采取的路径,能够定位故障时,哪里不通。

- ipconfig:显示网络配置

- nslookup:查询DNS记录的生存时间,还可以指定使用哪个DNS服务器进行解释,用来诊断域名系统 (DNS) 基础结构的信息。

- netstat: Netstat是在内核中访问网络连接状态及其相关信息的程序,它能提供TCP连接,TCP和UDP监听,进程内存管理的相关报告。

网络规划与设计

需求分析:

- 功能需求

- 通信需求

- 性能需求

- 可靠性需求

- 安全需求

- 运行与维护需求

- 管理需求

流程:

- 需求规范

- 通信规范 -->信息资料的获取

- 逻辑网络设计

-->拓扑结构,网络地址分配

-->安全协议,网络管理,选择

-->路由协议,设备命名规则 - 物理网络设计

-->设备的具体物理分布,运行环境确定等

-->设备选型,结构化布线,机房设计

-->(涉及实际物理层面的) - 实施阶段

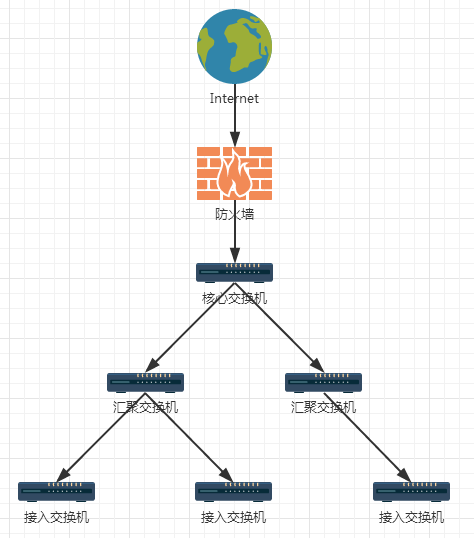

分层设计:

- 接入层:用户接入,计费管理,MAC地址认证,用户信息收集

- 汇聚层:网络访问策略控制,数据包处理,过滤,寻址 广播等

- 核心层:高速数据交换,常用的是冗余机制

网络接入方式

| PSTN接入方式 | 公共电话交换网,属于电路交换网 |

| ISDN方式 | 综合业务数字网,属于电路交换网 |

| ADSL方式 | 一种通过普通电话线提供宽带数据业务技术,非对称数字用户线路 使用 PPPoE协议 |

| HFC方式 | 同轴光纤技术 |

| FTTX光纤入网技术 | 各种光纤通讯网络的总称,其中x代表光纤线路的目的地 |

| IEEE 802.11 | WIFI 接入技术,wlan连接 |

| IEEE 802.15 | Bluetooth接入 |

| WAPI | 是无线局域网鉴别和保密基础结构 |

| GSM | 全球移动通信系统(Global System for Mobile Communications) ,缩写为GSM,2G标准 |

| WCDMA | (频分)宽带码分多址,联通3G蜂窝网 |

| CDMA2000 | 电信使用的3G移动通讯标准 |

| TD-SCDMA | 时分同步码分多址,移动使用的3G标准 |

| TD-LTE/FDD-LTE | 4G标准,LTE(Long Term Evolution)原本是第三代移动通信向第四代过渡升级过程中的演进标准,包含LTE FDD(频分)和LTE TDD(时分)(通常被简称为TD-LTE)两种模式

关键技术: OFDM(正交频分复用,Orthogonal Frequency Division Multiple-xing)一种多载波正交调制技术 MIMO(多天线,Multiple Input Multiple Output)是收发段都采用多个天线进行传输的方式,可以提高通信质量和数据速率 |

| WirelessMAN-Advanced(802.16m)(WiMAX) | 全球微波接入互操作性(World Interoperability for Microwave Access,WiMAX),WiMAX的另一个名字是802.16 |

| 5G | 20Gbps,合2.5GB每秒,比4G网络的传输速度快10倍以上。 5G 通讯中主要使用两个通讯频段,Sub-6GHz 为低频频段,它主要使用 6GHz 以下频段进行通讯。毫米波频段则使用 24GHz-100GHz 的高频毫米波进行通讯。目前 5G 对于毫米波的利用,大多集中在 24GHz/28GHz/39GHz/60GHz 几个频段之中。

5G 网络是一个复杂的网络环境,毫米波是最为闭环中处于圆心周围的最核心体验,它所呈现的是极限的速度,但是网络信号的覆盖范围有所局限;Sub-6GHz 频段兼顾了速度与信号覆盖范围,有着均衡的表现; |

网络络存储技术

- DAS:直接附加存储,直接将存储设备连接到服务器上,难以扩展,依赖I/O

- NAS:网络附加存储,一个专用的文件服务器

- SAN:存储区域网络,通过专用交换机将磁盘阵列与服务器连接起来的高速专用子网

- FC SAN:光纤通道

- IP SAN:基于 IP 网络

IPV6

- 长度128位,对比ipv4地址多了 2的96次方

- 地址分类:单播、多播(也称作组播)、泛播(也称作任意播)

多播:前缀为 11111111

任播:前缀固定,其余位置为0 - 与4比较:更大的地址空间、更小的路由表、简化了头部报文

- 过渡技术:双协议栈技术、隧道技术、NAT-PT 技术

ipv6 地址 由8个16进制 字段组成,可以简写,一个: 可以代表4个0,:: 表示中间缺的全是0

子网掩码

例:192.168.192.0/20,要把该网络分成32个子网

IPv4地址用4个字节即32位表示,前20位作为网络地址,第21至第24位为子网号(占5位),剩余第25至31位为主机号(占7位)。

因此子网掩码占25位,最后一个字节的左边第一位是1,即27=128,子网掩码为255.255.255.128。主机号占7位,去掉全是0和全是1,实际为126。

网络地址

综合布线方式

- 工作区:终端,信息插座,插座盒,连接跳线,适配器;

- 配线(水平)子系统:由工作区开始,水平布置到管理区的线缆所组成;

- 管理子系统/进线间:管理一层的线缆,筑物外部通信和信息管线的入口部位 (网络盒子)

- 干线(垂直)子系统:各楼层的水平子系 统之间的互联

- 设备间:电缆、硬件 ,(简单理解是机房的那些东西)

- 建筑群子系统:建筑之间 (建筑间 穿的线缆)

iOT物联网相关

物联网系统可以分成感知层、网络层和应用层三层

- 感知层:感知层是整个物联网系统的数据基础。它利用传感器获得被测量(物理量、化学量或生物量)的模拟信号,并负责把模拟信号量转换成数字量

识别物体,采集信息, 如:二维码,RFID, 摄像头,sensor传感器 - 网络层:传递信息盒处理信息,基于互联网

- 应用层:信息处理,人机交互

涉及到的关键技术:

- 射频识别技术:RFID

- 传感网:MEMS是微机电系统

- M2M系统框架:M2M是Machine-to-Machine/Man的简称,是一种以机器终端智能交互为核心的、网络化的应用与服务。

- 云

云计算相关

云计算(cloud computing)是分布式计算的一种,指的是通过网络“云”将巨大的数据计算处理程序分解成无数个小程序

然后,通过多部服务器组成的系统进行处理和分析这些小程序得到结果并返回给用户。

特点:

- 集合了大量计算机,规模成千上万

- 多种软硬件技术相配合

- 对客户设备端要求较低

- 规模化效应

常见的种类:

- 软件即服务(SaaS) :OA系统那种, 网业端应用提供

- 平台即服务(PaaS):提供陪平台接口,直播服务,翻译接口,地图等;

- 基础设施即服务(IaaS):人脸识别机器

信息安全分类

信息系统安全可划分为物理安全、网络安全、系统安全和应用安全

机房安全属于物理安全,入侵检测属于网络安全,漏洞补丁管理属于系统安全,而数据库安全则是应用安信息加密算法

IPsec协议

IPsec的功能可以划分三类:

①认证头(Authentication Header,AH):用于数据完整性认证和数据源认证;

②封装安全负荷(Encapsulating Security Payload,ESP):提供数据保密性和数据完整性认证,ESP也包括了防止重放攻击的顺序号;

③Internet密钥交换协议(Internet Key Exchange,IKE):用于生成和分发在ESP和AH中使用的密钥,IKE也对远程系统进行初始认证。

IPsec传输模式中,IP头没有加密,只对IP数据进行了加密;

在隧道模式中,IPSec 对原来的IP数据报进行了封装和加密,加上了新的IP头。IPSec的安全头插入在标准的IP头和上层协议(例如TCP)之间,任何网络服务和网络应用可以不经修改地从标准IP转向IPSec,同时IPSec通信也可以透明地通过现有的IP路由器。

信息加密算法

- 散列函数(散列(hash)、指纹、消息摘要、摘要算法、杂凑函数):把任意长度的输入消息数据转化成固定长度的输出数据的一种密码算法。

- 消息验证代码:验证数据完整性,即数据没有被篡改。

- 数字签名:RSA私钥加密,公钥解密,结合散列函数。验证消息真实性。

- 伪随机函数(PRF):生成任意数量的伪随机数据。

- RSA:可以同时用于密钥交换和身份验证(数字签名)。

- DHE_RSA:DHE 算法:密钥协商,RSA 算法:身份验证(数字签名)。

- ECDHE_RSA: ECDHE 算法:密钥协商,RSA 算法:身份验证(数字签名)。

- ECDHE_ECDSA :ECDHE 算法:密钥协商,ECDSA 算法:身份验证(数字签名)。

对称加密

缺陷:强度不高,效率高,秘钥分发困难

DES :56位密钥、64位数据块、速度快、密钥易产生

3DES(三重DES):两个56位的密钥K1、K2 一共112位

加密:K1加密->K2解密->K1加密

解密:K1解密->K2加密->K1解密

RC-5:RSA数据安全公司的很多产品都使用了RC-5。多用于明文传输

IDEA:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,

非对称加密

公钥加密,私钥解密

RSA:512位(或1024位)密钥、计算量极大、难破解

ECC:椭圆曲线算法缺陷:加密速度慢

信息摘要

单向散列函数、固定长度的散列值。(HASH算法)

MD5 , SHA等,市场上广泛使用的MD5 , SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5

作用:保证信息的完整性,准确性

数字签字

hash得到摘要保证完整性,发送者私钥非对称加密,识别发送者身份,防抵赖

数字签名(又称公钥数字签名)是只有信息的发送者才能产生的别人无法伪造的一段数字串,这段数字串同时也是对信息的发送者发送信息真实性的一个有效证明。

不可抵赖的原理:发送者A 用A的私钥 对信息摘要加密,接收者用A公开的公钥才能解密成功,拿到的信息如果能被A的公钥解密成功,那这个信息只可能是被A的私钥加密的,无法仿照;

数字信封

发送方将原文用对称密钥加密传输,而将对称密钥用接收方公钥加密发送给对方。

接收方收到电子信封,用自己的私钥解密信封,取出对称密钥解密得原文。

常用方法:PGP

PGP可用于电子邮件,也可以用于文件存储。采用了杂合算法,包括IDEA、 RSA、MD5、ZIP数据压缩算法。

0PGP承认两种不同的证书格式: PGP证书和X.509证书。

PGP证书包含PGP版本号、证书持有者的公钥、证书持有者的信息、证书拥有者的数字签名、证书的有效期、密钥首选的对称加密算法。

X.509证书包含证书版本、证书的序列号、签名算法标识、证书有效期、以下数据:证书发行商名字、证书主体名、主体公钥信息发布者的数字签名。

PKI公钥体系

CA 中心管理并运营 CA 系统,CA 系统负责颁发数字证书。

专门负责颁发数字证书的系统称为 CA 系统,负责管理并运营 CA 系统的机构称为 CA 中心。所有与数字证书相关的各种概念和技术,统称为 PKI(Public Key Infrastructure)。

CA中心为每个使用公开密钥的用户发放一个数字证书,数字证书的作用是证明证书中列出的用户合法拥有证书中列出的公开密钥。

CA也拥有一个证书(内含公钥)和私钥。网上的公众用户通过验证CA的签字从而信任CA,

任何人都可以得到CA的证书(含公钥),用以验证它所签发的证书。用户甲使用自己的私钥对信息M进行签名,用户乙用甲的公钥对签名进行验证。

网络安全保障

身份认证

- 用户名+口令

- 数字证书

- 生物特征识别

访问控制

- 自主访问控制(DAC)

- 访问控制列表(ACL)

- 强制访问控制(MAC)

- 基于角色的访问控制(RBAC)

- 基于任务的访问控制(TBAC)

系统

- Kerberos

- PKI/CA

WAP

有线等效保密WEP的设计目的是提供与有线局域网等价的机密性。

WEP使用RC4协议进行加密,并使用CRC-32校验保证数据的完整性。最初的WEP标准使用Mbit的初始向量,加上40bit的字符串,构成64bit的WEP密钥。

Wi-Fi联盟厂商以802.11i草案的子集为蓝图制定了称为WPA(Wi-FiProtectedAccess)安全认证方案。在WPA的设计中包含了认证、加密和数据完整性校验三个组成部分。

首先是WPA使用了802.1X协议对用户的MAC地址进行认证;

其次是WEP增大了密钥和初始向量的长度,以128bit的密钥和48位的初始向量(V)用于RC4加密。

WPA还采用了可以动态改变密钥的临时密钥完整性协议TKIP,以更频繁地变换密钥来减少安全风险。

最后,WPA强化了数据完整性保护,使用报文完整性编码来检测伪造的数据包,并且在报文认证码中包含有帧计数器,还可以防止重放攻击。

入侵检测方法:

入侵检测系统由4个模块组成:事件产生器、事件分析器、事件数据库和响应单元。

其中,事件分析器负责接收事件信息并对其进行分析,判断是否为入侵行为或异常现象,其分析方法有以下三种:

①模式匹配:将收集到的信息与已知的网络入侵数据库进行比较,从而发现违背安全策略的行为;

②统计分析:首先给系统对象(例如用户、文件、目录和设备等)建立正常使用时的特征文件(Profile),这些特征值将被用来与网络中发生的行为进行比较。当观察值超出正常值范围时,就认为有可能发生入侵行为;

③数据完整性分析:主要关注文件或系统对象的属性是否被修改,这种方法往往用于事后的审计分析。

考点:

光纤

单模光纤(Single Mode Fiber):中心玻璃芯很细(芯径一般为9um或10um),只能传一种模式的光纤。

单模光纤相比于多模光纤可支持更长传输距离,在100Mb/s的以太网以至1Gb/s千兆网,单模光纤都可支持超过5000m的传输距离。

多模光纤容许不同模式的光于一根光纤上传输,由于多模光纤的芯径较大,故可使用较为廉价的耦合器及接线器,多模光纤的纤芯直径为50um至100um。

多模光纤一般采用LED光源,而单模光纤则采用极为昂贵的激光作为光源体。

水平分割法

RIPv2对RIPv1协议的改进之一 水平分割法的规则和原理是:路由器从某个接口接收到的更新信息不允许再从这个接口发回去。水平分割的优点:(1)能够阻止路由环路的产生;(2)减少路由器更新信息占用的链路带宽资源。

OSPF协议引入“分层路由”的概念,将网络分割成一个“主干”连接的一组相互独立的部分,这些相互独立的部分被称为“区域"(Area),“主干”的部分称为“主干区域”。

每个区域就如同一个独立的网络,该区域的OSPF路由器只保存该区域的链路状态。每个路由器的链路状态数据库都可以保持合理的大小,路由计算的时间、报文数量都不会过大。完全存根区域:它不接受外部自治系统的路由以及自治系统内其他区域的路由总结。需要发送到区域外的报文则使用默认路由:0.0.0.0。

URL 格式

主机名书写方式采用层次型命名体系,类似于邮政系统的地址书写,由它所属的各级域与分配给该主机的名字共同构成,顶级域名放在最右边,主机名放在最左边,名字间用“.”隔开。

IPv6访问Ipv4网络

常使用隧道技术:6to4隧道、6over4隧道和ISATAP隧道。

TCP/IP 常用端口号

FTP:20 21 , SSH :22, Telnet :23 ,SMTP :25 ,HTTP :80 HTTPS :443 DHCP :67 DNS :53

HTTPS

HTTPS(Secure Hypertext Transfer Protocol)安全超文本传输协议。它是一个安全通信通道,基于HTTP开发,用于在客户计算机和服务器之间交换信息。HTTPS使用安全套接字层(SSL)进行信息交换,简单来说它是HTTP的安全版。