俄罗斯和伊朗:两个国家支持的黑客组织曾经一度"交战"

黑产攻击黑产这类黑吃黑操作见多不少,具有国家背景支持的黑客组织(下文简称APT组织)黑吃黑操作,不知你是否见过。

今日,赛门铁克发布了一份报告,这家总部位于美国的网络安全公司表示,它发现具有俄罗斯国家背景支持的APT组织入侵了伊朗国家支持的APT组织所控制的网络基础设施。

其中,俄罗斯方的组织名称为:Turla,又称Waterbug,该组织为俄罗斯政府效劳已近二十年,曾因劫持和使用电信卫星向全球偏远地区传播恶意软件而闻名。

伊朗方的组织名称为:APT34,又称OilRig,Crambus,该组织同样作为伊朗最早发起攻击的APT组织,持续活跃至今。

可以说两个APT组织分别代表两个国家的顶尖黑客水平。

“交战”

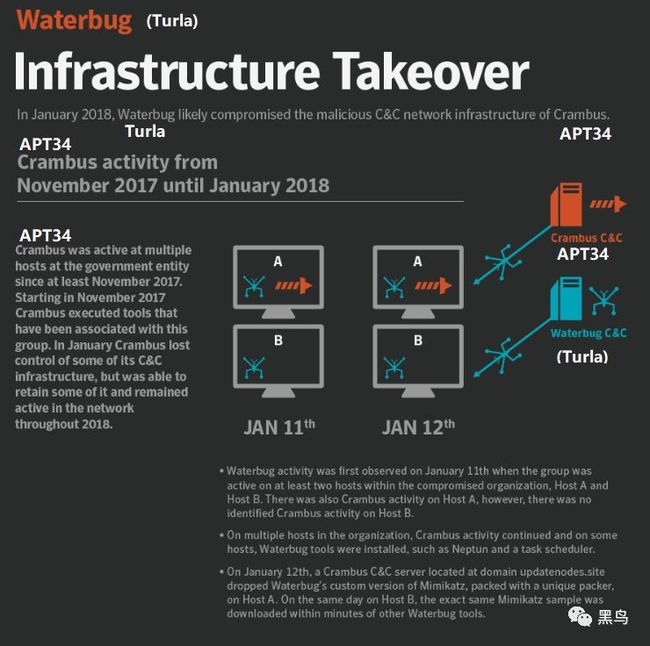

俄罗斯APT组织Turla最近的一次活动中发生的最有趣的事情之一是,在对中东的一个目标进行攻击时,其似乎劫持了伊朗APT34间谍组织的网络基础设施,并用它作为恶意软件的下载服务器,来将恶意软件送达受害者的网络中。

新闻报道将这两个组织分别与不同的民族国家联系起来,虽然这两个攻击组织可能进行合作,但赛门铁克没有发现任何进一步证据支持这一点。

而Turla在此次攻击活动中所使用的APT34的服务器基础设施极大可能是故意接管过来的。

但奇怪的是,Turla还使用自己的网络基础设施破坏了受害者网络上的其他计算机。

在此次攻击中,公开的黑客工具Mimikatz的定制版本从已知的APT34所控制的网络基础设施下载到受害者网络上的计算机。

其通过Powruner工具和Poison Frog控制面板下载了Mimikatz。

网络基础设施和Powruner工具都被许多安全厂商公开表明其与APT34存在关联性。

赛门铁克认为,这次袭击中使用的Mimikatz变种是Turla独有的。

它经过了大量修改,除了sekurlsa :: logonpasswords凭证窃取功能外,几乎所有原始代码都被删除了。Turla经常对公开的工具进行大量修改,而APT34并不会。

使用的Mimikatz变种包含了一个以前在任何不是Turla的恶意软件中都没有见过的自定义打包程序。Turla在Mimikatz的第二个定制变种上使用同一个打包器,并在该组的定制Neuron服务上使用Dropper。它在Dropper中的使用可以确认这种定制包装机是Turla独家使用的。此外,这个版本的Mimikatz是使用Visual Studio和公共可用的bzip2库编译的,虽然不是唯一的,但是之前的其他Turla工具已经使用过它。

除了涉及APT34基础设施的攻击之外,这个Mimikatz样本仅被用于2017年针对英国教育目标的另一次攻击。当时,Mimikatz被一个已知的Turla工具所取代。

在攻击指定中东目标的情况下,APT34是第一个破坏受害者网络的攻击组织,最早的活动证据可以追溯到2017年11月。

(也就是说,两个APT组织攻击了同一个目标,这和之前在设备上发现darkhotel和group123的木马是一个道理,只不过在这里这个案例更加特殊)

而第一次观察到Turla活动的证据发生在2018年1月11日,当时Turla链接工具(名为msfgi.exe的任务调度程序)被释放到受害者网络上的计算机上。

第二天,1月12日,前面提到的Mimikatz变种从一个已知的APT34的 C&C服务器上下载到同一台计算机上。

受害者网络上的另外两台计算机在1月12日被Turla工具攻陷,但没有证据表明在这些攻击中使用了APT34基础设施。

虽然其中一台计算机先前已被APT34攻击成功。

Turla对受害者网络持续入侵了2018年的大部分时间。

2018年9月5日,类似的Mimikatz变种被Turla的Neptun后门放到了网络上的另一台计算机上。大约在同一时间,在受害者的网络上看到了其他Turla恶意软件,该网络与已知的Turla C&C服务器进行通信。

最后,在受害者的网络上出现了一个名为IntelliAdmin的合法系统管理工具。

更神奇的是,众所周知,这个工具已被APT34所使用,

然而,在这种情况下,使用IntelliAdmin定制的Turla后门,包括新发现的Neptun后门,在未被APT34成功攻击的计算机上释放并运行。

这一事件留下了许多悬而未决的问题,主要与Turla使用APT34的网络基础设施的动机有关。

有几种可能性如下:

假Flag:Turla确实拥有使用虚假Flag战术,为了让安全研究人员不被发现是自己发起的攻击。但是,如果这真的是进行虚假Flag,那么除了使用可以追溯到Turla的工具之外,为什么它还使用自己的网络基础设施与受害者网络上的其他机器进行通信。

(假flag,相当于弄一个别的组织的代码或C2标志,从而导致研究人员分析时归因混乱)

作为入侵手段: Turla可能想要入侵目标组织,发现APT34已经入侵了网络,并劫持了APT34自己的网络基础设施作为获取访问权的手段。

赛门铁克没有观察到最初的网络接入点,并且Turla在受害者网络上观察到的活动与观察到的APT34基础设施使用之间,所花费的关闭时间表明,Turla可能已经将APT34基础设施用作初始接入点。

Mimikatz变种属于APT34: APT34网络基础设施下载的Mimikatz版本有可能是由APT34开发的。然而,使用的攻击场景以及反汇编的结果都只与Turla相关。

并且在下载这个版本的Mimikatz的同时,Turla也出现在受害者网络上的事实将使得这个工具确实不太可能属于APT34。

为了使得归因混乱,浑水摸鱼:如果从一开始就没有计划嫁祸于APT34,Turla可能会在准备攻击时发现APT34入侵,并且刚好利用机会,让在受害者或调查人员在调查过程中感到混乱。

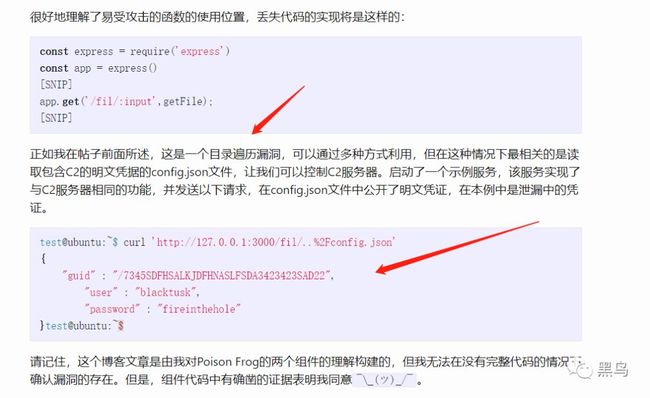

根据最近APT34内部文件的漏洞,众所周知,其Poison Frog控制面板存在漏洞,可以获得访问控制权限,这意味着Turla劫持APT34的基础设施是一件很简单的事情。

关于Poison Frog控制面板的漏洞分析可以看下面这篇文章。

https://0x09al.github.io/security/apt34/malware/poisonfrog/vulnerability/2019/05/31/apt-34-poisonfrog-vulnerability.html

目录遍历漏洞

卡巴斯基研究人员在2017年的一份白皮书中曾讨论过一个威胁行动者团体通过另一个基础设施或其他攻击者入侵的设备进行进一步的攻击行为。

https://www.virusbulletin.com/uploads/pdf/magazine/2017/VB2017-Guerrero-Saade-Raiu.pdf

因此,黑鸟看到现在,同样感觉目前结论偏向最后一个,也就是俄罗斯APT组织Turla,在入侵受害者设备后,看见设备已经被APT34入侵,因此顺便入侵一台APT34的服务器设备,顺道浑水摸鱼,

因此不管怎么说,俄罗斯APT组织,把伊朗APT组织的服务器日了,这是事实了。

目前,似乎伊朗APT34组织没有发现他们被入侵。

“我们没有任何证据表明APT34组织对此次入侵做出了反应,”赛门铁克管理对手和威胁情报(MATI)团队的高级网络情报分析师Alexandrea Berninger 称。

“但是,我们有证据表明APT34组织至少在2018年末使用其他C2控制基础设施仍然活跃在目标政府实体的网络中,”她说。

Turla在同一网络上的存在也一直持续到2018年9月,当时是赛门铁克最后一次看到俄罗斯黑客的活动。

俄罗斯黑客组织Turla的近期活动。

最近的Turla活动可以分为三个不同的活动,其特点是使用不同的工具集。

一项活动涉及一个名为Neptun的新后门。

Neptun安装在Microsoft Exchange服务器上,旨在被动地侦听来自攻击者的命令。这种被动侦听功能使恶意软件更难以检测。Neptun还能够下载其他工具,上传被盗文件和执行shell命令。

该次活动就是涉及上述提及的与伊朗APT34组织的基础设施相关的事件。

第二个系列活动使用了Meterpreter,一个公开的后门以及两个自定义加载器,一个名为photobased.dll的自定义后门,以及一个自定义远程过程控制(RPC)后门。Turla 至少从2018年初开始使用Meterpreter,并且在此活动中使用了Meterpreter的修改版本,该版本经过编码并具有.wav扩展名以掩盖其真正目的。

第三个系列活动与第二个系列活动中相比,使用了不同的自定义RPC后门。此后门程序使用从公共可用的PowerShellRunner工具派生的代码来执行PowerShell脚本,而无需使用powershell.exe。

此工具旨在绕过识别恶意PowerShell的检测。在执行之前,PowerShell脚本在注册表中存储了Base64编码。这可能是为了避免将它们写入文件系统。

剩下的由于不是讨论重点,有需要同学请移步报告原文

https://www.symantec.com/blogs/threat-intelligence/waterbug-espionage-governments

受害者

除了IT和教育部门的目标之外,这三个最近的Turla活动已经使该组织在全球范围内入侵了政府和国际组织。

自2018年初以来,Turla已经攻击了10个不同国家的13个组织:

拉美国家的外交部

中东国家外交部

欧洲国家的外交部

南亚国家内政部

中东国家的两个身份不明的政府组织

东南亚国家的一个身份不明的政府组织

位于另一个国家的南亚国家的政府办公室

中东国家的信息和通信技术组织

两个欧洲国家的两个信息和通信技术组织

南亚国家的信息和通信技术组织

中东国家的跨国组织

南亚国家的教育机构

俄罗斯的攻击目标可以说是,涉猎广泛。

IOC下载

https://github.com/blackorbird/APT_REPORT/blob/master/Turla/IOC.TXT

而最近,说到APT34,总是离不开他最近泄露的网络武器,下载合集均在下述链接,有需要请点击阅读获取。

APT34武器再泄一枚

最后,还有一些题外话。

这篇文章,我感觉赛门铁克依旧带有一些政治元素发布。

提及了下面这一串事件发生密度。

今日仿佛来了一个循环,俄罗斯黑客组织成功攻击伊朗黑客组织的信息基础设施?试图分流?

难道意思是来一手曲线救国,扳回老美一层么。

当然纯属猜测,如有雷同,关我屁事。

参考链接:

https://www.symantec.com/blogs/threat-intelligence/waterbug-espionage-governments

https://www.zdnet.com/article/russian-apt-hacked-iranian-apts-infrastructure-back-in-2017/

感谢关注转发点赞

更多文章请点击历史文章

加星标方法如下

有需要可以自取

扫码加入每日更新的知识星球,打开威胁情报世界大门

(现在已经开启分享有赏模式,分享的越多,你赚的越多哦,原价299,现价269)

不多BB,求点个在看吧