Burp Suite安装和使用方法

写这篇的目的是因为有太多文档都是一个意思,但是表述的不清楚,特作此归档整理,本文没有过多赘述安装方法,重在配置和使用,不过看完前几行照着操作,安装就能完成了

启动Burp Suite

下载地址:Burp Suite

安装方法:其实它不需要安装,只要你电脑已经安装好jdk,且下载了Burp Suite的jar包即可使用!

Burp Suite是一个无需安装软件,下载完成后,直接从命令行启用即可。但Burp Suite是用

Java语言开发的,运行时依赖于JRE,需要提前Java可运行环境

配置完Java环境之后,首先验证

Java配置是否正确,如果输入java -version 出现下图的结果,证明配置正确且已完成

然后打开cmd,执行

java -jar /your_burpsuite_path/burpSuite.jar即可启动Burp Suite

说明 :your_burpsuite_path为你Burp Suite所在路径,

说明:burpSuite.jar文件名必须跟你下载的

将Burp Suite的jar放入class_path目录下,直接执行java -jar burpSuite.jar也可以启动。

补充:如何设置JVM内存 大小

如果Java可运行环境配置正确的话,当你双击burpSuite.jar即可启动软件,这时,Burp Suite

自己会自动分配最大的可用内存,具体实际分配了多少内存,默认一般为64M。当我们在渗

透测试过程,如果有成千上万个请求通过Burp Suite,这时就可能会导致Burp Suite因内存不

足而崩溃,从而会丢失渗透测试过程中的相关数据,这是我们不希望看到的。

因此,当我们

启动Burp Suite时,通常会指定它使用的内存大小。 一般来说,我们通常会分配2G的内存供

Burp Suite使用,如果你的电脑内存足够,可以分配4G;如果你的电脑内存足够小,你也可

以分配128M。当你给Burp Suite分配足够多的内存时,它能做的工作也会更多。指定Burp

Suite占用内存大小的具体配置方法是在启动脚本里添加如下命令行参数: 假设启动脚本的名称为burp_suite_start.bat,则该bat脚本的内容为

java -jar -Xmx2048M /your_burpsuite_path/burpsuite.jar

其中参数-Xmx指定JVM可用的最大内存,单位可以是M,也可以是G,如果是G为单位的话,修改为-Xmx2G

界面如图

配置

Burp Suite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据、服务器端的返回信息等。Burp Suite主要拦截http和https协议的流量,通过拦截,Burp Suite以中间人的方式,可以对客户端请求数据、服务端返回做各种处理,以达到安全评估测试的目的。在日常工作中,我们最常用的web客户端就是的web浏览器,我们可以通过代理的设置,做到对web浏览器的流量拦截,并对经过Burp Suite代理的流量数据进行处理。

以谷歌浏览器为例

第一步和第二步是两种方法,但是都是用于设置代理,如果可以使用扩展程序下载插件,建议使用第二种方法配置

1. 手动本地设置

在Chrome浏览器中,打开设置chrome://settings/——>搜索代理——>打开计算机的代理设置——>打开使用代理服务器——>设置地址和端口——>保存,注意与上面BurpSuite设置保持一致!

注意设置的IP和端口号要和 上面的Burp Suite界面图上的信息一致!!!!

2. 推荐使用扩展插件

插件从谷歌浏览器的扩展程序商店下载即可,本文提供了下载链接

打开扩展的“选项”进行配置

注意设置的IP和端口号要和 上面的Burp Suite界面图上的信息一致!!!!

设置完成后,如果你设置(默认)所有网站都可以使用该扩展程序,那么他每次都会拦截请求,如果你设置了只是在特定网站使用或者单击时使用插件,那么请注意要记得点击插件,该网页才会被拦截。

3. Burp Suite CA证书下载及导入

使用Burp Suite做安全测试时,要抓取HTTPS的包的话,是需要有Burp Suite的CA证书的,否则浏览器不支持。

常见的报错信息就是:输入任何网址都会提示“不是私密的连接”

3.1 Burp Suite下载

Burp Suite是自带CA证书的,我总结了一下有两种方法把CA证书下载到本地

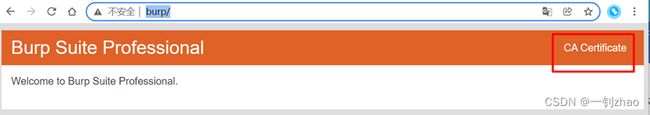

(1)通过浏览器访问https://burp,下载证书。

点右边的CA Certifcate即可下载

不过需要注意的是,必须让浏览器开了127.0.0.1:8080代理才可以,也就是要让Burp Suite能抓到浏览器的http包的情况下,才能访问到 https://burp。(参考前面的第一步设置 或者 安装第二步的插件,同时开启该页面可以使用扩展程序)

3.2 导入证书到浏览器

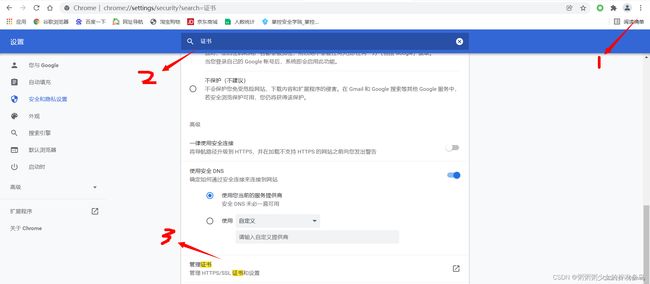

第一步:找到右上角的三个小点,进入设置。

第二步:在搜索栏搜索“证书”

第三步:找到管理证书点进去

进去之后

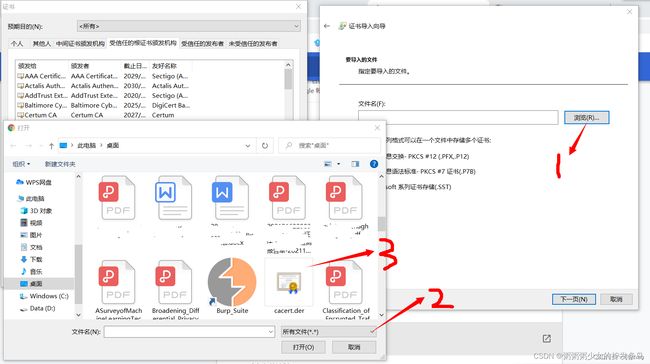

第一步:找到受信任的根证书颁发机构

第二步:点击导入

第三步:点击下一页

进入下一页后

第一步:点击浏览。

第二步:找到右下角,选择所有文件。

第三步:找到证书,点击证书。

注意!!下一步导入时需要导入到“受信任的根证书颁发机构”,然后一路确定即可

3.3 导入证书到BP

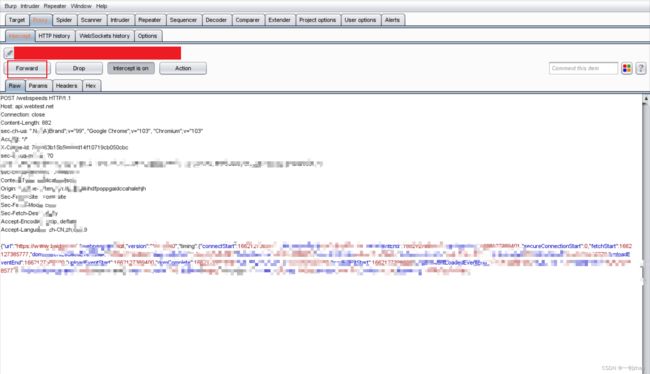

Burp Suite 使用

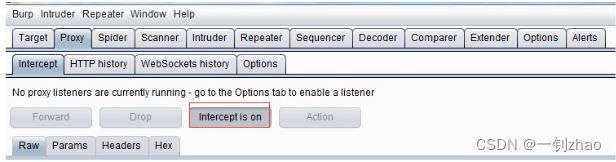

- 确认JRE已经安装好,Burp Suite可以启动并正常运行,且已经完成浏览器的代理

服务器配置。 - 打开Proxy功能中的Intercept选项卡,确认拦截功能为“Interception is on”状态,如果显示

为“Intercept is off”则点击它,打开拦截功能。

- 打开浏览器,输入你需要访问的URL(以http://baike.baidu.com/为例)并回车,这时你

将会看到数据流量经过Burp Proxy并暂停,直到你点击【Forward】,才会继续传输下

去。如果你点击了【Drop】,则这次通过的数据将会被丢失,不再继续处理。

上面四个按键的功能如下:

Forward的功能是当你查看过消息或者重新编辑过消息之后,点击此按钮,将发送消息至服务器端。

Drop的功能是你想丢失当前拦截的消息,不再forward到服务器端。 Interception is on表示拦截功能打开,拦截所有通过Burp Proxy的请求数据;

Interception is off表示拦截功能关闭,不再拦截通过Burp Proxy的所有请求数据。

Action的功能是除了将当前请求的消息传递到Spider、Scanner、Repeater、Intruder、Sequencer、Decoder、Comparer组件外,还可以做一些请求消息的修

改,如改变GET或者POST请求方式、改变请求body的编码,同时也可以改变请求消息的拦截设置,如不再拦截此主机的消息、不再拦截此IP地址的消息、不再拦截此种文件类型的消息、不再拦截此目录的消息,也可以指定针对此消息拦截它的服务器端返回消息。

- Raw 这是视图主要显示web请求的raw格式,包含请求地址、http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。你可以通过手工修改这些信息,对服务器端进行渗透测试。

- params 这个视图主要显示客户端请求的参数信息、包括GET或者POST请求的参数、

Cookie参数。渗透人员可以通过修改这些请求参数来完成对服务器端的渗透测试。 - headers 这个视图显示的信息和Raw的信息类似,只不过在这个视图中,展示得更直观、

友好。 - Hex 这个视图显示Raw的二进制内容,你可以通过hex编辑器对请求的内容进行修改。

默认情况下,Burp Proxy只拦截请求的消息,普通文件请求如css、js、图片是不会被拦截

的,你可以修改默认的拦截选项来拦截这些静态文件,当然,你也可以通过修改拦截的作用

域、参数或者服务器端返回的关键字来控制Burp Proxy的消息拦截,

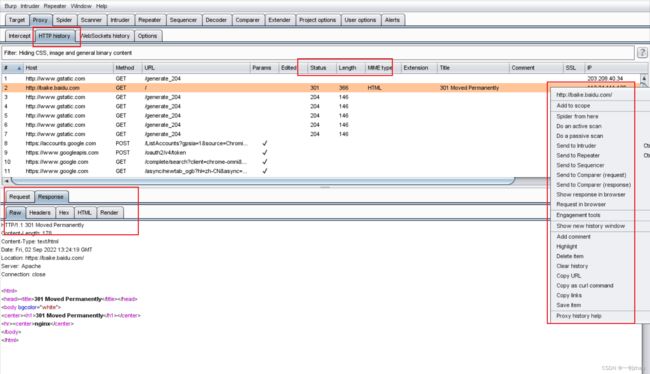

历史记录

Burp Proxy的历史记录由HTTP历史和WebSockets历史两个部分组成。

- 所有流经Burp Proxy的消息,都会在http history记录下来,我们可以通过历史选项卡,查看传输的数据内容,对交互的数据进行测试和验证。同时,对于拦截到的消息和历史消息,都可以通过右击弹出菜单,发送到Burp的其他组件,如Spider、Scanner、Repeater、Intruder、Sequencer、Decoder、Comparer、Extender,进行进一步的测试

当我们在做产品系统的安全评估过程中,会在HTTP历史中保存了大量的日志记录,为了更友好的消息管理,Burp提供了筛选过滤器功能。当我们点击HTTP历史标签下发的Filter时,将弹出筛选过滤器界面。

当我们在做产品系统的安全评估过程中,会在HTTP历史中保存了大量的日志记录,为了更友好的消息管理,Burp提供了筛选过滤器功能。当我们点击HTTP历史标签下发的Filter时,将弹出筛选过滤器界面。

- WebSockets历史选项的功能,从界面上我们可以看出,WebSockets历史所提供的功能和选项是HTTP历史的一个子集,只是因为采用的通信方式的不同,而被独立出来成为一个专门的视图。其功能的使用方式与HTTP历史雷同,此处就不在赘述

关于options一节

请参考:BurpSuite使用大全(详解)

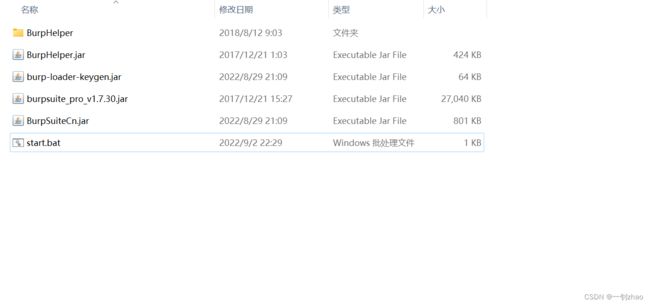

汉化BurpSuite

相信来到这儿的各位手里也不缺汉化补丁吧,链接我就懒得发了,没有的评论我在给吧。

这个是我的文件,以我的为例,汉化burp其实可以理解为用java来调动补丁

命令如下:

java -Dfile.encoding=utf-8 -javaagent:BurpSuiteCn.jar -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v1.7.30.jar

命令是以我的burp为模板的,

首先 -Dfile.encoding=utf-8 是定义编码,防止打开软件后乱码现象;

其次 -javaagent:BurpSuiteCn.jar是带动汉化补丁运行,学过java的朋友都知道,javaagent作用我就不多说了,在这儿的作用是将某个jar文件加入到classpath里供程序去加载,大概就是这个意思了。

后面的那一段来源于启动burp-loader-keygen.jar时,运行的语句

![]()

总结一下就是:

java -Dfile.encoding=utf-8(定义编码) -javaagent:BurpSuiteCn.jar(汉化补丁的名字) -Xbootclasspath/p:burploader.jar -jar(p:之后是加载器名) burpsuite_pro_v2.0.11beta.jar(burp详细版本及文件名)

参考

感谢:BurpSuite使用大全(详解)

感谢 【解决】“burpsuite”工具启用代理时出现【您的连接不是私密连接】

感谢 渗透神器burpsuite的汉化