- 外版抖音TikTok显示网络不稳定的解决方案

android

在这个信息爆炸的时代,短视频平台如外版抖音TikTok已经成为了人们日常生活中不可或缺的一部分。然而,许多用户在使用过程中却常常遇到“网络不稳定”的提示,仿佛一场精彩的表演被突如其来的故障打断。这不仅影响了用户的观看体验,也给品牌推广带来了困扰。为了帮助大家更好地享受TikTok带来的乐趣,我们推荐IPIPGO直播专线,助力您轻松畅游全球网络。为何会出现网络不稳定的提示?首先,我们需要了解导致外版

- 3DUnet实现3D医学影像的有效分割

Andrew_Xzw

python深度学习githubopencv计算机视觉分割

最近涉及到了3D医学影像的分割,网络上相关的实现比较少,因此进行实现记录。3DUnet实现3D医学影像的有效分割1.配置代码环境2.配置数据集以及模型文件3.训练4.预测1.配置代码环境这里介绍一个很好的开源项目,git为:https://github.com/ellisdg/3DUnetCNN.git。安装环境为:nibabel>=4.0.1numpy>=1.23.0#torch>=1.12.0

- 深度学习模块C2f代码详解

你是狒狒吗

目标检测人工智能计算机视觉pytorchYOLO神经网络

C2f是一个用于构建卷积神经网络(CNN)的模块,特别是在YOLOv5和YOLOv8等目标检测模型中。这个模块是一个改进的CSP(CrossStagePartial)Bottleneck结构,旨在提高计算效率和特征提取能力。下面是对C2f类的详细解释:类定义和初始化Python复制classC2f(nn.Module):“”“FasterImplementationofCSPBottleneckw

- android wifi讲解,android wifi讲解 wifi列表显示

Everlasting Cold

androidwifi讲解

addNetwork(WifiConfigurationconfig)添加一个config描述的WIFI网络,默认情况下,这个WIFI网络是DISABLE状态的。calculateSignalLevel(intrssi,intnumLevels)计算信号的等级compareSignalLevel(intrssiA,intrssiB)对比网络A和网络B的信号强度createWifiLock(intl

- 3、C#基于.net framework的应用开发实战编程 - 实现(三、一) - 编程手把手系列文章...

lzhdim

c#.netoracle开发语言数据库

三、实现;三.一、实现数据库操作;对于数据库的操作,以前都是有ODBC的接口,通过Helper类库进行的操作。此文主要介绍例子里对数据库操作的实现。1、SQLiteHelper;SQLite主要是用C编写的,但是对于C#来说提供了类库,但是还需要Helper类来进行高层次的处理。这个类库来源于网络,具体实现请自己阅读例子中的源码。2、SQL语句;例子的中的SQL语句在设计的时候数据表的操作都罗列了

- 【工具】苹果手机和安卓手机,如何进行弱网测试

keira674

工具智能手机android

进行弱网测试(网络条件不佳的情况下测试)对于确保应用程序或网站在各种网络环境下的表现是非常重要的。以下是如何在苹果手机(iOS)和安卓手机上进行弱网测试的方法:1.苹果手机(iOS)弱网测试方法方法一:使用iOS的开发者模式步骤:打开你的iPhone,进入“设置”>“开发者”。找到“网络链接调试器”(NetworkLinkConditioner)选项。启用“网络链接调试器”并选择不同的网络配置,例

- 客户案例:致远OA与携程商旅集成方案

慧集通-让软件连接更简单!

慧集通(DataLinkX)致远OA客户案例集API低代码需求分析产品经理系统集成携程商旅致远OA

一、前言本项目原型客户公司创建于1992年,主要生产并销售包括糖果系列、巧克力系列、烘焙系列、卤制品系列4大类,200多款产品。公司具有行业领先的生产能力,拥有各类生产线100+条,年产能超过10万吨。同时,经过30年的发展,公司积累了完善的销售网络,核心经销商已经超过1200个,超16万个销售终端可以覆盖全国所有城市。在现有优势的基础上,优秀的团队以及雄厚的资金实力将助力公司早日实现“与世界共享

- 如何修改 Angular 运行的主机和端口 ?

angular

在Angular中,host指的是应用程序可访问的域名或IP地址,而port指的是应用程序通过它与网络通信的特定网关。默认情况下,Angular应用运行在localhost上,端口号是4200。在某些情况下,更这些默认设置是必要的,例如在不同的环境中部署应用程序或避免端口冲突的情况下。使用AngularCLIAngularCLI提供了一种简单的方式来修改这些设置。在不同的port上启动Angula

- python 服务端主动发数据_python使用socket向客户端发送数据的方法

weixin_39565910

python服务端主动发数据

PythonSocket通讯例子详解创新从模仿开始!python中内置的socket模块使得网络编程更加简单化,下面就通过两个小小脚本来了解客户端如何与服务器端建立socket。客户端代码:#clietn.pyif__name__=='__main__':#判断是否调用自己本身,如果不是则__name__为脚本名称...文章余二五2017-11-17991浏览量pythonsocket模块基本的P

- Haproxy 负载均衡集群

weixin_34348805

|br0router192.168.29.128vip:192.168.29.128192.168.29.128/32修改内核参数servicehttpdstart测试:找宿主机http://192.168.29.128找同学去访问:确保它的电脑没有192.168.29.0/24网络却把把网关指向宿主机10网段的IP再去访问http://192.168.29.128三、部署memcached把机器

- 物联网工业级网关解决方案 工业4G路由器助力智慧生活

博晶网络

工业4G路由器模块4G转WiFi物联网网关方案工业4G路由器模块工业4G路由器工业级网关物联网智能路由器

随着科技的飞速发展,无线通信技术正逐步改变我们的工作与生活。在这个智能互联的时代,一款高性能、稳定可靠的工业4G路由器成为了众多行业不可或缺的装备。工业4G路由器以其卓越的性能和多样化的功能,助力我们步入智慧新纪元。一、快速转化,无线变有线工业4G路由器能够迅速将4G信号转化为网口传输或WiFi传输,让无线信号瞬间变为有线连接,实现稳定、高速的数据传输。无论是在偏远地区还是网络覆盖不佳的角落,它都

- HTTP/2 与 HTTP/3 的新特性

计算机毕设定制辅导-无忧学长

#HTTPhttp网络协议网络

一、引言在互联网蓬勃发展的浪潮中,HTTP协议作为网络通信的基石,历经多次迭代升级,不断推动着网络传输效率与性能的提升。从最初简单的HTTP/0.9版本,仅能实现基本的文本传输,到HTTP/1.0引入多种请求方法与头部信息,再到HTTP/1.1通过长连接、管线化等技术优化传输性能,HTTP协议逐步适应了日益复杂的网络需求。然而,随着移动互联网、高清视频、在线游戏等应用的爆发式增长,对网络传输的速度

- 前端接口报500如何解决 发生的原因以及处理步骤

m0_74823863

vip1024p前端

接口500,通常指的是服务器内部错误(InternalServerError),是HTTP协议中的一个标准状态码。当服务器遇到无法处理的错误时,会返回这个状态码。这种错误可能涉及到服务器配置、服务器上的应用程序、服务器资源、数据库、网络连接等多种原因。一、接口500错误的可能原因服务器端代码错误:语法错误:如拼写错误、缺少关键结尾等。逻辑错误:程序逻辑不正确,导致运行时异常。异常处理不当:如空指针

- Windows10解决“远程计算机或设备将不接受连接检测到该设备或资源(Web 代理)未设置为接受端口“7897”上的连接”问题和代理服务器知识科普

m0_74823863

vip1024p前端php开发语言

问题表述:远程计算机或设备将不接受连接检测到检测到该设备或资源(Web代理)未设置为接受端口“7897”上的连接。在教室上课,因为各种原因改了网络设置,以致无法Web联网。但是微信和钉钉收发消息自如。网络诊断后报错这是我遇到的报错。解决方法:左下角“开始”“设置”“网络和Internet”左边栏最下方“代理”关闭“自动检测设置”“使用设置脚本”“手动设置代理”经过上述操作之后,能够正常访问Web(

- 【网络】DNS解析流程

lose_rose777

面试题java后端

DNS全称叫做域名系统。DNS域名主要是通过.来进行分割层级的,越往后层级级别越大(符合外国人起的名称)我们访问的url如:www.baidu.com其实在最后还有一个.->www.baidu.com.最后一个点代表根域名.根域在最顶层,下一层就是.com顶级域,在下面就是baidu.com权威域层级关系就是一个树状结构:根域DNS服务器(.)顶级域DNS服务器(.com)权威域DNS服务器(ba

- Python网络编程(八)-python websockets的使用,实现server和client的通信

liranke

python网络编程pythonwebsocketpython网络serverclient

1.websocket简介:python3提供了websockets,用于web应用程序,本节介绍websockets相关内容。2.websockets常用方法:serve:在server端使用,等待客户端的连接。如果连接成功,返回一个websocket。connect:在client端使用,用于建立连接。send:发送数据,server和client双方都可以使用。recv:接收数据,serve

- 每天五分钟深度学习框架pytorch:基于vgg块搭建VGG卷积神经网络

每天五分钟玩转人工智能

深度学习框架pytorch深度学习pytorchcnnVGG卷积神经网络

本文重点前面我们使用pytorch搭建了vgg块,本文我们使用vgg块搭建卷积神经网络VGG16,我们先来看一下vgg16的模型结构是什么样的:搭建vgg16importtorchfromtorchimportnndefvgg_block(num_convs,in_channels,out_channels):net=[nn.Conv2d(in_channels,out_channels,kern

- IoT安全软件:Forescout二次开发_Forescout部署与运维

chenlz2007

物联网物联网运维网络php安全java

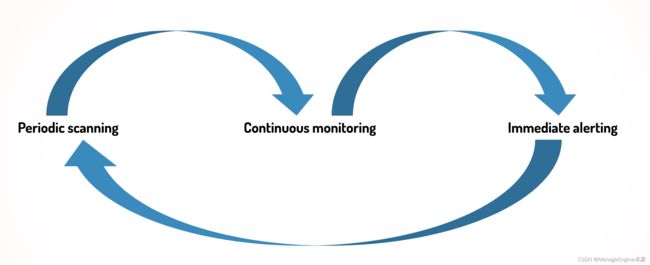

Forescout部署与运维1.Forescout架构概述Forescout是一个高度灵活且可扩展的IoT安全平台,旨在帮助组织保护其网络免受各种威胁。Forescout的架构由多个组件组成,包括核心服务器、传感器、代理和客户端。这些组件协同工作,实现对网络中IoT设备的全面监控和管理。1.1核心服务器核心服务器是Forescout平台的中心枢纽,负责管理和协调所有其他组件。它提供了一个集中式的管

- 医院如何进行安全等级保护?!推介方案:医院网络安全等级保护解决方案V1.0

智慧化智能化数字化方案

方案解读馆安全等级保护方案等保2.0医院等保方案

第一章项目概述背景1.1项目背景医院网络复杂,需满足高效办公和外界通讯需求,同时保障数据安全,应对《网络安全法》和等级保护要求。1.2项目建设目标建立安全技术防护体系,健全安全管理制度,制定应急预案,提供安全培训,完善整体安全规划。1.3方案设计原则遵循等级保护要求,体系化设计,采用先进产品,有序建设,提供细致化安全服务。1.4项目依据依据多项国家信息安全标准和法规,确保项目合规性。

- ESP8266-01S的TCP/IP相关的AT指令

通信.萌新

tcp/ip网络linux

目录1、AT+CIPSTATUS——查询网络连接信息2、AT+CIPDOMAIN——域名解析功能3、AT+CIPSTART建立TCP连接、UDP传输、SSL连接4、AT+CIPSSLSIZE——设置SSlbuffer容量5、AT+CIPSEND——发送数据6、AT+CIPSENDEX——发送数据;达到设置长度或者遇到字符"\0"时,则发送数据7、AT+CIPSENDBUF——数据写入TCP发包缓存

- 在Linux系统中无网络安装Nginx并配置负载均衡

LensonYuan

项目发布linux网络nginx

在Linux系统中无网络安装Nginx并配置负载均衡在现代的Web开发和运维中,Nginx作为一个高性能的HTTP和反向代理服务器,被广泛应用于负载均衡、静态资源服务、SSL终端等场景。然而,在某些特殊环境下,服务器可能无法访问互联网,这就需要在无网络的情况下手动安装和配置Nginx。本文将详细介绍如何在Linux系统中无网络安装Nginx,并通过Nginx实现负载均衡。1.环境准备在开始安装之前

- 网络编程之接收端和发送端

青木川崎

java

packagemyclass;importjava.net.;/需求:通过UDP传输方式,将一段文字数据发送出去思路:1.建立updSocket服务2.提供数据,并将数据封装到数据包中。3.通过socket服务发送功能,将数据包发出去4.关闭资源*///发送端classUdpSend{publicstaticvoidmain(String[]args)throwsException{//1.建立S

- Mysql常见问题处理集锦

青木川崎

mysql数据库

Mysql常见问题处理集锦root用户密码忘记,重置的操作(windows上的操作)MySQL报错:ERROR1118(42000):Rowsizetoolarge.或者Rowsizetoolarge(>8126).场景:报错原因解决办法详解行大小限制示例:内容来源于网络,主要用于知识分享,若侵权,请联系博主,会及时删除root用户密码忘记,重置的操作(windows上的操作)1:通过任务管理器或

- 实时监控社区帖子删除的Python系统构建

永不放弃yes

本文还有配套的精品资源,点击获取简介:本系统采用Python开发,专注于实时监测网络平台上的帖子删除情况。Python语言以其简洁和丰富的第三方库支持,如requests、BeautifulSoup、Selenium,构成了系统的核心。系统通过定时任务执行监测,实现帖子信息的记录和比较,并提供异常处理及日志记录功能。用户界面和合规性考虑也是系统设计的一部分。1.Python编程语言在删贴监测系统中

- 解析银行企业网银:功能、安全与应用场景

菁英猎人职业教育

金融计算机软件测试功能测试金融测试用例测试工具

银行企业网银,是银行面向企业用户开发的一种网上银行服务,相对于个人网银而言,企业网银拥有更高的安全级别和更多针对企业的功能。一、定义与特点定义:银行企业网银是指银行通过互联网或专线网络,为企业客户提供账户查询、转账结算、在线支付等金融服务的渠道。特点:高安全性:企业网银采用多重安全认证机制,确保交易安全。功能丰富:涵盖账户管理、转账汇款、在线支付、投资理财等多种功能。便捷高效:支持7x24小时在线

- 深入浅出广度优先搜索(BFS):从原理到 Python 代码实现

纪至训至

算法python

引言在图论和计算机科学中,广度优先搜索(Breadth-FirstSearch,简称BFS)是一种用于遍历或搜索图或树结构的算法。它从给定的起始节点开始,以广度优先的方式逐层探索图的节点,直到找到目标节点或遍历完整个图。BFS在许多实际问题中都有广泛应用,如路径规划、迷宫求解、社交网络分析等。本文将详细介绍BFS的原理,并通过一个Python代码示例,即使用BFS查找二维网格中从起点到终点的最短路

- 微软Edge浏览器的辅助功能设置:提升用户体验的指南

2402_85758936

microsoftedgeux

引言微软Edge浏览器不仅提供了现代化的浏览体验,还特别关注了不同用户群体的访问需求,包括残障人士。Edge浏览器内置了一系列辅助功能,旨在帮助所有用户更便捷地访问网络内容。本文将详细介绍如何在Edge浏览器中启用和配置辅助功能。辅助功能的重要性辅助功能对于确保残障用户能够无障碍使用网络资源至关重要。这些功能可能包括屏幕阅读器支持、高对比度模式、文字放大等,以适应不同用户的视觉、听觉和操作需求。E

- 《AI 造梦:解锁虚拟场景与角色逼真丰富密码》

人工智能深度学习

在科技飞速发展的当下,生成式人工智能正以前所未有的态势席卷各个领域,尤其在构建虚拟世界方面,展现出令人惊叹的潜力。从沉浸式游戏世界到逼真的影视特效场景,从栩栩如生的虚拟偶像到互动性极强的虚拟角色,生成式人工智能正在改写我们对虚拟场景和角色的认知。今天,就让我们深入探寻如何利用这一前沿技术,创造出更加逼真且丰富的虚拟场景与角色。生成式AI技术基石生成式对抗网络(GANs)和变分自编码器(VAEs)是

- 《鸿蒙微内核与人工智能算法协同,开启智能系统新时代》

人工智能深度学习

在当今科技飞速发展的时代,鸿蒙系统以其独特的微内核架构和对人工智能算法的深度融合,正引领着操作系统智能化的新潮流。本文将深入探讨鸿蒙系统的微内核架构是如何与人工智能算法高效协同,从而提升系统性能和智能化水平的。鸿蒙系统微内核架构的优势鸿蒙系统采用微内核架构,将核心功能模块化,只保留最基本的进程管理、内存管理和通信机制等功能在内核中,而文件系统、网络协议等则作为独立的模块放在用户空间运行。这种架构使

- 附原文 |《2024年漏洞与威胁趋势报告》深度解读

漏洞

在信息技术飞速发展的当下,网络安全已然成为全球瞩目的焦点。安全极客社区精心译制的《2024年漏洞与威胁趋势报告》明确指出,2023年堪称网络安全领域的重要分水岭。这一年,新发现漏洞的数量出现了前所未有的增长态势,其中高危或严重级别的漏洞占比高达一半,漏洞利用的时间线显著缩短,然而平均修复时间却过长。金融服务、制造业以及公用事业等行业面临的网络威胁愈发严峻,首席信息安全官所承担的法律责任也日益加重。

- knob UI插件使用

换个号韩国红果果

JavaScriptjsonpknob

图形是用canvas绘制的

js代码

var paras = {

max:800,

min:100,

skin:'tron',//button type

thickness:.3,//button width

width:'200',//define canvas width.,canvas height

displayInput:'tr

- Android+Jquery Mobile学习系列(5)-SQLite数据库

白糖_

JQuery Mobile

目录导航

SQLite是轻量级的、嵌入式的、关系型数据库,目前已经在iPhone、Android等手机系统中使用,SQLite可移植性好,很容易使用,很小,高效而且可靠。

因为Android已经集成了SQLite,所以开发人员无需引入任何JAR包,而且Android也针对SQLite封装了专属的API,调用起来非常快捷方便。

我也是第一次接触S

- impala-2.1.2-CDH5.3.2

dayutianfei

impala

最近在整理impala编译的东西,简单记录几个要点:

根据官网的信息(https://github.com/cloudera/Impala/wiki/How-to-build-Impala):

1. 首次编译impala,推荐使用命令:

${IMPALA_HOME}/buildall.sh -skiptests -build_shared_libs -format

2.仅编译BE

${I

- 求二进制数中1的个数

周凡杨

java算法二进制

解法一:

对于一个正整数如果是偶数,该数的二进制数的最后一位是 0 ,反之若是奇数,则该数的二进制数的最后一位是 1 。因此,可以考虑利用位移、判断奇偶来实现。

public int bitCount(int x){

int count = 0;

while(x!=0){

if(x%2!=0){ /

- spring中hibernate及事务配置

g21121

Hibernate

hibernate的sessionFactory配置:

<!-- hibernate sessionFactory配置 -->

<bean id="sessionFactory"

class="org.springframework.orm.hibernate3.LocalSessionFactoryBean">

<

- log4j.properties 使用

510888780

log4j

log4j.properties 使用

一.参数意义说明

输出级别的种类

ERROR、WARN、INFO、DEBUG

ERROR 为严重错误 主要是程序的错误

WARN 为一般警告,比如session丢失

INFO 为一般要显示的信息,比如登录登出

DEBUG 为程序的调试信息

配置日志信息输出目的地

log4j.appender.appenderName = fully.qua

- Spring mvc-jfreeChart柱图(2)

布衣凌宇

jfreechart

上一篇中生成的图是静态的,这篇将按条件进行搜索,并统计成图表,左面为统计图,右面显示搜索出的结果。

第一步:导包

第二步;配置web.xml(上一篇有代码)

建BarRenderer类用于柱子颜色

import java.awt.Color;

import java.awt.Paint;

import org.jfree.chart.renderer.category.BarR

- 我的spring学习笔记14-容器扩展点之PropertyPlaceholderConfigurer

aijuans

Spring3

PropertyPlaceholderConfigurer是个bean工厂后置处理器的实现,也就是BeanFactoryPostProcessor接口的一个实现。关于BeanFactoryPostProcessor和BeanPostProcessor类似。我会在其他地方介绍。

PropertyPlaceholderConfigurer可以将上下文(配置文件)中的属性值放在另一个单独的标准java

- maven 之 cobertura 简单使用

antlove

maventestunitcoberturareport

1. 创建一个maven项目

2. 创建com.CoberturaStart.java

package com;

public class CoberturaStart {

public void helloEveryone(){

System.out.println("=================================================

- 程序的执行顺序

百合不是茶

JAVA执行顺序

刚在看java核心技术时发现对java的执行顺序不是很明白了,百度一下也没有找到适合自己的资料,所以就简单的回顾一下吧

代码如下;

经典的程序执行面试题

//关于程序执行的顺序

//例如:

//定义一个基类

public class A(){

public A(

- 设置session失效的几种方法

bijian1013

web.xmlsession失效监听器

在系统登录后,都会设置一个当前session失效的时间,以确保在用户长时间不与服务器交互,自动退出登录,销毁session。具体设置很简单,方法有三种:(1)在主页面或者公共页面中加入:session.setMaxInactiveInterval(900);参数900单位是秒,即在没有活动15分钟后,session将失效。这里要注意这个session设置的时间是根据服务器来计算的,而不是客户端。所

- java jvm常用命令工具

bijian1013

javajvm

一.概述

程序运行中经常会遇到各种问题,定位问题时通常需要综合各种信息,如系统日志、堆dump文件、线程dump文件、GC日志等。通过虚拟机监控和诊断工具可以帮忙我们快速获取、分析需要的数据,进而提高问题解决速度。 本文将介绍虚拟机常用监控和问题诊断命令工具的使用方法,主要包含以下工具:

&nbs

- 【Spring框架一】Spring常用注解之Autowired和Resource注解

bit1129

Spring常用注解

Spring自从2.0引入注解的方式取代XML配置的方式来做IOC之后,对Spring一些常用注解的含义行为一直处于比较模糊的状态,写几篇总结下Spring常用的注解。本篇包含的注解有如下几个:

Autowired

Resource

Component

Service

Controller

Transactional

根据它们的功能、目的,可以分为三组,Autow

- mysql 操作遇到safe update mode问题

bitray

update

我并不知道出现这个问题的实际原理,只是通过其他朋友的博客,文章得知的一个解决方案,目前先记录一个解决方法,未来要是真了解以后,还会继续补全.

在mysql5中有一个safe update mode,这个模式让sql操作更加安全,据说要求有where条件,防止全表更新操作.如果必须要进行全表操作,我们可以执行

SET

- nginx_perl试用

ronin47

nginx_perl试用

因为空闲时间比较多,所以在CPAN上乱翻,看到了nginx_perl这个项目(原名Nginx::Engine),现在托管在github.com上。地址见:https://github.com/zzzcpan/nginx-perl

这个模块的目的,是在nginx内置官方perl模块的基础上,实现一系列异步非阻塞的api。用connector/writer/reader完成类似proxy的功能(这里

- java-63-在字符串中删除特定的字符

bylijinnan

java

public class DeleteSpecificChars {

/**

* Q 63 在字符串中删除特定的字符

* 输入两个字符串,从第一字符串中删除第二个字符串中所有的字符。

* 例如,输入”They are students.”和”aeiou”,则删除之后的第一个字符串变成”Thy r stdnts.”

*/

public static voi

- EffectiveJava--创建和销毁对象

ccii

创建和销毁对象

本章内容:

1. 考虑用静态工厂方法代替构造器

2. 遇到多个构造器参数时要考虑用构建器(Builder模式)

3. 用私有构造器或者枚举类型强化Singleton属性

4. 通过私有构造器强化不可实例化的能力

5. 避免创建不必要的对象

6. 消除过期的对象引用

7. 避免使用终结方法

1. 考虑用静态工厂方法代替构造器

类可以通过

- [宇宙时代]四边形理论与光速飞行

comsci

从四边形理论来推论 为什么光子飞船必须获得星光信号才能够进行光速飞行?

一组星体组成星座 向空间辐射一组由复杂星光信号组成的辐射频带,按照四边形-频率假说 一组频率就代表一个时空的入口

那么这种由星光信号组成的辐射频带就代表由这些星体所控制的时空通道,该时空通道在三维空间的投影是一

- ubuntu server下python脚本迁移数据

cywhoyi

pythonKettlepymysqlcx_Oracleubuntu server

因为是在Ubuntu下,所以安装python、pip、pymysql等都极其方便,sudo apt-get install pymysql,

但是在安装cx_Oracle(连接oracle的模块)出现许多问题,查阅相关资料,发现这边文章能够帮我解决,希望大家少走点弯路。http://www.tbdazhe.com/archives/602

1.安装python

2.安装pip、pymysql

- Ajax正确但是请求不到值解决方案

dashuaifu

Ajaxasync

Ajax正确但是请求不到值解决方案

解决方案:1 . async: false , 2. 设置延时执行js里的ajax或者延时后台java方法!!!!!!!

例如:

$.ajax({ &

- windows安装配置php+memcached

dcj3sjt126com

PHPInstallmemcache

Windows下Memcached的安装配置方法

1、将第一个包解压放某个盘下面,比如在c:\memcached。

2、在终端(也即cmd命令界面)下输入 'c:\memcached\memcached.exe -d install' 安装。

3、再输入: 'c:\memcached\memcached.exe -d start' 启动。(需要注意的: 以后memcached将作为windo

- iOS开发学习路径的一些建议

dcj3sjt126com

ios

iOS论坛里有朋友要求回答帖子,帖子的标题是: 想学IOS开发高阶一点的东西,从何开始,然后我吧啦吧啦回答写了很多。既然敲了那么多字,我就把我写的回复也贴到博客里来分享,希望能对大家有帮助。欢迎大家也到帖子里讨论和分享,地址:http://bbs.csdn.net/topics/390920759

下面是我回复的内容:

结合自己情况聊下iOS学习建议,

- Javascript闭包概念

fanfanlovey

JavaScript闭包

1.参考资料

http://www.jb51.net/article/24101.htm

http://blog.csdn.net/yn49782026/article/details/8549462

2.内容概述

要理解闭包,首先需要理解变量作用域问题

内部函数可以饮用外面全局变量

var n=999;

functio

- yum安装mysql5.6

haisheng

mysql

1、安装http://dev.mysql.com/get/mysql-community-release-el7-5.noarch.rpm

2、yum install mysql

3、yum install mysql-server

4、vi /etc/my.cnf 添加character_set_server=utf8

- po/bo/vo/dao/pojo的详介

IT_zhlp80

javaBOVODAOPOJOpo

JAVA几种对象的解释

PO:persistant object持久对象,可以看成是与数据库中的表相映射的java对象。最简单的PO就是对应数据库中某个表中的一条记录,多个记录可以用PO的集合。PO中应该不包含任何对数据库的操作.

VO:value object值对象。通常用于业务层之间的数据传递,和PO一样也是仅仅包含数据而已。但应是抽象出的业务对象,可

- java设计模式

kerryg

java设计模式

设计模式的分类:

一、 设计模式总体分为三大类:

1、创建型模式(5种):工厂方法模式,抽象工厂模式,单例模式,建造者模式,原型模式。

2、结构型模式(7种):适配器模式,装饰器模式,代理模式,外观模式,桥接模式,组合模式,享元模式。

3、行为型模式(11种):策略模式,模版方法模式,观察者模式,迭代子模式,责任链模式,命令模式,备忘录模式,状态模式,访问者

- [1]CXF3.1整合Spring开发webservice——helloworld篇

木头.java

springwebserviceCXF

Spring 版本3.2.10

CXF 版本3.1.1

项目采用MAVEN组织依赖jar

我这里是有parent的pom,为了简洁明了,我直接把所有的依赖都列一起了,所以都没version,反正上面已经写了版本

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="ht

- Google 工程师亲授:菜鸟开发者一定要投资的十大目标

qindongliang1922

工作感悟人生

身为软件开发者,有什么是一定得投资的? Google 软件工程师 Emanuel Saringan 整理了十项他认为必要的投资,第一项就是身体健康,英文与数学也都是必备能力吗?来看看他怎么说。(以下文字以作者第一人称撰写)) 你的健康 无疑地,软件开发者是世界上最久坐不动的职业之一。 每天连坐八到十六小时,休息时间只有一点点,绝对会让你的鲔鱼肚肆无忌惮的生长。肥胖容易扩大罹患其他疾病的风险,

- linux打开最大文件数量1,048,576

tianzhihehe

clinux

File descriptors are represented by the C int type. Not using a special type is often considered odd, but is, historically, the Unix way. Each Linux process has a maximum number of files th

- java语言中PO、VO、DAO、BO、POJO几种对象的解释

衞酆夼

javaVOBOPOJOpo

PO:persistant object持久对象

最形象的理解就是一个PO就是数据库中的一条记录。好处是可以把一条记录作为一个对象处理,可以方便的转为其它对象。可以看成是与数据库中的表相映射的java对象。最简单的PO就是对应数据库中某个表中的一条记录,多个记录可以用PO的集合。PO中应该不包含任何对数据库的操作。

BO:business object业务对象

封装业务逻辑的java对象