攻防世界-看雪看雪看雪

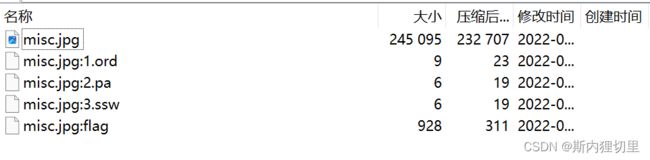

1.下载附件,解压安装包。

得到一张图片。

2.分析过程。

CTF,MISC图片常规的隐写步骤:

1.首先:查看图片属性是否有可疑点。

2.放入winhex查找信息。

3.放入stegsolve查找信息。

4.若是.png图片结尾还可放到tweakpng.exe,改变图片的大小。

特殊思路:若是在常规步骤中,找不到信息,可能是题目或者是提示信息中找到隐秘的隐写方法。

发现只有一个方法能找到,在看雪看雪看雪中找到关键点。

猜测是十六进制的数,因为其中有f。

对其进行转成十进制。python代码如下。

#十六进制转化为十进制

hex='73,6e,6f,77,21,21,21'

s=hex.split(",")

flag=''

for i in s:

i=str(int(i,16))

flag=flag+i+','

print(flag)得到结果:115,110,111,119,33,33,33

再将数据进行转化为ASCII码。直接根据ASCII码表对照。

得到ASCII:snow!!!

3.

ntfs流隐写:NTFS文件系统中存在NTFS数据流文件也被称为Alternate data streams(ADS),是NTFS磁盘格式得一个特性之一。

每个文件都有主文件流和非主文件流,主文件流能够直接看到;而非主文件流寄宿于主文件中,无法直接读取,这个非主文件流就是NTFS交换数据流。

也就是说非主文件是真实存在于我们系统得,但是我们看不到,可以通过创建这样得数据交换流文件,达到隐写得效果。

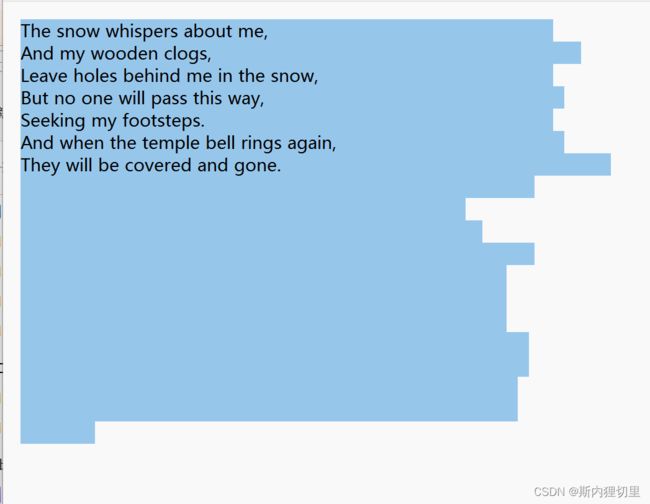

snow隐写:大概就是在文本末尾追加由制表位隔开的空格以不同的组合排列以实现信息的隐藏。

4.回归正题。

通过7zip打开,不用解压,直接看即可。

1,2,3文件内容是他朝,若是,同淋雪。

将flag的内容切记使用快捷键ctrl+a全选,因为空白地方有位置。

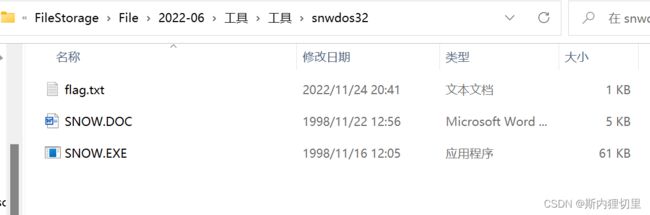

新建flag.txt文件在snow32文件下。

打开命令行cmd。输入snow -C -p 他朝若是同淋雪 flag.txt

最终flag:flag{Sn0w_M@n!!!!!!!}