网络安全kali渗透学习 web渗透入门 如何进行NESSUS漏洞检测

NESSUS简介

1998年,Nessus的创办人Renaud Deraison展开了一项名为"Nessus"的计划,其计划目的是希望能为互联网社群提供一个免费、威力强大、更新频繁并简易使用的远端系统安全扫描程式。2002年时,Renaud与Ron Gula, Jack Huffard创办了一个名为Tenable Network Security机构。在第三版的Nessus释出之时,该机构收回了Nessus的版权与程式源代码(原本为开放源代码),并注册了nessus.org成为该机构的网站。目前此机构位于美国马里兰州的哥伦比亚。

这篇文章教大家如何进行NESSUS漏洞检测

以下有视频版还有文字版

不知道怎么操作的请看文字版的,里面详细的步骤。

关注公众号侠盗男爵回复【kali系统】

视频版↓:

网络安全/kali/黑客/web安全/渗透测试/-3-5个月网络安全全套课程-小白入门到精通!_哔哩哔哩_bilibili

文字版↓:

年底了号主把我自己用到所有技术“做过的实战项目-内网实战靶场环境-渗透工具”还有很多渗透思维图谱!

实验环境:因为NESSUS占用内存比较大,做这个实验需要将Kali内存调到6G或8G。

下载地址

https://www.tenable.com/downloads/nessus

下载最新版本的NESSUS就可以。

NESSUS安装配置

上传安装包到Kali 可以使用rz命令上传。

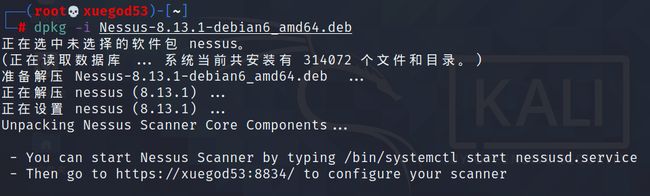

┌──(rootxuegod53)-[~]

└─# dpkg -i Nessus-8.13.1-debian6_amd64.deb

└─# systemctl start nessusd

其他浏览器可能打不开此链接,使用chrome浏览器打开链接: https://192.168.1.53:8834

因为是https协议,显示证书有问题,我们直接点“高级”,继续前往就可以了。

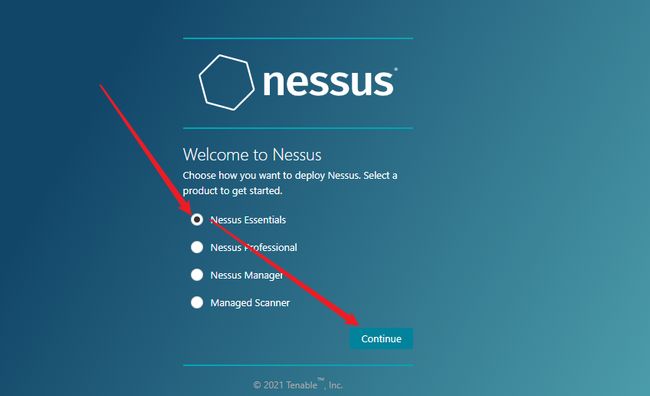

选择第一个免费版本

申请激活码:

不用,获取激活码链接https://www.tenable.com/products/nessus/nessus-essentials

随意输入姓名,邮箱必须正确。会把激活码发你的邮箱中。

登录自己的邮箱查看激活码

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8Fp7bYNK-1645430622829)()]

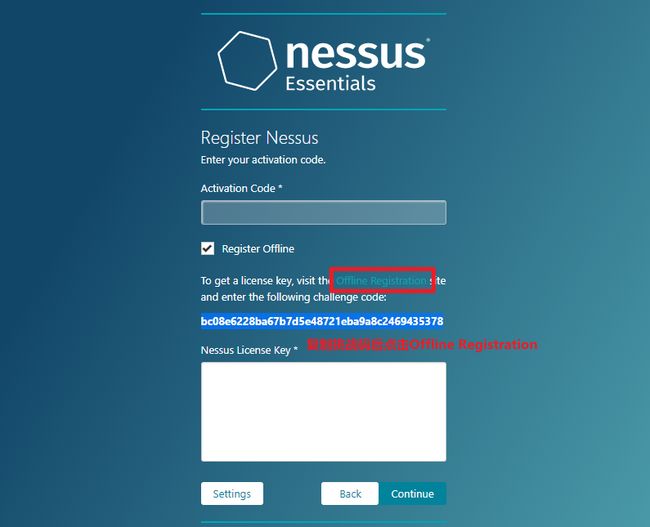

注:8TGT-NVC6-NSXE-4A5S-KEA7大家不要用我这个激活码,因为激活码只能使用一次。

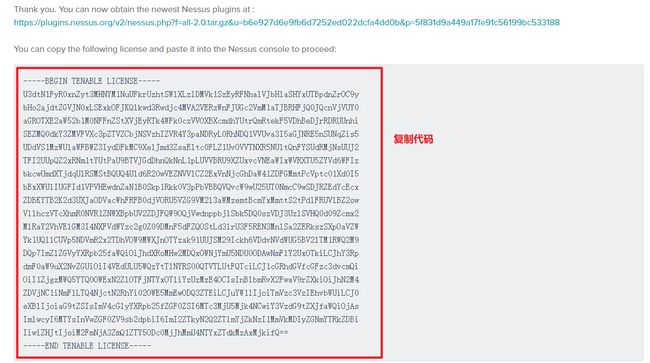

点击提交后生成密钥,但是我们这里插一步,因为我们是离线安装所以我们需要点击下面链接下载插件,让它一直下载就行等我们激活完成后我们再进行安装。

我已经提前下载好了。下载完的插件包是: all-2.0.tar.gz

将all-2.0.tar.gz上传到kali系统/root下。

在浏览器中复制证书信息,红框中的内容,都要复制:

创建管理员账号和密码

开始初始化:

等一会。

上传我们刚才下载好的插件到Kali然后使用nessuscli命令进行安装

└─# /opt/nessus/sbin/nessuscli update /root/all-2.0.tar.gz

重启nessus服务

└─# systemctl restart nessusd

登录: https://192.168.1.53:8834 用户名: admin 密码: 123456

等待插件编译完成即可。

配置扫描Windows主机

开启一台XP系统,IP是: 192.168.1.54

登录:https://192.168.1.53:8834 用户名:admin 密码: 123456

安装完成,同学不懂英文的可以使用Google浏览器的汉化功能。

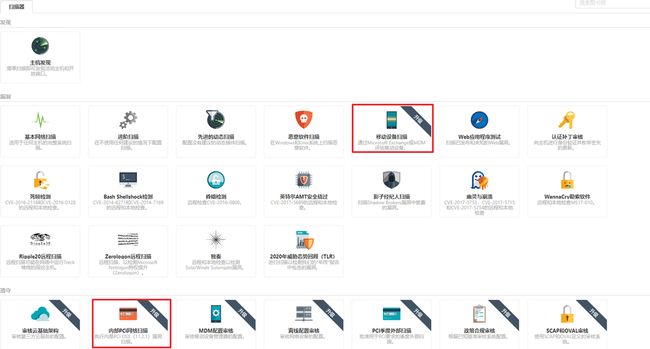

这些带升级标志的插件都是需要NESSUS升级到更高的版本才可以使用,这个指的不是软件版本,指的是付费。

我们添加一个高级扫描,来扫描XP系统的漏洞。

注:目标,这里如果写多个IP,每个IP以英文逗号分隔。

后面就不给大家截图展示了,配置项理解起来比较简单。

点击保存

其实我们没有做什么过多的配置,大家可以根据自己的需求去改任意的配置项,我们只是添加了一台WindowsXP主机。

然后我们点击任务就可以看到他的扫描过程

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CPnLRHvF-1645430622858)()]

这里扫描出了XP有MS08-067、MS09-001、MS17-010漏洞,是否存在这些漏洞还需要进行验证。

配置扫描Web服务

新建扫描任务

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KWGHKVRA-1645430622861)()]

到插件最后找到Web应用程序测试

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-153fOpH7-1645430622863)()]

目标可以直接填写域名,多个域名之间用英文逗号间隔

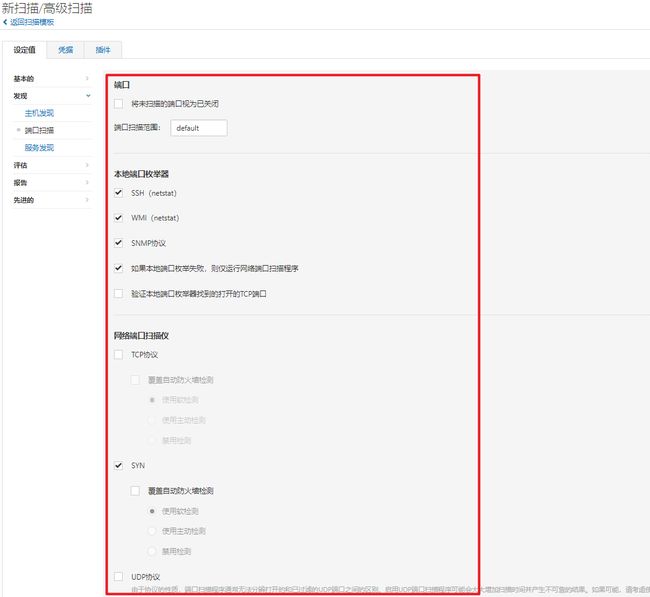

我们选择扫描所有端口,因为老师这边的web环境是非常规端口。同学们如果扫描80端口443端口可以选择公共端口或者下面的习惯,也就是自定义端口。

发射

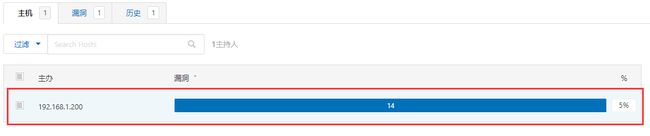

我们点击任务可以查看扫描状态

点进去查看更详细的信息

可以看到它扫描到了我们14个开放的Web端口,而且对我们的Web目录进行了枚举,对Web程序而言枚举到目录信息是很容易被黑客利用的。但是到目前为止他还没有扫描完成,我们等待扫描结束查看更完整的结果。

扫描结果我们查看HTTP的安全问题

存在多个漏洞信息。

我们可以看到他给出了简单的解决办法升级到更高的版本。