CTF工具使用汇总

做题很多的时候都会用到工具,我现在也来简单汇总一下我现在用到过的工具,很多都可以在github或者CTFHUB上直接下载到。

WEB

burpsuit

用到最多的工具了吧,抓包,重发,爆破等等功能。bp是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。它有多个模块,初次使用需要先设置好代理和证书,详细的安装和使用教程可以自己百度。

信息收集

dirsreach

dirsearch是一个python开发的目录扫描工具,目的就是扫描网站的敏感文件和目录找到信息泄露的的点进行进一步渗透。从github上就可以下载到,其运行命令是类似这样的(可以在readme.md中查看详细用法或者直接-h):

御剑

这是我用的御剑(咱也不知道为啥为什么是想念初恋珍藏版),要进行信息搜集可以输入要进行扫描的域名,根据网站的情况设置线程(有些网站可能会限制同一时间内的请求数量),同时也可以选择扫描的文件类型(这个一般时间较长,我比较常用dirsearch):

webshell后门管理工具

蚁剑(AntSword)

目前这个是我使用比较多的,其他几个都没怎么用过,下面这几个管理工具都是在github中可以直接下载到的。首先这个是封面(节日期间的封面还挺应景儿):

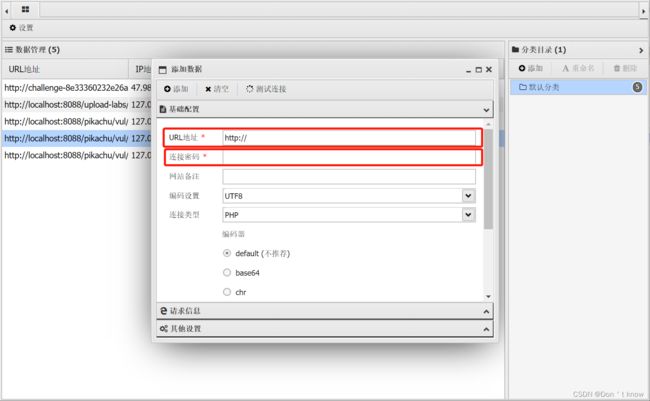

要添加后门连接可以右键添加数据,然后url就是到我们植入的后门文件,连接密码一般情况下都是一句话木马里传入的变量,编码看情况进行选择:

设置好以后可以点击测试连接,连接成功之后就可以进行保存了。之后双击添加好的链接后会拿到网站的权限,可以用图形化的界面显示目录,

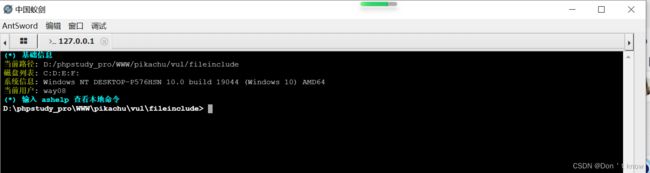

也可以右键选择虚拟终端进行命令行上的操作:

冰蝎(Behinder)

冰蝎是一款目前比较流行的Webshell管理工具,在2020年更新的3.0版本中去除了动态密钥协商机制,采用预共享密钥,载荷全程无明文。因其优秀的加密传输特性,被攻击者广泛采用。冰蝎相较其它Webshell管理工具,具备如下优点:支持跨平台运行、多采用加密传输、版本更新频繁等。目前冰蝎已更新到v3.0 beta7,新版本增加了Java内存马注入、支持多种Web容器、反向DMZ等功能。

哥斯拉(Godzilla)

哥斯拉是一款比较新的Webshell管理工具,哥斯拉号称全部类型的shell均可绕过市面所有静态查杀、流量加密可绕过市面全部WAF,且自带众多插件。支持对载荷进行AES等各种加密,支持自定义Http头,支持内存shell,提供丰富的Webshell功能。

CobaltStrike(CS)

CobaltStrike,是著名的渗透测试平台,简称CS。支持多种协议的受控主机上线方式,集成了提权、凭据获取、端口扫描、OFFICE攻击、钓鱼等多种功能。他分为团队服务器(team server)和客户端(client);Team Server用于存储搜集各种数据、管理日志等。client用于进行具体的针对被攻击者的一些攻击操作。Client端可以有多个且可以同时登录,Beacon 是CobaltStrike 的 payload,常用的通信方式有HTTP、HTTPS和DNS隧道,除了DNS隧道,其他通信方式的回联端口均可自行设定。

(取自https://www.aqniu.com/vendor/73751.html)

webshell查杀

D盾(D_Safe)

D盾是一款专为IIS设计的一个主动防御的保护软件,以内外保护的方式防止网站和服务器被入侵。它可以指定某一文件夹,也可以针对整个网站,整个盘进行查杀:

MISC

十六进制分析工具

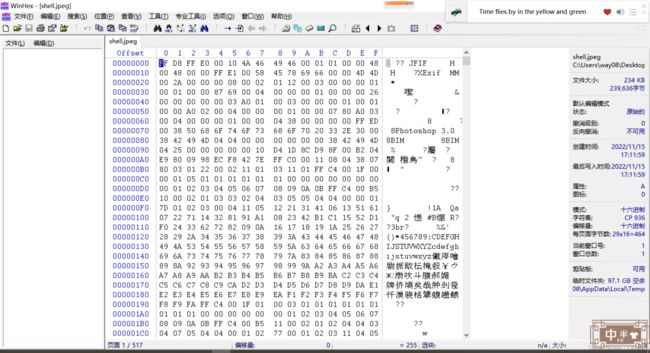

在进行文件分析时很多都会用到十六进制分析工具:

winhex

使用这些工具我们可以分析文件头来判断文件类型以及文件的一些其他格式信息:

010Editor

010跟winhex比更灵活一些 ,感觉功能更多一些,在工具一栏中还可以进行文件比较以及一些直方图的数量统计等,模板中还会根据文件类型整理分类其数据块,便于我们更好地分析文件:

文件分离

binwalk(Kali Linux)

这个工具是kali中自带的,直接就能使用,非常方便,但是有时也不能分离全部文件,需要子啊用formost尝试一下或者自己使用16进制工具分析一下再手动分离。

分离文件的命令一般为:

binwalk -e filenameformost(Kali Linux)

我一般都用binwalk,很少用formost。他分离文件的命令一般为:

foremost filename -o output_name(输出文件夹名)图片隐写

Stegsolve(LSB隐写)

他是一个可以分析图片隐写的工具,使用java编写。打开图片之后可以点击下方的左右箭头尝试进行不同色位的隐写,

还可以选择analyse的多种模式对图片进行分析:

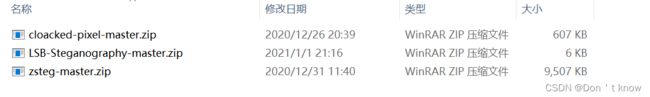

另外还有一些在github中也都可以下载到,这里就截一个名字了:

盲水印隐写

BlindWatermark

我用到的目前就是github上的BlindWatermark,这个工具使用Java编写的,下载到本地后需要自己使用编译器进行编译一下才能使用哦。使用命令举例如下(可以在readme.md中查看详细用法):

二维码隐写

PsQREdit

qrazybox

这是个在线的xiufu工具(但是我现在还不是很会用,等我再钻研钻研二维码的知识吧): QRazyBox - QR Code Analysis and Recovery Toolkit

PS

在CTF中有一些情况,二维码是缺少定位符(就是四个角的黑方块)的,需要手动添加,这个时候就还会用到PS。

F5隐写

F5-steganography

这个也不详细解释了,还没用过几次,github上应该直接能找到。

流量分析

wireshark

这个用的还是非常多的。一般抓包需要先选好接口,看要抓哪个接口的包:

一般情况下做题的话都是直接给数据包进行分析,可以使用指定的过滤规则进行筛选:

双击数据包可以看到详细信息,右键还可以选择追踪流等等,里面还有很多功能,就不详细赘述了。

音频分析

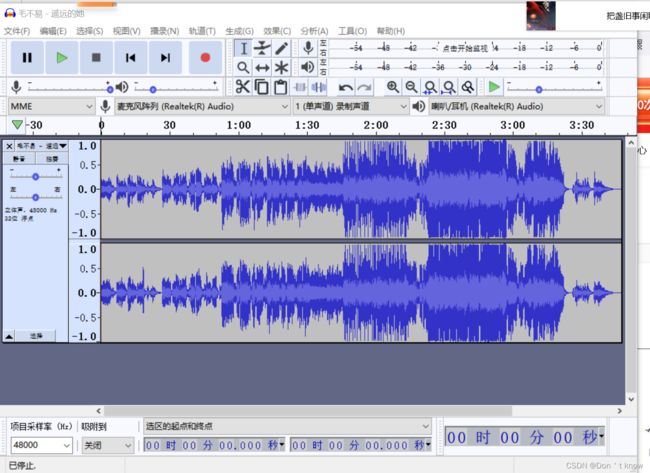

Audacity

一般用这个分析音频的规律,比如音频会有摩斯密码的形式,或者需要分离音频得到一些线索。

NTFS隐写

ntfsstreamseditor

这个主要是用于使用NTFS流写入隐藏的文件,图片,可执行文件(时来进行检测的,被检测的宿主可以是文件,文件夹,磁盘目录等等,使用这个工具就能够检测出有NTFS流的文件。

逆向

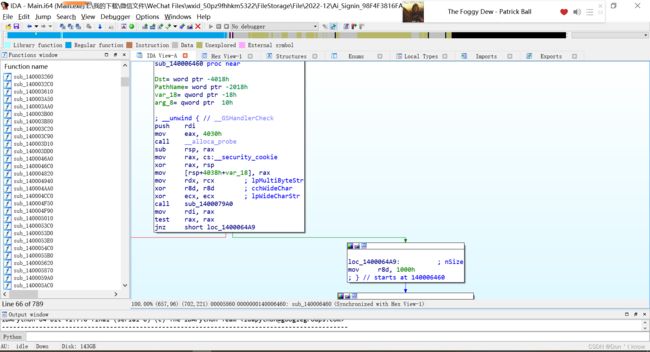

IDA

这个主要就是进行反编译的一个工具,逆向感觉大多会用到IDA,另外可能还会有一些安卓的反编译,目前我还没有学习这方便的题型。

Crypto

大部分都是一下线上工具,在线网页的形式,不过很多加解密网站的质量参差不齐,有的可能会解不出来或者解错,大家可以在做题感觉不对劲的时候多试几次。在这里就给大家推荐一个加解密功能比较强的网站:https://icyberchef.com/

大家可以在左边双击选择要进行的加解密操作,它可以叠加多种加解密,然后展示最终输出:

脚本

很多情况下都需要用到一些脚本,有的是其他人已经写好可以重复用的,有的需要自己根据情况进行更改或重新编写。我主要用到的一些就是关于计算crc和生成cookie的脚本(想了想还是不放了,感觉没什么用,遇到具体的题时在放比较好的)。

渗透

渗透还会用到很多工具,MSF,nmap,九头蛇等等,之后再补充吧。