- 【Python】socket

宅男很神经

python开发语言

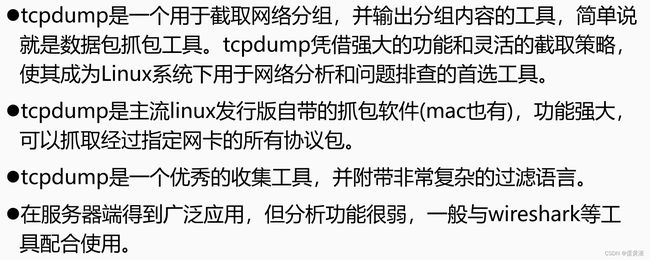

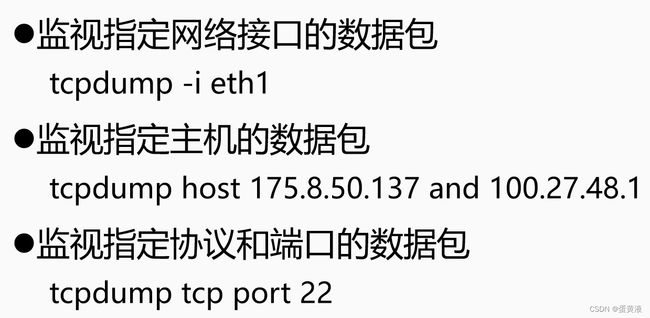

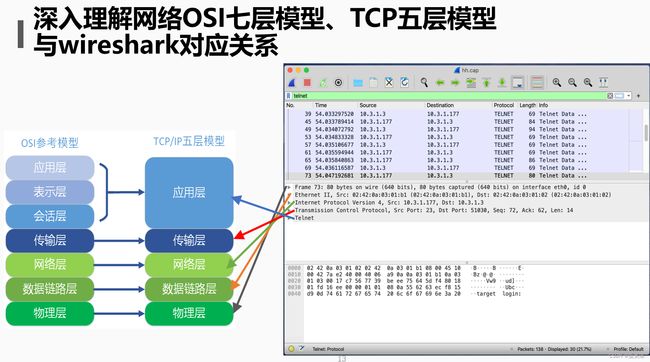

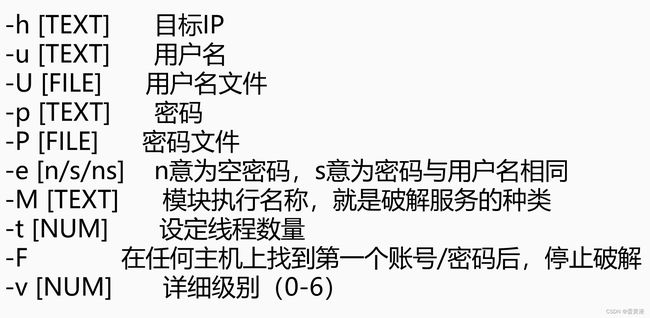

第一章:网络通信基石——深入理解OSI与TCP/IP模型在深入探究Pythonsocket模块之前,我们必须首先建立对网络通信底层原理的深刻理解。socket作为操作系统提供的低级网络接口,其行为和功能直接映射着网络协议栈的各个层次。因此,对OSI(开放系统互连)模型和TCP/IP模型的透彻分析,是理解socket操作精髓的先决条件。1.1网络通信的起源与核心概念网络通信的本质是数据在不同物理位置

- #Linux内存管理# 假设使用printf打印指针bufA和bufB指向的地址是一样的,那么在内核中这两块虚拟内存是否“打架”了呢?

不,在内核中这两块虚拟内存不会“打架”。原因在于虚拟内存的工作原理和内核的管理机制。下面我将详细解释,基于你描述的场景:假设在同一个进程或不同进程中,使用printf打印出的bufA和bufB的虚拟地址值相同。关键点:虚拟地址是进程本地的用户空间虚拟地址的含义:printf打印的地址是用户空间的虚拟地址(VirtualAddress)。每个进程都有自己的虚拟地址空间,由操作系统内核通过内存管理单元

- #Linux内存管理# vm_normal_page()函数返回的什么样页面的struct page数据结构?为什么内存管理代码中需要这个函数?

vm_normal_page()函数是Linux内核内存管理的一个关键且微妙的函数,其职责和返回结果需要深入理解。下面详细解释:1.vm_normal_page()返回什么样的structpage?vm_normal_page()函数接收一个有效的、已经存在于物理内存中的页表项(PTE)作为输入(即pte_present(pte)必须为true),然后返回一个指向与该PTE所映射的物理页帧相对应的

- KVM中使用桥接模式.运维就业技术教程

在KVM中使用桥接模式可以让虚拟机直接接入物理网络,使其成为局域网中的独立节点。以下是配置和使用桥接模式的详细指南:一、桥接模式原理作用:虚拟机通过宿主机的网桥(如virbr0)直接与物理交换机/路由器通信,获得与宿主机相同的网段IP。特点:虚拟机拥有独立IP,可被局域网内其他设备直接访问。无需NAT转换,网络性能更高。需确保宿主机网桥已正确配置。二、配置步骤1.创建网桥接口大多数Linux发行版

- 微信小程序-礼物商城:完整开发项目教程

薛迟

本文还有配套的精品资源,点击获取简介:微信小程序是腾讯公司推出的移动应用开发平台,适用于无需安装即可使用的在线服务。本项目分享的“微信小程序-礼物商城”源码为开发者提供了电商功能的实际参考,包括商品展示、搜索、购物车、订单管理、支付和用户评价等。源码覆盖了WXML、WXSS、JavaScript基础技术,数据存储、网络请求、页面路由、组件化开发、样式设计、调试与发布、授权与登录以及性能优化等微信小

- 带你了解DDoS攻击的原理,让你轻松学会DDoS攻击原理及防护措施

H_00c8

DDoS攻击原理是什么?随着网络时代的到来,网络安全变得越来越重要。在互联网的安全领域,DDoS(DistributedDenialofService)攻击技术因为它的隐蔽性,高效性一直是网络攻击者最青睐的攻击方式,它严重威胁着互联网的安全。接下来的文章中小编将会介绍DDoS攻击原理、表现形式以及防御策略。希望对您有所帮助。DDoS攻击原理及防护措施介绍一、DDoS攻击的工作原理1.DDoS的定义

- 也谈巴黎圣母院

大尾巴狼牙

巴黎圣母院被一场大火烧毁许多珍贵的文物,世人都很惋惜。许多网络言论充斥着,我认真想想这件事,也感慨我们中国的网民太有意思了。世界级的文物被烧毁,我们发声没有错,不知一些人为什么总要做出一些很出格的言论。伟大的民族之所以称之为伟大,并不是因为我们一直活在过去,活在狭隘的历史民粹主义中。我们的苦难并不是要求所有的人都一起承担,一起做出哀悼的样子。我们的国家发展的非常快,国民的素质却没有一起快速发展,最

- 2022-06-12

珍惜dxz

中原焦点团队杜小珍网络初中级28期坚持分享第375天坚持阅读第277天筑基笔记:1.埃里克森人格发展八阶段:以人格特征的标准划分年龄阶段。埃里克森话费的标准是心理社会危机,危机也是一种推动。2.埃里克森心理发展阶段与弗洛伊德的区别:埃里克森继承任性性本能和生物因素,更强调文化和社会因素。弗洛伊德心理发展分为五个阶段。埃里克森心理发展分为八个阶段。3.第一阶段:0-1.5岁发展出信任感对怀疑感,这个

- 最穷的时候你是怎样度过的?盘点最穷的瞬间

智慧妈妈分享

人在穷的时候,觉得喝水都可以塞牙缝了,那种吃了上顿没下顿的穷,你有感受过吗?最穷的那段日子你又是怎样熬过来的,一起来看看最穷的时候你是怎样度过的。图片来自网络01.真的穷怕了,那时候去捡垃圾,去发传单,什么能日结的都做。02.一天只吃一个绿豆饼和豆奶,别人问起我都说在减肥。03.我是辣条加馒头,吃了一个月,因为压工资。04.冬天冷,只敢去转转上面买厚衣服,20块左右的挑了很久。05.记不起熬了多久

- 【网络安全】XSS漏洞- XSS基础概述及利用

SUGERBOOM

网络安全web安全xss安全

本章讲解XSS漏洞的基础理论和漏洞利用。主要包含三个方面:跨站脚本攻击漏洞概述、跨站脚本攻击漏洞类型及场景、跨站脚本攻击漏洞实操一、跨站脚本攻击漏洞概述1.1定义跨站脚本(Cross-siteScripting)攻击,攻击者通过网站注入点注入客户端可执行解析的payload(脚本代码),当用户访问网页时,恶意payload自动加载并执行,以达到攻击者目的(窃取cookie、恶意传播、钓鱼欺骗等)为

- 新兴市场股市估值与智能电网网络安全技术的互动

SuperAGI2025

AI大模型应用开发宝典web安全网络安全ai

新兴市场股市估值与智能电网网络安全技术的互动关键词:新兴市场股市估值、智能电网网络安全技术、互动关系、金融市场、电力行业、风险评估、技术驱动摘要:本文旨在深入探讨新兴市场股市估值与智能电网网络安全技术之间的互动关系。通过对新兴市场股市估值的影响因素、智能电网网络安全技术的重要性及发展现状的分析,阐述两者相互作用的内在机制。利用数学模型和算法原理,结合实际案例,揭示这种互动对金融市场和电力行业的影响

- bash-completion未安装或未启用

teayear

bash开发语言

在Linux系统中,按下Tab键无法触发自动补全或提示的情况,通常是由以下原因导致的。以下是具体分析和解决方案:一、常见原因及解决方案1.bash-completion未安装或未启用原因:bash-completion是提供命令补全功能的核心工具,部分Linux发行版(如CentOS)默认未安装此工具。解决方案:#安装bash-completionsudoyuminstall-ybash-comp

- Linux 命令:uname

hweiyu00

Linux命令linux运维服务器

Linuxuname命令详细教程uname(UnixName)是Linux系统中用于获取系统基本信息的基础命令。它能快速展示操作系统、内核、主机名等关键信息,是系统诊断和环境确认的常用工具。资料已经分类整理好:https://pan.quark.cn/s/26d73f7dd8a7一、基本语法uname[选项]核心功能:默认只显示操作系统名称(如Linux)。通过选项可获取更详细的系统信息。二、常用

- 目前最火的网络兼职副业有哪些?分享六个正规手机兼职平台

高省_飞智666600

手机兼职哪个平台真的可以挣钱呢?很多人的碎片时间,基本都是无所事事。能消遣的方式就是刷抖音、看电视、网上消费等等,这两年,手机赚钱的方法是越来越多了,看得人眼花撩人不知道怎么选择,也有网友说一些赚钱的软件却声称做了几个月都没有赚到钱。下面介绍手机兼职平台真的可以挣钱一、淘宝类,赚佣金,长期可做导购电商高省APP真的是当下最值得年轻人去尝试创业的一种零成本创业模式,无货源无售后操作模式,很多小伙伴不

- 付甜网络焦点初13宜昌坚持分享第63天!

付甜_6799

多一点付出,总会得到回报。在一个多月里,我几乎没有落下一天在一个微信群里去分享家教教育。每天不过十分钟去读一本书。虽然群里没有一个人回应。我仍然自顾自的每天分享,不为回报,就求对坚持聆听的人有帮助,就求自己能点滴进步。几乎两天,群里有一个人发起了感恩,顿时心中升起了满满的力量,让我继续每天坚持分享下去的力量。助人达己,我坚持,我分享,我快乐!我幸福!

- 未来最挣钱的十大行业排行榜 2024暴利行业

一起高省

随着科技的不断发展和社会的不断进步,新兴产业不断涌现,给经济带来了新的增长点。那么,在未来,哪些行业将成为最有利可图的领域呢?以下是未来最挣钱的十大行业排行榜。先给大家分享一个小编在做的网络项目,不用投资一分钱,只要淘宝、京东、拼多多等电商不倒,这个项目永久可做,而且收入稳定!网购你是直接下单吗?还是说用别人的口令和链接下单?千万不要这么做了,网购是可以领取隐藏优惠券和高额返佣的。如果你直接下单的

- 基于densenet网络创新的肺癌识别研究

深度学习乐园

深度学习人工智能densenet

获取项目源码点击文末名片摘要本项目针对肺癌CT图像识别等医学影像分析场景,基于DenseNet网络进行创新性改进,综合引入多尺度卷积、深度可分离卷积、注意力机制以及空间金字塔池化(SPP)等模块,以期提升对不同大小的肺结节及关键病理特征的识别能力。同时,通过深度可分离卷积和可选的通道剪枝等策略,将网络参数量和计算开销显著降低,为实际临床应用(如实时诊断系统)提供可行性。本项目的核心内容包括以下几个

- 基于cnn和resnet和mobilenet对比实现驾驶员分心检测

深度学习乐园

cnn人工智能神经网络

演示效果及获取项目源码点击文末名片本项目旨在通过深度学习技术,结合卷积神经网络(CNN)模型、ResNet模型和MobileNet模型,实现对驾驶员分心行为的自动检测。我们通过训练这些模型来识别不同的驾驶员分心行为,包括如发短信、通话、喝水等行为。使用的数据集包含驾驶员行为的图片,并且针对每个行为标注了相应的标签(例如"正常驾驶"、"右手发短信"等)。MobileNetV2是Google于2018

- Linux进程间通信--命名管道

目录1、什么是命名管道1.1命名管道的创建和使用1.2、命名管道的工作原理1.3、命名管道与匿名管道的区别2.命名管道的特点及特殊场景2.1特点2.2四种特殊场景3.日志类的模拟3.1可变参数的利用3.2time()函数和structtm类的介绍3.3日期类的实现1、什么是命名管道命名管道是一种在文件系统中存在的特殊文件类型,它允许不同进程通过文件名(即“命名”)来访问和进行通信。与匿名管道相比,

- 什么是序列化?是二进制吗?一文解答你的疑惑!

一、序列化:数据转换的艺术1.1什么是序列化?序列化(Serialization)是指将数据结构或对象状态转换为可存储或可传输的格式的过程。简单来说,就是把内存中的对象变成可以保存到文件或通过网络发送的形式。//Java序列化示例publicclassPersonimplementsSerializable{privateStringname;privateintage;//gettersands

- 个人笔记(linux/sort与uniq命令)

sort命令(排序)功能:行排序核心语法:sort[选项][文件]常用选项:选项作用示例-n数值排序sort-n-r降序排序sort-nr-k指定排序列sort-k2,2n-t指定分隔符sort-t':'-k3n-u去重(相当于uniq)sort-u典型用法:#按第二列数字降序排序sort-k2,2nrdata.txt#处理CSV文件(以逗号分隔)sort-t','-k3ndata.csv注意事项

- 某国产数据库“热情过头”的发布会,该收收了!

IT邦德

数据库国产数据库数据库

作者:IT邦德中国DBA联盟(ACDU)成员,15年DBA工作经验Oracle、PostgreSQLACECSDN博客专家及B站知名UP主,全网粉丝15万+擅长主流Oracle、MySQL、PG、高斯及Greenplum备份恢复,安装迁移,性能优化、故障应急处理文章目录01兼容性?02多模融合?03性能玄学?04智能运维?05终极暴击总结哥们儿,还记得十年前DBA圈那场著名论战不?OLTP和OLA

- 应用层流量与缓存累积延迟解析

你一身傲骨怎能输

计算机网络缓存

文章摘要应用层流量指OSI模型中应用层协议(如HTTP、gRPC)产生的数据交互,常见于Web请求、微服务通信等场景。缓存累积延迟指多级缓存或消息队列机制中,各级延迟叠加导致数据更新滞后,例如数据库更新后,因消息队列、缓存刷新等环节延迟,用户最终看到的数据可能滞后数秒。两者分别描述了网络通信的数据流机制和分布式系统中的延迟问题。1.应用层流量应用层流量,一般指的是在网络通信的OSI七层模型中,**

- UE5网络联机函数

UE星空

UE蓝图ue5

FindSessionsCreateSessionJoinSessionDestroySessionSteam是p2p直接联机一、steam提供的测试用AppIdAppId是steam为每一款游戏所设定的独有标识,每一款要上架steam的游戏都会拥有独一无二的AppId。不过为了方便开发者测试,steam提供了游戏名为SpaceWar的AppId480供大家免费使用。二、根据虚幻文档接入Onlin

- inotify-tools监控文件的变动情况

Tim在路上

在实际的生产中,都会存在不同系统的对接问题,比如A系统将数据生产后存放到/data文件下,B系统需要监控/data文件夹下数据的变动情况,来做出调整,linux系统中inotify-tools正好可以完成系统的监控而supervise正好可以完成进程的持续监控,起到出错重启的效果。inotify-toolsinotify-tools下载地址:http://github.com/downloads/

- 通过 Ollama 获取并运行本地大型语言模型(LLM)

Ollama是一个开源工具,专为在本地机器上便捷部署和运行大型语言模型(LLM)而设计。它支持多种操作系统(Windows、macOS、Linux),并提供简单的命令行接口和API,适合开发者、研究人员以及对数据隐私有较高要求的用户。本文档将详细指导您如何通过Ollama在本地获取和运行LLM。1.准备工作在开始之前,请确保您的系统满足以下要求:操作系统:Windows、macOS或Linux(支

- 用ESP8266和MicroPython打造WiFi智能遥控小车:从入门到实战

项目概述:WiFi控制的创新体验在物联网技术飞速发展的今天,传统遥控小车早已无法满足创客们的探索欲望。本文将介绍一个基于ESP8266和MicroPython的WiFi遥控小车项目,通过两个ESP8266模块实现无线通信,让你摆脱传统遥控器的束缚,体验物联网控制的乐趣。核心功能亮点WiFi无线控制:无需传统射频模块,通过WiFi网络实现远程操控双ESP8266架构:一个作为车载接收端,一个作为手持

- UItableVIewCell添加网络图片动态计算图片高度

恩哼恩哼蹦擦擦GH

1.建一个数据modelmodel.h文件内容,pic为图片urlmodel.m文件2.需要建立一个计算图片高度的model------frameModelFrameModel.h,height为计算完model返回的图片高度为数据model写set方法,然后计算图片高度,为FrameModel的height赋值3.为UIImage写一个延展,添加计算图片高度的方法UIImage+GH_Image

- 软件测试理论基础、质量保证常见面试题

程序员阿沐

全面掌握软件测试理论基础、文档编写,测试流程1.测试分为哪几个阶段?⒉谈谈你之前测试的项目流程,在每个阶段的输出有哪些?3.谈谈敏捷模式的认识?4.linux常见查看日志命令有哪些?5.线上质量BUG频频爆发怎么办?6.如何分析一个bug是前端还是后端的问题?这些问题你一定要能够很全面的表述出来。比如说我现在是面试官,我第一个肯定不会去问你哪些代码的问题,也不会问你自动化、测试开发的问题。第一个查

- Linux+Python实战课堂:笔记、练习与应用

本文还有配套的精品资源,点击获取简介:本压缩包提供全面的Linux学习资源和Python编程练习,旨在帮助初学者和IT从业者深入理解Linux系统及其技能,并通过Python编程练习巩固相关技能。涵盖Linux基础概念、文件系统、命令行操作、文本编辑器使用、用户和组管理、软件管理、进程监控、网络配置以及系统性能监控等多个方面。同时,包含Python基础语法、函数与模块、面向对象编程、文件操作、异常

- TOMCAT在POST方法提交参数丢失问题

357029540

javatomcatjsp

摘自http://my.oschina.net/luckyi/blog/213209

昨天在解决一个BUG时发现一个奇怪的问题,一个AJAX提交数据在之前都是木有问题的,突然提交出错影响其他处理流程。

检查时发现页面处理数据较多,起初以为是提交顺序不正确修改后发现不是由此问题引起。于是删除掉一部分数据进行提交,较少数据能够提交成功。

恢复较多数据后跟踪提交FORM DATA ,发现数

- 在MyEclipse中增加JSP模板 删除-2008-08-18

ljy325

jspxmlMyEclipse

在D:\Program Files\MyEclipse 6.0\myeclipse\eclipse\plugins\com.genuitec.eclipse.wizards_6.0.1.zmyeclipse601200710\templates\jsp 目录下找到Jsp.vtl,复制一份,重命名为jsp2.vtl,然后把里面的内容修改为自己想要的格式,保存。

然后在 D:\Progr

- JavaScript常用验证脚本总结

eksliang

JavaScriptjavaScript表单验证

转载请出自出处:http://eksliang.iteye.com/blog/2098985

下面这些验证脚本,是我在这几年开发中的总结,今天把他放出来,也算是一种分享吧,现在在我的项目中也在用!包括日期验证、比较,非空验证、身份证验证、数值验证、Email验证、电话验证等等...!

&nb

- 微软BI(4)

18289753290

微软BI SSIS

1)

Q:查看ssis里面某个控件输出的结果:

A MessageBox.Show(Dts.Variables["v_lastTimestamp"].Value.ToString());

这是我们在包里面定义的变量

2):在关联目的端表的时候如果是一对多的关系,一定要选择唯一的那个键作为关联字段。

3)

Q:ssis里面如果将多个数据源的数据插入目的端一

- 定时对大数据量的表进行分表对数据备份

酷的飞上天空

大数据量

工作中遇到数据库中一个表的数据量比较大,属于日志表。正常情况下是不会有查询操作的,但如果不进行分表数据太多,执行一条简单sql语句要等好几分钟。。

分表工具:linux的shell + mysql自身提供的管理命令

原理:使用一个和原表数据结构一样的表,替换原表。

linux shell内容如下:

=======================开始

- 本质的描述与因材施教

永夜-极光

感想随笔

不管碰到什么事,我都下意识的想去探索本质,找寻一个最形象的描述方式。

我坚信,世界上对一件事物的描述和解释,肯定有一种最形象,最贴近本质,最容易让人理解

&

- 很迷茫。。。

随便小屋

随笔

小弟我今年研一,也是从事的咱们现在最流行的专业(计算机)。本科三流学校,为了能有个更好的跳板,进入了考研大军,非常有幸能进入研究生的行业(具体学校就不说了,怕把学校的名誉给损了)。

先说一下自身的条件,本科专业软件工程。主要学习就是软件开发,几乎和计算机没有什么区别。因为学校本身三流,也就是让老师带着学生学点东西,然后让学生毕业就行了。对专业性的东西了解的非常浅。就那学的语言来说

- 23种设计模式的意图和适用范围

aijuans

设计模式

Factory Method 意图 定义一个用于创建对象的接口,让子类决定实例化哪一个类。Factory Method 使一个类的实例化延迟到其子类。 适用性 当一个类不知道它所必须创建的对象的类的时候。 当一个类希望由它的子类来指定它所创建的对象的时候。 当类将创建对象的职责委托给多个帮助子类中的某一个,并且你希望将哪一个帮助子类是代理者这一信息局部化的时候。

Abstr

- Java中的synchronized和volatile

aoyouzi

javavolatilesynchronized

说到Java的线程同步问题肯定要说到两个关键字synchronized和volatile。说到这两个关键字,又要说道JVM的内存模型。JVM里内存分为main memory和working memory。 Main memory是所有线程共享的,working memory则是线程的工作内存,它保存有部分main memory变量的拷贝,对这些变量的更新直接发生在working memo

- js数组的操作和this关键字

百合不是茶

js数组操作this关键字

js数组的操作;

一:数组的创建:

1、数组的创建

var array = new Array(); //创建一个数组

var array = new Array([size]); //创建一个数组并指定长度,注意不是上限,是长度

var arrayObj = new Array([element0[, element1[, ...[, elementN]]]

- 别人的阿里面试感悟

bijian1013

面试分享工作感悟阿里面试

原文如下:http://greemranqq.iteye.com/blog/2007170

一直做企业系统,虽然也自己一直学习技术,但是感觉还是有所欠缺,准备花几个月的时间,把互联网的东西,以及一些基础更加的深入透析,结果这次比较意外,有点突然,下面分享一下感受吧!

&nb

- 淘宝的测试框架Itest

Bill_chen

springmaven框架单元测试JUnit

Itest测试框架是TaoBao测试部门开发的一套单元测试框架,以Junit4为核心,

集合DbUnit、Unitils等主流测试框架,应该算是比较好用的了。

近期项目中用了下,有关itest的具体使用如下:

1.在Maven中引入itest框架:

<dependency>

<groupId>com.taobao.test</groupId&g

- 【Java多线程二】多路条件解决生产者消费者问题

bit1129

java多线程

package com.tom;

import java.util.LinkedList;

import java.util.Queue;

import java.util.concurrent.ThreadLocalRandom;

import java.util.concurrent.locks.Condition;

import java.util.concurrent.loc

- 汉字转拼音pinyin4j

白糖_

pinyin4j

以前在项目中遇到汉字转拼音的情况,于是在网上找到了pinyin4j这个工具包,非常有用,别的不说了,直接下代码:

import java.util.HashSet;

import java.util.Set;

import net.sourceforge.pinyin4j.PinyinHelper;

import net.sourceforge.pinyin

- org.hibernate.TransactionException: JDBC begin failed解决方案

bozch

ssh数据库异常DBCP

org.hibernate.TransactionException: JDBC begin failed: at org.hibernate.transaction.JDBCTransaction.begin(JDBCTransaction.java:68) at org.hibernate.impl.SessionImp

- java-并查集(Disjoint-set)-将多个集合合并成没有交集的集合

bylijinnan

java

import java.util.ArrayList;

import java.util.Arrays;

import java.util.HashMap;

import java.util.HashSet;

import java.util.Iterator;

import java.util.List;

import java.util.Map;

import java.ut

- Java PrintWriter打印乱码

chenbowen00

java

一个小程序读写文件,发现PrintWriter输出后文件存在乱码,解决办法主要统一输入输出流编码格式。

读文件:

BufferedReader

从字符输入流中读取文本,缓冲各个字符,从而提供字符、数组和行的高效读取。

可以指定缓冲区的大小,或者可使用默认的大小。大多数情况下,默认值就足够大了。

通常,Reader 所作的每个读取请求都会导致对基础字符或字节流进行相应的读取请求。因

- [天气与气候]极端气候环境

comsci

环境

如果空间环境出现异变...外星文明并未出现,而只是用某种气象武器对地球的气候系统进行攻击,并挑唆地球国家间的战争,经过一段时间的准备...最大限度的削弱地球文明的整体力量,然后再进行入侵......

那么地球上的国家应该做什么样的防备工作呢?

&n

- oracle order by与union一起使用的用法

daizj

UNIONoracleorder by

当使用union操作时,排序语句必须放在最后面才正确,如下:

只能在union的最后一个子查询中使用order by,而这个order by是针对整个unioning后的结果集的。So:

如果unoin的几个子查询列名不同,如

Sql代码

select supplier_id, supplier_name

from suppliers

UNI

- zeus持久层读写分离单元测试

deng520159

单元测试

本文是zeus读写分离单元测试,距离分库分表,只有一步了.上代码:

1.ZeusMasterSlaveTest.java

package com.dengliang.zeus.webdemo.test;

import java.util.ArrayList;

import java.util.List;

import org.junit.Assert;

import org.j

- Yii 截取字符串(UTF-8) 使用组件

dcj3sjt126com

yii

1.将Helper.php放进protected\components文件夹下。

2.调用方法:

Helper::truncate_utf8_string($content,20,false); //不显示省略号 Helper::truncate_utf8_string($content,20); //显示省略号

&n

- 安装memcache及php扩展

dcj3sjt126com

PHP

安装memcache tar zxvf memcache-2.2.5.tgz cd memcache-2.2.5/ /usr/local/php/bin/phpize (?) ./configure --with-php-confi

- JsonObject 处理日期

feifeilinlin521

javajsonJsonOjbectJsonArrayJSONException

写这边文章的初衷就是遇到了json在转换日期格式出现了异常 net.sf.json.JSONException: java.lang.reflect.InvocationTargetException 原因是当你用Map接收数据库返回了java.sql.Date 日期的数据进行json转换出的问题话不多说 直接上代码

&n

- Ehcache(06)——监听器

234390216

监听器listenerehcache

监听器

Ehcache中监听器有两种,监听CacheManager的CacheManagerEventListener和监听Cache的CacheEventListener。在Ehcache中,Listener是通过对应的监听器工厂来生产和发生作用的。下面我们将来介绍一下这两种类型的监听器。

- activiti 自带设计器中chrome 34版本不能打开bug的解决

jackyrong

Activiti

在acitivti modeler中,如果是chrome 34,则不能打开该设计器,其他浏览器可以,

经证实为bug,参考

http://forums.activiti.org/content/activiti-modeler-doesnt-work-chrome-v34

修改为,找到

oryx.debug.js

在最头部增加

if (!Document.

- 微信收货地址共享接口-终极解决

laotu5i0

微信开发

最近要接入微信的收货地址共享接口,总是不成功,折腾了好几天,实在没办法网上搜到的帖子也是骂声一片。我把我碰到并解决问题的过程分享出来,希望能给微信的接口文档起到一个辅助作用,让后面进来的开发者能快速的接入,而不需要像我们一样苦逼的浪费好几天,甚至一周的青春。各种羞辱、谩骂的话就不说了,本人还算文明。

如果你能搜到本贴,说明你已经碰到了各种 ed

- 关于人才

netkiller.github.com

工作面试招聘netkiller人才

关于人才

每个月我都会接到许多猎头的电话,有些猎头比较专业,但绝大多数在我看来与猎头二字还是有很大差距的。 与猎头接触多了,自然也了解了他们的工作,包括操作手法,总体上国内的猎头行业还处在初级阶段。

总结就是“盲目推荐,以量取胜”。

目前现状

许多从事人力资源工作的人,根本不懂得怎么找人才。处在人才找不到企业,企业找不到人才的尴尬处境。

企业招聘,通常是需要用人的部门提出招聘条件,由人

- 搭建 CentOS 6 服务器 - 目录

rensanning

centos

(1) 安装CentOS

ISO(desktop/minimal)、Cloud(AWS/阿里云)、Virtualization(VMWare、VirtualBox)

详细内容

(2) Linux常用命令

cd、ls、rm、chmod......

详细内容

(3) 初始环境设置

用户管理、网络设置、安全设置......

详细内容

(4) 常驻服务Daemon

- 【求助】mongoDB无法更新主键

toknowme

mongodb

Query query = new Query(); query.addCriteria(new Criteria("_id").is(o.getId())); &n

- jquery 页面滚动到底部自动加载插件集合

xp9802

jquery

很多社交网站都使用无限滚动的翻页技术来提高用户体验,当你页面滑到列表底部时候无需点击就自动加载更多的内容。下面为你推荐 10 个 jQuery 的无限滚动的插件:

1. jQuery ScrollPagination

jQuery ScrollPagination plugin 是一个 jQuery 实现的支持无限滚动加载数据的插件。

2. jQuery Screw

S