SICTF2023 misc-wp

目录

misc

签到打卡完成

color

geek_challenge

王八树木

EzMisc

Hacker

hacker2

舔狗日记

misc

签到打卡完成

010打开附件找到key:SICTF,平台就是青少年的,公众号直接搜(非预期)

预期解:

原图

修复一下亮度对比度

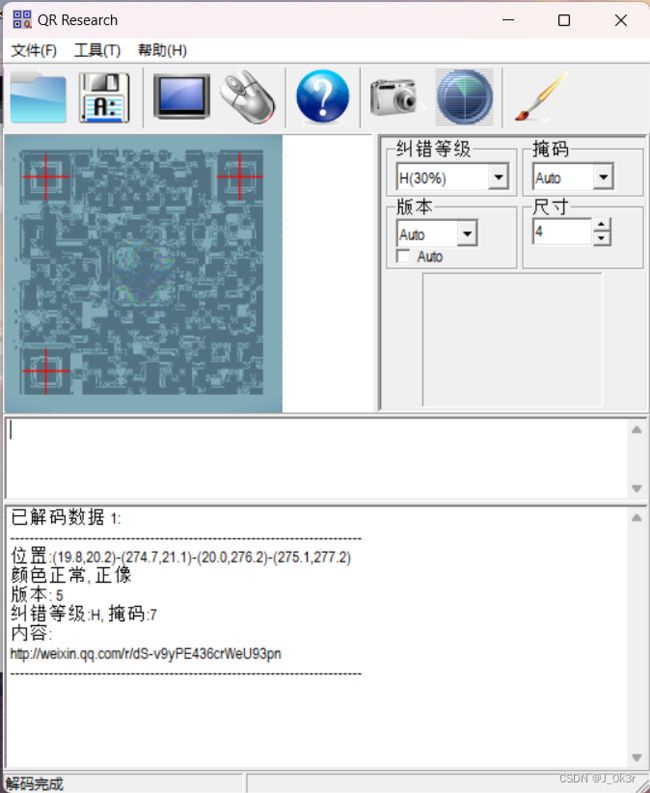

QRresearch 扫

http://weixin.qq.com/r/dS-v9yPE436crWeU93pn![]() http://weixin.qq.com/r/dS-v9yPE436crWeU93pn

http://weixin.qq.com/r/dS-v9yPE436crWeU93pn

color

非预期:

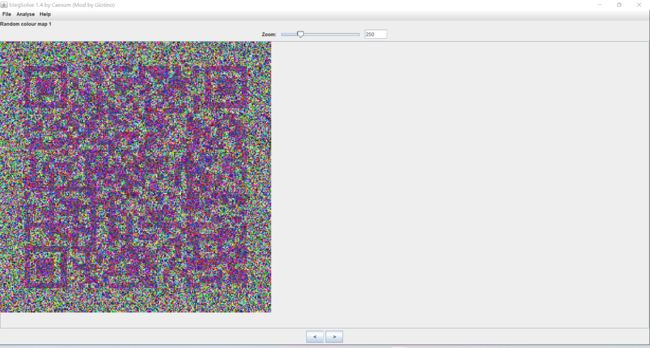

stegsolve打开图片查看颜色通道,发现二维码,扫描

微信QR有纠错,扫描有几率扫出来

预期解:

Bysx20✌的颜色修复工具:https://github.com/Byxs20/FrequencyColor)

输入序号1-30

SICTF{448e8531-c752-4847-ae7e-0e702a8fb915}

geek_challenge

计算就完事了

import pwn

X = pwn.remote("",)

while True:

tmp = X.recvline()

print(tmp.decode())

if b"= ?" in tmp:

res = eval(tmp.decode()[:-5])

data = str(res).encode()

X.sendline(data) 王八树木

文件16进制逆序

树木使用工具还原 附地址GitHub - AabyssZG/FileReverse-Tools: 对文件反转、倒置的工具,解决CTF和生活中的文件处理问题

FileReverse-Tools.py -i 树木得到jpg图片 分理出pass.txt bandzip 爆破得到123456

解7z得到SI!!!!!!

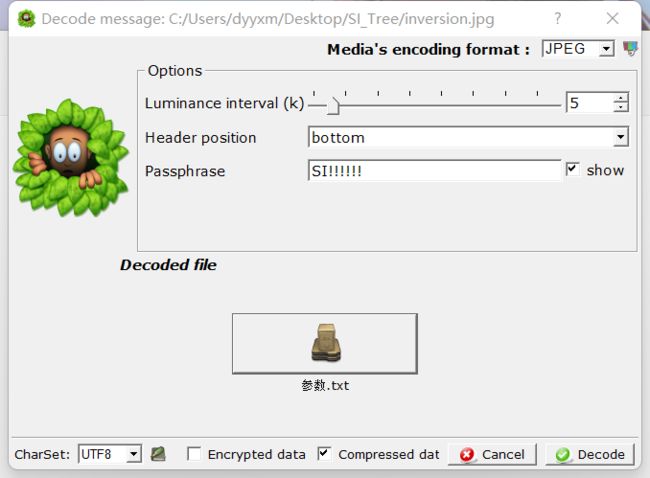

使用SilentEye

得到 2,1,2

猫脸变换还原flag.bmp a=3,b=1成功了 脚本有问题

SICTF{a9549c89-d261-4bd7-9643-60874dbd28b8}

EzMisc

伪加密WinRAR修复就行

得到

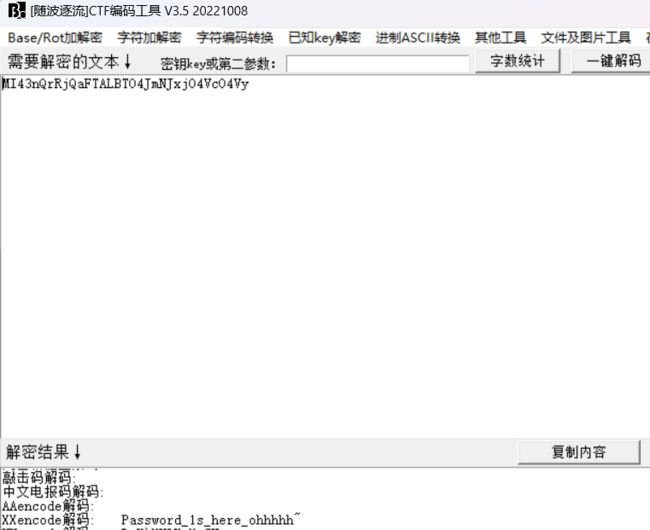

Xkey:MI43nQrRjQaFTALBTO4JmNJxjO4VcO4Vy

随波逐流

ohhhhh~解压7z

得到混淆脚本

from PIL import Image

from base64 import b64encode ,b64decode

from FLAG import FLAG

import cv2

OOO000O0000000OOO =''

OO00000O0O00OOOOO =''

O0OO0OO0O0O0OOOO0 =Image .open (OOO000O0000000OOO )

O000OOO0O0000OO00 =Image .open (OO00000O0O00OOOOO )

OOO0OO0O00OO0O00O =cv2 .imread ('')

OO00OOO0OOO000OO0 =OOO0OO0O00OO0O00O .shape [1]

O0OOO0OOO00OO00OO =OOO0OO0O00OO0O00O .shape [0]

O0000OOO0O00O00OO =Image .new ("RGB",(OO00OOO0OOO000OO0 ,O0OOO0OOO00OO00OO ))

OO00OOOO00O0OOO0O =O0OO0OO0O0O0OOOO0 .convert ('RGB')

O000OOO0O0OO0000O =O000OOO0O0000OO00 .convert ('RGB')

for OOO0O0OO000O0O000 in range (OO00OOO0OOO000OO0 ):

for OOOOO0000000O0OOO in range (O0OOO0OOO00OO00OO ):

OO0OO00O0O0000O0O ,OO000O0O00000O0O0 ,OOO0O00OO000O0O00 =OO00OOOO00O0OOO0O .getpixel ((OOO0O0OO000O0O000 ,OOOOO0000000O0OOO ))

OO00OOOO0OOO000OO ,O000OO0O0OO00O0O0 ,O00000OO0OO0O0OOO =O000OOO0O0OO0000O .getpixel ((OOO0O0OO000O0O000 ,OOOOO0000000O0OOO ))

OO0OO00O0O0000O0O =OO0OO00O0O0000O0O ^OO00OOOO0OOO000OO

OO00OOOO0OOO000OO =OO0OO00O0O0000O0O ^OO00OOOO0OOO000OO

OO0OO00O0O0000O0O =OO0OO00O0O0000O0O ^OO00OOOO0OOO000OO

OO000O0O00000O0O0 =OO000O0O00000O0O0 ^O000OO0O0OO00O0O0

O000OO0O0OO00O0O0 =OO000O0O00000O0O0 ^O000OO0O0OO00O0O0

OO000O0O00000O0O0 =OO000O0O00000O0O0 ^O000OO0O0OO00O0O0

OO0OO00O0O0000O0O =OO0OO00O0O0000O0O ^OO000O0O00000O0O0

OO000O0O00000O0O0 =OO0OO00O0O0000O0O ^OO000O0O00000O0O0

OO0OO00O0O0000O0O =OO0OO00O0O0000O0O ^OO000O0O00000O0O0

OO000O0O00000O0O0 =OO000O0O00000O0O0 ^O00000OO0OO0O0OOO

O00000OO0OO0O0OOO =OO000O0O00000O0O0 ^O00000OO0OO0O0OOO

OO000O0O00000O0O0 =OO000O0O00000O0O0 ^O00000OO0OO0O0OOO

O0OOO0000OOOOO00O =OO0OO00O0O0000O0O ^OO00OOOO0OOO000OO

OO0O0OOOOO0O00OO0 =OO000O0O00000O0O0 ^O000OO0O0OO00O0O0

O00O00O00OO0O00O0 =OOO0O00OO000O0O00 ^O00000OO0OO0O0OOO

if (O0OOO0000OOOOO00O ==0 ):

O0OOO0000OOOOO00O =255

if (OO0O0OOOOO0O00OO0 ==0 ):

OO0O0OOOOO0O00OO0 =255

if (O00O00O00OO0O00O0 ==0 ):

O00O00O00OO0O00O0 =255

O0OOO0000OOOOO00O =str (b64encode (str (O0OOO0000OOOOO00O ).encode ()),'utf-8')

OO0O0OOOOO0O00OO0 =str (b64encode (str (OO0O0OOOOO0O00OO0 ).encode ()),'utf-8')

O00O00O00OO0O00O0 =str (b64encode (str (O00O00O00OO0O00O0 ).encode ()),'utf-8')

with open ('secret~.txt','a')as file0 :

print (O0OOO0000OOOOO00O [::-1 ],OO0O0OOOOO0O00OO0 [::-1 ],O00O00O00OO0O00O0 [::-1 ],file = file0 )偷一下Byxs20爷的jio本

import cv2

import base64

import numpy as np

with open("secret~.txt") as f:

data = f.read().splitlines()[:-2]

img = []

for line in data:

bgr = [base64.b64decode(i[::-1]).decode() for i in line.split(" ")][::-1]

img.append(bgr)

img = np.array(img, np.uint8)

dic = {1: 268780, 2: 134390, 4: 67195, 5: 53756, 10: 26878, 20: 13439, 89: 3020, 151: 1780, 178: 1510, 302: 890, 356: 755, 445: 604, 604: 445, 755: 356, 890: 302, 1510: 178, 1780: 151, 3020: 89, 13439: 20, 26878: 10, 53756: 5, 67195: 4, 134390: 2}

for height, width in dic.items():

cv2.imwrite(f"./out/{height}_{width}.png", img.reshape(height, width, 3))得到

一眼丁真小鸟游六花(我不是二次元

题目说的拼音就是这个了,oursercet解flag.评就行

SICTF{3d04cd71-5b2d-4bce-abec-a6f2f95c3665}

Hacker

一眼丁真要rabbit解密,那么就是要找key和密文了

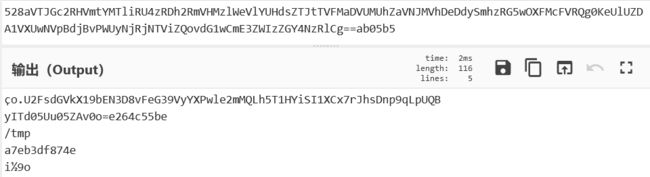

tshark提取base64

得到key:

Gui_1s_shumu

密文U2FsdGVkX19bEN3D8vFeG39VyYXPwle2mMQLh5T1HYiSI1XCx7rJhsDnp9qLpUQByITd05Uu05ZAv0o=

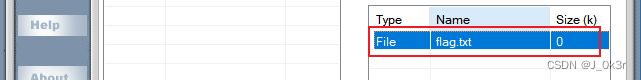

hacker2

题目说明 :树木不小心把重要的信息放在了自己的shell当中,或许对你的解密会有帮助

flag格式:SICTF{shell名称_密钥_文本文件中存储的字符串}

定位http流

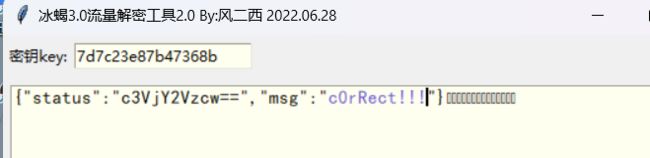

看到应该是冰蝎流量

随便翻,知道shell名字是

she1l

在第一个流中找到了key

7d7c23e87b47368b

在这个流中解出了关键信息字符串

uU7xO0V/KGySO6rdSlEw/dQXFklZWZn1EMhiAAoH7WNpJcvkV3JcvqHelZOOHVA0YKUdylNKNgf4+x+WrC/GkA==

c0rRect!!!

SICTF{she1l_7d7c23e87b47368b_c0rRect!!!}

舔狗日记

今天你终于通过我好友了,打招呼的方式还是那么别致,一个阿玛尼包包的淘宝链接,我从兄弟那边借了3000,很快给你买了,你很开心,给我发了可爱的表情包,还对我说了谢谢,你开心,我也就开心了