kali工具熟悉——存活主机识别

arping arp探索主机存活 给其他主机发送arp请求(arp包)

详见 https://blog.csdn.net/WEARE001/article/details/122015042

用来向局域网内的其它主机发送ARP请求的指令,它可以用来测试局域网内的某个IP

是否已被使用。

- ARP协议,通过IP查询MAC地址。可以通过返回结果来判断主机是否存活

- arp欺骗,就是欺骗其他主机,俺是网关,你发送数据给俺,俺帮你转。由此接受被欺骗主机的数据,进行监听欺骗,转发其数据。

指令

例子

arping IP 查看某IP的MAC地址

arping -c n IP 查看某个IP的MAC地址,并指定count数量

arping -i eth1 -c 1 IP 当有多块网卡的时候,指定特定的设备来发送请求包

arping -d IP 查看某个IP是否被不同的MAC占用

arping -c 1 MAC 查看某个MAC地址的IP,要在同一子网才查得到

欺骗

如果目标主机是网关的IP,而这时候有存在两个(或多个)不同的MAC地址对应同一个网关的IP,这时候就说明有人使用ARP欺骗来冒充你的网关,这时候你电脑所有发出的信息,都有可能流经这个中间人的电脑。

fping 不等待的ping检测

https://blog.51cto.com/mingongge/5109708

fping 整体类似于 ping 命令,但比它强大,不需要等待对方主机返回相关的信息,

只需将数据包完整的发送给某个主机后,就可以直接将数据发送给下一个主机,

从而实时多主机同时ping的功能,使用也非常简单,功能确实强大不少。

指令

-a #显示存活的主机

-b #ping 数据包的大小(默认为56)

-c #ping每个目标的次数 (默认为1)

-f #从文件获取目标列表(不能与-g同时使用)

-l #循环向指定目标发送 ping

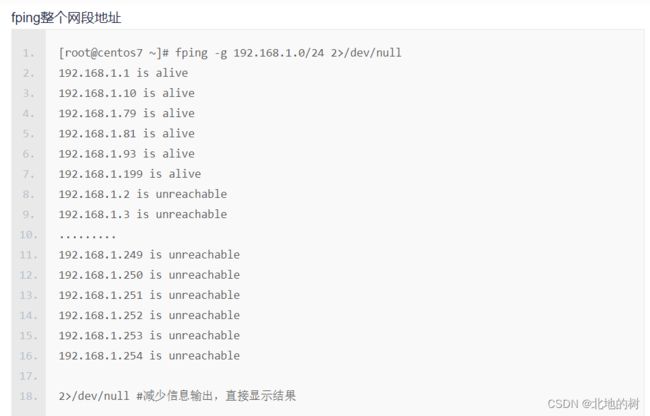

-g #通过指定开始和结束地址来生成目标列表

-u #打印不可达的目标主机

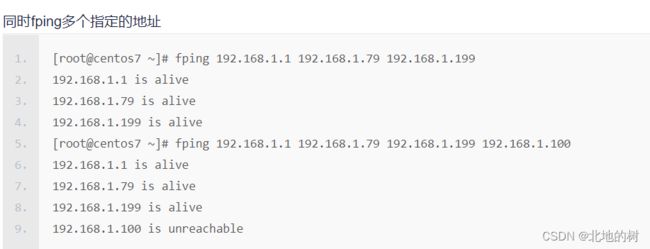

例子

- 1

hping3 能够定制数据包的各个部分,灵活对目标机进行细致地探测

- hping 是 面向命令行的用于生成和解析TCP/IP协议数据包汇编/分析的开源工具。作者是Salvatore Sanfilippo,界面灵感来自ping(8)unix命令,目前最新版是 hping3,它支持TCP,UDP,ICMP和RAW-IP协议,具有跟踪路由模式,能够在覆盖的信道之间发送文件以及许多其他功能,支持使用tcl脚本自动化地调用其API。hping是安全审计、防火墙测试等工作的标配工具。hping 优势在于能够定制数据包的各个部分,因此用户可以灵活对目标机进行细致地探测。

- 这个太强大了,后面慢慢学着使用

- hping3可以用来进行SYN_FLOOD、ACK_FLOOD、ICMP_FLOOD,是一个非常好用的工具

masscan

MASSCAN是TCP端口扫描程序,它异步传输SYN数据包,产生的结果与最著名的端口扫描程序nmap相似。在内部,它更像scanrand、unicornscan和ZMap,使用异步传输。它是一个灵活的实用程序,允许任意地址和端口范围。

Masscan 针对 TCP 端口进行扫描,使用 SYN 扫描的方式,不建立一个完全的 TCP 连接,而是首先发送一个 SYN 数据包到目标端口,然后等待接收。如果接收到 SYN-ACK 包,则说明该端口是开放的,此时发送一个 RST 结束建立过程即可;否则,若目标返回 RST,则端口不开放

thcping6

好像是IPV6的一个工具。