Django + simplejwt

Django+Simplejwt

- 安装

- 配置

-

- 常用自定义配置

-

- ACCESS_TOKEN_LIFETIME

- REFRESH_TOKEN_LIFETIME

- 使用

- 测试

- 自定义返回信息

- 自定义验证方式

- 可能出现的错误

-

- csrf验证错误

官方文档:: 文档

jwt认证一般用于状态保持,登录验证等方面

安装

首先在cmd安装simplejwt

pip install djangorestframework-simplejwt

配置

simplejwt的配置非常简单,在settings.py文件中在任意位置加上

REST_FRAMEWORK = {

…

‘DEFAULT_AUTHENTICATION_CLASSES’: (

…

‘rest_framework_simplejwt.authentication.JWTAuthentication’,

)

…

}

即可

常用自定义配置

在setting.py中加入字典SIMPLE_JWT={

“ACCESS_TOKEN_LIFETIME”: timedelta(days=30)

···

}

在其中写入自定义配置

ACCESS_TOKEN_LIFETIME

这个配置控制access token有效时长,参数可以使minutes,days等等

timedelta的使用要引入datetime

from datetime import timedelta

REFRESH_TOKEN_LIFETIME

控制refres token的有效时长

使用

在urls.py里加入如下代码:

from rest_framework_simplejwt.views import (

TokenObtainPairView,

TokenRefreshView,

)

urlpatterns = [

...

path('api/token/', TokenObtainPairView.as_view(), name='token_obtain_pair'),

path('api/token/refresh/', TokenRefreshView.as_view(), name='token_refresh'),

...

]

其中路径可以自由定义,TokenObtainPairView与TokenRefreshView是simplejwt提供的得到与刷新token方法

测试

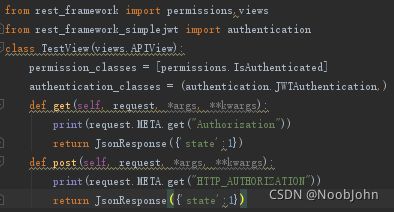

在views.py中在需要验证token的方法下加入如下代码:

permission_classes = [permissions.IsAuthenticated]

authentication_classes = (authentication.JWTAuthentication,)

tips:在django中jwt使用的是django的系统表,在配置了数据库并在终端输入python manage.py migrate后,会在数据库内自动生成auth_user表,jwt的用户名和密码验证统一在该表中寻找用户,建议通过创建超级用户的方式进行用户管理,在终端输入python manage.py createsuperuser来创建,密码就是输入了看不到的请放心,接下来访问admin.site.urls对应的路径即可登录

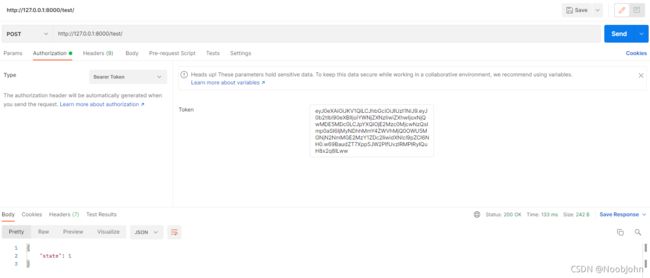

接下来使用postman进行验证:

如图所示,一般simplejwt只会返回refresh token 与 access token,refresh token 用来更新access token的有效时间,但一般前端会需要更多的信息,如我的返回中就有用户名邮箱等等,这涉及到自定义返回信息,会在下文提及

接着带着token访问测试需要token验证的页面:

这是测试的方法,print(request.META.get(“HTTP_AUTHORIZATION”))是用来打印请求头中的authorization的,token就在其中,simplejwt用的是Bearer Token

登录成功返回了state:1

在这里手动删除token的最后一个字母,就会返回401状态码,一般做法在前端使用拦截器处理:

自定义返回信息

在视图中加入如下方法,

from rest_framework_simplejwt.serializers import TokenObtainPairSerializer

from rest_framework_simplejwt.views import TokenObtainPairView

class MyTokenObtainPairSerializer(TokenObtainPairSerializer):

def validate(self, attrs):

data = super().validate(attrs)

refresh = self.get_token(self.user)

data['refresh'] = str(refresh)

data['access'] = str(refresh.access_token)

# Add extra responses here

data['userName'] = self.user.username

···

return data

class MyTokenObtainPairView(TokenObtainPairView):

serializer_class = MyTokenObtainPairSerializer

最后在urls.py中,将官方的TokenObtainPairView改为MyTokenObtainPairView即可

自定义验证方式

在默认情况,simplejwt只会去对比表中的username与password内容,但我们往往需要更加多样的方式,例如手机+密码登录,邮箱+密码登录等,这就用到了自定义验证方式

在views.py中加入如下代码:

from django.contrib.auth.backends import ModelBackend

from django.db.models import Q

class CustomBackend(ModelBackend):

def authenticate(self, request, username=None, password=None, **kwargs):

# noinspection PyBroadException

try:

user = User.objects.get(Q(username=username) | Q(email=username))

if user.check_password(password):

return user

except Exception as e:

return None

接着在setting配置上:

AUTHENTICATION_BACKENDS = (

'路径.CustomBackend',

)

这里实现的是邮箱登录,其他只需要在user = User.objects.get(Q(username=username) | Q(email=username))里更改即可,但是email等必须是表中有的段名

可能出现的错误

csrf验证错误

有时候在进行post访问的时候,可能会收到csrf拦截,提示403 csrf cookie not set等信息,有以下几种解决方式:

1.将setting中的MIDDLEWARE的’django.middleware.csrf.CsrfViewMiddleware’注释掉

2.在views的函数上加入@csrf_exempt的装饰器

3.完成csrf校验

4.在url中加入csrf_exempt,如:

path('login/', csrf_exempt(MyTokenObtainPairView.as_view()), name='token_obtain_pair'),