Linux运维:Shell脚本实现ssh免密登录远程服务器

LInux系统日常运维过程中,经常需要在本地运行脚本执行对远程主机的命令,正常情况下,ssh登录远程服务器时会提示输入密码,这会影响到脚本的自动执行(因为shell脚本中没有自动填充密码的命令)。有三个解决办法:

1)使用远程登录工具

2)建立主机间的ssh信任依赖关系

3)用脚本模拟scp命令的密码输入过程,避免每次手工输密码。

一、使用远程登录工具—实现ssh免密登录远程服务器

常用的远程登录工具有expect以及sshpass,本文主要介绍的是sshpass。

1)sshpass介绍

ssh登录不能在命令行中指定密码,需要用户交互输入密码,sshpass的出现,解决了这一问题。它允许你用 -p参数指定明文密码,然后直接登录远程服务器。

它支持密码从命令行、文件、环境变量中读取。所以通过sshpass实现非交互的形式为ssh提供密码。

2)sshpass安装配置

(1)下载:

目前1.0.6是最新版本:sshpass-1.06.tar.gz

下载地址为:http://sourceforge.net/projects/sshpass/files/sshpass

(2)安装:

方法一:命令安装

sudo apt-get install sshpass方法二:编译安装

tar -xf xf sshpass-1.06.tar.gz //解压

cd sshpass-1.06 //切换到安装目录

./configure //配置

make&&make install //编译后,进行安装3)sshpass命令和用法

(1)sshpass命令

①直接远程连接某主机

sshpass -p{密码} ssh {用户名}@{主机IP}②远程连接指定ssh端口

sshpass -p{密码} ssh -p ${端口} {用户名}@{主机IP}③从密码文件读取文件内容作为密码,去远程连接主机

sshpass -f ${密码文本文件} ssh {用户名}@{主机IP}④从远程主机上拉取文件到本地

sshpass -p{密码} scp {用户名}@{主机IP}:${远程主机目录} ${本地主机目录}⑤将主机目录文件拷贝至远程主机目录

sshpass -p{密码} scp ${本地主机目录} {用户名}@{主机IP}:${远程主机目录}⑥远程连接主机,并执行命令

sshpass -p{密码} ssh -o StrictHostKeyChecking=no {用户名}@{主机IP} 'rm -rf /tmp/test'

//-o StrictHostKeyChecking=no忽略密码提示(2)sshpass命令介绍

sshpass命令:

-p password:密码

-f filename:从密码文件中读取密码,去远程连接主机

- h:帮助

- v:打印版本

- e

- d number:(3)用法范例

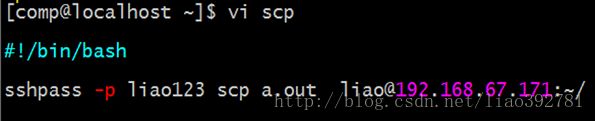

①从当前服务器向192.168.67.171服务器下面的liao用户根目录下拷贝一个名叫a.out的文件,liao用户密码liao123:

步骤1:写一个名字为scp的shell脚本文件:

步骤2:给scp文件权限,执行该文件:

chmod +x scp //将scp文件赋予权限,变成绿色可执行文件

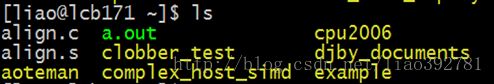

./scp //执行scp文件步骤3:验证执行结果,执行文件后171服务器上多一个a.out文件

利用expect远程登录工具,实现ssh免密登录远程服务器:

1)TCL安装

(1)下载:

tcl8.4.20-src.tar.gz

下载网址:http://www.tcl.tk/software/tcltk/downloadnow84.tml

(2)解压缩源码包:

tar xfvz tcl8.4.20-src.tar.gz

(3)安装配置:

cd tcl8.4.20/unix //切换到安装目录

./configure --prefix=/usr/local/tcl --enable-shared //配置

make //编译

make install //安装(4)将子目录unix下的tclUnixPort.h复制到generic目录中

cp tcl8.4.20/unix/tclUnixPort.h tcl8.4.20/generic/2)expect安装

(1)下载:

http://sourceforge.net/projects/expect/

(2)解压缩

tar xzvf expect5.45.tar.gz

(3)配置

cd expect5.45

./configure --prefix=/usr/local/expect --with-tcl=/usr/local/tcl/lib --with-tclinclude=../tcl8.4.20/generic(4)安装、编译

make

make install

ln -s /usr/local/tcl/bin/expect /usr/local/expect/bin/expect(5)创建链接到/bin下

ln -s /usr/local/expect/bin/expect /bin/expect3)expect简介

expect是一款自动化的脚本解释型工具。

expect脚本的运行需要tcl脚本的支持。

expect是一个免费的编程工具,用来实现自动的交互式任务,而无需人为干预,说白了就是实现自动交互功能的软件。

expect对一些输入交互输入的命令很有帮助,比如ssh ftp scp telnet

远程登录linux服务器的时候,ssh命令需要手工输入密码,当登录多台机器的时候就会非常繁琐。

expect就可以根据设定的规则,自动帮我们输入密码,大大节省了时间。

4)expect安装

一般机器不会自带expect,需要手动安装。

系统为RHEL/CentOS:

yum install expect系统为Debian/Ubuntu:

apt-get install expect5)expect基础知识

(1)expect脚本

开头:expect脚本以#!/usr/bin/expect -f 开头,类似于bash脚本。

后缀:expect脚本通常以.exp或者.ex结束。

(2)expect主要命令

spawn 启动新的进程,这个进程的交互由expect控制。

spawn ssh u s e r n a m e @ username@ username@host:spawn是进入expect环境后才可以执行的expect内部命令,如果没有装expect或者直接在默认的SHELL下执行是找不到spawn命令的。它主要的功能是给ssh运行进程加个壳,用来传递交互指令。

expect 等待接受进程返回的字符串、直到超时时间,根据进程的反馈,再发送对应的交互命令。

send 发送字符串给expect控制进程、用于向程序发送字符串。

set 设定变量为某个值。

exp_continue 重新执行expect命令分支。

[lindex $argv 0] 获取expect脚本的第1个参数。

[lindex $argv 1] 获取expect脚本的第2个参数。

set timeout -1 设置超时方式为永远等待。

set timeout 30 设置超时时间为30秒。

interact 将脚本的控制权交给用户,用户可继续输入命令,interact命令主要用于退出自动化,进入人工交互,比如我们使用spawn、send和expect命令完成了ftp登陆主机,执行下载文件任务,但是我们希望在文件下载结束以后,仍然可以停留在ftp命令行状态,以便手动的执行后续命令,此时使用interact命令就可以很好的完成这个任务。

expect eof 等待spawn进程结束后退出信号eof。

(3)expect命令分支

expect命令采用了tcl的模式—动作语法,此语法有以下几种模式:

单一分支语法:

set password 123456

expect "*assword:"{send "$password\r"}当输出中匹配*password:时,输出password变量的数值和回车。

多分支语法:

set password 123456

expect {

"(yes/no)?" {send "yes\r"; exp_continue}

"*assword:" {send "$password\r"}

}当输出包含(yes/no)?时,输出yes回车,同时重新执行此多分支。

当输出中匹配*assword时,输出password变量的值和回车。

6)ssh远程登录expect脚本

下面是一个自动登陆系统hostname1和hostname2执行uname -a后断开连接的脚本。

先建立login.exp:

touch login.exp //新建1个login.exp脚本文件

chmod +x login.exp //给login.exp文件可执行的权限

vim login.exp //编辑login.exp文件内容内容如下:

#!/usr/bin/expect -f

set timeout -1 //永远等待,不会超时

spawn ssh root@hostname1 //spawn 后面跟命令名称和参数

//如果匹配到*assword,那么发送密码,并进入下面expect语句(uname -a语句)

//如果匹配到yes/no?,那么发送yes,并重新执行这个expect语句。

expect {

"*assword" {send "123456\r";}

"yes/no" {send "yes\r" exp_continue}

}

//匹配到*]#,那么运行usename -a命令

expect "*]#" {send "uname -a\r"}

send "exit\r" //退出远程登陆

expect eof //结束spawn

//开始下一个命令

spawn ssh root@hostname2

expect {

"*assword" {send "123456\r";}

"yes/no" {send "yes\r"; exp_continue}

}

expect "*]#" {send "uname -a\r"}

send "exit\r" //推出远程登录

exit //退出expect脚本7)ssh远程登陆shell脚本(嵌套expect)

shell中使用expect -c "expect脚本内容“来完成嵌套。

注意:expect脚本里面的”双引号都需要在前面加上转义符号。

每个expect语句后面加上分号;。

vim expect_in_shell.sh //编辑shell脚本

#!/usr/bin/bash

HOSTS="hostname1 hostname2"

for host in $HOSTS

do

expect -c "

set timeout 5;//设置超时时间5秒

spawn ssh root@${host}; 登录host主机

expect {

\"*assword\" {send \"123456\r\"}

\"yes/no\" {send \"yes\r\";exp_continue }

};

expect \"*]#\" {send \"uname -a\r\"};

send \"exit\r\" //退出远程登陆

expect eof //结束spawn

"

done8)带参数的expect脚本ssh登录

vim login_arg.exp //编辑login_arg.exp脚本

#!/usr/bin/expect -f

set ip [lindex $argv 0] //将第一个参数赋值给变量ip

set password [lindex $argv 1] //将第二个变量赋值给变量password

set timeout -1 //永不超时

spawn ssh root@ip //新建进程,执行ssh登录

expect{

"password" {send "$password\r";}

"yes/no" {send "yes\r";exp_continue}

}

interact //停留在远程shell带参数运行login_arg.exp脚本文件:

chmod +x login_arg.exp //给与文件可执行权限

./login_arg.exp 127.0.0.1 123456二、建立两台linux主机的ssh信任依赖关系—实现ssh免密登录远程服务器

1)设置ssh免认证

免认证就是不用密码认证就可以直接登录,这在写脚本服务器控制时特别有用。

(1)现在主机A上使用命令生成密钥:

此时,可以在/home/oracle/.ssh/目录下看到创建的公私密钥:

![]()

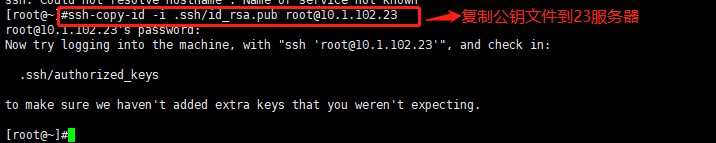

(2)复制公钥id_rsa.pub到远程主机B

方法1:scp -r /home/oracle/.ssh/id_rsa.pub 10.1.102.23:/home/oracle/.ssh/authorized_keys

方法2:ssh-copy-id [-i .ssh/id_rsa.pub] [user@host]

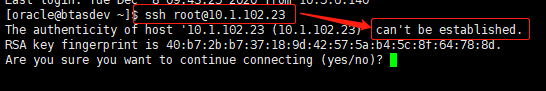

(3)测试ssh免密登录:

建立信赖关系之前,ssh不能免密连接10.1.102.23服务器:

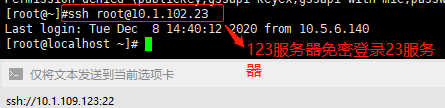

建立服务器信赖关系后,ssh可以免密登录10.1.102.23服务器:

(4)基于公私钥认证远程登录可能存在的不足

可以满足大多数的需求,但是通常运维部署很多东西的时候,需要root权限,但是有很多限制:

①远程服务器禁止root用户登录。②在远程服务器脚本里转换身份用expect需要send密码,这样不够安全。

2)远程服务器执行命令

(1)简单的命令直接执行:

ssh [email protected] "cd /home; ls"注意:①双引号必须有,如果不加双引号,第二个ls命令在本地执行。②分号,两个命令之间用分号隔开。

(2)脚本的方式执行命令:

有些远程执行的命令内容比较多,单一命令无法完成,考虑脚本的方式实现:

新建shell脚本:

#!/usr/bin/bash

ssh user@hostname >/dev/null 2>&1 <<eeooff

cd /home

touch abcdefg.txt

exit

eeooff

echo done!远程执行<

三、ssh

1)ssh协议介绍:

随着明文通信协议telnet渐渐退出历史舞台,ssh这个作为安全的远程登录工具,更加受广大用户的青睐。SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。

ssh服务有两种验证用户登录的方式,一种是基于密码口令的认证,一种是基于密钥的认证,本文主要是实现基于密钥的认证。ssh基于密钥认证过程:

2)ssh命令格式:

usage: ssh [-1246AaCfgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-e escape_char] [-F configfile]

[-I pkcs11] [-i identity_file]

[-L [bind_address:]port:host:hostport]

[-l login_name] [-m mac_spec] [-O ctl_cmd] [-o option] [-p port]

[-R [bind_address:]port:host:hostport] [-S ctl_path]

[-W host:port] [-w local_tun[:remote_tun]]

[user@]hostname [command]

主要参数说明:

-l 指定登入用户

-p 设置端口号

-f 后台运行,并推荐加上 -n 参数

-n 将标准输入重定向到 /dev/null,防止读取标准输入。如果在后台运行ssh的话(-f选项),就需要这个选项。

-N 不执行远程命令,只做端口转发

-q 安静模式,忽略一切对话和错误提示

-T 禁用伪终端配置

-t (tty)为远程系统上的ssh进程分配一个伪tty(终端)。如果没有使用这个选项,当你在远程系统上运行某条命令的时候,ssh不会为该进程分配tty(终端)。相反,ssh将会把远端进程的标准输入和标准输出附加到ssh会话上去,这通常就是你所希望的(但并非总是如此)。这个选项将强制ssh在远端系统上分配tty,这样那些需要tty的程序就能够正常运行。

-v verbose)显示与连接和传送有关的调试信息。如果命令运行不太正常的话,这个选项就会非常有用

3)ssh 的-t参数:

-t:可以提供一个远程服务器的虚拟tty终端,加上这个参数可以在远程服务器的虚拟终端输入自己的提权密码,非常安全。

命令格式:

ssh -t -p $port $user@$ip 'cmd'示例脚本:

#!/bin/bash

#定义变量

ip_array=("192.168.1.1" "192.168.1.2" "192.168.1.3")

user="test1"

remote_cmd="/home/test/1.sh"

#本地通过ssh执行远程服务器的脚本

for ip in ${ip_array[*]}

do

if[ $ip="192.168.1.1"];then

port="7777"

else

port="22"

fi

ssh -t -p $port $user@$ip "remote_cmd"

donehttps://www.linuxidc.com/Linux/2017-10/147377.htm