操作系统安全配置操作

Windows安全配置

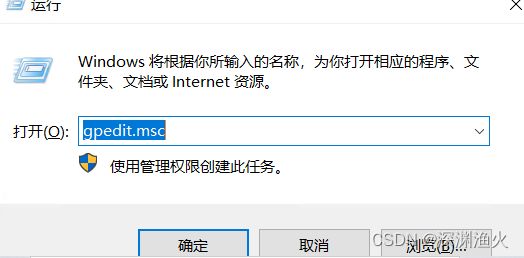

一.打开本地本地组策略编辑器

win+r 搜索gpedit.msc

二

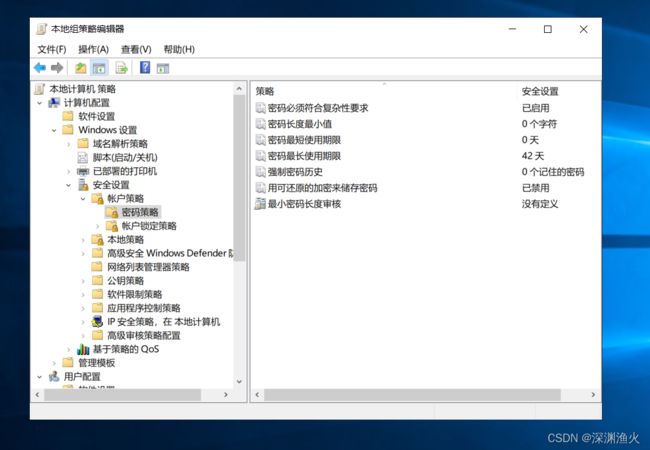

1.密码策略

到 Windows设置>安全设置>账户内策略>密码策略 里对密码进行相关设置

可对密码进行条件限制:如设置最短字符,设置使用期限等

可对密码进行条件限制:如设置最短字符,设置使用期限等

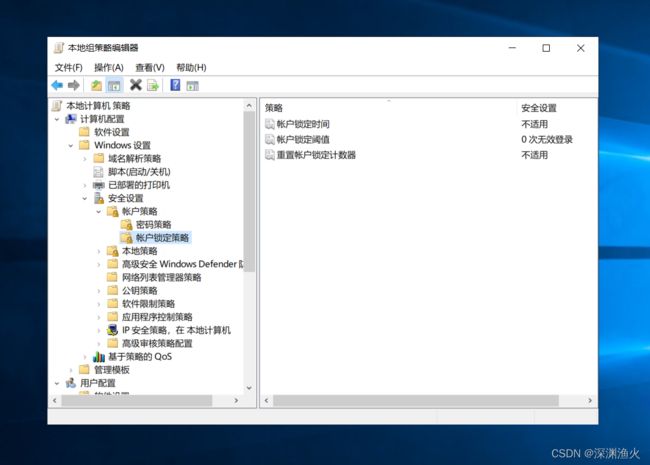

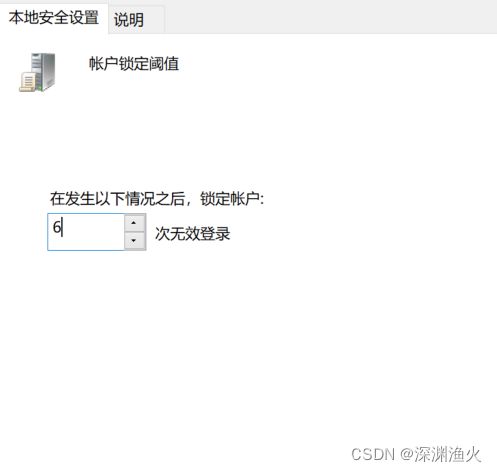

2.账户锁定策略

到 Windows设置>安全设置>账户内策略>账户锁定策略 里进行相关设置

这里我们配置阈值,即设定用户登录超过6次后将锁定账户。

3.安全选项

3.安全选项

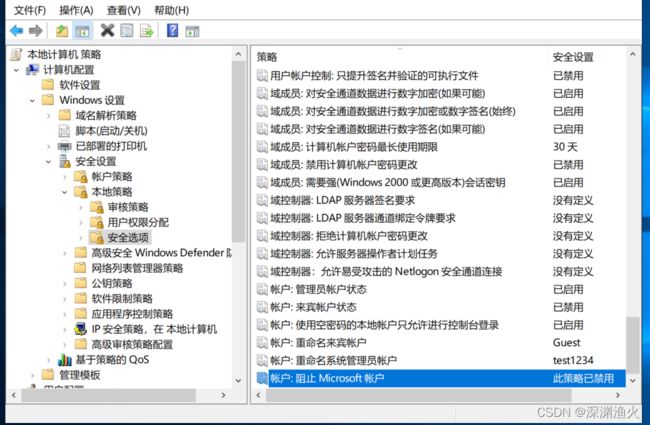

到 Windows设置>安全设置>本地策略>安全选项 里进行配置

3.1账户配置

可以先进行账户配置:如修改管理员名字,是否阻止Microsoft帐户

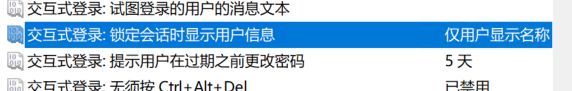

3.2交互式登录

3.2交互式登录

配置交互式登录,如启用登录时不显示用户名;设置计算机不活动时间为60秒,即计算机没有活动后60秒后锁定计算机。

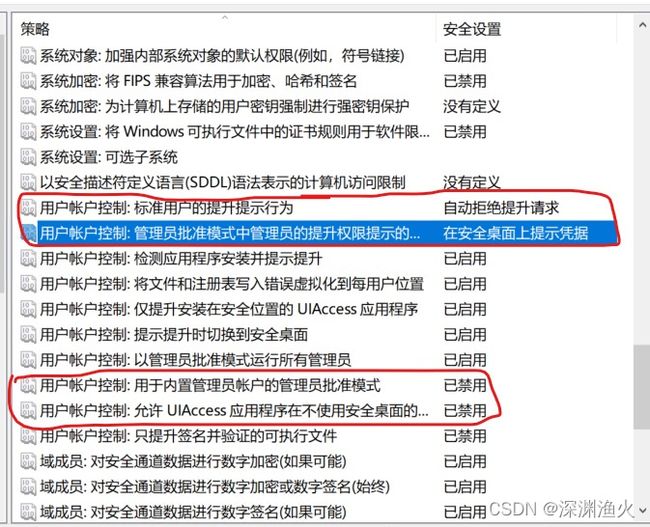

3.3用户账户控制 4高级安全审核配置

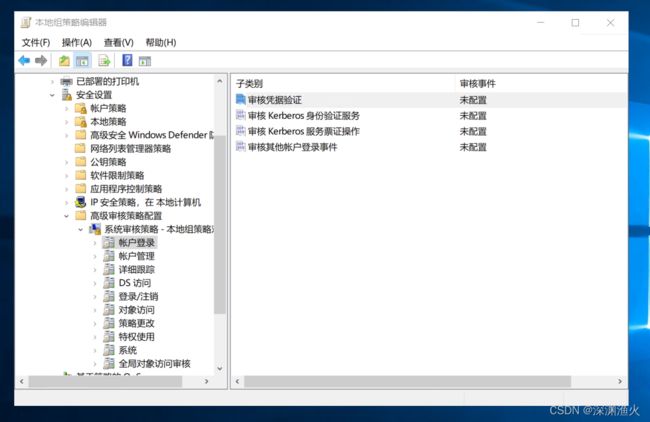

4高级安全审核配置

4.1账户登录

到 Windows设置>安全设置>高级审核策略配置>账户管理 配置

4.2账户管理

到 Windows设置>安全设置>高级审核策略配置>账户管理 配置

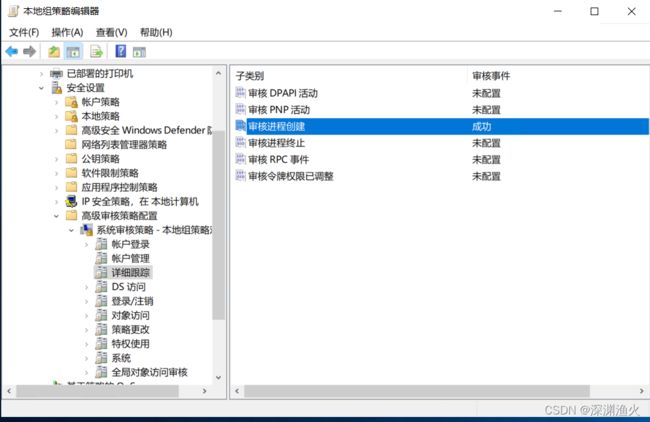

4.3详细跟踪

到 Windows设置>安全设置>高级审核策略配置>详细跟踪 配置

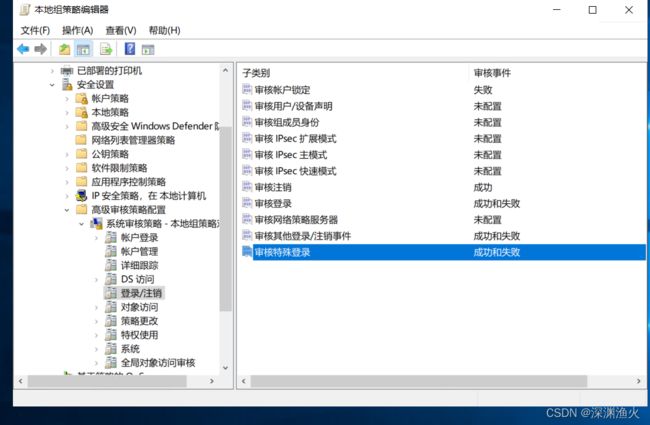

4.4登录/注销

到 Windows设置>安全设置>高级审核策略配置>登录/注销配置

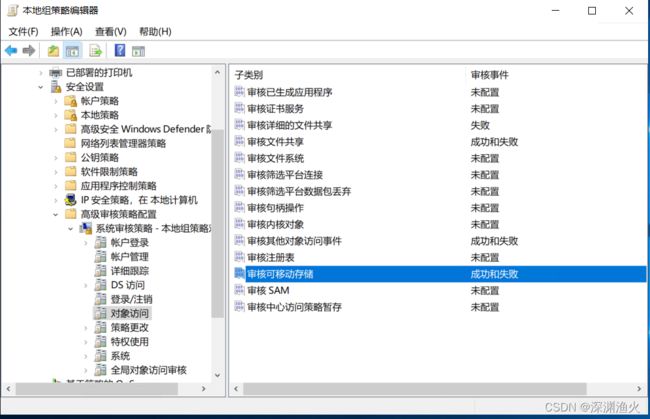

4.5对象访问

到 Windows设置>安全设置>高级审核策略配置>对象访问 配置

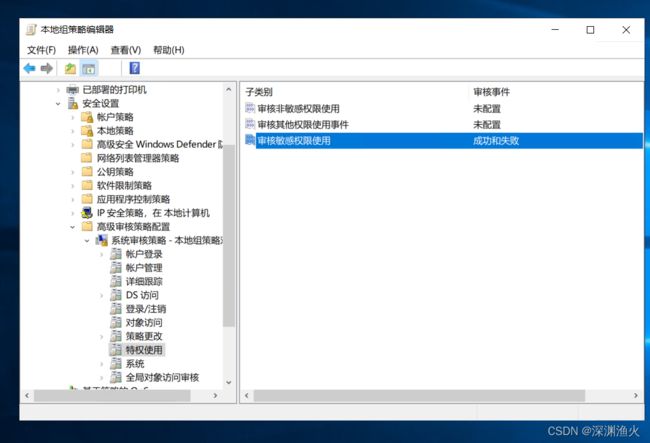

4.6特权使用

到 Windows设置>安全设置>高级审核策略配置>特权使用 配置

Centos安全配置

一、网络配置

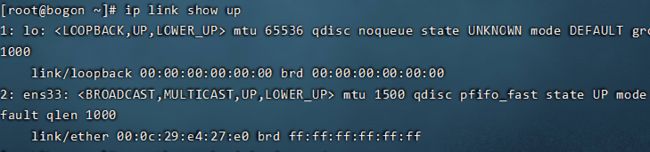

1.检查不用的连接

ip link show up

如果有需要关闭的接口,可以使用ip link set down

2.关闭IP转发

先查看ip转发配置

sysctl net.ipv4.ip_forward

查看结果发现为1,可以使用下面命令改为0,即关闭ipv4

sysctl -w net.ipv4.ip_forward=0

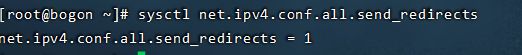

3.关闭数据包重定向

查看数据包重定向设置

sysctl net.ipv4.conf.all.send_redirects

可以使用下面命令改为0

sysctl -w net.ipv4.conf.all.send_redirects=0,即关闭i数据包重定向

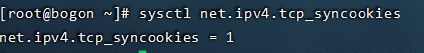

4.开启SYN cookies

查看syn cookies配置

sysctl net.ipv4.tcp_syncookies

如果为0,可以使用下面命令改为1

sysctl -w net.ipv4.tcp_syncookies=1

二.查看审计服务

1.先查看服务是否开启

systemctl status auditd

未开启可以使用下面命令开启

systemctl start auditd

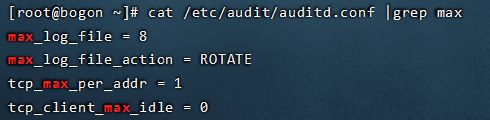

2.查看审计日志大小

cat /etc/audit/auditd.conf |grep max

可利用vim直接修改max_log_file的值,以改变日志最大保存容量(单位默认为m)

三.查看并配置日志审计

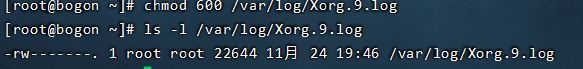

1.查看日志文件权限,日志的用户权限应为600,即仅root可读写

使用下面命令查看

ls -l /var/log/

对非600权限的日志文件,可以使用下面命令改为600权限

chmod 600 /var/log/日志名

例如我这里的Xorg.9.log权限为644

![]()

修改后可用ls -l /var/log/日志名查看

2.查看日志归档处理

确保日志都存在存在/etc/logrotate.d/syslog文件中

命令:ls /etc/logrotate.d/syslog

四.查看SSH认证配置

1.检查SSH配置文件权限

ls -l /etc/ssh/sshd_conf

若显示权限不为644,建议改为600,使用以下命令

chmod 600 /etc/ssh/ssd_conf

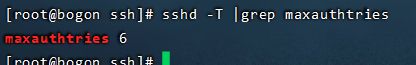

2.配置允许SSH允许的验证失败次数

查看当前配置

sshd -T |grep maxauthtries

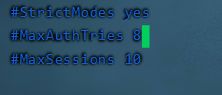

利用vim在maxauthtries后修改

vim /etc/ssh/sshd_config

这里修改为8,记得去掉#以让其生效

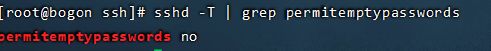

3.禁止空密码登录SSH

查看当前配置

sshd -T | grep permitemptypasswords

若不是应进入该文件修改

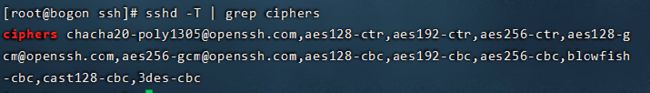

4查看SSH支持的密码算法,确保没有md5、des等已经不安全的算法

sshd -T | grep ciphers

五.认证模块配置

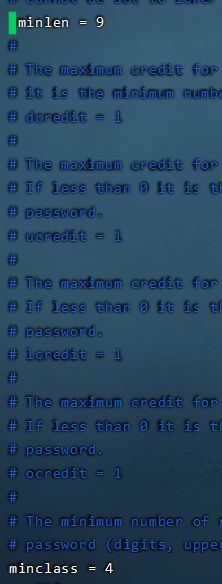

1.密码强度配置

vim /etc/security/pwquality.conf

例

设置minlen = 9,密码位数最小为9位,

设置minclass =4,密码复杂度为4种类型(包含大写字母、小写字母、数字、符号),设置minclass =4

2、密码过期时间设置

查看过期时间

grep ^\s*PASS_MAX_DAYS /etc/login.defs

默认为99999天

可到该文件里修改相关配置。