基于零信任思路构建数据安全保护体系建设过程

基于零信任思路构建数据安全保护体系

(一) 数据保护需要新思路新方法

传统的信息化环境相对静态,传统的安全防护方法和思路一般 在边界或网络层面进行粗粒度的、静态的身份验证和授权,缺乏针对 数据的细粒度的、动态的持续验证,难以应对日益变化的安全威胁。

数字化时代安全理念和方法需要演进,数字化时代的信息化环 境是动态的,业务需求是动态的,风险也是动态的,数据管控需求 必然也是动态的,需要用动态的安全思路来应对这些新需求、新挑 战,零信任就是这样一种基于动态策略的安全理念和方法。

零信任理念强调以数据资源为中心,针对要保护的数据制定细 粒度的授权策略。策略通过主体、客体和环境的多维属性来构建, 持续评估,影响策略的属性变了,用户的权限就自动变了,是一种 弹性的、敏捷的思路,能有效地对数据实施保护。

(二) 零信任理念和方法

零信任是一种以资源保护为核心的网络安全理念。认为对资源 的访问,无论来自内部还是外部,主体和客体之间信任关系都需要 通过持续的评估进行动态构建,遵守最小权限原则,采用多属性动 态访问策略,基于动态信任实施访问控制。

零信任的实质是在“网络可能或已经被攻陷、存在内部威胁” 的环境下,把安全能力从边界,扩展到主体、行为、客体资源,构 建“主体身份可信、业务访问动态合规、客体资源安全防护、信任 持续评估”的动态综合纵深安全防御能力。

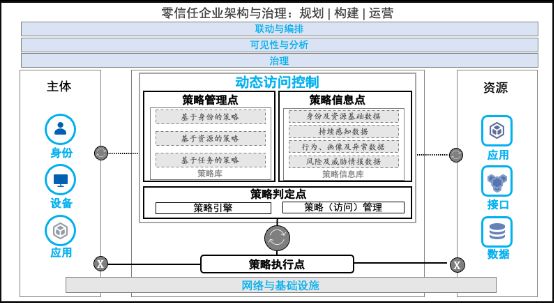

图 1.零信任架构

如图 1 所示,零信任架构围绕身份、设备、应用等主体与数据 资源、接口等客体通过多个维度的策略管理,构建动态访问控制能 力,通过统一的平台,对用户访问应用、应用之间的相互访问、数 据访问、特权访问等典型的企业访问场景进行动态策略管控。零信 任也是一种持续演进的企业安全策略,在统一的企业安全访问框架 下持续规划、构建和运营,持续地提升企业数据安全访问治理、访 问可见性与分析、动态策略联动与编排的能力。

(三) 在数字化背景下理解和实践零信任

零信任的关键之一在于把控制的执行层面从基础设施扩展到应 用和数据层面,如果仅仅把访问控制的执行放在网络通道层面解 决,没有从数据和应用角度做细粒度的访问控制,就失去了零信任 的初衷,这也是目前实践零信任存在的普遍误区和问题。

事实上,美国政府对零信任的应用初衷,也是基于保护数据这一 目标开展的,或者说零信任是美国政府在数字现代化道路上的一种策 略选择。自 2019 年以来,美国军方、联邦政府加强组织对于零信任 的研究和推广,陆续发布了 12 项零信任相关报告、规划等政策、引 导性文件,同时安排相关科研机构进行研究、实验,推动零信任进入 快速发展期。美国推进零信任的过程可追溯到过去的十多年,美国政 府和军方推出的一系列政策、规划、规范和标准都旨在限制对数据和 资源的非授权访问,而推行零信任更是旗帜鲜明地将“网络为中心” 向以“数据为中心”的网络安全模式转变。美国政府认为在当前的威 胁环境下,不能再完全依赖基于传统边界防御(传统的防火墙、入侵

检测等)的手段来保护基础设施、网络和数据。因此,需要通过对网 络环境中各方面要素进行充分的安全监控、细粒度基于风险的访问控 制、自动化与编排,以便在动态威胁的环境下实时保护数据。

我国一些大型政企客户对零信任的应用,大多是始于各类数字 化场景的需求,围绕业务和数据的动态细粒度防护展开,其技术成 熟度已充分验证,在保护数据和应用方面,取得了很好的效果。比 如,某部委基于零信任实施数据和业务访问的细粒度控制,大幅度 降低对敏感数据的违规查询;某央企随着数字化转型深入,业务系 统集中上云,基于零信任进行互联网出口收缩,增强整体防护水 平;某大型银行大规模开展移动业务,基于零信任支撑移动办公常 态化,实现业务支撑、降本增效和安全闭环。

在政策层面,零信任在数据安全领域的应用也得到广泛重视。 2021 年 2 月,《北京市“十四五”时期智慧城市发展行动纲要》 中,在第五项主要任务“把握态势、及时响应,保障安全稳定”中 提出“建立健全与智慧城市发展相匹配的数据安全治理体系,探索 构建零信任框架下的数据访问安全机制。”将零信任作为“十四 五”发展规划中的关键技术之一。

2021 年 7 月 12 日,工业和信息化部官网发布《网络安全产业 高质量发展三年行动计划(2021—2023 年)(征求意见稿)》,在 第二章重点任务—第 5 点发展创新安全技术中,“推动网络安全架 构向内生、自适应发展,加快开展基于开发安全运营、主动免疫、 零信任等框架的网络安全体系研发。加快发展动态边界防护技术,

鼓励企业深化微隔离、软件定义边界、安全访问服务边缘框架等技 术产品应用。”明确了零信任作为网络安全关键技术的定位、方向 和作用,再次强调要加快开展基于零信任等的网络安全体系研发。

2021 年大数据产业发展试点示范项目中,也有“面向垂直行业 的零信任大数据安全访问平台建设及应用”,“基于零信任的大数 据安全保护体系”两个零信任项目入选。

综上,零信任是数据安全背景下的策略选择,也只有在数字化 背景下理解和应用零信任,才能充分发挥零信任的巨大安全价值。

(四) 在“一中心两体系”框架下构建零信任动态授权能力

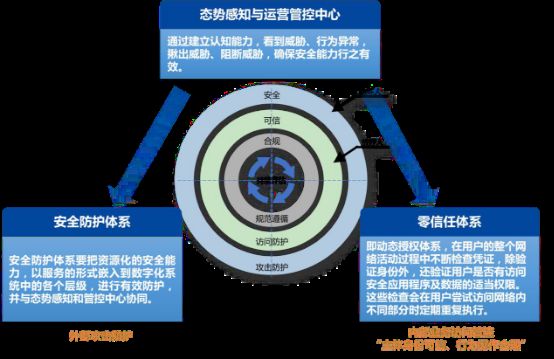

数据安全系统必须是内生安全系统,需要用“网络安全建设三部 曲”:内生安全的理念、内生安全框架的方法以及经营安全做到动态 掌控,而经营安全需建立“一中心两体系”,即网络安全态势感知与 管控中心、网络安全防护体系以及零信任动态授权体系,从而打造认 知、安全、授权三个重要能力,“一中心两体系”的关系如图 2 所示。

图 2.“一中心两体系”是内生安全框架落地的方法

态势感知与管控中心是“大脑”“四肢”“武功”的三合一,将 认知能力落地。“大脑”是监管态势、“四肢”是运营态势、“武功” 是攻防态势。态势感知与管控中心将监管态势、运营态势、攻防态势 合为一体,能确保及时看到威胁、揪出威胁、阻断威胁。

网络安全防护体系是安全能力的落地,是对实体进行安全防护 的关键能力。建立网络安全防护体系要实现能力、数据和人才的“三 聚合”,即将安全能力和 IT 能力聚合、将安全数据和 IT 数据聚合、 将安全人才和 IT 人才聚合。而“三聚合”的前提,是把安全产品“三 化”:能力化、资源化、服务化。

零信任动态授权体系,则是授权能力的落地。数据安全访问的痛 点是信任问题,而动态授权体系是数字化时代解决信任问题的手段, 通过在数据层面进行分类分级、在访问层面进行精细化访问控制的方式,“明确是什么部门的什么人、在什么地方、因为什么任务、访问 什么数据里的什么字段。”

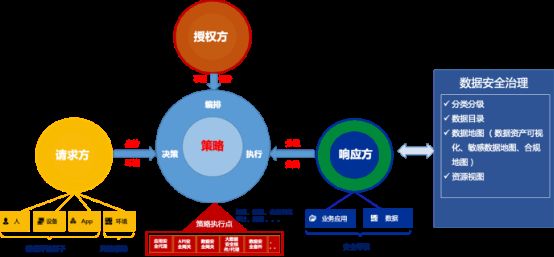

数据保护需要零信任架构与数据安全防护体系结合,做到“主体 身份可信、行为操作合规、计算环境与数据实体有效防护”,确保合 适的人、在合适的时间、以合理的方式,访问合适的数据,如图 3 所 示。

图 3.将“零信任架构”和“数据安全防护体系”相结合

从上图可以看出,构建零信任动态授权能力,需要对请求方的主 体、响应方的客体资源、授权方的访问需求和策略进行抽象,建立一 套全链路的纵深防御体系,关键举措包括:

基于数据安全治理成果,梳理响应方数据资源清单与属性,构 建数据视图:进行客体资源治理,打上标签,作为数据资源属性;建 立客体数据资源目录。通过大数据中台,对原始数据进行处理封装, 数据封装成服务,供主体访问。

构建身份视图,梳理请求方人员、设备清单与属性,明晰数据访 问上下文:从设备和用户身份认证开始,进行主体身份治理,采用实人认证、设备认证加强认证的强度,保证主体身份可信。判定主体属 性(如部门、角色、职责)。

基于授权方需求,构建以资源为中心的统一策略管控体系:对 应用、功能、数据的权限进行统一的管理,通过基于属性的访问控制 机制进行精细化的业务合规控制,保证数据仅供其工作职责访问之内 使用。业务规则使用自然语言方式进行描述,再转化为可以进行属性 精细化描述的表述性语言(如 XML、接口)。通过各种代理、服务、 微隔离等进行策略的执行。

持续的信任评估与策略治理:采集主体环境感知数据(包括系统 环境、网络环境、软件环境、物理环境、时间、地点等),建立环境 信任风险等级,同时还采集用户和应用行为数据,持续对访问会话进 行评估,动态调整安全策略。

参考资料

2021年中国软件供应链安全分析报告

GB/T 24363-2009 信息安全技术 信息安全应急响应计划规范

GB/T 25058-2010 信息安全技术 信息系统安全等级保护实施指南